麻省理工大学(MIT)研究出识别Tor匿名服务的方法,准确率高达88%

麻省理工学院(MIT)的研究人员发现了Tor网络中存在的一个漏洞,成功实现了一种针对Tor网络的流量关联攻击。这种方法能够识别Tor网络下的隐藏服务,识别准确率高达88%。

识别算法原理

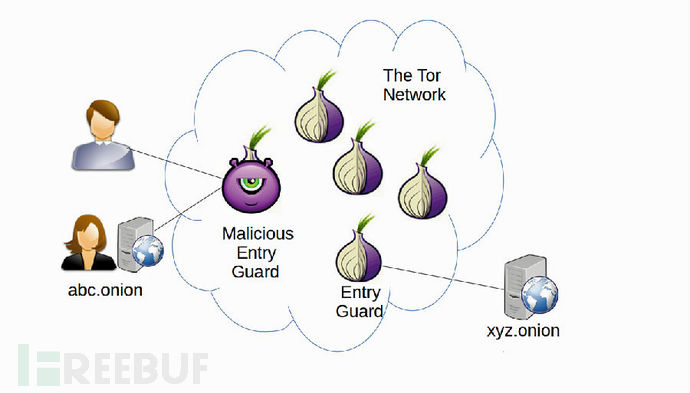

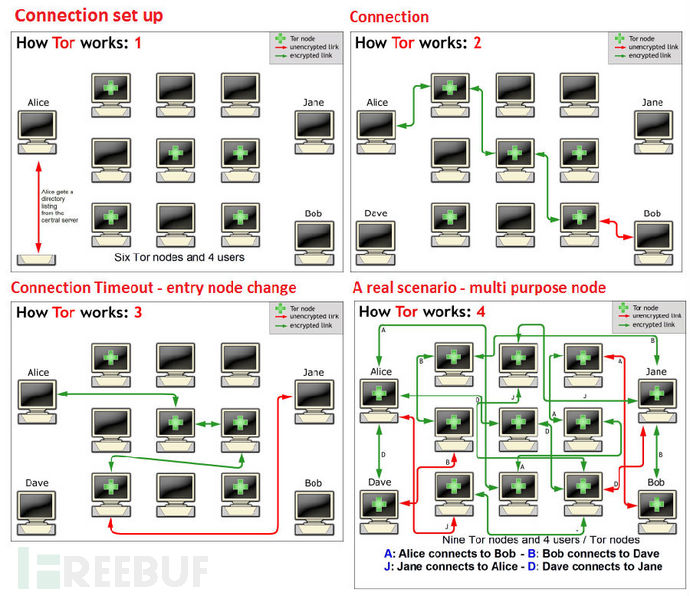

这个专家组由麻省理工学院的研究人员组成,并且卡塔尔计算研究所(QCRI)将在下一次Usenix安全研讨会上展示他们的工作成果。这个发现有些令人不安,研究人员演示了整个识别过程,他们通过分析Tor网络中流经一台电脑的加密数据流量模式,以此揭开Tor网络中的隐藏服务。我们已经多次解释了Tor网络中采用的路由算法“ 洋葱路由器 ”,它通过采用几层加密的方法来保护网络流量。根据Tor网络中的路由过程原理,在建立一个到隐藏服务的连接时,需要网络中的机器交换大量的数据。研究人员表明:

“只需寻找流经每个方向上的数据包的数量模式,利用机器学习算法就能确定该网络是否是一个普通的浏览器网络、接入点网络或交汇点网络,并且识别准确率高达99%。”

该团队运行了一个 流量关联攻击 ,这是一种面向Tor攻击时讨论了多次的黑客技术。专家还建议一个方法来减轻这种攻击,即通过一种使这些序列看起来全都相同的方式,利用假封装器来掩蔽序列。卡塔尔大学计算机科学系的助理教授、ACRI研究员、麻省理工大学的访问科学家Mashael AlSabah解释道:

“我们建议Tor项目掩蔽这些序列,以使这些序列看起来都一样。为了抵御这种类型的攻击,Tor需要发送假包以使得5种类型的网络看起来都相似。”

Tor项目对此事件的评论

Tor项目的发言人向注册处确认,声称这些科学家提出的攻击是一个已知的问题,但是真正实施起来比较困难。Tor项目的发言人说道:

“在某些情况下可以识别隐藏服务网络,这是一个已知问题,但是这种攻击很难执行。文章中描述的对策很有趣,因为文章作者声称,部署它们中的一些将能够中和他们的攻击,并能够更好地抵御隐藏服务网络的一般指纹攻击。我们需要更具体的证据来证明这些措施能够真正解决这个问题。我们鼓励同行研究针对Tor网络的攻击和防御。”

如果你有兴趣了解流量分析或关联攻击技术,那么可以阅读今年早些时候我写的一篇博文《 攻击Tor网络 》。

*参考来源: securityaffairs ,有适当修改,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)