一次蜿蜒曲折的RFID破解之路

前言

早一段时间看到一篇看雪论坛关于 逻辑嗅探破解接触式IC卡口令 的文章,激起鄙人对rfid的兴趣。遂准备拿学校的卡一展身手。

0×00 前期准备

经过初步了解,学校的rfid卡片分为两种。校园卡采用MIFARE Classic 1K,澡卡采用Atmel T5557。之前看过无数M卡的破解文章,于是决定跳过此卡(后通过proxmark3成功破解)转向更为小众更具挑战的T5557卡。通过阅读T5557的文档,淘宝了如下工具:

·T5557读卡模块(加USB转TTL) ·T5557白卡 ·USB 逻辑分析仪 ·杜邦线若干

0×01 制作T5557卡读写器

本来准备淘宝一个现成的读卡器的,发现价格参差不齐。知网看了几篇T5557读写器设计,大概了解到读写器原理。

读写器 = 读卡模块 + usb转TTL(与电脑通讯模块)

毕竟是小众淘宝搜索了半天才找到一个报价50,外加usb转TTL,¥70( ^__^ ) 搞定T5557卡读写器。

0×02 T5557科普

特征:

·非接触方式的读/写数据传输 ·从100 KHz到150KHz的无线电载波频率 ·与e5550产品兼容并扩展的应用模式 ·小容量, 其结构与国际标准 ISO/IEC11784/785相容 ·在芯片上掩模有75pF的谐振电容 ·包括32bit密码区在内的7x32bit的E2PROM存储空间 ·单独开设有64 bit存储空间作为厂商可追溯的数据区 ·32-bit配置寄存器在E2PROM中可作如下设置: ·数据速率:RF/2 到RF/128或e5550的固定值(通常使用在RF/32或RF/64) ·调制/编译码:FSK、PSK、曼彻斯特、双相、NRZ(典型为:曼彻斯特) ·其他的选项:密码模式、最大区块特性、按请求回答(AOR)模式(默认值:PASS=0、MAXB=7、AOR=0);反向数据输出、直接访问模式、序列终结符、写保护(每一块完全锁位)、OTP功能等。 ·存储体结构:存储体是330bit的E2PROM,安排在0和1页的10个块中,每个块(包含被同时规划的bit锁块位)有33 bit。第0页有8个存储块,其中的块0包含配置/控制数据,在正常读操作期间是不被传输的。块7可以被用户当作写保护密码使用,与最大区块的显示值配合,可设置某些块值或第7块密码值不可见,只有知道密码的合法用户才能访问卡片中的数据块。每块存储体的位首,即第0bit,是该块不可查看但可一次性改写的锁块控制位(即OTP特性。为安全起见,一应提供改写各块第0位的OTP功能)。第1页的块1和块2包含可追溯数据,并且被Atmel在制造测试期间进行其数据规划并且锁定。

还有些特征在此不再赘述,具体的在参考给出的链接文档中。

0×03 首战告捷

安装好USB转TTL的驱动,用卖家给的技术文档通过串口助手发送相关指令。后来懒得看指令直接问卖家要了个他写软件(存在卡片与读卡器匹配问题,建议在充分阅读T5557技术文档的情况下操作 ! )。

撒花O(∩_∩)O哈哈~

通过上图可以初步断定:

1.卡片存在密码,只能进行块读。 2.块二和块四前面2个字节为卡片金额,即为¥8.01。

然后拿张卖家送的白卡把数据一套,抱着试一试的心态拿去澡堂洗澡去了,居然能够使用。这一点我思考了好久,可能是白卡块0区设置的是不需要密码读写,然后澡卡机器采用的是 密码写 70 bit (PWD=1) ,从而忽略了与密码匹配的过程。

0×04 再次深入!

其实到 0×03 已经达到目的了,但鄙人不是搞黑产的鄙人是Geek啊,本着Geek精神决定再次深入,试着破解相关数据关联。

冷静的分析了下,想出了三个方案:

·猜!脑洞大开的猜! ·通过充值软件,分析出数据联系。(希望不大) ·逻辑分析澡卡机器,得到数据关系。

0×05 脑洞大开的猜!

开始几天死了好多脑细胞,一直在想金额后面2个字节是干啥的。可能是校验码但一直想不到是什么校验。

后来浏览官网发现这样一句话:

数据传输过程中CRC校验

刷卡记录

1st 2nd 00024xxx 00024xxx 可能为学号 1111F16C 0810FB30 金额及校验码 01440000 01440000 卡的类型(用户卡、管理卡巴拉巴拉) 1111F16C 0810FB30 同上 00003D3O 00003D3O 校验数据 00003D3O 00003D3O 同上

块1-6通过CRC校验得到相同的校验码,所以 CRC(块二/快四) == CRC(块五/六) 。

本来准备通过crc校验码逆向的,后来看看又是移位、异或什么的麻烦的要死,遂正向暴力破解简单粗暴( ^__^ ) 嘻嘻…… 。

草草几行python代码

import crcmod import string #create CRC16 calculator crc16 = crcmod.predefined.mkCrcFun('crc-16') #wait for user input hstr = '00 00 8D 7F' blah = ''.join(chr(int(c, 16)) for c in hstr.split()) check = hex(crc16(blah)) for i in range(0, 255 + 1): for j in range(0, 255+1): str_hex_i = hex(i)[2:].upper() #format string like 'EE' str_hex_j = hex(j)[2:].upper() data = '50 00 %s %s'%(str_hex_i, str_hex_j) #format string like '09 13 9F EE' blah = ''.join(chr(int(c, 16)) for c in data.split()) data = hex(crc16(blah)) if data == check: print str_hex_i, str_hex_j break 到此已得到金额以及后面2个字节校验码的关系了,但是还是不知道卡密是怎么组成的,到底是一卡一密还是多卡一密。还是本着Geek决定再次 深入!!

0×06 Creak官网,拿到软件??

本来设想进官网拿到软件的,准备一展身手的。拿到shell之后发现啥都没有,一大堆客户资料貌似可以社工,算了也不喜欢弄那个遂放弃。邮箱系统可能存在蛛丝马迹,无奈才疏学浅。

此非本文的重点,故拿站过程跳过 。也不存在技术含量,惯用套路而已。

0×07 逻辑分析澡卡机器

是时候亮出下一个奇门遁甲了。

USB 逻辑分析仪

拿到澡卡机器后一番解剖,右下角的红圈的芯片就是我们要逻辑嗅探的对象。通过芯片的文档找到input、output和gnd的针脚。

连接好的效果图

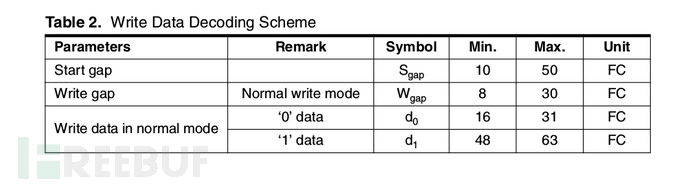

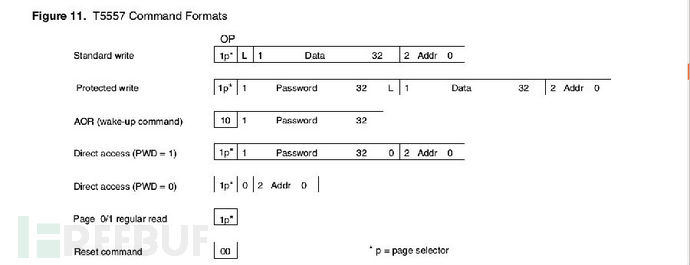

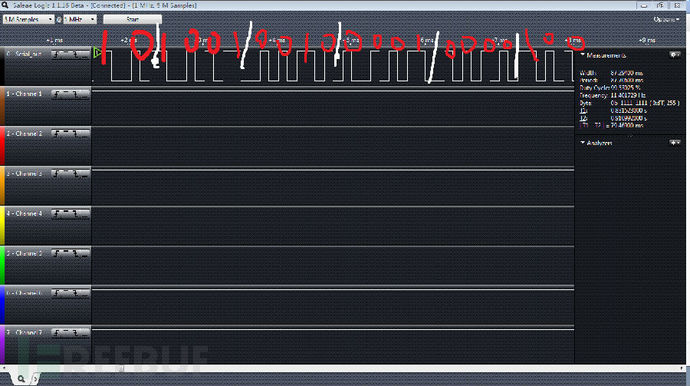

安装好saleae软件后,参考T5557文档给出的数据编码方式以及命令格式

然后在浩如烟海的数据流中找到该序列( 此过程需要极大的耐心,需充分了解数据调制方式,因篇幅简化了分析过程 )

Protected write:

1p + Password 32 + L + Data 32 + Addr

-

1p :页面选择(10/11)

-

Password :32位密码

-

L :锁位, 是否锁定该块数据(0/1)

-

Data:32位数据

-

Addr:块地址位,例如块5(101)

通过保护写的格式再结合数据图得到密码为: 92 10 92 40(hex)

0×08后记

破解基本上告一段落,但还是无法通过卡号直接推导出密码。哎!以后有空慢慢分析吧这个也急不来。

前后大约历时3周,说下经验总结吧。

·书本上的知识还是有用的!当时破解时计算机组成原理、数字逻辑基本上忘得一干二净,无奈又重读了一遍。要是还记得的话,估计进度可以提前几天。 ·英语很重要啊!要不然文档都看不懂,中文翻译有时候很水。 ·基础很重要,这一起都会变得游刃有余。

参考文档

T5557技术文档

U2270B文档

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)