从无线电到网络色情:英国间谍追溯网民的上网身份

我们并没有制造真相,我们只是传递真相的火炬手,你,愿意和我们一起传递下去么?——译者的话

这是一份直指核心绝密项目的报告:记录“每个在互联网上可见用户”的网络浏览习惯。

不久以后,有关普通公民网上活动的数十亿的电子记录将会被每天存储起来。这些记录被细分为访问了色情网站、社交媒体、新闻网站、搜索引擎、聊天论坛和博客。这些大量的监控行动被编为代号“KARMA POLICE”——由英国间谍启动于7年前,没有经过任何公开的辩论和审查。

它仅仅是作为英国电子窃听机构——英国政府通讯总局(也称GCHQ)这个庞大互联网监听装置的一部分。关于英国部门监控项目的描述包含在前美国国安局雇员斯诺登披露在The Intercept的文档里。以前的报道是基于泄露的文件,它们曝光GCHQ是如何接入互联网电缆进行大规模的对通信进行镜像,但是许多关于获取数据后如何处理的细节仍不为人知。

英国政府为了推动更多监控的权力,20多份文件今天被The Intercept所披露,首次还原了GCHQ电子窃听能力中的几大重要构成。其中一个系统能够建立个人档案,现实人们的网络浏览历史。另一个系统能够解析即时聊天通讯,邮件、Skype电话、文本短信、电话位置和社交媒体相互交流。其他独立系统用于实时了解“可疑”的Google搜索和Google地图的用途。监控项目支撑着一个不透明的法律制度,它授权GCHQ在巨大的元数据存档中搜索数据,包括英国人、美国人以及其他国家的公民的私人电话记录、邮件和互联网浏览记录,所有这些都没有法院命令或司法证明。

元数据能够显示一次通信的信息,如邮件的发送方和收件方,或者一个电话由谁什么时间打的——但是元数据不包括短信的内容和电话的录音。截至2012年,GCHQ存储了大约500亿的元数据记录——关于每天的网络通信和网络浏览活动情况,并计划在当年年底将存储能力提高至1000亿。在秘密掩护下,这个机构将很快会成为它所自称的世界上最大的政府监控系统。

无线电激进化

“KARMA POLICE”的权力在2009年被提及,当年GCHQ正在实施一项绝密计行动,关于收集人们使用互联网收听电台节目的情报。该机构使用了一个将近700万元数据记录的样本,收集了超过三个月的一段时间,用于观察185个国家超过200000人的收听习惯,包括美国,英国,爱尔兰,加拿大,墨西哥,西班牙,法国和德国。有一个总结报告,详细说明了这项行动的目的是研究“潜在滥用”互联网电台去传播伊斯兰激进思想。

GCHQ间谍从一被称为网络分析中心的单位所列出的一串最受欢迎的电台中,他们发现了其中大部份没有伊斯兰教协会,像法国的hotmix广播、流行戏剧、摇滚、恐惧和嘻哈音乐。他们把注意力集中在发现任何电台在广播背诵《古兰经》,如受欢迎的伊拉克电台和从埃及来的名为Sheikh Muhammad Jebril讲述布道的电台。然后他们使用“KARMA POLICE”去寻找出更多的关于这些电台的听众,确定他们的用户在Skype、雅虎和Facebook中的账号。

总结报告上说,间谍选择的一个基于埃及的监听器会分析和研究这些收听用户访问过的其他网站。监控记录会还原这些听众是否访问过色情网站Redtube ,或者Facebook,Yahoo,YouTube,Google博客Blogspot,分享照片网站flickr,伊斯兰教网站和阿拉伯广告网站。

GCHQ的文件表明,KARMA POLICE计划在2007年至2008年期间,这个系统被设计出来是为了提供给这个机构于,能够获取“互联网每个可见用户的网络浏览资料或者互联网每个可见网站的用户资料”的能力。

监控系统的名字的起源没有被这份文件讨论。但是“KARMA POLICE”也是1997年获得格莱美奖的英国乐队Radiohead的一首流行歌曲的名称,也暗示着间谍也可能作为粉丝。

这首抒情的歌始终贯穿着这么一句歌词,“当你惹到我们的时候,这就是你会得到的。”

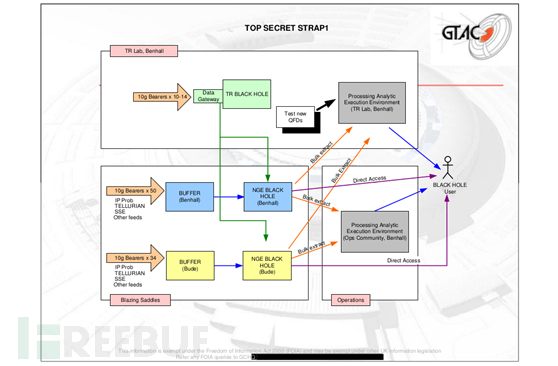

黑洞系统

GCHQ通过“探针”接入承载全球互联网流量的国际光缆系统,获取网站的历史浏览记录。GCHQ收集的大量互联网数据将直接流入到一个巨大的命名为“黑洞”的数据库中,这个是该机构在线监视操作的核心所在,存储原始日志的材料将被拦截于此,在它被分析之前。

黑洞系统包含的数据没有被选择就被收入了,也意味着它不仅仅针对着特定选择后的目标,也包括普通人的在线活动数据。在介于2007年8月至2009年3月期间,GCHQ文件上说,黑洞系统用于存储的“事件”超过了1.1万亿——“事件”是一个专用术语用于指代元数据记录——并且每天约有100亿条新条目加入。

截至2009年3月,黑大最大的数据片区——41%——是关于人们在互联网上的浏览历史。其余的包括电子邮件和即时通讯记录,搜索引擎的详细查询信息,社交媒体活动的信息,黑客攻击的操作日志和人们使用匿名工具浏览互联网的数据。

现在这个时期,随着智能手机销量开始繁荣,人们使用互联网的频率是稳步增加,紧接着,英国间谍也就疯狂的工作来支撑他们的间谍功能,他们正计划扩大黑洞系统和其他存储数据库的存储容量,为处理更大量的新数据做准备。

截止2010年,根据文件显示,GCHQ每天能够记录下300亿的元数据。到2012年为止,涨到了每天500亿,并正在准备扩容至1000亿的工作。这个机构正在“前所未有”的执行所谓的“人口规模级别”的数据挖掘,监控整个国家的所有通信,并进行模式和行为的检测以发现可疑。他正在创造它所承诺的,到2013年为止,“全球最大的”监控引擎,以运行更加方便,更好的网络操作,为客户提供与众不同的、更有价值的情报数据。

GCHQ能够通过调用类似于黑洞系统的数据库中的数据,来识别一个特定的人的网站浏览习惯,并通过其它各种系统相互补充分析这个人。

例如,“KARMA POLICE”可以显示人们访问网站的IP地址。IP地址是人们的电脑连接到互联网时分配的全球唯一标识符。单独的IP地址不会给GCHQ提供很多大价值,因为他们仅仅是一串数字——比如195.92.47.101——以及一个不附加的名字。但是当和其他数据匹配之后,就变成了个人丰富的数据信息。找到一个人或者人们背后的一个IP地址,GCHQ分析师可以把IP地址输入到一个独立的系统,称为“Mutant Broth”——用于筛选黑洞系统中包含的大量的微小截获文件(也就是cookies)。

Cookies被放置于人们的电脑内,用于自动识别和跟踪人们的浏览互联网时的记录,通常用于广告目的。当你访问或登录一个网站,一个cookie也就随机生成,以便网站能够认识你,它存储在您的计算机上。它可以包含你的用户名或电子邮件地址,你的IP地址,甚至细到您的登录密码,你正在使用的网络浏览器,比如Google chrome或mozila Firefox。

对于GCHQ而言,这些信息非常有价值。结构内部把cookies称为“目标探测标识符”或“存在的事件”,因为他们会帮助它见监视人们在互联网的使用并且揭示在线的身份。

如果该机构想要跟踪一个人的IP地址,他可以在“Mutant Broth”中输入这个人的电子邮件地址或者用户名来试图找到它,通过扫描cookies以及其他和这个IP地址相关联的网络标识。同样的,如果该机构已经有了IP地址,想要追踪其背后的人,它可以使用“Mutant Broth”找到电子邮件地址,用户名甚至与IP相关联的密码。

一旦该机构证实了一个人的目标IP地址和电子邮件地址或用户名,它可以使用与这些标识符相关的cookies执行所谓“生活模式”分析法,用于显示这个人每天在线上最活跃的时间和地点。反过来,可以输入用户名和电子邮件和IP地址到其它系统,使该机构能够实时监控该目标的电子邮件、即时通讯对话和网页浏览历史。所有GCHQ需要的仅仅是一个标识符——一个“选择器”(该机构特定术语)——就可以揭示这个人在网上的大量在在线活动。

一份绝密的GCHQ文档,从2009年3开始揭示了该机构针对一系主流网站正努力做工作,来大规模收集它们旗下的cookies。文件显示,该机构的一个实例搜索,他们从成人网站youporn,Yahoo和Google的搜索引擎,路透社新闻网站的cookie包含的信息中抽取数据。

被列为cookie来源的其他网站见2009年的文件,包含Hotmail,YouTube,Facebook,reddit,WordPress,Amazon,以及广播电台如CNN、BBC和英国4频道。

在介于2007年12月至2008年6月的六个月时间内,这文件上说,通过“Mutant Broth”系统,从获取的cookies和其他类似的标识符中收集了180亿条记录。GCHQ分析师搜索的数据是为了搜寻任何可能与恐怖组织或其他犯罪活动相关联的行为。但是它也有跟广泛和更有争议的目的——帮助该机构入侵欧洲公司的计算机网络。

在一项针对荷兰金雅拓公司——世界上最大的SIM卡制造商——的秘密任务中,GCHQ使用了“Mutant Broth”识别了该公司雇员的身份,而帮助它们成功地入侵了该公司的电脑。这个系统帮助了该机构分析被拦截的Facebook的cookies,这些cookies被他们分析认为与金雅拓位于法国和波兰办公室的员工有关。GCHQ随后成功地入侵了金雅拓的内部网络,窃取了该公司用于保护个人手机通信隐私的加密密钥。

同样的,“Mutant Broth”帮助了GCHQ入侵了比利时电信提供商belgacom。该机构输入了与belgacom有关联的IP地址到“Mutant Broth”,发现了该公司员工未公开的信息。与那些IP有关联的Cookies还原了三位belgacom工程师的Google、Yahoo、LinkedIn账号,最后这三位工程师的电脑就被该机构用恶意软件感染并控制住了。

GCHQ的这些黑客行为使它们能够深入到belgacom内部系统最敏感的部位,从而赋予了英国间谍能拦截监听该公司内部网络通信的能力。

地下卷宗的监听

今年3月,英国议会委员会发表了18个月的调查结果,审查GCHQ的运营,并呼吁全面改革法律以规范从事的间谍活动。委员会表示担忧称,该机构收集了被描述为关于“大部分人”的“大量的个人数据集”。然而,审查报告描述这些“数据集”是可控的,尽管承认他们(指GCHQ)“或许是高度的入侵性”。

斯诺登披露的文件中,最耀眼的地方是:该委员会最可能指的是一些核心的GCHQ批量数据采集程序,它们最可能拉开GCHQ这些隐匿在公众监督下最具争议的监控行动的神秘面纱。“KARMA POLICE”“MUTANT BROTH”只是关键批量收集系统中的其中两个。同时,它们两并不是独立操作的——GCHQ的间谍范围远远超过他们两个的能力。

该机构运行着一系列令人眼花缭乱的其他窃听行动,每一个都有自己独特的用途以及指定的唯一代码名称。

例如:“SOCIAL ANTHROPOID”,适用于分析邮件、即时聊天、社交媒体连接和对话的元数据,以及电话的元数据,电话地理位置,文本和多媒体短信;又如“MEMORY HOLE”,适用于记录搜索引擎的查询记录以及和每次搜索相关联的IP地址;又如“MARBLED GECKO”,适用于通过人们使用Google地图和Google地球搜索的细节筛选信息;又如“INFINITE MONKEYS”,适用于分析在线公告板和论坛使用情况的数据。

GCHQ也有其它程序用于分析截获通讯的内容数据,例如完整的邮件内容和电话音频,其中一个最重要的内容收集系统就是“TEMPORA”(颞颥),它从大量的邮件内容、即使消息、语音电话和其他通讯中挖掘数据,并让这些数据接入到一个类似于Google的搜索工具中,该搜索工具被命名为“XKEYSCORE”(X关键分)。

截至2012年9月,“TEMPORA”(颞颥)能够每天收集超过400亿条内容数据。根据一份绝密报告显示,该项目的监控范围涵盖整个欧洲、中东、北非。“TEMPORA“(颞颥)的存在首次被还原是在2013年6月的《卫报》中。为了分析能够分析它所拦截的通讯,以及为了建立起他所监控的人员档案。GCHQ使用了大量的工具,能够把相关联的信息聚合在一起,然后同个一个单独接口来访问它。

“SAMUEL PEPYS”就是这么一个工具,由英国间谍建立的一个,分析实时拦截的邮件、浏览会话、即时消息的内容和元数据。“SAMUEL PEPYS”的一个截图用行动显示了该机构使用它监控了一个瑞典对象访问了关于GCHQ地下卷宗的美国泄密网站的网页。

国内的间谍活动

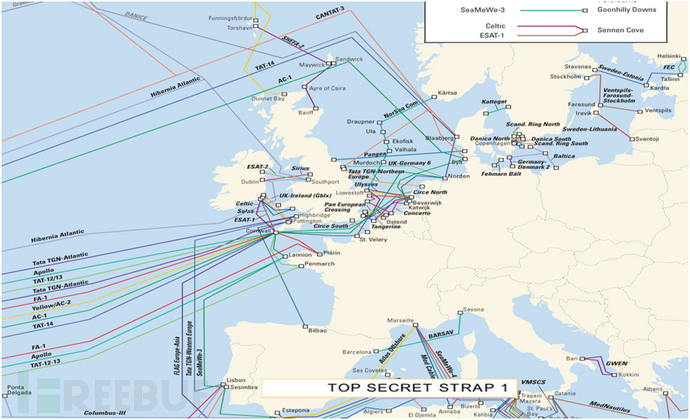

由于英国地理位置的部分原因——介于美国和欧洲大陆西边界之间——世界上大量的网络流量会通过其国际数据电缆跨越其领土通过。在2010年,GCHQ指出相当于“25%的互联网流量”是通过英国大约1600条不同的光缆。该机构说,它可以“调查1600条光缆的大多数”并“并选择最具有价值的光缆转入我们的处理系统中”。

许多电缆深藏在从美国东海岸开始,到英格兰西南部康沃尔郡的白色沙滩登陆,这中间的大西洋海底。其他传输数据如:英国和包括法国、比利时、德国、荷兰、丹麦、挪威的传输电缆都搁浅在北海以下的英格兰东海岸的各个位置。

根据乔司.莱特,一位牛津大学互联网协会的高级会员称,通过接入光缆,可以使GCHQ能够监控大部分的国外通信。但是这些光缆也同时传输了大量的英国国人的邮件和网上聊天,因为在英国的任何人发送邮件或者访问网站,他们的电脑都将经常发送和接收来自于海外服务器的数据。

“我可以从我电脑所处的位置(英格兰)发送消息给我的妻子,她在另一个房间,但它(该消息)会经过美国、法国和其他国家”,莱特说,“这仅仅是因为互联网设计时的方案决定的”。换句话说,莱特补充道,这就意味着有“很多”每天经过国际光缆的英国人的数据和通信传输将和容易被扫进GCHQ的数据库中。

仅仅由一名政府部长签字的外部保障,GCHQ就被授权允许对国际数据电缆进行数据的拖取并监控。外部保障允许该机构能监控国外通信以及英国公民的国际电话和电子邮件——例如,从伊斯兰堡到伦敦的电话。他们禁止GCHQ员工阅读或监听“内部”的内容,即英国到英国的邮件和电话,如果他们无意中截获了这些,这些也已经从GCHQ的系统中过滤掉的,除非额外的授权检查。

然而相同的规则不适用于元数据。一个鲜为人知的法律漏洞允许GCHQ通过外部授权收集和分析大量电子邮件、电话、有互联网浏览活动的英国人的元数据,无论该数据是否来源于英国国内之间的通信和浏览会话。今年3月,这个存在的漏洞悄悄地得到了英国议会委员会的监督审查的承认,在报告中声明“特殊的保护和额外的安全措施”并不是适用于元数据,因此,英国国内公民的元数据成为GCHQ“作为搜索结果返回”是在法律上允许的。

毫无意外,GCHQ似乎很容易利用这种法律上的模糊问题。秘密政策指导文件发给该机构的分析师后,从而能够指导他们,如何不加选择地收集巨大而又宝贵的元数据记录来监控任何人,无论这些人的国籍。指导文件明确表示,即使是本国公民以及五眼联盟国家的公民也没有豁免权或额外的隐私保护,五眼联盟是一个由英国、美国、加拿大、澳大利亚、新西兰组成的监控联盟。

“如果你在用一个数据库如:’MUTANT BROTH’搜索一个纯粹的事件,那么这个位置的问题不会存在”,GCHQ的一个内部政策文档这样阐明的,这份文档最后的修改日期是在2012年7月。这份文档补充了,英国分析师能够自由地搜索英国元数据的数据库在“没有进一步授权”的情况下,通过在一个英国的“选择器”上输入一个人的邮箱、IP地址、用户名或电话号码这样的唯一标识符。

另一份GCHQ文档阐释,授权是“不需要公民个人允许的”,因为元数据被认定为“不扰民的通信内容”。所有的间谍在对每次搜索操作后点写理由证明他们的行为时,只需要写一个简短的证明或者理由。GCHQ对英国公民的情报收集会与国内安全机构“军情五处”共享,这些情报被称为DIGINT(数字情报),它们作为监控国内的程序的一部分去引领间谍行动。

“我们将会基于人们可以看到的假设上,去以和现在不同的方式思考与行动”

GCHQ的文件表明,它通常保留30天至6个月的元数据。它存储的通信内容数据较短,一般是3天到30天不同。必要的情况下作为“网络防御”而保留的更长时间。

一个秘密政策文件,从2010年1月起,列出了该机构的各种元数据——包括用于最终你们动向的位置数据,你们的邮件,即时通讯,和社交网络的“还有列表”,显示你们用电话和邮件和谁联系的记录,你们进入“通讯服务”(例如邮箱账号)时的输入密码,和你们访问浏览过哪些网站的信息。

这些记录完整的显示了你们访问过的所有网站地址——如,www.gchq.gov.uk/我们做了些什么——被视为内容。但是你访问地址的第一部分——如,www.gchq.gov.uk——被视为元数据。另外,一条单独元数据记录如电话,邮件,访问的网站也许不能完全还原一个人的私生活,根据麻省理工学院的公民媒体中心主任Erhan Zucherman。但如果经过数周和数月的积累后,这些细节将“非常个人的”,他告诉THE Intercept网站,因为他们能够还原一个人的动向、习惯、宗教信仰、政治观点、关系人甚至性取向。

对于Zucherman,一个研究关于监控的社会和政治分支的学者,他最关心的是这种大规模的数据收集可能导致“民主的腐蚀”——导致人们不敢自由的表达观点和交流。(可百度寒蝉效应——取自成语噤若寒蝉)“一旦我们知道有一个合理的理由使我们处于被监控,并且处于‘圆形监狱’中——(数字圆形监狱,结果是隐私的丧失和社会独裁的控制)”,他说道,“我们思维和行为方式就会基于:人们都可以观察和关注我们在做什么。”

轻度的监督

GCHQ发言人拒绝回答关于这个事情的任何问题,理由是,对情报问题不予置评,这是一项“长期政策”。这位发言人在邮件中强调,GCHQ的工作是“在严格的法律和政策框架内,在确保我们的活动授权后,依法进行的必要的和适当的行为,有着严格的监督。”

然而,不浅尚不清楚是否在工作中有足够的内部检测以确保GCHQ的间谍不会滥用这些系统对公民个人信息的搜集。

该机构文件显示,只有10%被监控的“目标”个人会每年审计一次,并且每六个月才会对搜索的元数据进行随机抽查审计。

与美国的监控审查规则相比,GCHQ在文档中指出,英国的是一个“轻监督的制度”。更宽松的英国间谍法规反映在秘密的内部规则中,强调对访问美国国家安全局数据库的更大限制。美国国家安全局可以需找珍贵的英国公民数据,一个文件显示,但是他们不能挖掘美国人或其他五眼联盟国家的公民信息。

但是GCHQ对自己跌数据库没有这种约束,它们可以筛选英国人、美国人和其他任何国家公民的电话、电子邮件和互联网使用情况的记录。GCHQ的监督能力的范围在斯诺登2013年6月告诉英国《卫报》时部分揭示了,英国监控(的监督)“比美国更糟糕”,2013年7月在接收明镜周刊接受采访时补充道,“英国的互联网电缆是具有‘放射性’的”并开玩笑说,“即使英国女王发给泳池帅哥的自拍照也会被记录下。”

几年来,GCHQ大量收集数据的最大障碍似乎没有形成法律或政策限制,反而,是日益增加的加密技术保护通信隐私成为了该机构活动的最大潜在阻碍。“加密的传播……危险这我们有效发现处置目标的能力”,由英国机构和美国国家安全局员工于2011起草的一份绝密报告中如是说道。

“相关元数据的事件将被锁定到加密的通道中,因此很困难,如果可能的话,解密出来”该报道说道,并补充道,该机构正在实施一项计划,“将很有希望让我们的互联网攻击策略取得胜利”。

原文链接: theintercept ,译者:Wind Punish网络安全团队成员 sunshine,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)