关于BlackEnergy(黑暗力量)的故事

在此之前,乌克兰和波兰大量的国家机构和私营企业都曾遭受过恶意软件的攻击,这些恶意软件不仅可以探测网络,还可以允许攻击者在目标主机的系统中远程执行恶意代码。除此之外,这些恶意软件还可以收集目标系统硬盘驱动器中存储的数据。

除了乌克兰地区当前紧张的政治局势,在这些攻击事件中比较有意思的是,攻击者使用的是新版 BlackEnergy ,BlackEnergy恶意软件家族拥有悠久的历史,攻击者可以利用其不同的传播机制来把恶意软件安装到目标用户的计算机中。

我们已经在 西雅图的病毒通报大会上发表了我们的研究报告 。

BlackEnergy是一种木马病毒,从2007年 Arbor网络公司首次发表了关于它的分析报告 之后,该恶意软件的功能经历了非常巨大的变化。最初,这款恶意软件是一个相对简单的DDoS(分布式拒绝服务)木马,现在它已经演变成了一个拥有模块化结构的,整体架构十分复杂的恶意软件了。对于攻击者而言,这款恶意软件也就成为他们发送垃圾邮件,进行网上银行诈骗,以及发动有针对性攻击的得力工具了。 根据戴尔公司安全部门于2010年发表的一篇文档 ,BlackEnergy在其第二个版本中就配备了 rootkit 技术。近期所发生的乌克兰停电事件也证实了网络犯罪分子仍然在使用这款恶意软件。

BlackEnergy Lite:少即是多?

“常规版”的BlackEnergy木马目前仍然被网络犯罪分子们所广泛使用,但我们已经发现了这个恶意软件家族的一个木马变种,我们可以轻易地分辨出这类变种木马与之前的BlackEnergy木马之间区别在哪里。

由于BlackEnergy的变种版本不含有内核模式的驱动器组件,不支持插件,而且在攻击过程中并不会留下什么痕迹,所以我们将这一款恶意软件命名为BlackEnergy Lite(研究人员在2014年初首次发现了这一恶意软件的变种)。

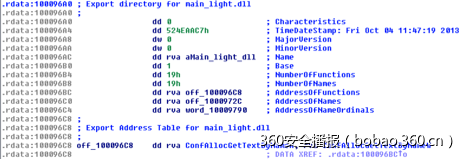

有趣的是,该恶意软件的编写者也将其命名为了BlackEnergy Lite,研究人员从其早期的版本中提取出了核心DLL文件中的数据:

请注意,最新的BlackEnergy也引入了类似的机制,其中的内核模式驱动器只会在恶意软件向用户模式的进程中注入攻击载荷时才会使用到。其精简版则直接去掉了其中的驱动器。相反,它会采用一种更加”新颖“的技术来加载其核心DLL文件-即通过rundll32.exe来进行加载。F-Secure公司已经在之前所发表的 博文 中提到了这样的演变。

不过,移除内核模式驱动器的做法也许会使得恶意软件的复杂程度降低,但这也是现在恶意软件的一种发展趋势了。以前,威胁程度排名靠前的几款恶意软件(例如 Rustock , Olmarik/TDL4 , Rovnix 以及其它的一些恶意软件)所使用的技术是十分复杂的,但这是几年前的事情了,以后将很少能够见到这种情况了。

这种发展趋势的背后可能有多种原因,你可以认为rootkit的开发人员面临了技术方面的障碍,比如说Windows系统驱动程序对程序签名的要求,或者现在UEFI安全引导系统的广泛应用。但其中最简单的一个原因就是开发这种架构复杂的恶意软件是非常困难的,其代价也是非常高的。除此之外,代码中的任何错误都会导致系统蓝屏。

当然了,完整版BlackEnergy与精简版的BlackEnergy Lite之间还有一些其他的差异,例如插件框架,插件存储,以及配置形式等等。

BlackEnergy的相关事件

BlackEnergy恶意软件家族在其整个发展历程中,可以用于实现攻击者的多种目的,包括DDoS(分布式拒绝服务)攻击,传播垃圾邮件,以及银行诈骗等等。我们所发现,攻击者可以利用这个恶意软件(包括BlackEnergy和BlackEnergy Lite)来进行有针对性的攻击。

在我们对僵尸网络的监测过程中,我们已经发现了上百个与此类攻击活动有关的受害者。而在这些攻击目标中,有一半位于乌克兰境内,另一半则位于波兰境内,其中还包括国家组织,各种企业和公司,以及一些我们无法识别的攻击对象。

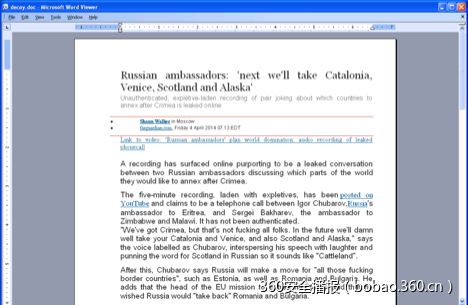

在此之前,我们曾发现了一个存在于Microsoft Word中的漏洞- CVE-2014-1761 。如果我们能够成功执行漏洞利用代码,我们就可以在目标系统的临时目录下注入两个文件:名为”WinWord.exe”的恶意攻击载荷,以及一个名为“Russian ambassadors to conquer world.doc”的诱饵文档。WinWord.exe可以提取并执行BlackEnergy Lite中的注入文件。诱饵文档中所包含的文字内容如下:

在此之后,我们还在BlackEnergy Lite中发现了另一个经过精心设计的文件。但这一次,该文件没有利用任何的漏洞。该文件的文件名为“список паролiв”,在乌克兰语中的意思为“密码列表”。很明显,这个文件就是一个带有Microsoft Word图标的可执行文件。

先不管它是否真的可执行,这个文件同样包含一个内嵌的诱饵文档,你应该能猜到吧!没错,就是一个密码列表。F-Secure公司在其发表的文章中也对其进行了详细描述,请点击 这里 查看具体信息。

1 123456 2 admin 3 password 4 test 5 123 6 123456789 7 12345678 8 1234 9 qwerty 10 asdf 11 111111 12 1234567 13 123123 14 windows 15 123qwe 16 1234567890 17 password123 18 123321 19 asdf123 20 zxcv 21 zxcv123 22 666666 23 654321 24 pass 25 1q2w3e4r 26 112233 27 1q2w3e 28 zxcvbnm 29 abcd1234 30 asdasd 31 555555 32 999999 33 qazwsx 34 123654 35 q1w2e3 36 123123123 37 guest 38 guest123 39 user 40 user123 41 121212 42 qwert 43 1qaz2wsx 44 qwerty123 45 987654321 46 pass123 47 trewq 49 trewq321 49 trewq1234 50 2014

如果你还需要了解更多有关BlackEnergy的信息,请查看我们在 病毒通报大会 上所发表的文章。

本文由 360安全播报 翻译,转载请注明“转自360安全播报”,并附上链接。

原文链接:http://www.welivesecurity.com/2014/09/22/back-in-blackenergy-2014/

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)