钓鱼攻击工具包Angler Exploit Kit已感染超过90,000个网站

近期,Palo Alto Networks的分析报告显示,Angler Exploit Kit的持续感染已经导致超过90000个网站被攻破,且大多数网站在Alexa(网站的世界排名)排名的前十万中。

百科

Angler Exploit Kit(EK)是一个钓鱼攻击工具包,它具有高度混淆性、侦察特性(其包含了尝试检测杀毒软件和虚拟机的代码)、反侦察性(其对网络传输的Payload进行加密以绕过IDS/IPS的检测,使用 “Fileless infections”等技术躲避杀毒软件的检测),同时其对最新漏洞的利用代码更新迅速,甚至在其中还会出现0day漏洞的利用代码。

主要发现

1、目前已经检测到了超过9万个网站受到了Angler工具的影响。其中包含大量热门网站。我们根据TrafficEstimate.com的统计信息对其中30个网站的月访问量进行了估算,发现其月访问量至少为一千一百万。

2、在分析过程中发现了一个高度组织化的入侵操作,攻击者会定期更新被入侵网站中的恶意信息。这也就意味着,攻击者能够对入侵的网站进行非常复杂并且持久的命令控制。

3、在恶意内容的传播过程中发现了细粒度(表示实例级,即需要考虑具体对象的实例)权限控制。这也就意味着,注入脚本可以隐藏数日之久,以躲避安全软件的检测,被入侵的网站也只能对特定IP范围的目标用户进行攻击,而且也只能采用特定的配置方式。对于VirusTotal(TV)这类扫描工具而言,会大大降低其检测率。在我们首次发现这些结果的数周之后,我们所发现的大多数网站仍然没有被VT列为恶意网站。

4、扫描网站漏洞的行为与利用被扫描网站作为EK的入口这两者之间,存在着某种潜在的联系。这就意味着,这种EK的背后还有着一条庞大的黑客产业链。

过程介绍和影响

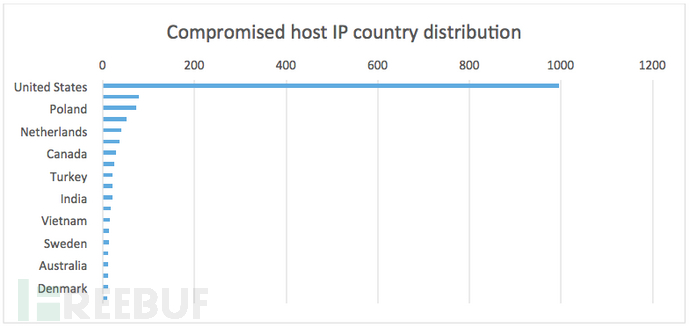

这些网站遭到入侵就意味着29,531个独立IP受到影响,其中有1457个IP地址分别对应着超过10个被入侵的域名。例如,IP地址为184.168.47.225的服务器托管了422个被感染的网站。如下图,被入侵的网站大多数都在美国境内,其中的小部分网站则位于欧洲和亚洲地区。美国境内的这些网站系统大多数都是使用GoDaddy所提供的基础服务,当然还有部分网站使用了其他的一些服务提供商的服务。

图一 入侵主机的ISP分布

图二 入侵主机IP的地区分布

大多数网站在被入侵的过程中都没有被VT检测到,安全专家使用VT对已经确定感染的5,235个网站进行检查,结果只发现226个网站是受影响的。结果表明,VT的检测率不到5%。

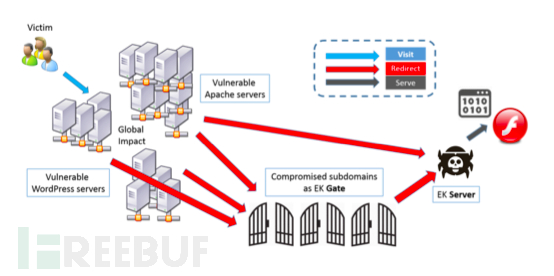

图三 Angler EK的入侵拓扑图

当受害者访问被入侵的WordPress/Apache主机列表时,会被直接或间接(借助于被称为“EK门”的中间层)地重定向到带有EK的恶意服务器。最终的恶意负载有很多种,可能是勒索软件(例如Cryptowall),也可能是连接C2服务器的恶意软件或僵尸网络。

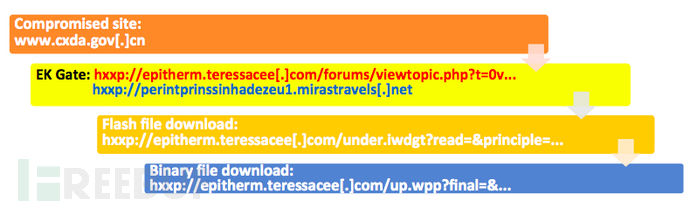

图四 重定向链(红色部分为同域,蓝色部分为跨域)

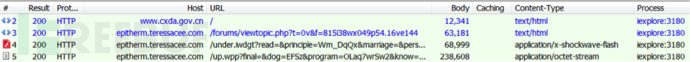

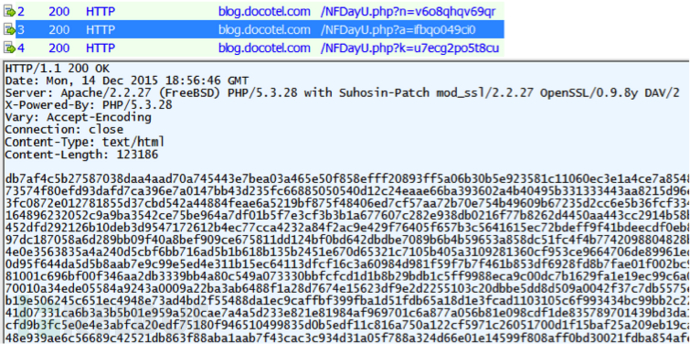

图五 在重定向期间捕获的Fiddler数据包

下图六显示的是使用Fiddler获取感染数据的过程。在这一操作中,受感染的虚拟机发送了一个类似C2请求的信息,并且接收到了一个很长的,并且是经过加密的返回消息。

图六 获取感染数据

结论

现代的漏洞利用工具变得越来越难以检测,因为这些EK工具在设计之初就会尝试避开安全研究人员的检测。此外,Angler EK还具有以下特性:

1、它使用JavaScript恶意代码家族以及iframe注入技术进行有针对性的利用。 2、它对注入脚本进行不断升级和进化,以躲避安全人员检测。 3、攻击者可借助该工具进行持续的跟踪控制。 4、它会不断地感染网站,每天增加的被入侵网站的数量稳定增加。

另外也发现了此类工具的限制:

1、重定向脚本不断变化,但是重定向链基本不变。EK感染的固定模式是针对由WordPress驱动的网站,并下载flash文件。

2、攻击者很容易利用WordPress中已知的漏洞和DNS的配置缺陷,但是,想要修改托管EK工具的服务器相对而言就比较困难,攻击者无法在被感染的机器中配置真实的EK文件。

攻击者借助这些现代漏洞利用工具实施攻击活动日益猖獗,安全研究人员应持续关注此类事件,尽快部署解决方案,以保护网站的用户。

*原文地址: paloaltonetworks ,原作者:Yuchen Zhou and Wei Xu,vul_wish编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)