2015年第4季度DDoS攻击一半来自于运行Linux的僵尸网络

根据卡巴斯基实验室公布的2015年第4季度DDoS情报报告,攻击者变得更加狡猾且会寻找发动DDoS攻击的新方式来竭尽所能的达到自己想要的目的。除了常见的RPC(远程过程调用协议), NetBIOS和Sentinel之外,在2015年最后三个月实施的DDoS攻击类型中包括在WordPress网站中注入包含恶意的的JavaScript代码来实施,该代码在用户的浏览器上执行并根据攻击者请求攻击预先设定的DDoS目标,无意中将网站的访客变成大型WordPress的DDoS攻击的僵尸网络。

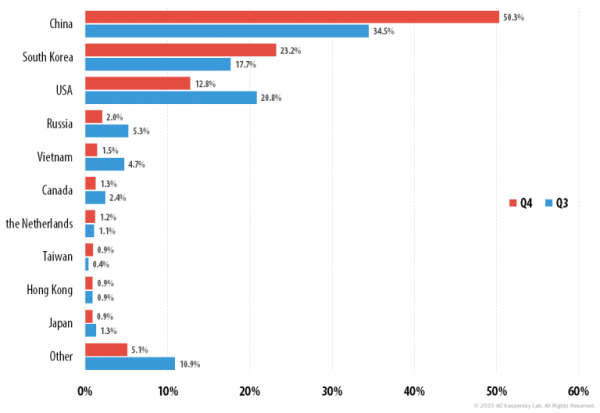

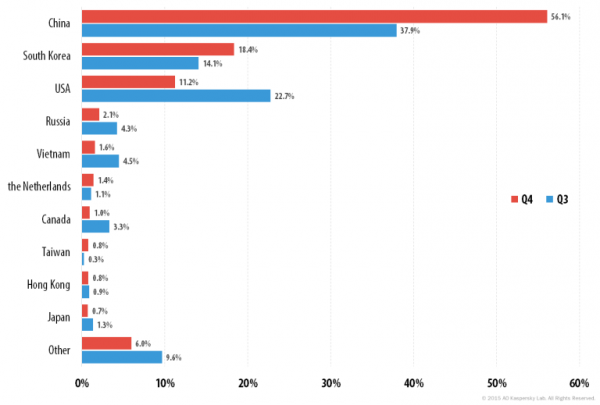

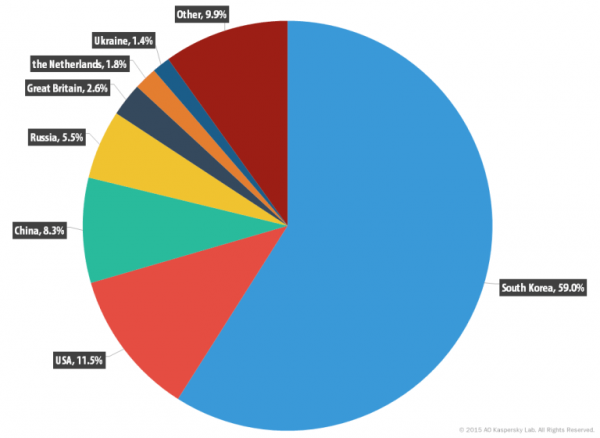

此外报告中显示,在2015年最后三个月共计有69个国家遭到了DDoS攻击,而其中一半(50.3%)的攻击目标为中国。排在第二的是韩国(23.2%),美国以12.8%占据第三。而在DDoS攻击的C&C服务器分布上,韩国位居榜首,在所有服务器上占比为59%,随后是美国(11.5%)、中国(8.3%)、俄罗斯(5.5%)和英国(2.6%)。

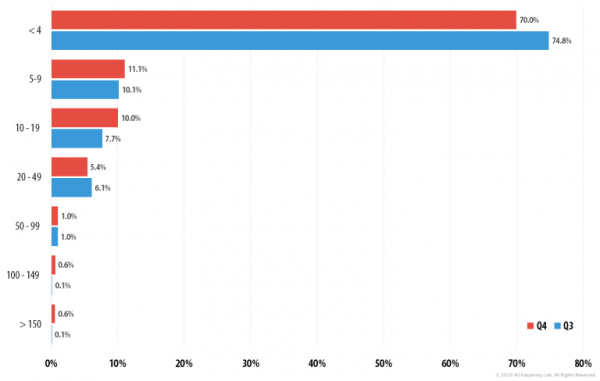

大部分的攻击者都非常的分散,不过最“热闹”的一天是11月2日,共计有1442名攻击者。卡巴斯基表示70%的DDoS攻击持续时间都不超过1天,最长攻击时间记录为371个小时(15.5天),第二位的是320个小时(13.3天)。在受DDoS攻击影响的操作系统中,该季度Linux系统首次打破Windows系统,在所有DDoS僵尸网络中占比达到了54.8%,这主要归功于物联网设备和SOHO路由器。

僵尸网络中操作系统的占比,Linux首次超过Windows

按照国家排序的新型DDoS的攻击目标

按照国家排序的DDoS攻击目标

2015年第4季度的DDoS攻击曲线变化

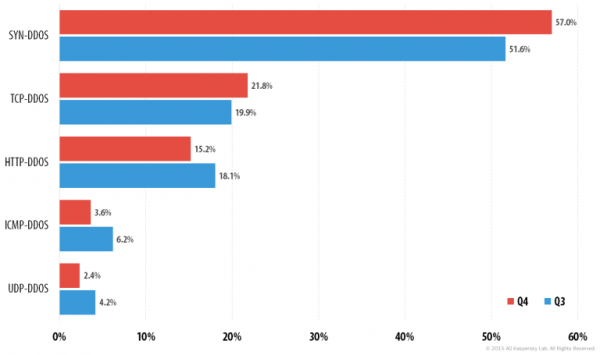

DDoS攻击类型的排序

DDoS攻击的持续时间

C&C服务器分布

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)