FreeBuf年终策划:2014年互联网安全厂商年终报告汇总(国外版)上

[本文作者Rabbit_Run,喜欢文章请点赞鼓励。FreeBuf.COM独家文章,未经许可禁止转载]

写在前面

1月份曾在 #FreeBuf年终策划# 2014年互联网安全厂商年终报告汇总(国内版) 夸口写篇有关国外安全报告的专题,这篇是给大家“兑现诺言”的。打引号是诺言并未完全兑现,打了些折扣。一方面是因为国外安全研究报告发布时间相对晚些,有的报告发布可能等到3、4月份,另一方面是迫近年关杂事多多,精力难以集中,而老外的报告少则四五十页,多则上百页。

作为一名有操守的编辑,我坚持宁缺毋滥,从中筛选出3篇有关互联网整体安全状况的研究报告,提取报告的主要内容供大家参考。过于仓促,难免遗漏,大家也可以从底部链接中下载报告原文。

一、思科《2015年度安全报告 (ASR) 》

思科每年发布两次《年度安全报告(ASR)》来分析互联网安全状况。首先是年中安全报告,其中涵盖了上半年的威胁情报,而年度安全报告则包含整个前一年发生的安全事件。思科的报告是基于思科和Sourcefire的综合威胁情报,以及安全智能运营(SIO)提供的情报。Cisco于2015年1月29日发布了《Cisco 2015年度安全报告》(简称ASR),探索攻击者与防护者持续不断的攻防竞赛,以及用户如何成为安全链条中不断变弱的一环。

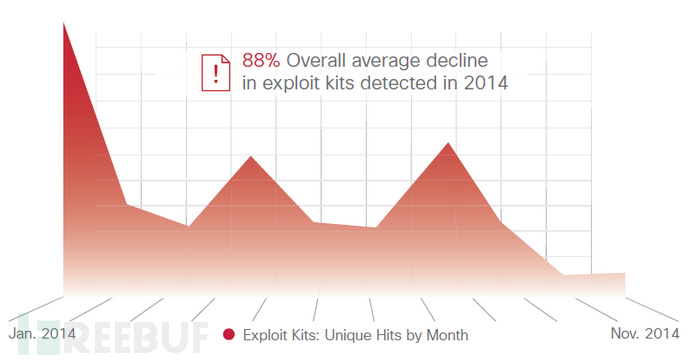

1.漏洞利用套件(Exploit Toolkit):枪打出头鸟,低调求生存

在商业社会中,所有公司都渴望成为行业领导者。但对于玩转“灰色经济”的漏洞利用套件(Exploit Toolkit)制作者而言,榜首位置可能并不像以前那么令人垂涎,在主流的漏洞利用工具中排名保持在四五名左右甚至是更具说服力的成功标志。在涉嫌制作和传播Blackhole的名为“Paunch”黑客被抓捕后,一度被广泛使用的Blackhole漏洞利用套件也淡出人们的视野。而其他的漏洞利用套件未能复制Blackhole的成功。

纵观2014年,Angler、Sweet Orange和Goon漏洞利用套件是“in the wild”中最常遇到的漏洞利用套件(Exploit Toolkit)。

Angler漏洞利用套件:2014年最常见的漏洞利用套件(Exploit Toolkit),尤其在8月底非常活跃。该套件的流行归功于制作者解除必须下载Windows可执行程序来分发恶意软件的限制。Angler 配备了Flash、Java、IE、甚至SilverLight多种漏洞的利用代码。一旦漏洞被触发,恶意载荷直接写入如iexplore.exe进程的内存,而不是写到硬盘。Angler分发的载荷看起来像一块加密数据,更难以识别和阻断。

Sweet Orange漏洞利用套件:非常灵活,其组件、端口及载荷URL经常变化,所以Sweet Orange可以一直保持有效,并成功地躲避检测。这点也让Sweet Orange成为漏洞利用套件中“最有可能成功的”。Sweet Orange的攻击者往往依赖恶意广告把用户重定向到部署漏洞利用套件的网站,包括合法站点。

Goon漏洞利用套件:以可靠著称是Goon在2014年低调却名声不减的主要原因。相比于其他的漏洞利用套件,它还获得“最佳组织奖”的荣誉。Goon是一个恶意软件分发框架,可以产生Windows和Mac平台浏览器上Flash、Java及SilverLight组件的漏洞利用。

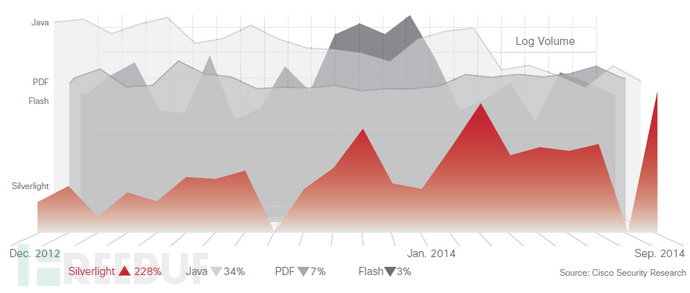

2.威胁与漏洞:Java失宠,原因几何

近些年,Java一直扮演着"漏洞流行风云榜"的主角。然而,对于追求最快、最简单、最难检测的方法来利用漏洞发起攻击的攻击者而言,Java正逐渐“失宠”。从2014年1月1日至2014年11月30日,排名前25的有关供应商与产品的漏洞警报中,仅有1个漏洞警报与Java相关。来自国家漏洞数据库(NVD)的数据也显示类似的衰退:2013年,NVD报告了309个Java漏洞,而2014年却只报告了253个Java漏洞。Adobe Flash播放器和微软IE客户端的漏洞利用,还有针对服务器的漏洞利用已经把Java拉下头把交椅。

Java漏洞利用的减少一方面是2014年没有披露新的可用Java零天漏洞,而存在漏洞的旧版JRE(Java 运行时环境)被浏览器默认禁用。另一方面Java最新版-Java 8-添加了人机交互的环节,如代码签名和请求用户启用Java的对话框,使得Java更难以攻击。

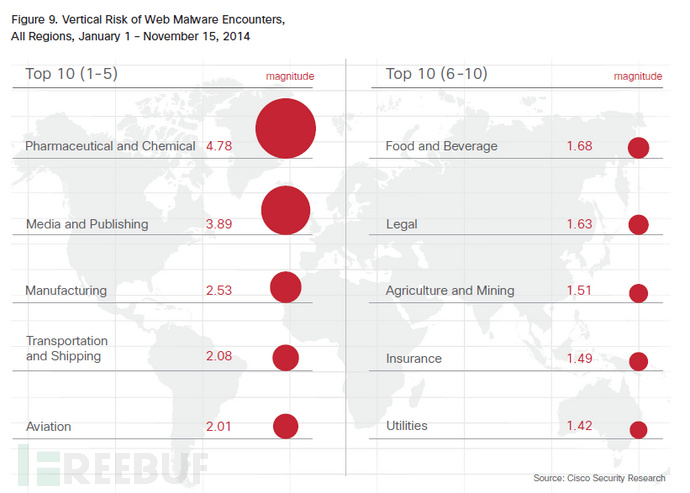

3.行业风险报告:用户粗心大意,攻击事半功倍

用户使用互联网时的粗心行为,再加上攻击者有针对性的活动,致使许多行业面临Web恶意程序更严重的威胁。根据思科安全研究,医药和化工行业成为2014年遭受Web恶意程序威胁最大的行业。2014年上半年,媒体与出版行业还处于榜首位置,但到11月份却跌落到第2名。

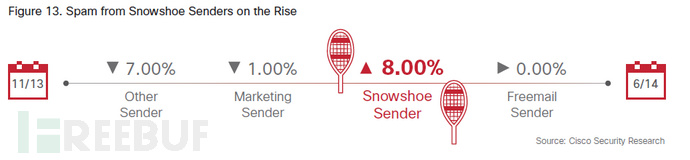

4.垃圾邮件升级:化整为零,难觅源头

从2014年1月至2014年11月,垃圾邮件暴增了250%,一跃成为热门的攻击方式。雪靴(Snowshoe)可以帮助人在厚厚的积雪上自由行走,通过把人的体重分散到更大受力面上,防止穿鞋的人陷入积雪。基于同样原理,雪靴垃圾邮件攻击(Snowshoe Spam)通过大批量的IP地址来发送垃圾邮件,而单个IP只均摊少量的垃圾邮件,从而绕过基于IP信誉评分的反垃圾邮件技术(IP-based anti-spam reputation)。思科安全研究团队发现在最近一次监测到的雪靴垃圾邮件攻击(2014年8月15日12点-15点)中,攻击者采用了闪电战术,虽然整个攻击只持续了三个小时,但却一度占据全球10%的垃圾邮件流量。

为了缓解雪靴垃圾邮件的威胁,安全专家不能简单依赖基于IP信誉评分的技术,因为在攻击中相同的消息可能来成百上千个地方。寻找垃圾邮件的其他特征,如邮件服务器的健康状况,也可以为安全专家提供更精准的检测方法。例如,许多IP地址经过DNS正向解析与DNS发向解析后的结果不匹配,这情况通常被认为是非法邮件服器的特征。

5.浏览器扩展程序推送恶意广告:投资少,风险小,高回报

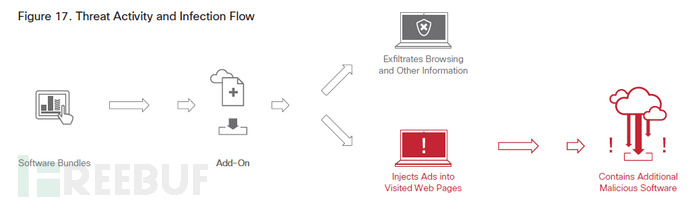

CISCO安全研究团队最近深入分析了一种基于Web的威胁,它把浏览器扩展程序推送的恶意广告作为传播媒介来分发恶意软件及用户不需要的应用程序。经过大规模的采样与分析,CISCO安全研究团队评估了该威胁的整体规模,确认了其意图与结构。这类浏览器扩展程序的使用范围远远超出了预期,而且恶意软件制作者将高度成熟的专业化编写的代码与精细的商业模式结合在一起,从而保证其恶意软件能够长时间处于盈利模式。换句话说,成功的盈利并不需要完全控制目标主机。

用户可能由于安装捆绑软件而感染恶意的浏览器扩展程序,因为安装过程往往未经用户明确地同意(老外不知道,中国已经把这个方法发挥到极致,不信从各大平台上下载个软件试试,处处是坑)。恶意浏览器扩展程序会根据用户在浏览器上的痕迹实施精准的投放,提高用户的“中招”率。

许多用户本能地信任扩展程序或简单地将它们视为无害,这点解释了这种分发恶意软件的方法能够非常成功的原因。同时这种方法也减少攻击者对其他技术的依赖,如漏洞利用套件,从而进一步提高了隐蔽性,因为这些技术容易被检测到。

对这类威胁的防护措施有以下几点:从可信源下载应用程序;在捆绑安装过程中取消不需要的软件;使用威胁分析、沙箱技术及Web安全技术阻止并检测这类威胁;有可能的话,手动移除扩展程序等。

6.思科安全能力基准研究:经不起推敲,安全伪命题

为评估安全专家对所在企业组织安全状况的认知,思科对来自9个国家不同规模的企业首席信息安全官(CISO)和安全运营经理(SecOp)进行了调研,了解公司在网络安全上投入的资源;安全运营、安全策略与安全规程;还有安全运营的成熟度。有关安全资源与安全流程的内容。好消息是大多数安全专家确信他们已把工具和处理流程部署到位来有效地确保安全。

然而值得注意的是,相对于安全运营经理,首席信息安全官(CISO)对本公司的安全状况更加乐观。为什么两者的信心程度会出现差距?一方面是首席信息安全官(CISO)的工作更多的脱离于日常的安全活动,然而安全运营经理的工作与解决大大小小的安全事件密切相关。

另一个信心程度的缺口出现在当被问及对本公司安全策略的信心程度时。信息安全官(CISO)和安全运营经理(SecOp)均对安全策略表现出高度的信心,但他们对界定危害范围与遏制危害的能力缺乏自信。类似信心程度的缺口出现在有关安全控制的调研。几乎所有受访人声称自己公司具有良好的安全控制,可是却有约四分之一的受访人认为其安全工具有“一定的”而不是“非常的”或“极其的”有效。

二、Akamai:《2014年第3季度 互联网状态报告 (SOTI) 》

Akamai是国际上最大的CDN服务商,其巨大的网络分发能力在峰值时可达到21Tbps(2013年)。多年来,Akamai都会发布其《互联网状态报告》。Akamai庞大的云计算和内容分发网络(CDN)可以获取针对Akamai及其客户的海量互联网威胁数据。2014年,Akamai收购网络安全公司Prolexic来帮助企业避免破坏性DDoS攻击。Prolexic也曾发布他们自己的全球DDoS攻击季度报告,但该研究现在已经被纳入互联网状态季度报告。

该公司最新《互联网状态报告》是2014年第3季度的报告,本文只节选安全相关的内容。该报告谈到了DDoS攻击带宽的增加,这是因为上网速度不断提高,而用户设备通常被用作僵尸机器来生成流量。该报告称,利用DNS和NTP的反射攻击正开始减少,但利用SSDP和UPnP等不同协议以及CPE和IoT设备的新型反射攻击可能变得普遍。

1.全球网络安全总览:威胁平稳增长,黑客死磕目标

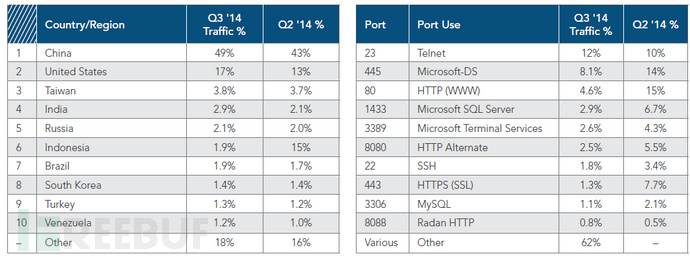

2014年第三季度,Akamai观察到攻击流量的源IP地址分布在201个国家和地区。中国仍是最主要的攻击源,再次占据49%的攻击流量。排名屈居第二位的美国有小幅上扬,达到17%,而在第2季度仅次于中国的印度尼西亚从15%降至第3季度的1.9%。第3季度,攻击流量的整体集中程度有轻微下降,排名前10的国家和地区发起约82%的攻击。目标为23端口的攻击流量比第2季度上升30%,达到12%,成第3季度最受攻击者欢迎的目标端口。

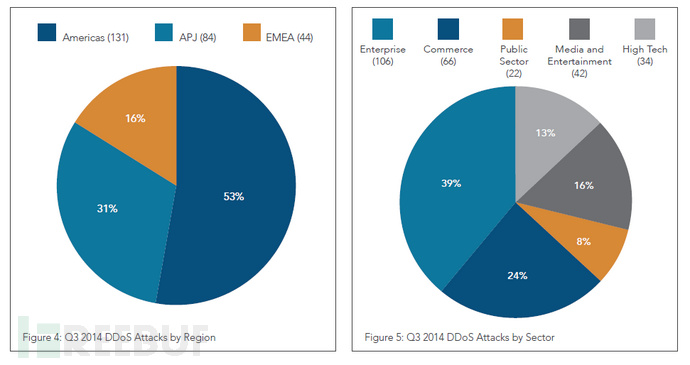

第3季度期间,Akamai客户共报告了270次 DDoS攻击事件,与第2季度报告的次数持平。其中半数攻击是由美国地区的客户报告的,与此同时,亚太地区的客户报告的攻击次数几乎是EMEA地区(欧洲、中东、非洲)的两倍。越来越多报告的攻击瞄向了传媒娱乐行业的客户,而高科技、商业、公共部门行业的客户报告较少的攻击。此外,第3季度见证了多个严重的安全漏洞,多个新型DDoS和犯罪软件工具箱的增长,一系列与参加世界杯比赛的国家有关的目标式攻击。

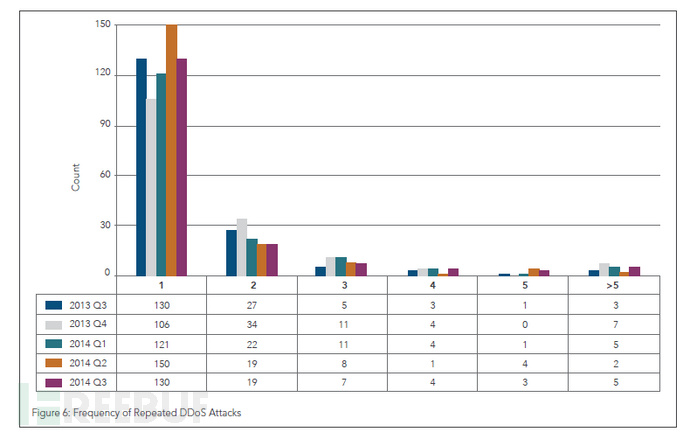

2014年第3季度,Akamai发现针对相同目标的重复攻击不断增长,同一目标受到后续攻击的几率高达25%。这表现为从第2季度的184个攻击目标下降为第3季度的174个攻击目标。亚太地区出现了大量的重复攻击,加大了该地区的大量攻击是国内动荡引发的可能性。

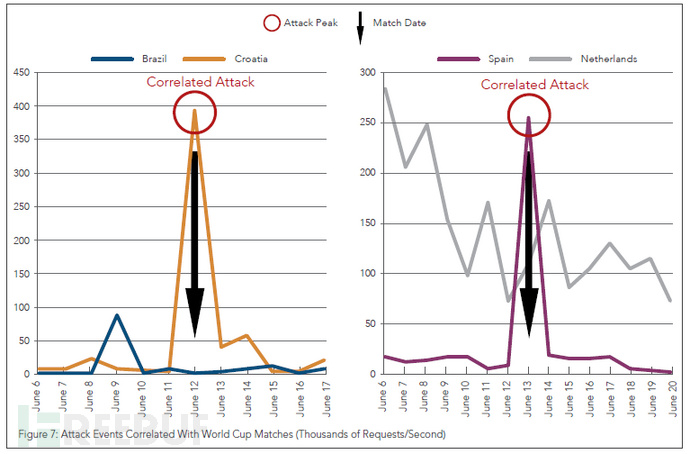

2.世界杯之战:足球搭台,我来唱戏

世界杯是2014年夏天占主导地位的体育盛事,正如Akamai此前预测的一样,攻击者充分利用了媒体的关注,借机炒作。根据Akamai云安全情报平台搜集的Web攻击统计数据,2014世界杯比赛让比赛双方黑客球迷之间展开激烈的网络对攻。如下图所示,大约在巴西与克罗地亚比赛开始时,来自克罗地亚的攻击达到了峰值,攻击者尝试利用SQL注入漏洞来攻击巴西一家金融机构。而在在西班牙与荷兰比赛中,一位不满比赛结果的黑客为了泄愤,向荷兰的新闻网站发起了应用层DDoS攻击。目标页面恰好是网站的体育版块,其中“Refer”头部指向讲述荷兰辉煌一天的新闻稿。最有趣的是,大部分的攻击请求源自荷兰的一个IP地址。

3.Blackshades RAT工具套件:严打犯罪团伙,谨防恶势力抬头

PLXsert(Prolexic安全工程及响应小组)警告公司防范来自Blackshades RAT工具套件的秘密监控与计算机劫持攻击。攻击者可以从感染Blackshades Rat的计算机上监控视频与音频数据、记录用户的按键信息以及获取银行、邮箱、网站与应用程序的登录凭证。攻击者也可以利用Blackshades远程控制功能来运行可执行程序、锁定用户对文件的访问。它的攻击载荷难以检测,也难以预防,因为感染过程有分为多个阶段,首先诱使受害人下载一个文件,该文件随后下载并执行真正的Blackshades载荷。一旦载荷成功地感染了系统,还要经过隐藏阶段、持久性驻留等阶段。

Blackshades是地下犯罪市场最流行的RAT工具之一,具备犯罪软件的所有典型特征。然而Blackshades作为一种威胁引起了FBI的关注。2014年5月,警方逮捕了近百十号有关Blackshades Rat运作的罪犯。PLXSert预测Blackshades RAT工具会获得更大的推动力,继续成为网络犯罪分子手中攻城拔寨的利器。

4.Spike DDoS工具套件:物联网尚未普及,攻击者已备足弹药

2014年9月,PLXsert(Prolexic安全工程及响应小组)追踪到Spike的传播,它是一种威胁嵌入式设备的新型的恶意套件。多个版本的Spike可以在受感染的Windows系统、桌面Linux系统及ARM架构的设备上进行通信与执行命令。该套件的二进制载荷可以在被攻陷的设备上投放并执行,设备包括PC、服务器、路由器、互联网连接的消费电子设备和家电以及家用型用户前端路由设备。

该套件拥有多种DDoS载荷,包括SYN泛洪攻击、UDP泛洪攻击、DNS查询泛洪攻击、GET泛洪攻击。多家企业报告其位于亚洲和美国的主机收到攻击。该殭尸网络引发的DDoS攻击亦瞄准了Akamai的客户,在一次 DDoS攻击行动中,攻击峰值流量高达215 Gbps(每秒千兆位)及每秒1.5亿个数据包(Mpps)。

Spike生成面向ARM架构的载荷的能力揭示了恶意软件制作者正在寻求把路由器和物联网设备纳入到僵尸网络中。PLXsert称之为僵尸网络生长的“后PC时代”。该工具套件内建的多平台恶意代码,不仅增加了威胁的复杂性及精密程度,也让企业必须针对每个目标操作系统和平台采取强化措施。

三、Arbor Networks:《全球基础设施安全报告 (WISR) 》

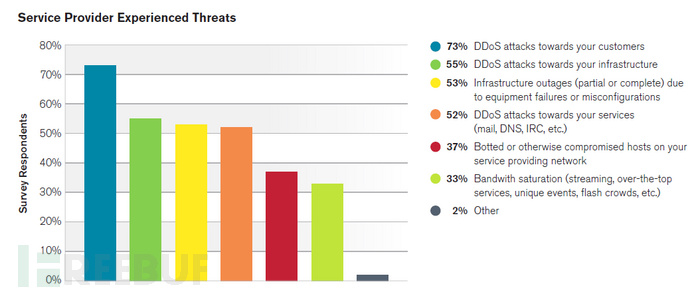

自2004年以来,Arbor Networks都会发布其年度安全报告。他们的第10个《全球基础设施安全报告(WISR)》涵盖了从2012年年底到2014年年底收集的数据。该报告是基于其DDoS产品收集的数据,以及来自全球几百家服务提供商和大型企业的用户群的调查结果。同时,报告中的数据也是基于其主动威胁级别分析系统(ATLAS)全球威胁情报系统对其Peakflow SP客户收集的信息。

针对用户的DDoS攻击仍是运营商面临的头号威胁。然而,2014年,更高比例的受访者经历了针对基础设施的DDoS攻击。因此,DDoS攻击检测与缓解服务的需求再次旺盛起来,而对该服务最感兴趣的行业莫过于云服务/托管服务提供商、金融、政府及电商。

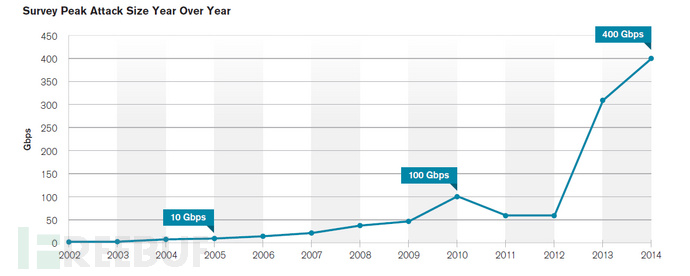

1.DDoS攻击的规模

攻击者似乎延续了2013年使用容量耗尽攻击(volumetric attack)来拥塞目标链接的趋势。攻击产生的流量是惊人的,导致攻击目标出现网络拥塞问题,达到服务提供商的骨干网与对等网络基础设施中的瓶颈。2014年受访者报告的规模最大的DDoS攻击已达400Gbps流量,而其他受访者报告受到300Gbps、200Gbps及170Gpbs流量规模的攻击。值得注意的是,在两年前,流量规模超过100Gpbs的DDoS攻击已十分罕见。所有报告的大规模DdoS攻击均使用向NTP、DNS、SNMP、HTTP或HTTPS端口发送UDP流量的技术,表明攻击者可能应用反射/放大机制来生成流量。

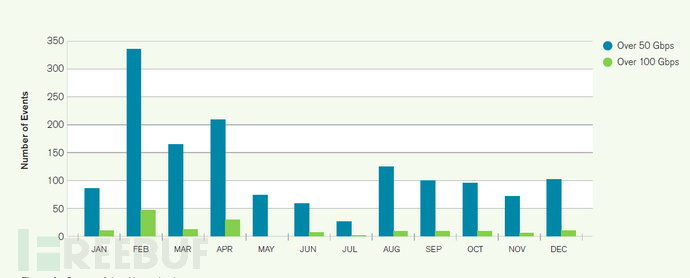

2014年值得关注的是峰值流量超过100Gbps的DDoS攻击事件爆发式地增长?2013年,ATLAS记录了39起流量超过100Gbps阈值的DDoS攻击,而在2014年却监控到159起事件,超过4倍的增长。我们需要重点关注DDoS攻击的频率与规模的不断增长与生成攻击流量的多种反射/放大机制的持续使用。服务提供商需要加大对基础设施和处理流程的投入以应对流量超过100Gbps的攻击。否者,网络供应商可能面临由对等和骨干网络的容量拥塞所带来的间接损失。

2.DDoS攻击持续时间

2013年,ATLAS数据显示88%成的攻击事件持续时间不超过1小时。而该数字在2014年前3个季度持续增长-2014年1季度为90.1%,2014年2季度为90.6%,2014年3季度为91.2,却在2014年4季度跌回到 87.7%。鉴于攻击的短暂性和基础设施连续不断的故障对扩展服务造成的潜在影响,服务提供商必须快速响应已检测到的攻击事件。

3.DDoS攻击的类型

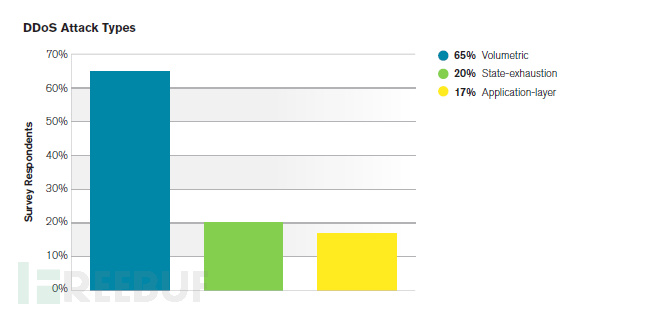

Arbor Networks将DDoS攻击主要分为三种类型:

容量耗尽攻击(Volumetric Attack):攻击者试图耗尽目标网络/服务内部的带宽、目标网络/服务与互联网之间的带宽;

TCP状态表耗尽攻击(TCP State-Exhaustion Attacks):攻击者试图耗尽如负载均衡、防火墙、IPS等基础设施组件和服务器本身的链接状态表。这些攻击可以轻轻松松击垮维护百万级链接的设备。

应用层攻击(Application-Layer Attacks):主要针对运行7层协议上的应用程序或服务,可以说是最精密与隐蔽的攻击,因为哪怕仅使用一台计算机以极低的速率产生攻击流量也可以收到非常好的攻击效果。这点让基于流量检测的解决方案难以觉察。为了实时有效地检测与缓解这类威胁,我们需要在DDoS防护措施中添加在线或其他基于包检测的组件。

据调研结果,2014年容量耗尽攻击(Volumetric Attack)的比例已经增长至三分之二,而TCP状态表耗尽与应用层攻击的比例有所下降。然而,值得注意的是尽管更精密的应用层攻击的比例从24%跌落到17%,但超过90%的受访者声称收到过应用层DdoS攻击,2013年这个数字还是86%。

攻击者并不是只使用单一的攻击向量,可能会对同一目标同时应用多种不同的攻击技术,导致防护者更难以招架。分层防御可能是应对多向量攻击最好的解决方案。在分层防御中,你可以提前做好应对更接近目标的隐蔽攻击的措施,然后在服务器供应商或云基础设施内部处理攻击的超大流量部分。

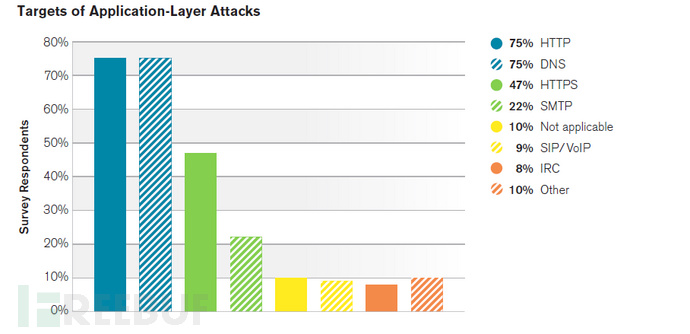

我们再来研究一下2014年应用层攻击所针对的服务,HTTP和DNS服务并列第一,成为最受攻击者欢迎的目标。近些年,HTTP一直是应用层攻击的头号目标,而针对DNS的攻击比2013年有了较大的增长。调研结果中有趣的是受访者中观察到针对加密Web服务(HTTPS)应用层攻击的比例下降,从2013年的54%下降到2014年的47%。而下降的原因可能是反射/放大型DDoS攻击的增长与“燕子攻击行动(Operation Ababil)”结束共同造成的。其中,燕子攻击行动(Operation Ababil)发起大量针对加密Web服务的攻击。

4.DDoS攻击的检测

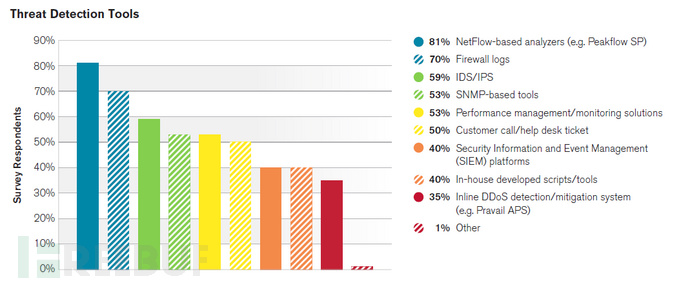

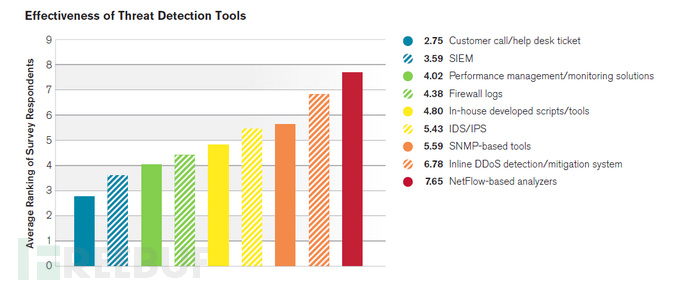

在对威胁检测调研中,NetFlow分析工具仍然是最常用的威胁检测工具,其次是防火墙日志。这两项所占比例几乎与2013年持平。而受访者中使用SNMP工具的比例从65%跌落到53%。传统上,诸如NetFlow技术可以查看3层协议与4层协议。然而,一些路由器厂商通过私有的流扩展与IPFix来提供对7层的可见性,从而把流技术的视野扩展到应用层。与此同时,受访者中正在使用7层协议流的比例,从2013年的26%上升至2014年的55%。

从部署的威胁检测机制的有效性来看,NetFlow分析工具也是最有效的威胁检测方式。然而,防火墙日志在有效性上从2013年的第4名跌落到2014年的排名第6名。虽然SIEM解决方案受到业界的广泛认可,但却在效率榜上排名倒数第2名。

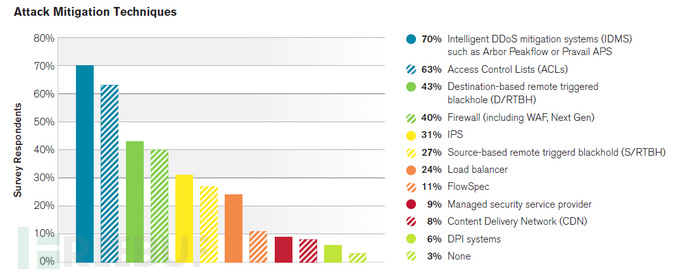

5.DDoS攻击的缓解

2014年,受访者中使用IDMS(智能DDoS攻击防护系统)的比例首次超过了使用ACL的比例,达到了70%。同样令人鼓舞的是使用防火墙缓解DDoS攻击的趋势有所下降。虽然防火墙可以应付一些DDoS攻击,但是它的功能通常非常有限,而且可能成为TCP状态表耗尽攻击(TCP State-Exhaustion Attacks)的目标。稍微负面的消息是针对DDoS缓解使用IPS的比例从2013年的24%上升至2014年的31%。尽管IPS可以通过适当特征的使用来处理一些应用层的事件,但这些设备也会面临防火墙所遇到的问题。

受访者中能够在20分钟内缓解攻击的比例再次获得增长,从2013年60%上升到2014年的68%,表明了自动化脚本技术在缓解DDoS攻击中仍然非常有效,而且公司已经把它整合到运营实践中。考虑到公司对网络互连不断的依赖,多数公司正在寻找如何减少攻击缓解的时延。

总结

从报告提供的信息以及历史趋势来看,不难推测安全威胁会在2015年继续变化。企业需要开始认真投资于其安全计划,而不只是满足最低合规水的要求,否则只会亡羊补牢为时已晚。安全是耗费时间的事情,并且这里没有捷径。2015年,企业应该更多地分享其安全信息,并学习借鉴权威机构针对当前安全威胁和攻击状态所发布的警报与防护建议。

报告下载链接:

1. ![]() Akamai-q3-2014-State of The Internet Report.pdf

Akamai-q3-2014-State of The Internet Report.pdf

2. ![]() Arbor Networks-2014-Worldwide Infrastructure Security Report(WISR) .pdf

Arbor Networks-2014-Worldwide Infrastructure Security Report(WISR) .pdf

3. ![]() Cisco-2015-Annual Security Report(ASR).pdf

Cisco-2015-Annual Security Report(ASR).pdf

[本文作者Rabbit_Run,喜欢文章请点赞鼓励。FreeBuf.COM独家文章,未经许可禁止转载]

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)