工具推荐:Inspeckage,安卓动态分析工具

Inspeckage 是一个用于提供Android应用程序动态分析的工具。通过对Android API的函数使用hook技术,帮助用户了解应用程序在运行时的行为。

Inspeckage 允许用户与应用中的一些单元进行互动,并在Android设备上应用一些设置。

Inspeckage简介

对Android应用程序的动态分析是移动应用安全测试的核心部分。尽管市面上已经有一些类似工具,当时在测试时仍然会受到一些限制:

1 、缺少与用户的交互

2 、只在仿真环境下工作

3 、Android版本更新后必须同步更新

4 、输出较少

5 、设置费用昂贵

Inspeckage(Package Inspector) 是一个简单的应用程序(apk),通过一个内部HTTP服务器提供友好的网页界面,作为Xposed框架模块。用户可以在没有Xposed的情况下运行,但是80%的功能都是依赖于Xposed框架,所以建议在测试环境/设备中安装该框架。

Inspeckage 在Android设备上运行:

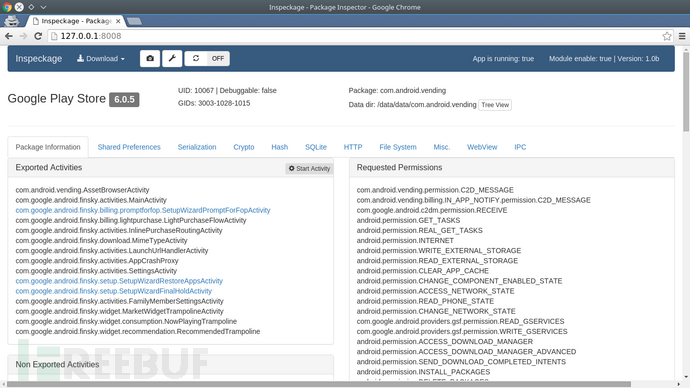

Inspeckage的网页界面:

功能

使用Inspeckage,用户可以获取大量关于应用程序行为的信息:

1、信息收集

l 请求权限

l App权限

l 共享库

l 导出和非导出的Activity,内容提供其,广播接收器和服务

l 检查该应用程序是否可调式

l 版本,UID和GID

2、Hooks

使用Hooks,用户可以实时查看应用程序的行为:

l 共享首选项(日志和文件)

l 序列化

l 加密

l 哈希表

l SQLite数据库

l HTTP(HTTP代理工具是最好的选择)

l 杂项(剪贴板,URL.Parse())

l WebView

l IPC

3、操作

使用Xposed,用户可以执行一系列操作,例如开启非输出的Activity:

l 开启任意Activity(输出和非输出)

l 调用提供器(输出和非输出)

l 禁用FLAG_SECURE

l 取消SSL选项

l 开启、停止或重启应用程序

4、附加部分

l APK下载

l 查看应用程序的目录树

l 下载应用程序的文件

l 下载hooks生成的文本文件格式的输出

l 屏幕截图

5、配置

尽管该工具有一些连接HTTP库的hooks,使用外部代理工具仍然是分析应用程序流量的最好的选择。在Inspeckage中,用户可以:

l 添加连接目标应用的代理

l 启用和禁用代理

l 在ARP表中添加条目

获取地址: GitHub , XposedModules Repository

* 原文地址: tempest ,vul_wish编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)