未越狱也中招:iOS平台首个间谍应用(APP)XAgent样本分析

如果你是一名涉密人员(如军官、国防安全相关人士),使用过iPhone/iPad(iOS7.1以上版本),那么请赶紧仔细检测你的设备吧!我需要强调的是:这款恶意间谍软件可以在未越狱的iphone上运行。

强大的间谍软件XAgent

趋势科技的安全专家在调查一起网络间谍活动时,发现了这款特别的iOS设备间谍程序。它可以窃取未越狱iOS用户的照片、短信、联系人列表和其他数据。 FreeBuf在2月6日进行了相关报道,点我立即查看

<key>SBAppTags</key> <array> <string>hidden</string> </array>

如果你的iOS版本是7.1以上的普通用户,你其实不用特别担心。因为这款APP主要就是针对国家相关人员进行间谍活动,有很强的针对性,目标群体并不是老百姓。另外由于这类App的敏感性,它是不可能通过苹果APP STORE传播的。

值得一提的是,由于这款间谍软件会不停的调用GPS来定位你目前的地理位置,因此一旦感染,你可能最先会注意到iPhone电池消耗过快的异常现象。

谁是幕后黑手

那么问题来了:这么diao的间谍应用是谁写的呢?

我们在该应用的plist中看到这么一段:

<key>BuildMachineOSBuild</key> <string>13E28</string> .. <key>DTXcode</key> <string>0511</string> <key>DTXcodeBuild</key> <string>5B1008</string> .. <key>LSRequiresIPhoneOS</key> <true/>

我们可以判断:

1、恶意软件作者使用iMac (21.5-inch, Mid 2014)进行编译的(BuildMachineOSBuild,可在http://support.apple.com/en-us/HT1159中查询到) 2、恶意软件作者使用XCode 5.11码的代码(DTXcodeBuild) 3、恶意软件的目标仅仅是iphone,不包括ipad等其他苹果产品 4、最后,其代码中各种英文语法错误信息,暴露出作者的母语并非英语

间谍软件对我们做了什么?

接下来我们看看这间谍软件都做了些什么事

获取设备信息 开始记录 获取音频文件 获取联系人 获取当前位置 获取应用程序列表 控制WIFI状态 从照片库中获取照片 列出指定目录 获得指定文件 获取进程列表 获取短信

恶意代码还有一些比较有趣的地方,间谍软件会检测设备是否有越狱,如果是越狱设备,它会尝试获取你的隐私文件。

间谍软件会在/private/var/wireless/Library/Preferences/com.apple.commcenter.plist. 中获取联系人电话号码。

<dict> <key>CarrierBundleName</key> <string>20810</string> <key>ICCID</key> <string>89XXXXXXXXXXXXXXXXXXXX</string> <key>LASDNextUpdate</key> <date>2015-02-22T10:19:13.915174Z</date> <key>NextUpdate</key> <date>2015-01-30T17:26:37.694534Z</date> <key>PhoneNumber</key> <string>+XXXXXXXXXXX</string> </dict>

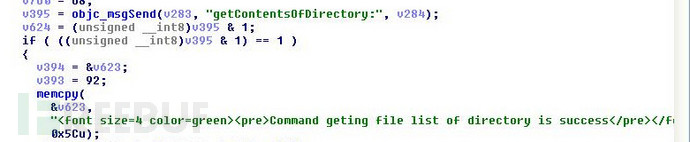

可以获取到音频文件,联系人列表,短信,照片,设备中安装的应用程序列表。这款间谍软件可以做到对目标进行实时监控,因为这款软件已经能够列出目录内容,检索指定文件,以及显示运行进程。

[参考来源 Fortinet ,翻译/鸢尾,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)]

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)