安全预警:JBoss 应用平台后门导致约320万服务器面临威胁 (附检测及利用工具)

事件的起因在于近期勒索软件事件大量扩散引起了思科安全研究人员的注意,后经其安全研究人员调查分析发现,其中大量案例皆因 攻击者利用 JBoss Java应用平台存在的漏洞,入侵企业服务器,并将勒索软件散播至所有与服务器连接的客户端上。

起因:SamSam勒索软件的大肆扩散

SamSam勒索软件(也被称为Samas),该勒索软件于今年3月中旬被微软公司所发现。而在发现之时,FBI也对所有企业发出告警,关于该勒索软件可利用JBoss上的漏洞对企业的IT基础设备进行感染,提醒企业用户注意检测及防护。

随后,英特尔和思科,也双双发布报告和技术分析,剖析该勒索软件作者的实现思路,而这显然证实了微软公司和FBI此前发现的可靠性。据分析, SamSam勒索软件的操纵者 正是利用公共机构和私营机构中,运行在服务器上的旧版本JBoss平台的漏洞来实现入侵的。

深入调查分析,发现更多被感染的服务器

在经过上述初步调查后,思科对JBoss平台漏洞的存在率进行了深入研究调查。

而从思科的研究表明,目前大约有320万Web服务器运行的是未更新的JBoss版本。利用获取到的部分利用后门后留下的文件,思科也可以扫描出这320万台服务器是否存在后门。

基于本次搜索,确认了2100台已经被入侵的服务器,这些服务器运行在1600个不同的IP上。一般来说,如果在没发现的情况下,这些服务器就只能等待勒索者传递勒索软件payload,对其实施感染了。

从被入侵的服务器的情况来看,这些服务器大部分属于学校、政府、航空公司等行业单位的。

其他后门也陆续被发现

除了文件被先前的SamSam勒索软件所感染时利用的后门,研究人员称他们还发现了其他“知名”的后门程序,如”mela,” “shellinvoker,” “jbossinvoker,” “zecmd,” “cmd,” “genesis,” “sh3ll” and possibly “Inovkermngrt” 以及“jbot”等。以下为部分可疑后门文件列表,可供研究参考。

jbossass.jsp jbossass_jsp.class shellinvoker.jsp shellinvoker_jsp.class mela.jsp mela_jsp.class zecmd.jsp zecmd_jsp.class cmd.jsp cmd_jsp.class wstats.jsp wstats_jsp.class idssvc.jsp idssvc_jsp.class iesvc.jsp iesvc_jsp.class

这些后门的存在表明, SamSam勒索软件背后的操纵者并不是唯一知道并利用JBoss平台漏洞的攻击者。

在发现这些威胁后,思科开始通知受影响的各方。而在众多的感染案例中,部分受影响的归属于学校的服务器上部署了由一家名为Fellot公司开发的图书馆管理系统(该系统名为“Destiny”,命运),用以对图书馆的资产进行管理,而其中JBoss作为应用平台进行支撑。在此次调查分析的过程中,思科得到了 Fellot公司的大力支持,并与之一起完善解决方案。

据称,Fellot运行着一个最令人印象深刻的修复系统,能够修复他们从版本9到版本13.5的所有系统版本,为他们的用户进行升级,避免JBoss漏洞被利用,甚至在用户的服务器上扫描跟 “Destiny” 系统无关联的文件,有效发现 并清除 用户服务器环境的可疑后门。

后门检测及利用工具

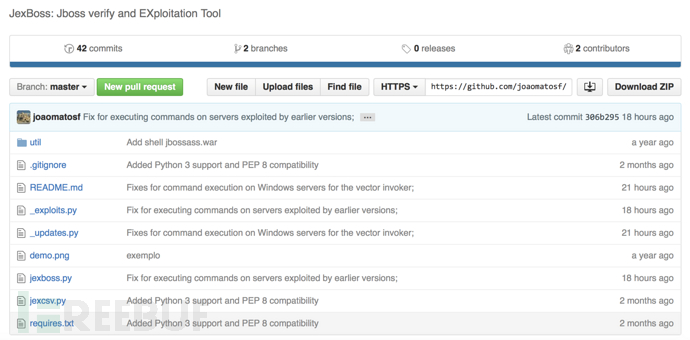

为了对系统文件进行检测,审查是否存在后门。思科通过一款名为JexBoss的开源渗透测试工具对后门的代码进行跟踪。工具下载地址为: GitHub 。

而后,随着他们的发现,美国计算机安全应急响应中心US-CERT发出了一项全球咨询建议,建议所有的应用系统管理员及时检查自身应用服务器,查看是否存在 webshell。

*参考来源: softpedia , securityaffairs , talosintel ,FB小编troy编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)