Win32.Adware.ADClick分析报告

0×00引言

每个讨厌的广告弹窗背后总有一个精心筹谋的心机。腾讯反病毒实验室近日捕获到一款病毒,通过释放多个文件到系统目录,并将自身注册为启动项,致使用户每次开机时电脑桌面都会自动弹出广告窗口。下面我们分析该病毒是如何通过“无进程”技术隐匿在计算机中,向用户弹出有针对性的定向广告。

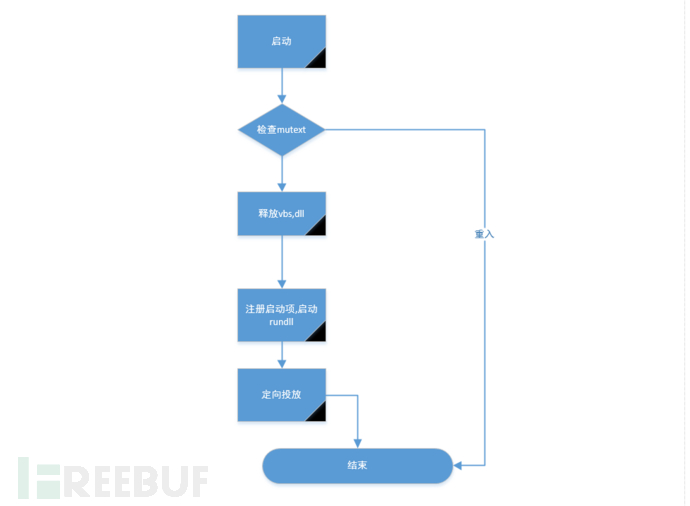

基本流程:

0×01详细分析

1.1释放文件到目录

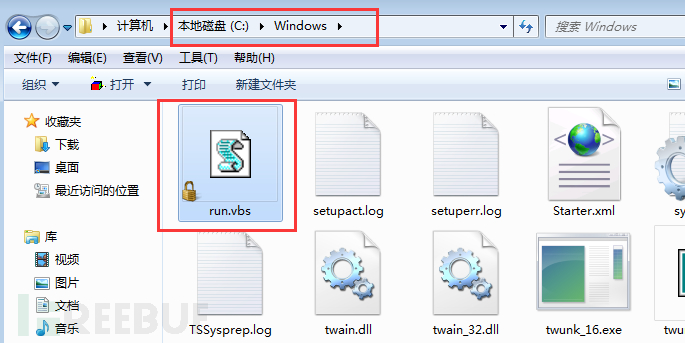

1、安装包运行后,创建“osTip”的Mutex防止重入。提取主程序carssn—.tmp, 提取run.vbs释放到%WINDOWS%/run.vbs

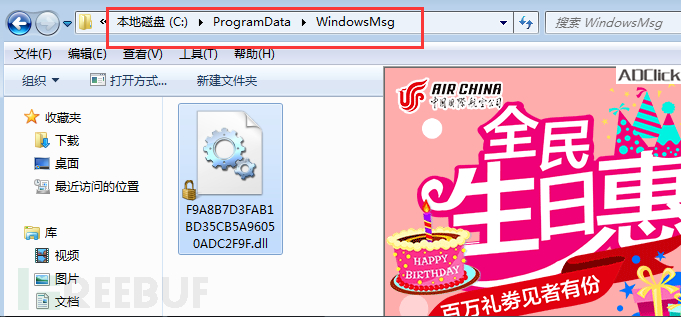

2、提取osTip.dll到%APPDATA%/WindowsMsg/ F9A8B7D3FAB1BD35CB5A96050ADC2F9F.dll

1.2注册启动项

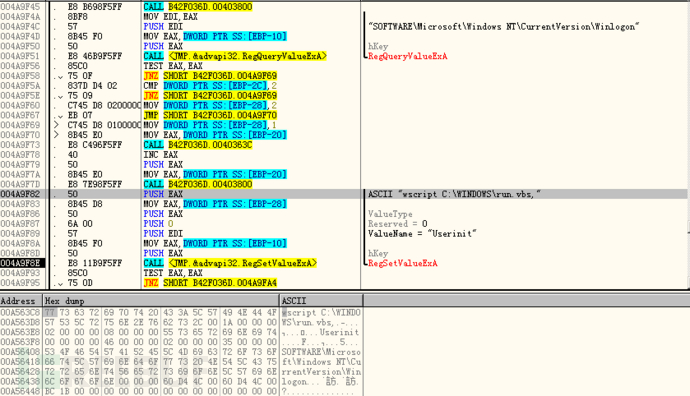

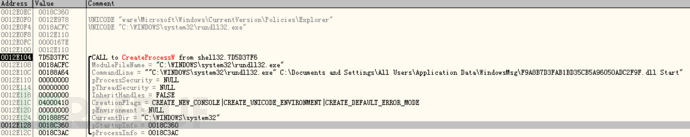

为了躲避查杀,该病毒通过劫持userinit.exe系统进程注册启动项。userinit.exe早于用户explorer桌面进程启动,能为躲避杀软夺得先入之机。

启动项的完整路径

HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon/Userinit

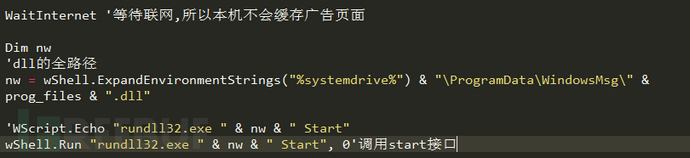

Run.vbs主要在每次重启机器后及时加载广告,广告的DLL文件名会记录在osTip的注册表中

获取dll名字后,接下来加载广告dll

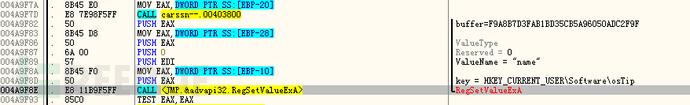

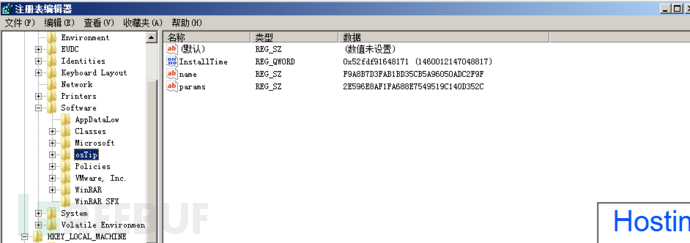

osTip注册表信息是在主程序tmp中实现,注册表路径HKEY_CURRENT_USER/Software/osTip

注册表记录广告dll,安装时间以及参数

osTip注册表设置完成后会首次启动广告,利用系统rundll32.exe加载广告dll,以后每次重新启动都是通过userinit.exe启动。

至此,流氓广告的环境搭建完毕。

1.3定向投放广告

该广告框架基于googleads,在获取广告之前,会先获取用户的基本信息上传到服务器,包括mac地址、产品id、所在地区等信息,进行定向投放。

每个流氓产品都会有一个产品ID标示,OsTip只是其庞大流氓家族的一员,流氓产品列表及ID定义如图所示:

广告请求基于web框架,HTTP请求广告页面

返回的html文档即为广告页面,每隔5分钟更新广告内容

0×02查杀方法

2.1检查目录中是否包含以下文件,如果有则及时删除

c:/windows/run.vbs

c:/ProgramData/WindowsMsg/F9A8B7D3FAB1BD35CB5A96050ADC2F9F.dll win7及以上

C:/Documents and Settings/All Users/Application Data/WindowsMsg/F9A8B7D3FAB1BD35CB5A96050ADC2F9F.dll xp

2.2检查注册表是否包含以下项,并及时删除及其子项

HKEY_CURRENT_USER/Software/osTip

检查userinit项: HKEY_LOCAL_MACHINE/SOFTWARE/Microsoft/Windows NT/CurrentVersion/Winlogon/Userinit

如果发现包含”wscript c:/windows/run.vbs”字符要及时删除。

* 作者:腾讯电脑管家(企业账号),转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)