小心!别在Github上泄露了你Slack的token

大量的开发者们把他们的Slack登录凭证上传到了Github和其他公开网站上,任何人都可以偷偷监控他们的对话,或者下载通过Slack传输的数据。

根据周四的一篇 博文 ,Detectify公司的研究人员最近估计,大约1500个token被公布在了网上,有些甚至是属于财富500强的公司,支付提供商、ISP、医保提供商。研究人员私下把他们的发现汇报给了Slack,Slack称,它会经常监控,检查是否有敏感的token泄漏。

Github泄露大量Slack token

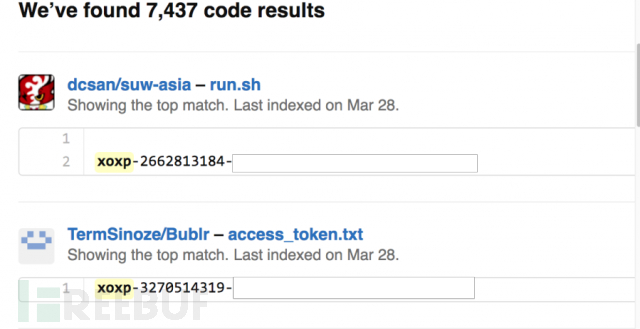

在Github 搜索 “xoxp”,返回了超过7400个结果,这个”xoxp”是让自动化脚本访问Slack账号时会用到的token的前缀,即使开启了二步验证也会有这个前缀。另一个 搜索 则找到了超过4100个前缀是”xoxb”的Slack token。不是所有的搜索结果都有用于登录帐号所要用到的所有token,但是很多结果有。开发者们无意中把tokens包含在代码中然后公布在互联网上,这样任何人都可以偷偷监控开发者与公司之间的对话,或者下载通过Slack传输的数据。

“最糟糕的情况是,这些token可以泄露产品数据库密码、源代码或者是加密的文件和敏感信息,”博文中写道,“Detectify仅仅通过在Github上搜索已经找到大量的token,并且新上传的token每天都在增加。”

脚本可以使得关联的账户自动执行各种各样的任务,比如对定期会议进行提醒、或者将联系人信息提供给其他用户。很多开发者会把这些所谓的机器人脚本发布在Github或其他公开的代码仓库上。

实际上,这种把敏感登录信息发布在Github上的事情一点也不新鲜,在之前50000名Uber司机数据泄露的事件中,正是一名开发者不小心把数据库密钥放在了两个Github页面上。漏洞盒子也专门发布过调查报告,对国内企业在Github上的信息泄露进行了调查,结果万达、步步高等知名企业也中了枪。

Slack官方声明

在声明中,Slack写到:

Slack很清楚,token应该被跟密码一样对待。当开发者们生成token时,我们会警告他们不要分享给其他用户或其他程序。我们客户的安全对我们至关重要,我们会持续改进我们的文档,提醒客户保证安全。

我们在监控着公开的token,一旦我们发现了公开的token,我们会撤销他们并且通知创建token的用户和受影响的团队。

如何防范

Slack监控公开token的做法值得肯定,但是token上传的速度太快了,可能一个动作快的黑客可以在撤销之前找到它们。把Slack脚本/机器人上传到Github不应该把token一起上传上去,而是应该使用环境变量使得token不出现在代码里面。

*参考来源: Ars ,FB小编Sphinx编译,文章有修改,转载请注明来自Freebuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)