中国电信刘紫千:云堤抗“2D”的安全之路

本文是 WOT2016互联网运维与开发者大会 的现场干货, 新一届主题为 WOT2016企业安全技术峰会 将在2016年6月24日-25日于北京珠三角JW万豪酒店隆重召开!

【嘉宾简介】

刘紫千博士,CISSP,加州大学访问学者,中国通信企业协会通信网络安全专业委员会委员。现为中国电信网络安全产品运营中心CEO兼首席架构师,“云堤”团队负责人。曾任中国电信ChinaNet网络负责人、DNS系统负责人和集团SOC主任。

WOT2016互联网运维与开发者大会的运维安全专场的演讲中,中国电信网络安全运营中心CEO刘紫千做了关于抗“2D(DDoS + DNS)”的精彩演讲,他表示:“似乎在运维角度,大家考虑更多的是架构,是高并发,使用什么样的自动化运维的工具去解决面对海量服务器的维护的问题。但是还是有一些问题,我们似乎是回避不了的,比如说安全的问题。”

DDoS + DNS

DNS通道是DDoS主控与被控联系的主要方式之一;

DNS协议是DDoS攻击的主要利用协议之一;

DNS节点直接或间接成为DDoS攻击目标;

DNS数据十分有助于发现僵尸网络的活动;

DNS解析是DDoS防护中牵引生效的主要手段之一。

DDoS攻击

有些安全问题不是通过企业自身或者运维团队自身能够搞定的事情,DDoS攻击就是其中之一。谈到DDoS的范畴,刘老师认为:“DDoS攻击限定于资源消耗型的攻击,无论这种资源消耗型是对你带宽的占用,还是对于你计算资源的耗尽。其实,DDoS攻击都是在‘局部’造成压倒性资源消耗。”

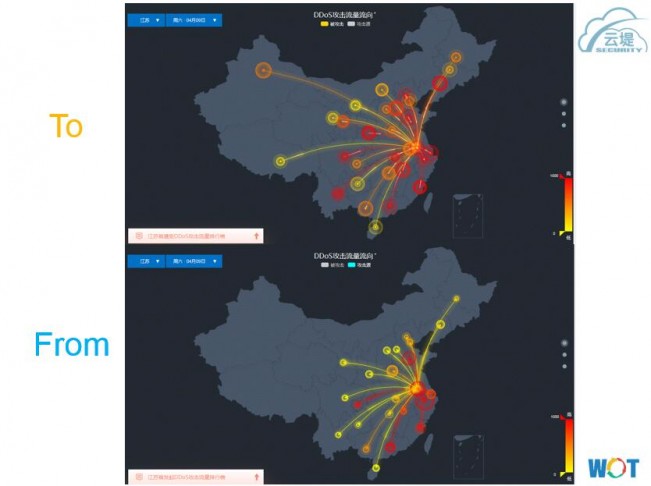

上图展示的是4月9日当日24小时江苏省的攻击,To指站在中国范围内,中国电信可监控的网络范围有多少流量去了江苏省。图中颜色越红的区域表示从那个省发出的攻击流量越多。From是指站在江苏省的角度,从江苏省发起了多少攻击流量打到其他省。下面我们来看看具体的地域分布:

这也是4月9日当天24小时的图。左图,我们可以看到没一个省遭受的攻击,颜色表示严重程度,颜色越深越红表示遭受的攻击越多。右图表示从这些省有多少流量打出来,颜色越红表示从这个省发出的DDoS攻击流量越多。从图中,我们可以看出,遭受攻击最多的是东南沿海,以及北京、辽宁等地经济比较发达的省。因为这些省有很多IDC的资源,他的互联网接近国际出口和一些互联互通的出口。但是比较有意思的是发起攻击的这些地方,其实你会看到一些非常非常生僻的省,它的颜色大家觉得它在互联网经济上不是很繁荣的一些省,比如像甘肃、新疆的颜色也很深,所以这张图对比起来,就会感觉到其实我们要面对的这些攻击发起点,真的是非常非常的分散的。

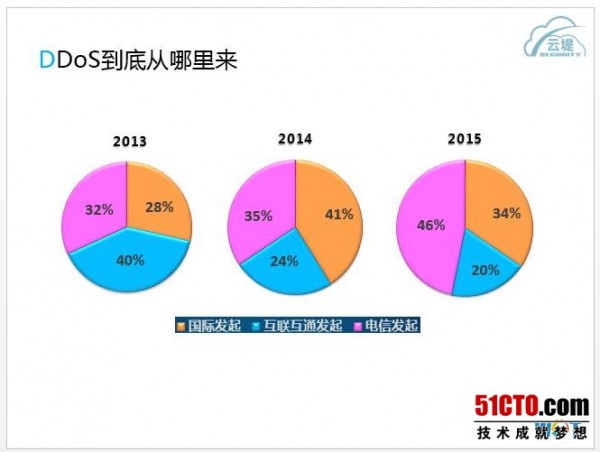

DDoS到底从哪里来

DDoS到底从哪里来?为了回答这个问题,刘老师为我们展示了下图:

图中,按照攻击的发起点进行划分,橙色代表的国际方向,蓝色代表的国内其他运营商,联通、铁通、移动教育网,以及紫色代表的中国电信,发起的攻击流量,做了三个纬度的刻划。从2013年到2015年,我们可以看到,假如中国电信网内的一个IP遭受攻击,那么基本上有六至七成的攻击流量不是从中国电信的网上发起的,也就是说可能会有橙色代表的三成攻击流量是从其他方向打过来的,还有大概两到三成的攻击流量是从国际发起的。

刘老师表示,站在电信的全网角度,其实所有大家知道的著名的大的互联网公司以及大的云服务提供商,都在使用云堤的防DDOS防护服务的一个API,来去帮他们去抵挡超大规模的流量型攻击。当一个攻击过来的时候,云堤会赋予它一种能力,就是你可以去限制从某个方向打过来的流量,再妙击,我们把它叫压制掉。大家可以去想像,现在很多大的网站都在使用CDN。那么CDN的技术其实就是就近覆盖。如果电信的一个IP遭受DDOS攻击,从正常的用户访问行为上,他不应该有来自大量联通过来的流量。因为正常的DNS选择也好,BGP的选录也好,这个流量应该是直接去访问联通的IP,联通的用户应该访问联通的IP,不应该访问电信的。如果有这个方向大量的联通过来的访问电信IP的流向,那么它极有可能是一个高概率的恶意访问。所以,可以把那个方向过来的流量全部屏蔽掉。

当用户在使用云堤去解决跨网不合理的访问功能时,紫色区域显示的就是电信网内的攻击流量似乎占比就会大。这张图背后的含义,其实是说数据是有一定的变化的。那变化是因为,有更多的用户在使用这种分方向的流量压制云堤独特的优势。

DDoS攻击规模如洪水猛兽

DDoS攻击趋势图

这张趋势图说明了从2013年1月到2016年3月,三年多的时间里,每一个月云堤所看到的在中国电信的互联网上,当月累积的攻击总量,每一个柱代表,在这个月我们监测到全网DDOS攻击的总流量,纵坐标是T字节,是一个绝对值。所以这个图其实告诉我们,虽然每个月似乎全网的DDOS流量高高低低,有起有浮,但是它的总体趋势还是越来越大的。我们的峰值出现在15年的7月份,当月超过三万三千TB。我们可以看到,2016年3月份,这个峰值也非常接近历史峰值。那么,三种颜色其实和之前看到的饼图代表的物理含义是一样的。所以我们可以看到说,基本上这个攻击如果按照三个纬度来说,有一点三分天下的感觉。

单次攻击峰值规模到底有多大?

在上图中,刘老师比较了连续三个半年的数字。他监测到的DDOS攻击的峰值,按照横坐标所示的六个区间,做了归纳。也就是说,在这个坐标轴最右侧大于100GBPS的单次攻击。我们在这六个月里,我们看到了多少次峰值大于100G的攻击,去除以分母,这六个月监测到的所有的DDOS攻击,大于100G的攻击的占比。请大家去注意一下,我们最右侧这张图,前面好像似乎,看着这个比例高高低低差不多,但是对那些单次攻击峰值超过100Gbps的这些DDOS攻击,我们会看到15年的上半年、下半年比14年的百分之比基本上要高出两到三个百分点。这其实已经是非常非常明显的一个差别了。

在2015年上半年,电信网内监测到的单次攻击超过200G的有三次,平均一天超过100G的也有19次。那到了下半年,这个指标几乎要翻番,就是说到15年的下半年,超过100G到200G峰值的,一天差不多31次,那超过200G的攻击峰值一天也有六次,所以大家可以想像说什么样的用户能够去抵挡类似这样规模的DDOS攻击呢?其实现在除了BAT体量的公司,任何一家SP,就不用提一般的政企类的客户,他其实是没有能力去访的,如果真是被攻了这么大的体量。即便是现在BAT体量的公司,他有足够的资金在单点购买足够大的带宽,也需要去衡量他的运维成本。也就是他为了吸纳这些流量,他去付出的带宽成本,他去付出的计算资源,以及他为吸纳这些流量,造成的他在那个节点,整体用户的影响。

DDoS攻击应对

回顾DDoS的历程,从PC、IDC到云和智能设备,DDoS攻击的发起点也在发生变化。我们该如何应对DDoS攻击呢?刘老师建议从以下三点出发:检测、防护、溯源。即是先要看得见攻击,然后防住攻击,再去追查究竟是谁在攻击,形成一个闭环。

关于检测:通过基于Netflow的方式,在拥有全网Netflow数据的时候,通过云堤可以清楚的告诉客户,或者运维团队,现在企业所面临的是多

大的攻击,面对的是猫,是老虎,还是庞然大物。这位后期的攻击防护是处置的带宽资源以及计算资源,是一个非常直接的测度。

关于防护:主要有两种方式,一种是压制,另一种是清洗。

◆压制:有的运维人员可能会说,压制是一种黑洞。其实,压制能做的比黑洞更多。因为云堤调动的是中国电信整个骨干网的边缘路由器的防护,所以它可以让运维人员有选择的丢弃国际、国内互联互通、单一运营商内、IDC等某个方向的流量,这是云堤一种独特的能力,它可以区分方向的流量压制。这样做的优势是,可以再路由器性能稳定前提下,防护能力无上限。

◆清洗:清洗是国内的概念,这个概念在国外叫mitigation,意思是缓解。其实是说,在某种程度上会有流量损失和特征损失的。但是当一个已经被打瘫了的网站,因为清洗业务的叠加,会在一定程度上让网站攻击情况得到缓解。云堤的分布式清洗中心,覆盖全网骨干26个清洗节点+数百台核心路由器。具有全网BGP的定制化能力,实现分布式的攻击,分布式的处置,通过专用攻击牵引带宽VS业务混跑。

关于溯源:首先要明白什么是源,溯什么源?源有两类:第一类是攻击流量从哪里发出,攻击发起的实际载体是什么即肉鸡或者叫受控端。第二类是主控,控制源——C&C,明白到底是谁在打你。云堤是做第一类的,因为中国电信有全网的Netflow数据,清楚每一个流量是从路由器哪个接口进入的。云堤根本不用户体会攻击发起采用的是什么源IP,现在所有在云端做的或者叫进目的端防护的所谓的溯源,去溯那个攻击发起源,基本上都是基于IP—Geo mapping,其实那个是不那么准确的。而云堤的方式是,这个流量是从路由器的接口进来,这个接口所对的就是某个D的,某个IDC。那我不管你的IP变幻是美国的,是英国的,是法国的,加拿大的,我都知道你就是从这个IDC出来的。

演讲最后,刘老师表示,抗D的坑,罄竹难书……比如:检测时出现漏报、误报以及迟报等情况。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)