如何用蜜罐追踪黑客(第一集)

就像很多安全社区中的人一样 , 我决定运作一堆蜜罐来看看邪恶的互联网上有什么。于是 我在谷歌云上建立了6个蜜罐并进行了几个月的探索。

技术栈

为了获取可行的情报你需要一个 能完全的模拟一个服务并且可以进行正确检测的 蜜罐软件。不幸的是,我自己并没有这样的资源。 而 开源的蜜罐又有很多缺点:

太老了,大部分都好几年没有更新了,比如honeyd或者dionea

太容易获取他们的指纹信息。 如果你运行它们,很难获得感兴趣的数据。

交互性很差。 大部分都没法超出被动监听模式。

很难部署。

所以我选择了一个可定制的开源蜜罐,自己进行定制开发。下面是我的技术栈:

SSH—对于SSH 我使用得是cowrie。它是一个中等的交互式蜜罐,在一定程度上模拟运行的Linux系统。我对它进行了修改,让它能够模拟Ubuntu 14.04服务器版。同时我还修改了所有的模块,在过时之前没有人能够识别出这是一个蜜罐系统。

DNS—对于DNS我运行得是一个修改过的DNSChef。它可以运行一个功能完整的DNS服务,但是无法定制假的回复。我主要用它来监控DNS的放大型DDoS攻击。

W eb—对于Web我编写 了一个交互性较低的HTTP/HTTPS服务器,能够检测web攻击,下载shellshock载荷如果捕获到请求的200返回码。我懒得去开发一个真的页面,因为我主要想针对性的去捕获各种脚本和各种扫描。

Mail—我运行的是一个全特性的开源smtp中转,它能够保存经过它的所有电子邮件,但是并没有发送任何东西。对此我使用从后缀来的smtp-sink。

Telnet, SNMP, RDP, NTP, MSSQL, MySQL, VNC, FTP, TFTP, SIP —这些都是低交互的,运行在opencanary,但是能够模拟banner和基础的服务,所以对于nmap服务扫描,它们看起来就像真的一样,并且好像还有点用处。

IDS—我选择 Suricata 和开源的ET规则集

我在每台机器上都运行了所有的服务,所以看起来我开了非常多的端口以及两个SSH守护进程,但这是因为我想知道所有的蜜罐是否受到相同的攻击 而作出的权衡 。 事实上我并 不推荐在机器上运行所有的服务,因为 把Linux和Windows的东西混合在一起 看起来很奇怪 。不过这样做却 可以 使我更好的 理解NAT防火墙的端口转发 。

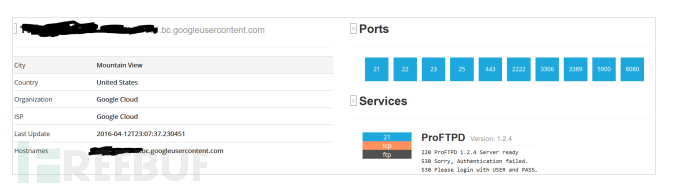

下面是我的蜜罐在shodan上的信息:

Shodan不认为这是一个蜜罐:

你可能没有办法得到自动攻击的威胁情报和业余的脚本,但这依然是一个有趣的项目并且很有用,因为你永远不知道谁会闯进来。

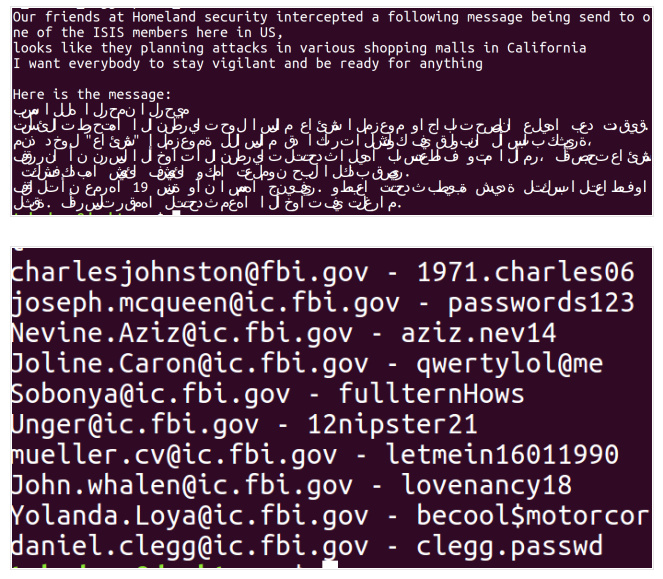

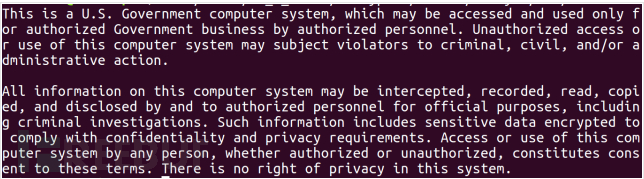

剧情设计

为了让我们的蜜罐看起来像FBI的系统,包括条幅,用户,其他的线索和“分类”文件设计成 可以 支持一个剧情,它是一个带有情报信息的FBI系统类型。这都是通过一点OSINT来获取的 —— 一些想象和pastebin来的数据,所以不要闯入我的系统,下面是一些文件

这些是每天的攻击信息:

我很好奇真实的攻击者在服务器上会有什么反应,假冒敏感信息或者其他的?蜜罐上的文档能够高效的引诱和追踪攻击者。

或者你 可以 放一些申报文件上去看看攻击者的shell有什么有趣的行为。

攻击状态

让我们看看从所有的数据中能看到什么。

当然不是所有的连接都是攻击,但我们仍然把每个连接都当成攻击,这些包括Shodan的扫描和其他研究目的的扫描,很难把他们都排除掉。

新的系统被攻陷需要多久?

人们普遍认为网络是一直被攻击的,新的系统一上线就会立即被攻击。 我在几个星期中的不同时间启动我的蜜罐。有一些在几天甚至一星期中都没有受到任何攻击,但是有些在上线20分钟就被攻击了。

所以,这个概念看起来是正确的。

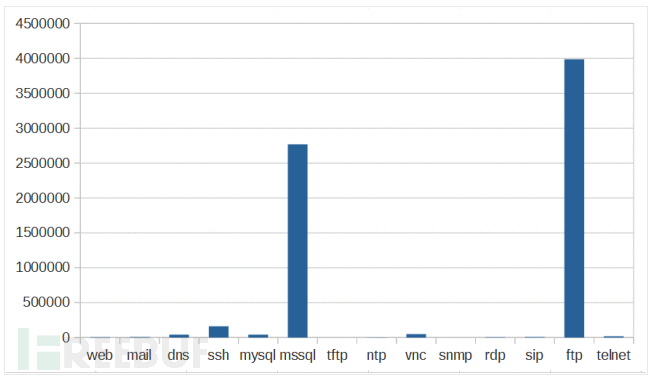

什么服务是攻击者的主要目标?

大家都知道把DB服务暴露在网上是很愚蠢的,但是为什么mysql不是最严重的目标?并且我认为ssh,telnet,rdp应该是攻击者更关注的目标。这个结果让我很惊讶。

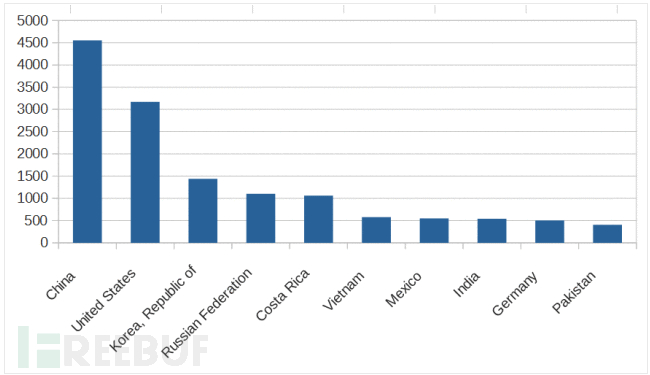

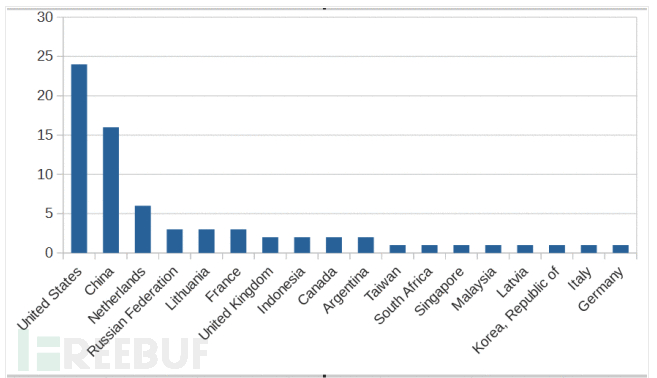

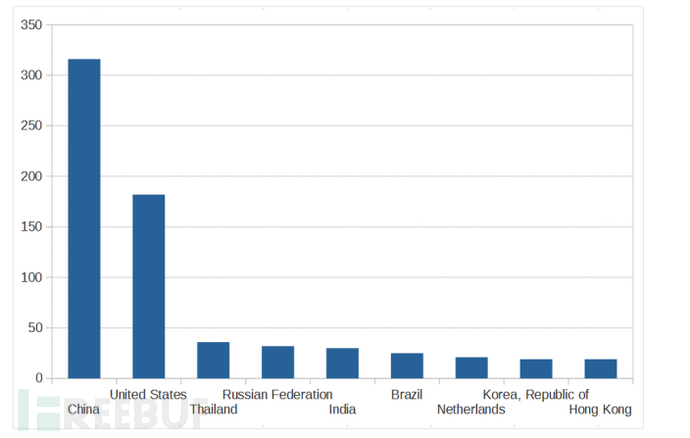

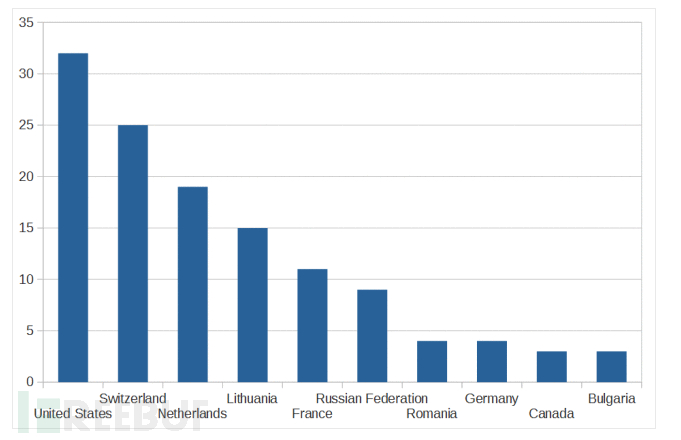

哪个国家的攻击者最多?

这里是前10的攻击国家 , 中国最多啊。

然而,攻击者来自世界各地 ( 147个国家 ) 。所以这没有给我们什么信息,除了geo区的中国你不会有任何业务往来,如果你想减少干扰。

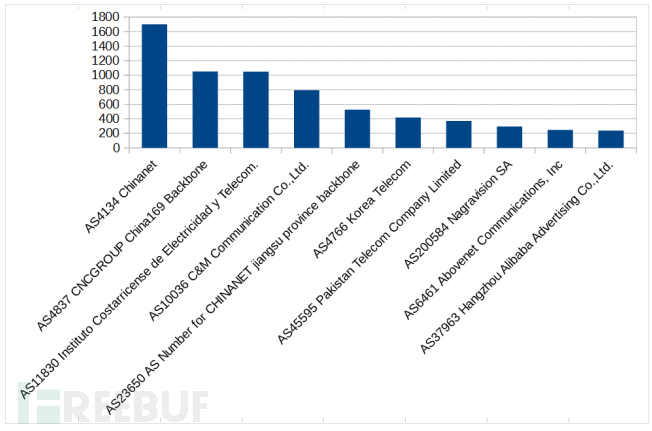

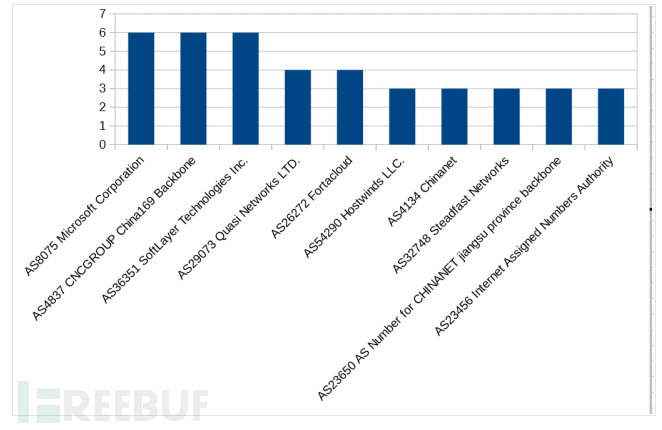

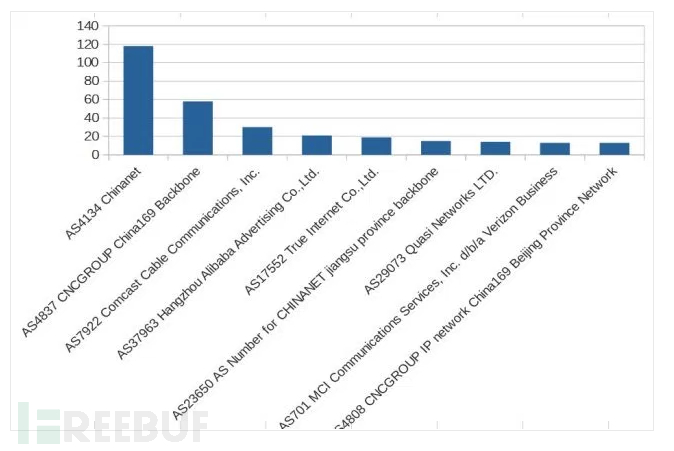

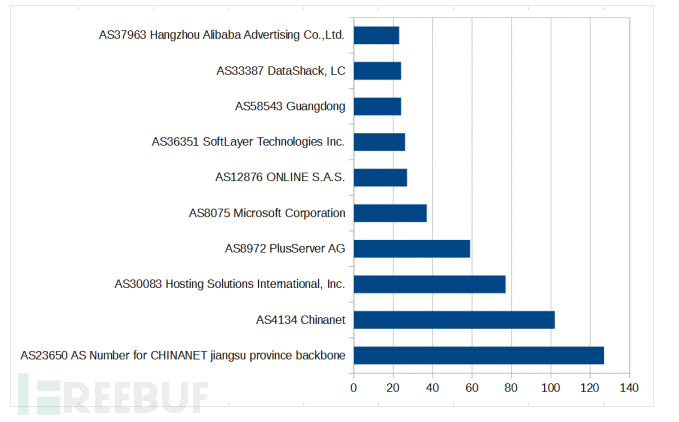

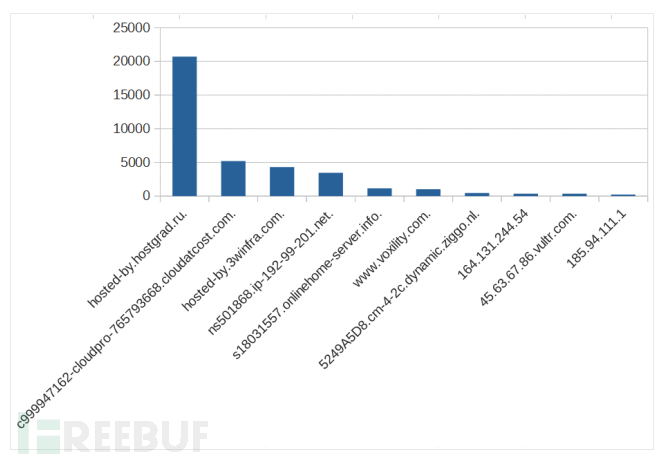

哪些ASN最多被攻击?

这里是前10的ASN反映的数据。

这些东西 同样 没有提供什么好的信息, 因为 1839 ASN攻击者的来源大部分都是ISP的客户。 唯一奇怪的东西是Alibaba的网络,但是我没办法找到其他信息来确认这是什么ASN,它是否是ISP或者跟Alibaba公司有关。

让我们深入ASN数据并且试着找一些有趣的东西。深入ASN数据,如果你有不错的网站或者流量可能会比较容易观察,比如你可以找到你的客户端由于攻击源知识通知了它们和ISP,这是对僵尸网络的宽容(ahem,Hetzner和OVH)和其他的东西,所以你可以过滤和审查他们的流量。这些数据可能不正确由于IP是通过数据库映射ASN的。

l AS2152美国加利福尼亚,总理办公室

只有单一的HTTP试图连接到ASN,没什么有用的

AS197467 萨马拉航空航天大学(SGAU)

自动攻击telnet服务。看起来他们有感染系统

AS6769 Infostruktura 政府企业

这个很有意思,下面是从他们的网站上拿到的:

Infostruktura 政府企业是数据通信网络安全(SSDCN)的管理者,独立于互联网之外为立陶宛的对公机构提供可靠的安全通信服务,同时通过SSDCN和TESTA提供通信,TESTA是欧盟自己的私有网络,也是独立于互联网的并且给政府不同的部门和管理者提供安全通信。

什么?独立的网络攻击了我的蜜罐?

一些telnet服务的自动攻击是他们那里来的。看起来他们被感染了。一些是为了安全网络。当然这不代表独立的网络是暴露的,当时谁知道深入挖掘他们的ASN会发现什么呢。

AS16880 趋势科技

常见的HTTP连接。都是用户代理 Mozilla//4.0 (compatible; MSIE 8.0; Windows NT 5.1; Trident//4.0). 不像常规的扫描由于只有少量的连接。可能是追踪工具?

AS27471 蓝衣系统

有一些ssh连接和HTTP连接。不像常规的扫描由于体积非常小并且只有少部分击中我的蜜罐。所有的SSH连接都是java客户端 SSH-2.0-JSCH-0.1.42 。HTTP请求 faire-dess-%C3%A0-l’ucpa.html ,这意味着 可能是托管我的蜜罐之前就 在法国进行了伪装。。

AS7160 甲骨文公司

得到一些SSH暴力破解和RDP暴力破解,滥用甲骨文的云或者一些肉鸡。

AS32934 Facebook

常见的HTTP连接通过用户代理 facebookexternalhit//1.1 。很可能是我IP之前的一些链接。

AS29484 鲁尔大学

DDoS攻击放大最终项目

AS197068 HLLLC

俄罗斯反DDoS供应商Qrator的研究性扫描

AS73 华盛顿大学

网站访问性的一些研究

AS62454 Zyztm 研究部门10 B.V

少量的FTP和POP3端口连接,是在spamhouse的黑名单中的。他们声称要在他们的网站上做一些研究,但是看起来一些页面已经无效了。黑暗的网络,但是看起来他们没有做大规模的扫描,他们只做了很少的连接。

AS32666凯斯西储大学

网络性能研究项目

AS25468 以热如夫理工大学

被感染的机器,然后做一些暴力破解SSH的事情并且下载恶意软件。

AS2510 富士通公司

一些主机被感染,做一些SSH和telnet暴力破解

AS23028 马来西亚团队

DNS研究扫描

AS 20940 Akamai国际B.V

Anti-DDoS 供应商做扫描研究

AS88 普林斯顿大学

只是单一的HTTP连接,没有有用的

AS8278 克里特理工大学

只是单一的HTTP连接,没有有用的

AS7624 全州大学

一个被感染的主机做自动的telnet攻击

AS7560 全北国立大学

一个被感染的主机做自动的telnet攻击

AS 56765 沙希德贝赫什迪大学

一个已经被加入CINS黑名单的主机做RDP扫描

AS47610 德国亚琛工业大学

一些扫描研究

AS 38450 政府部门的信息通信介绍

这是一个泰国的政府部门,一个主机做RDP暴力破解。

AS3784 浦项工科大学

一个主机做RDP暴力破解。

AS3449 布宜诺斯艾利斯大学

单连接SSH然后立即断开。

AS 3058 俄罗斯科学院联合的超级计算机中心

一个受感染的主机自动攻击telnet

AS27 美国马里兰大学

一台机器上的一对ping

AS 25 加州大学伯克利分校

一些ts.php页面的HTTP请求,不知道是啥

AS 23974 教育部

泰国的另一个政府部门,受限的VNC扫描

AS10198 釜山天主教大学

从 domainpgcki.1st.attackd9.m.cdn30.com 来的一对DNS回复包。这触发了ET木马DNS回复的规则对于未分配的地址空间—潜在的恶意 1.1.1.0/24 。由于我从不发送DNS请求,所以我 不确定这是什么, 但是主域名曾经与恶意软件有关联。

所以我们得到了很多东西——受感染的系统,安全公司和大学的研究项目或者一些随机的垃圾信息。现在我们深入到每个服务器去研究吧。

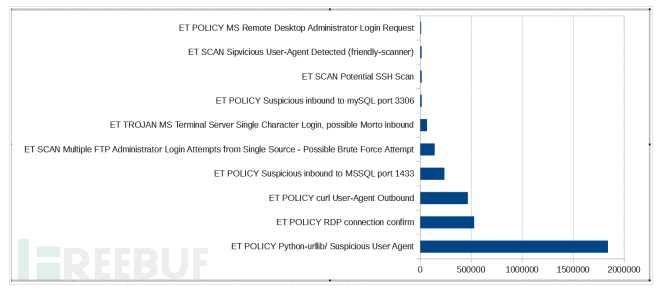

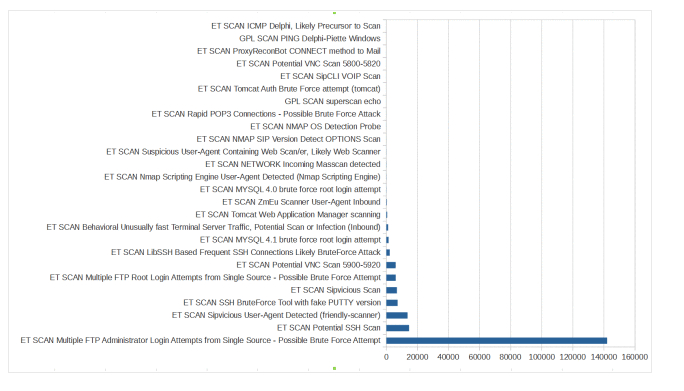

IDS

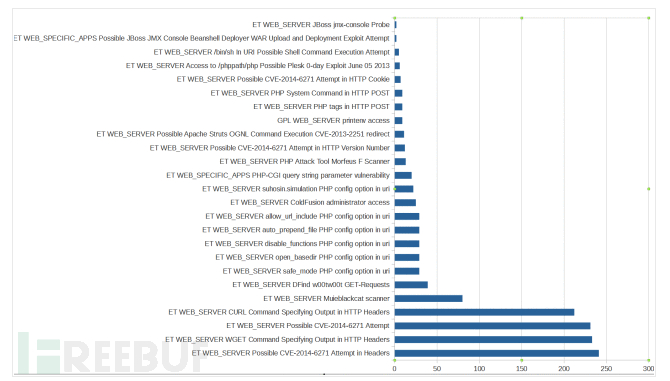

哪个签名会被触发?

这里是前10的,一共有287个唯一的签名被触发。唯一异常的是python规则,它被触发的原因是谷歌的监控系统不断的访问我的某台服务器,但是我没有买任何监控服务。

让我们深入数据集吧。

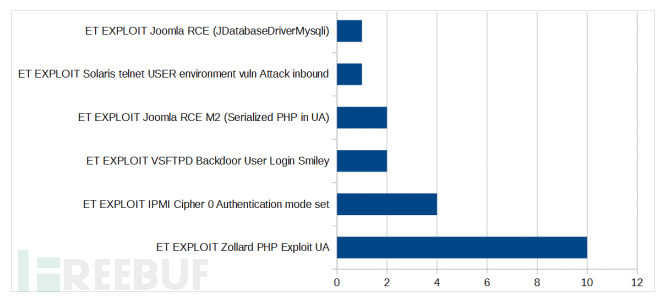

是否 使用了任何利用程序?

这里是所有的EXPLOIT种类的签名。我很好奇Zollard是什么,我没有任何印象。原来这是个2013年针对IoT 设备的蠕虫,也叫做Darlloz,他会利用老的php-cgi漏洞来上传恶意软件。

另外一个引起我注意的是IPMI—这也是一个2013年的高危漏洞,能够绕过认证进入IPMI的控制台比如DeliDRAC或者HP iLO。

W eb漏洞呢?

大部分的Shellshock和大部分的payload,仍然活跃的下载是Darlloz蠕虫。

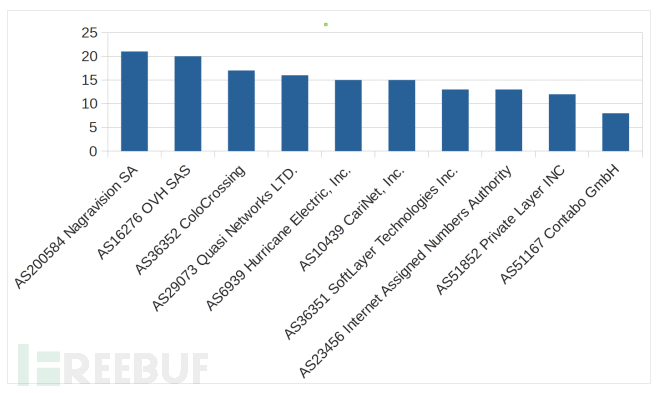

让我们看看利用尝试是来自哪里?

这里是前10的ASN。全部的攻击来自71个ASN。IANA那个是不正确的,事实上一些VPS是由不同的ASN提供。这个数据没什么用。

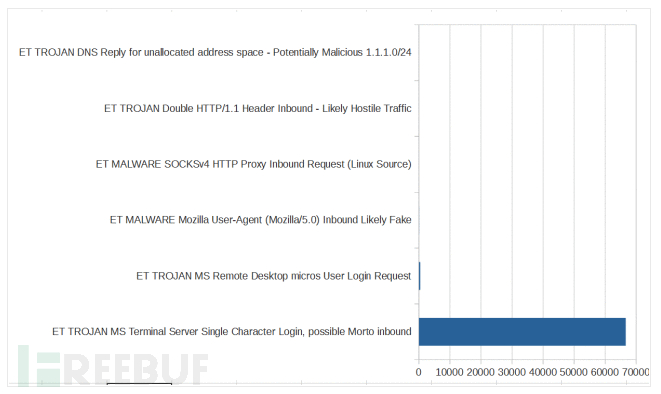

是否有恶意软件跟流量相关?

Morto签名生成大量的FP来进行常规的暴力破解攻击,所以不可能是2011年的蠕虫。 Micros 很有意思,这会查找Micros POS终端RDP服务,可能命名为BrutPOS僵尸网络。

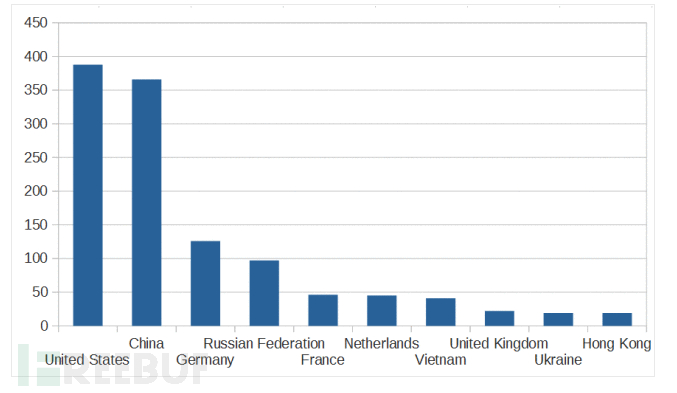

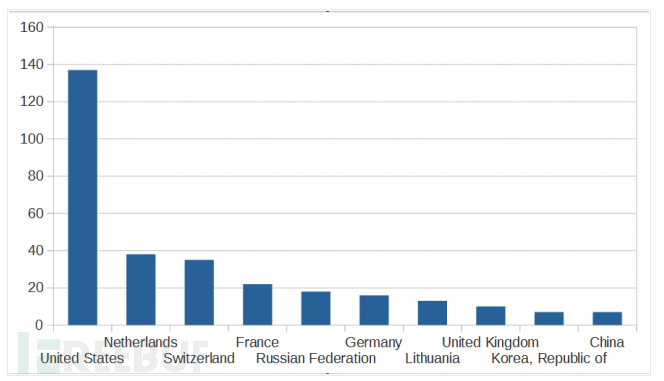

让我们看看这些恶意软件来自哪里?

这里是前10的状态,一共有83个国家和379个ASN。这被RDP暴力破解攻击严重欺骗,但是我已经包含了这些数据。

关于扫描器?

没什么有用的。

让我们看看扫描是哪里来的?

这里是前10的,一共来自69个国家。

现在分析ASN数据。

这里是前10,一共来自375ASN。中国贡献了大量的扫描由于一些专门用来扫描的主机。

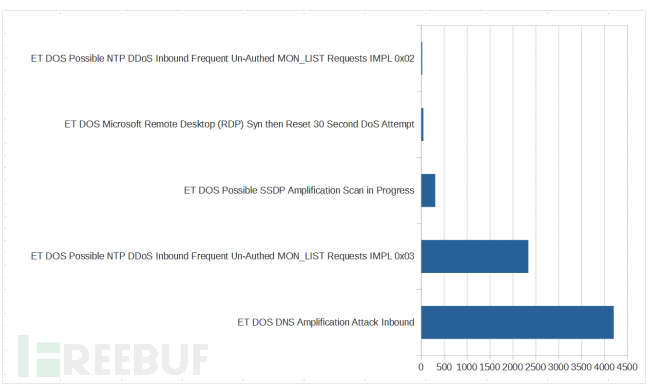

关于DOS攻击?

别惊讶。由于放大攻击从目标源ip伪造请求,我们会优先调查受害者,然后才是攻击者。

让我们看看受害者来自哪里?

这里是前10的,一共27个国家都有感染者。

对于ASN我我们得到以下:

这里是前10的,我们一共得到123ASN关于DDOS攻击,它们大部分都是主机提供者。

DNS

让我们深入DNS服务数据吧。

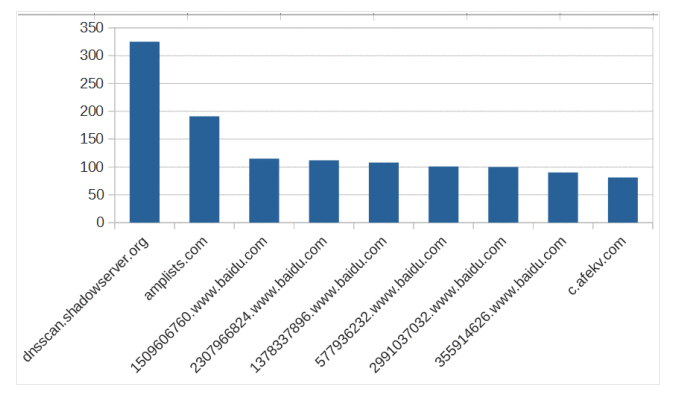

什么域名被请求,除了ANY请求类型?

这里是前10的数据,我们一共得到80个唯一的域名。

非常少正常域名的请求,跟几个DNS扫描服务有关。

Baidu那个很奇怪,然后大部分请求都来源于中国。

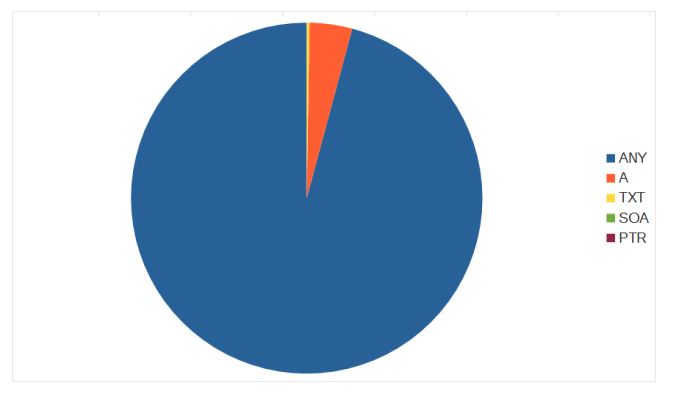

DNS请求类型分布?

这里没有什么奇怪的。ANY类型占了非常多因为它被用于DNS放大型DDoS攻击。

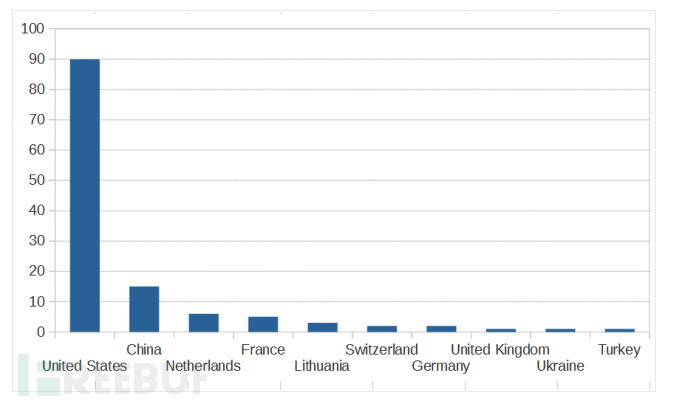

哪些国家和ASN连接到我们的DNS服务?

这里是前10,我们一共得到来自19个国家的连接。

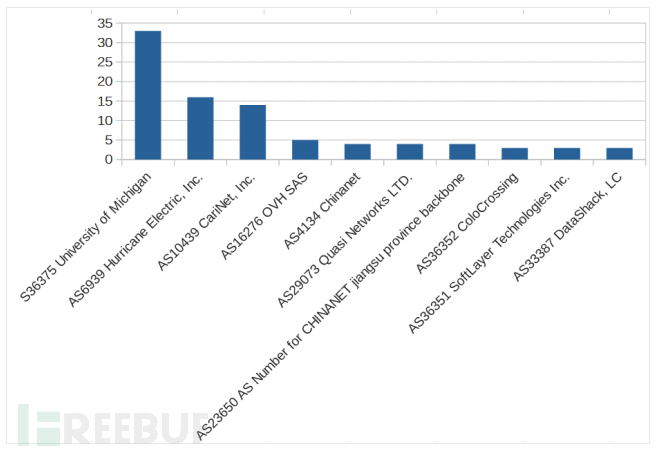

ASN的As

这里是前10,我们得到来自于49个ASN的连接。

谁是DDoS攻击的受害者?

这里是前10 , 我们得到了135个受害者。

当然大部分都不是真的受害者,由于很多的扫描器发送相同的请求。

大部分受害者都没有明显的dns明加上一些客户端托管在客户的ISP上。

我们有看到任何DDoS攻击有名的域名或者跟我的服务有关的域名,这很令人意外。大部分攻击服务有阿帕奇测试页面。

哪些国家和ASN最多被攻击?

- 本文标签: 数据 HTML lib java windows DNS 互联网 黑客 域名 ftp Ubuntu 认证 js 进程 UI 空间 企业 下载 vps 测试 https 教育 时间 开源 python 云 定制 ip 美国 map 管理 开发 ACE mysql 服务器 shell 数据库 sql Facebook 软件 http linux PHP mail 科技 安全 漏洞 谷歌 主机 web db 网站 IDE DOM src ssh 端口 CDN cat

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)