绿盟科技:2014年DDoS威胁报告

网络安全威胁正在变得日益复杂,各类攻击目标、手段及来源始终在不断的发生着变化,随之企业及各类组织需要不断关注这些发展态势,以便能够理解与预测未来可能遭遇的恶意攻击,进而应对复杂变化所带来的挑战。

DDoS(分布式拒绝服务)作为网络安全威胁中的典型攻击手段,从诞生的那天起就从未停止,本报告是2014年全年度DDoS报告。2014年,DDoS攻击方式中出现了新的DDoS反射式放大攻击形式,该攻击基于SSDP协议利用一些智能设备进行反射式攻击,攻击带宽放大倍数最高可达75倍。在国内,在线游戏已进入DDoS攻击目标的前3。在2014年DDoS攻击事件中,某次攻击事件流量超过100Gbps。

关键发现

1. 智能设备发起DDoS攻击数量明显增多

2. 广东依然是最严重的受害区域

3. 18点-23点是DDoS开始攻击的主要时间段

4. UDP FLOOD成为最主要的DDoS攻击方式

5. 在线游戏已进入DDoS攻击目标前3

6. 93% DDoS攻击发生在半小时内

预测2015

1. DDoS攻击峰值流量将再创新高

2. 反射式DDoS攻击技术会继续演进

3. DNS服务将迎来更多的DDoS攻击

4. 针对行业的DDoS攻击将持续存在

观点1:智能设备发起DDoS攻击数量明显增多

近年来已监测到多起由智能设备发起的DDoS攻击,并且次数在逐渐增多。 由于一些智能设备(例如网络摄像机)具有以下特点:相对比较高的带宽、升级周期比较长,甚至可能自部署后从未升级、通常是7*24小时在线

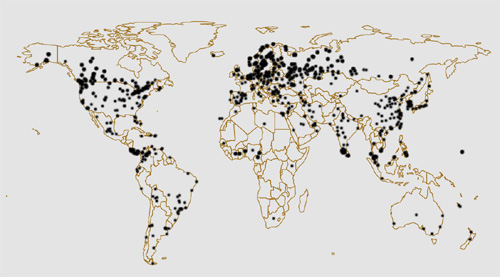

如果这些设备存在弱口令或者漏洞,则容易被攻击者利用,进而成为DDoS攻击源。绿盟科技近期对世界范围内的智能设备进行了监控, 已发现约80万该类设备可能被利用进行DDoS攻击,下图显示了其分布情况。

事件1:2014年国内规模最大的DDoS攻击--1/3攻击源是智能设备

自2014年12月10日起,全球范围内DNS流量出现异常,针对该事件绿盟科技安全团队做出了快速的分析处理,此次DNS攻击事件波及全国大多数省份,从10日凌晨至14日,攻击在全国范围内依然时常发生。初步统计,此次攻击事件在全国范围内的攻击流量至少有100G以上,单节点高峰流量达到70Gbps,其持续事件之长,攻击流量之大,属近年之最。经过样本分析发现,攻击者通过不断查询a***k.org、n***c.com等三个域名的随机二级域名的方法进行DNS Flood攻击。

这次DDoS攻击的基本方法是利用僵尸网络查询游戏网站的随机二级域名,企图攻击该游戏网站的权威域名服务器(即DNS Slow Drip DDoS攻击)。由于国内的宽带用户通常将其电脑的DNS选项设置为各省的递归服务器,在大量肉鸡发起攻击(请求)后,导致递归服务器需要向外递归查询游戏网站的随机二级域名,从而极大地消耗了这些服务器的系统资源,造成运营商核心解析业务受到严重影响。这次DDoS攻击有如下3点值得关注的地方:攻击源中有1/3左右是智能设备、国内DNS递归服务器是因牵连而受到严重影响、被攻击域名均属于在线游戏网站

此外,以2014年12月为例回顾针对DNS服务的DDoS攻击事件(DNS FLOOD),这些攻击能够频频得手充分说明,从攻击者角度看攻击DNS服务是实现攻击目的既有力又有效的手段,这种选择也间接体现了目前DNS的安全防护状况,毕竟DDoS攻击目的就是企图造成资源耗尽,因此需要找出攻击受害者的"软肋"。

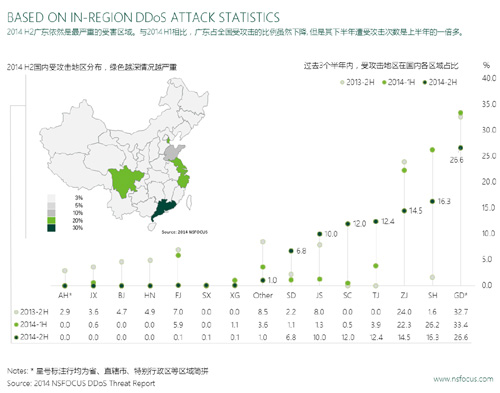

观点2:沿海省市是受攻击的集中地区, 广东依然是最严重的受害区域

2014下半年广东依然是最严重的受害区域。与2014上半年相比,广东占攻击的比例虽然下降, 但是其下半年遭受攻击次数是上半年的1倍多,这充分反映了当前DDoS攻击活动的活跃程度。与2013下半年相比,变化最明显的是天津市,受害者数量不断上升,2013年还在10名之外,到2014下半年已超过福建省位列第4。在前10名受害区域中, 除内陆省份陕西与四川外,其它受害区域均属沿海省市。

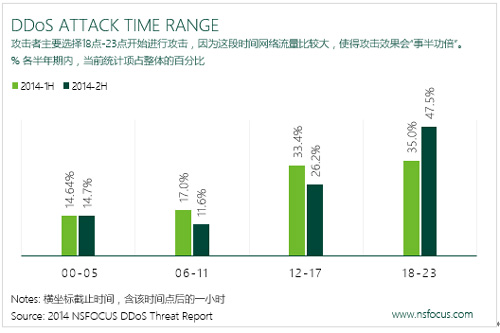

观点3:18点-23点是DDoS开始攻击的主要时间段

下图表现了2014年DDoS攻击目标每半年的DDoS攻击开始时间。从中可以看出,在2014下半年18点-23点(北京时间,GMT+8)是DDoS开始攻击的主要时间段(47.5%),其次是12点-17点的时间段(26.2%)。攻击者主要选择18点-23点开始进行攻击,这是因为这段时间网络流量比较大,使得攻击效果会"事半功倍"。

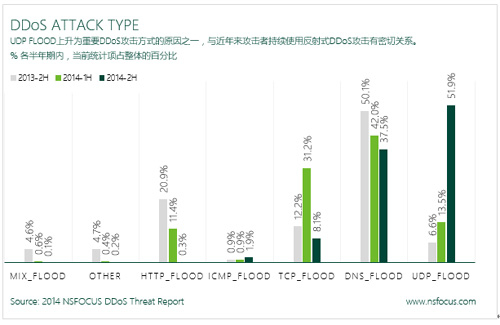

观点4:UDP FLOOD成为最主要的DDoS攻击方式

监测数据显示,2014下半年UDP FLOOD超越DNS FLOOD成为当前最主要的DDoS攻击方式,占总数的51.9%。DDoS攻击方式的变化反映了在网络攻防对抗中,不断动态演进的攻防技术发展,例如:攻击者对数据包到目标站点经过的各节点进行试探,在发现网络链路上的薄弱环节后再发动攻击。UDP FLOOD上升为重要DDoS攻击方式的原因之一,与近年来攻击者持续使用反射式DDoS攻击有密切关系。

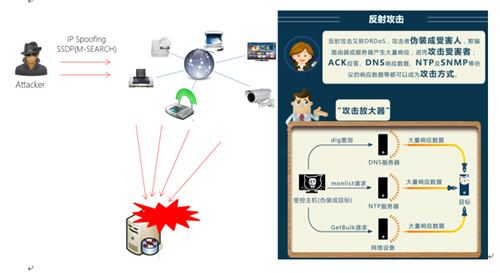

事件2:SSDP反射式DDoS攻击实例分析

在2014年下半年SSDP反射式DDoS攻击次数显著上升,这种攻击的基本过程如下图所示。首先攻击者将伪造IP地址的M-SEARCH UDP数据包发送给众多UPnP设备;然后这些UPnP设备向受害者IP"返回"响应数据包;最后当受害者无法处理由于这些UPnP设备产生的反射攻击流量时,导致被攻击目标陷入拒绝服务状态。根据已监测到的SSDP反射式DDoS攻击数据,其攻击带宽放大倍数(BAF, 即UDP Payload比值)在30左右。

可以看到,攻击者向UPnP设备发送M-SEARCH请求,并将ST(Search Target)设置为ssdp:all (即搜索所有设备和服务)。如果考虑到全球可被利用的UPnP设备数量,则很容易看出这种反射式DDoS攻击会给互联网带来非常巨大的影响。绿盟科技近期对世界范围内的SSDP服务进行监控时,发现700多万台SSDP设备(Controlled Device)能够被利用进行SSDP反射式DDoS攻击。

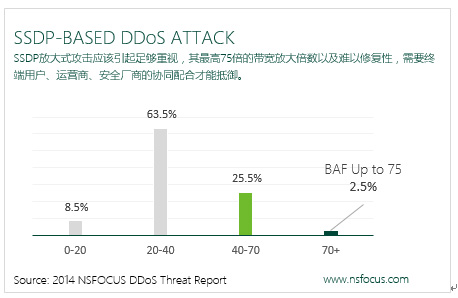

根据统计结果,SSDP协议的平均带宽放大倍数(BAF)是37,最常见的放大倍数是24和32;SSDP协议的平均包放大倍数(PAF)是8.7。对SSDP设备放大倍数按升序排序,则前10% SSDP设备的平均带宽放大倍数是14,而后10% SSDP设备的平均带宽放大倍数是75。

这些SSDP设备的放大倍数分布状况如下:

基于SSDP协议的反射攻击在很长时间内将难以修复。由于影响的设备范围广,手段多样以及攻击效果明显,可以预见的是越来越多的攻击者会利用/改进这种攻击的手段和方式。从应对反射攻击的思路上看,这种类型攻击需要终端用户、运营商、安全厂商协力配合,从各个层面阻击才能最大程度的保证用户业务的可靠性。

观点5:在线游戏已进入DDoS攻击目标前3

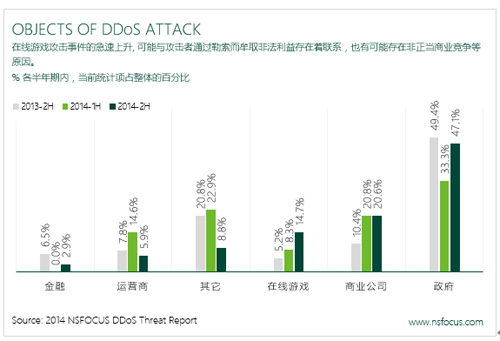

绿盟科技收集了2013至2014年全球发生的重大DDoS攻击事件。在这些攻击事件中,2014下半年政府网站依然是DDoS攻击最主要的目标,占总数近一半,其次则是针对商业公司的攻击。与2014上半年相比,运营商受到的攻击比例有所下降,而在线游戏和金融行业则有所上升。与2013下半年相比,最明显的区别是针对在线游戏的DDoS显著增加,游戏行业一直是DDoS攻击的主要目标之一,这是因为在线游戏对于游戏服务器的服务质量要求很高,在DDoS攻击影响游戏正常运行时,玩家常会责怪游戏服务器"太慢、易掉线",如果频繁出现这些状况,玩家极有可能选择离开,从而直接导致该款游戏在线盈利能力下降。攻击者之所以喜欢将在线游戏作为攻击目标, 这可能与攻击者通过勒索而牟取非法利益存在着联系,也有可能存在非正当商业竞争等原因。

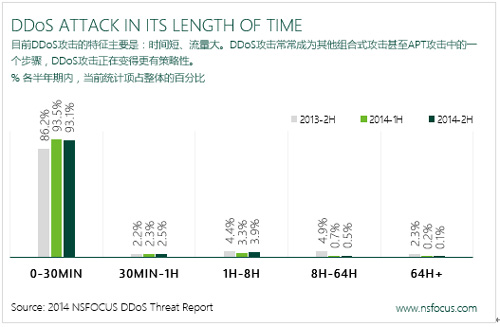

观点6:93% DDoS攻击发生在半小时内

从2013年以来的数据显示,DDoS攻击时间的分布一直比较稳定,30分钟内完成的攻击始终占90%左右。目前DDoS攻击的重要特征是:持续时间短、但攻击流量大。攻击者采用这种攻击策略的目的至少有:

1. 闪电战:试图在检测发现攻击至启动清洗服务的时间间隔内进行攻击, 以更有效率地对目标实施DDoS攻击;

2. 干扰战:对攻击目标进行DDoS攻击,只是吸引攻击目标IT工作人员的注意力,掩护攻击者采取其它攻击方式;

3. 游击战:通过长期DDoS攻击网站,意图恶意阻碍网站的正常访问, 常常是"打一枪就走"。

由此可见,对于DDoS的缓解而言,从检测发现攻击到启动清洗的响应速度会成为评判缓解效果的关键因素之一。此外,长期连续的DDoS攻击虽然少见但依然存在,2014下半年,绿盟科技云安全运营中心监测到持续最久DDoS攻击长达70个小时。

预测2015

现状值得我们去分析,是因为它是未来的先兆。如果2015年不会出现颠覆性的技术变革,或是重大的政治宗教冲突。那么,我们可以对DDoS的数量、方法和对象提出一些预测。其中反射式DDoS攻击尤其值得重视,所以本节从技术和威胁角度给出了更详细的分析。

DDoS攻击峰值流量将再创新高

DDoS攻击峰值流量逐年上升,这一方面是由于攻击技术的不断发展, 另一方面也是由于网络带宽等可利用资源显著上升。 因此预期2015年DDoS攻击峰值流量较2014年将有明显增长, 甚至可能会进入1Tbps时代。

反射式DDoS 攻击技术会继续演进

从防护角度看反射式DDoS攻击易于检测与缓解,这是因为攻击数据包的源端口相对固定;然而从攻击角度看,这种DDoS攻击方式具有隐匿攻击者真实身份、攻击者无需组建僵尸网络、对攻击者的网络带宽要求小等优势。在2014年下半年,基于SSDP协议DDoS反射式攻击次数显著上升。预计这种高效、低成本的DDoS攻击技术还将为攻击者提供更多的攻击选项。

DNS服务将迎来更多的DDoS攻击

2014下半年多次重大DDoS攻击中都使用了DNS FLOOD,这主要是因为DNS协议设计存在安全缺陷、许多DNS服务器运维存在安全隐患等导致,从而使得DNS服务器自然而然地成为攻击者瞄准的重要攻击对象。

针对行业的DDoS攻击将持续存在

近年来针对金融、能源等行业的DDoS攻击时有发生,一些行业甚至长期面临DDoS攻击的困扰。虽然目前各种缓解DDoS的技术不断发展,但是从攻击者角度看DDoS攻击简单易行,只要其行之有效则会持续存在。

结束语

拒绝服务攻击存在的根源是Internet架构自身缺陷,正如RFC 4732所说,"由于最初Internet架构未考虑拒绝服务攻击, 从而导致几乎所有Internet服务均易遭受拒绝服务攻击"。纵观近5年DDoS攻防双方的对抗交锋,攻击方技术不断演进,将"以大欺小"(流量型攻击)与"以小搏大"(资源耗尽型)两种攻击方式组合起来,利用逐渐提高的网络带宽增强攻击力等;而防守方则通过流量清洗设备等多种手段予以应对。

从绿盟科技长期跟踪与分析的DDoS数据可以看出,攻击者行为是在不断变化,网络环境的演进使得攻防的战场更为复杂。相信报告中所述观点,对于预测未来的攻击形态,以及进一步完善企业及组织的解决方案是有价值的。

"能因敌变化而取胜,谓之神",面对DDoS攻击目前所呈现的不断演变与浪潮冲击,您做好准备了吗?

来源:投稿,作者:赵刚,绿盟科技威胁响应中心研究员,主要研究领域为态势感知和信息安全事件分析。马乐乐,绿盟科技北京研发中心研发工程师,主要进行DDoS攻防相关的研究。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)