UNIX/Linux系统取证之信息采集技术

UNIX/Linux系统取证之信息采集案例

在 UNIX/Linux 系统取证中,及时收集硬盘的信息至关重要,《Unix/Linux网络日志分析与流量监控》一书中,将详细讨论各种常见系统进程系统调用及镜像文件获取方法。下面简单举几个例子。

1. 收集正在运行的进程

在UNIX/Linux取证时很多系统和网络信息是短时存在的可谓是转瞬即逝,如何准确的捕捉到哪些蛛丝马迹呢?网络安全人员需要具有敏锐的观察力和丰富的经验下面例举几个常用的方法。

首先,在收集主机上启动一个监听进程:

#nc -l -p 10005 >ps_lsof_log

执行完这条命令后回车,系统打开10005端口等待接受,然后在被调查的另一主机上运行相应的ps 调用:

#(ps aux; ps-auxeww; lsof)|nc 192.168.150.100 10005 -w 3

几秒钟后回到命令行提示符,需要注意的是这两条命令成对出现 , 发送完数据后开启的端口接收数据接收完毕即关闭端口,如果你第二次没有开启监听端口,继续发送 ps 数据就会出现连接访问拒绝。

#(ps aux;ps auxeww;losf) | nc 192.168.150.109 10005 �w 3

(UNKNOWN) [192.168.150.109] 10005 (?) : Conection refused

在上述命令中,有的命令产生长输出结果,有的产生短输出结果,作为收集证据来说,这都要加以利用。那么有哪些命令能够使用的可收集正在运行的进程信息的工具呢?

例如:

who ;

uptime ;

ps( 查看进程的内存地址:ps -ealf);

top ;

lsof( 查看进程已打开的文件:lsof -p PID);

strace( 跟踪进程的系统调用和信号:strace -p PID);

truss ;

ltrace( 跟踪进程的库调用:ltrace -p PID)等。

2.Linux 下系统调用查看工具

类似篡改系统文件、植入木马或许在控制台上能骗过初级管理员,一旦深入到系统层面木马们都会原形毕露,Strace常用来跟踪进程执行时的系统调用和所接收的信号。 Linux系统,进程不能直接访问硬件设备,当进程需要访问硬件设备(比如读取磁盘文件,接收网络数据等等)时,必须由用户态模式切换至内核态模式,通过系统调用访问硬件设备。 所谓系统调用( Systemcall ),就是内核提供的、功能十分强大的一系列的函数。这些系统调用是在内核中实现的,再通过一定的方式把系统调用给用户。 Strace 可以跟踪到一个进程产生的系统调用,包括参数,返回值,执行消耗的时间。Strace在本书的应用见本章的案例研究一。

3. UNIX 下系统调用查看工具

DTrace 是Unix平台下的动态跟踪工具,是由 Sun公司开发,可以以对核心(kernel)和应用程序(user application)进行动态跟踪,当然也可以找出系统瓶颈,在甲骨文收购Sun之后这一技术又被移植到了Oracle Linux系统继续发扬光大(更多参考Announcement:Dtrace for Oracle Linux General Availability)。

这款工具在 Solaris 和 Open Solaris 平台下都可以使用。

4. 应用举例

①显示当前动态系统中的动态 Dtrace 探针 probe

#dtrace -l |more

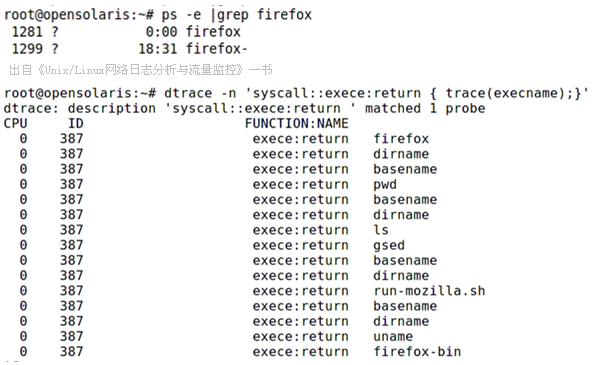

②通常我们查看系统 firefox 进程的情况使用如下命令

#ps -e |grep firefox

也可以用 Dtrace 查看 probe 探针

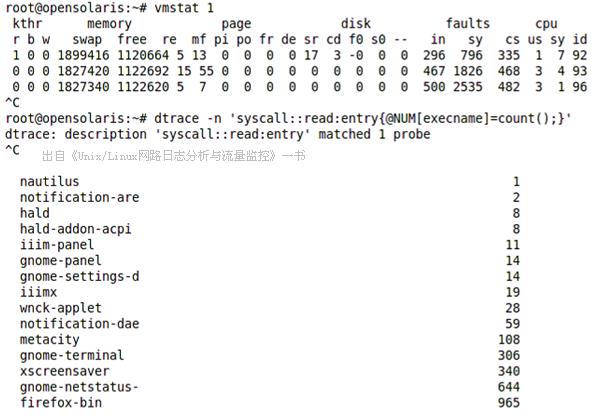

何看机器忙闲状态呢,常用 vmstat ,得知产生 2535 多系统调用。但是,如何简单查找哪个进程的问题呢?试用建议使用 dtrace 工具。

从最后一行显示看,显然发现 firefox-bin 是产生大量系统调用的程序 , 再看看 I/O 分布。例如还是 firefox 进程,输入以下命令。

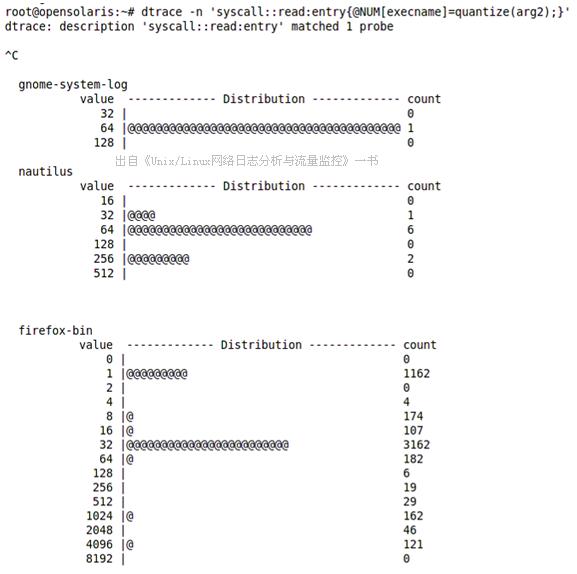

通过以上显示,可观察到大量 Firefox 产生的 I/O 在 8 ~ 64 字节间,接着深入看 Firefox 程序内部情况,输入以下命令。

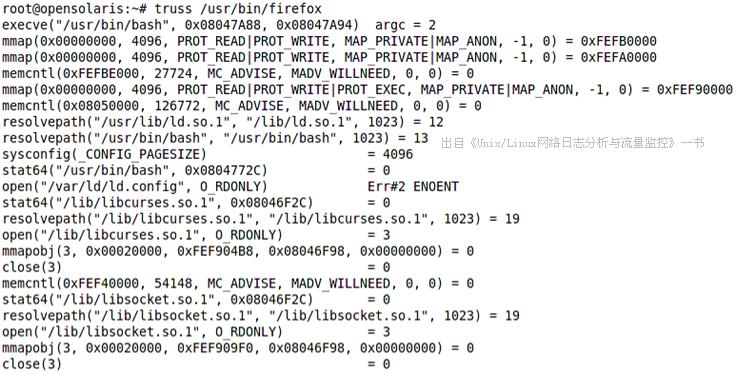

Dtrace 功能强大,精度高,而 Solaris 10 下的老牌系统跟踪工具 truss ,值得大家注意的是 truss 工具有时会降低系统 25% ~ 30% 的 CPU 利用率。

拓展阅读:

Dtrace 详细使用文档:http://docs.oracle.com/cd/E19253-01/819-6959/

参考:《Dtrace:DynamicTracing in Oracle Solaris,MacOS X and FreeBSD》

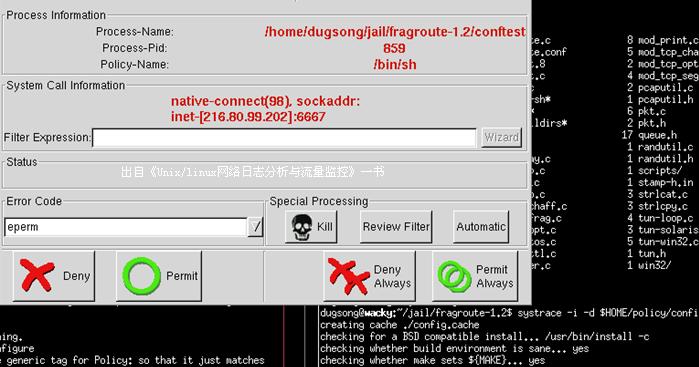

5.Systrace

另一款功能更加强大的系统调用外带报警功能的开源软件systrace就嵌入在OpenBSD系统中,在FreeBSD和Linux也可以自行安装。Systrace工具, 可以用来防止木马软件对系统的危害。在这个例子中如下图所示 ,Systrace 检测在 fragroute-1.2 目录下的一个配置中包含恶意脚本木马。

systrace 检查木马

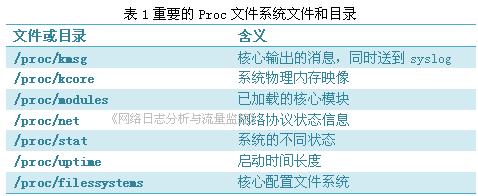

6. 收集 /proc 系统中的信息

Proc 一直伴随着Liux kernel, 发展至今在Linux开始主要应用在网络相关方面, 后来为了简化系统管理和调试, 逐渐把它应用到其他方面。现在, proc已经成为Linux 内核中使用最广泛和最成功的特性之一。Proc在内存中建立虚拟的文件节点, 用户可以直接使用文件系统中的标准系统调用去访问proc 下的信息, 当用户发出访问/proc下的“文件”请求时, 再由系统动态生成。所以Proc就是一个虚拟的文件系统,通过文件系统的接口实现,当系统重启或电源关闭时这个文件系统的数据将消失。/proc还为/dev/kmem 提供一个结构化的接口,便于系统诊断并查看每一个正在运行的可执行文件的环境。内存中的每个进程在/proc 中都有一个目录,按它的进程ID 来命名。如果在上面列出的ps 的输出中看不见的进程出现在/proc 中,这就可能是ps 已被特洛伊化了(被篡改并加了危险程序),所以我们要熟悉Proc,以便应对攻击者对proc下的文件做手脚。 trace:DynamicTracing in Oracle Solaris,MacOS X and FreeBSD》

下面通过nc命令,如何通过网络收集proc进程的方法,为了收集 Proc 进程 ,使用 下面用 2 条命令 :

#nc -l �p 10006>proc_log

#ls -d/proc[1-9] * | nc 192.168.0.2 10006 -w 3

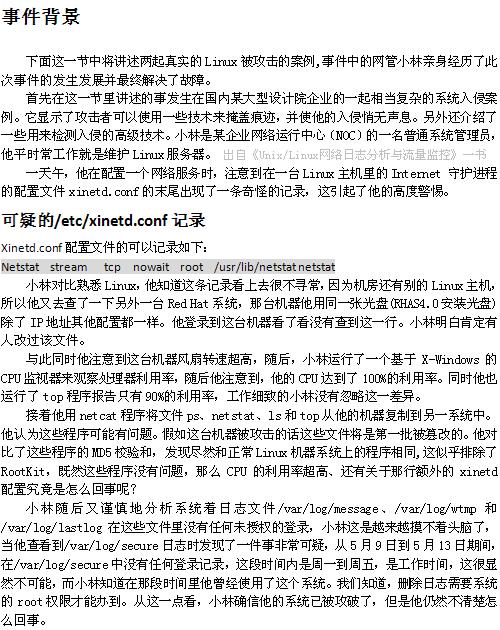

下期案例预报,对于这个nc命令,在网络取证中能起到关键作用,在下面这起网络安全事件分析在nc就起到了关键作用。

51CTO学院优秀讲师评选中,我期待您的宝贵一票! 投票地址 : http://edu.51cto.com/index.php?do=activityvote&m=voteRanking&cid=47#t

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)