高通芯片存缺陷,可破解Android全磁盘加密

前段时间,苹果和联邦调查局就iPhone解锁问题引起的撕逼激起了对大家对加密技术的热议。我们知道,加密技术一直是用来保护比特、字节安全的。对于苹果的用户我们不多说,但当谈到Android的个人和敏感数据的加密技术时,这些用户则要小心了。

如果黑客使用暴力破解或稍有点耐心,Android的全磁盘技术破解起来就比想象中的要容易多了。破解后又怎样呢?——数百万的移动设备将受到潜在影响。

最糟糕的是:

对于当前市场上的 Android 手机,可能还没有一个完整的修复方法。

谷歌在 Android 5.0及以上版本的系统中,出厂时就默认了使用全磁盘加密技术。全磁盘加密技术(FDE)能阻止黑客以及相关执法机构访问未被授权设备的数据。

Android 的全磁盘加密技术是一项在 Android 设备上编码所有用户数据的过程,并且在此之前会将用户的授权代码来写进磁盘中。一旦加密成功,想要解密只能通过用户输入他设置的密码。然而在彻底分析 Android 全磁盘加密技术的安装和启用后,一位安全人员得出结论,其实它并不像公司宣传的那样安全,并且亮出了他的工作代码来证明这一点。

破解Android全磁盘加密技术

安全研究员Gal Beniamini发现了一个漏洞问题(CVE-2015-6639 and CVE-2016-2431),即Android设备是如何处理它的全盘加密技术的,这项发现也说明对攻击者来说,获得用户的敏感数据权限更容易了。Beniamini这周发布了一份详细的步骤指南,该指南包含了如何破解那些使用了高通骁龙处理器的Android手机上的加密保护技术。

完整的开发源代码详见 Github

全磁盘加密技术用来做什么?

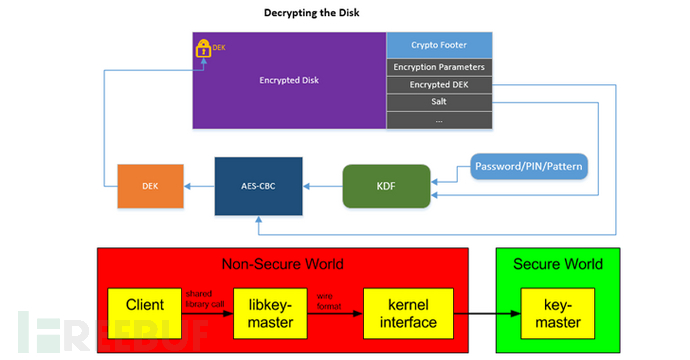

采用高通芯片的Android设备,在进行磁盘加密的时候,一般仅基于用户的密码。不过实际上,Android系统会用你的密码创建了一个2048位RSA强密钥(KeyMaster),让所有数据在关键密钥的保护下伪装起来。

高通骁龙芯片中有个TrustZone区域,能够用来保护一些很重要的功能,像加密技术和生物识别扫描——实际上这应该说是ARM公版设计中就有的。但是Beniamini发现,利用Android安全漏洞,完全可以从TrustZone提取出密钥。想起来还真是可怕,TrustZone一度被认为是绝对安全的 。

在高通骁龙芯片产品中,TrustZone内会运行一个小内核,以提供名叫QSEE的信任可执行环境(Trusted Execution Environment)。这个环境可以让小型App在其中运行,而非在Android操作系统内运行。实际上,上面提到的KeyMaster就是个QSEE应用。

研究人员描述了利用此Android内核安全漏洞的细节,黑客可以在上述安全环境中加载他们自己的QSEE应用,这样也就能够起到提权的作用,完成QSEE空间劫持,当然也包括全磁盘加密生成的密钥。而攻击者一旦拿到了密钥,就可以实施暴力破解来获得用户的密码或PIN码,从而真正打破Android的全盘加密技术。

此外,高通或 OEM制造商们 也完全可以采用上述方法,按照政府或执法机构的要求打破全磁盘加密技术。

Beniamini写道:

“既然可从TrustZone中获取密钥,高通和OEM制造商们就很容易创建并签署一份TrustZone镜像,这份镜像可以提取KeyMaster的密钥,并可以将其闪存到目标设备上。”

这将 很容易允许执法部门使用泄露的密匙,然后通过采用蛮力攻击的办法获得全磁盘加密的密码。Beniamini在他的博客上已经提供了一部分的技术分析,如果你对Android的全磁盘加密的技术细节感兴趣可以浏览他的博客。

尽管Beniaminni正在与高通和谷歌合作,但这个问题的核心可能不会被彻底解决,需要等到有新的硬件更新才可以。

*参考来源: The Hacker News , NetworkWorld ,FB小编Sophia编译,转载须注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)