揭秘:俄罗斯APT漏洞利用工具包

1. 前述

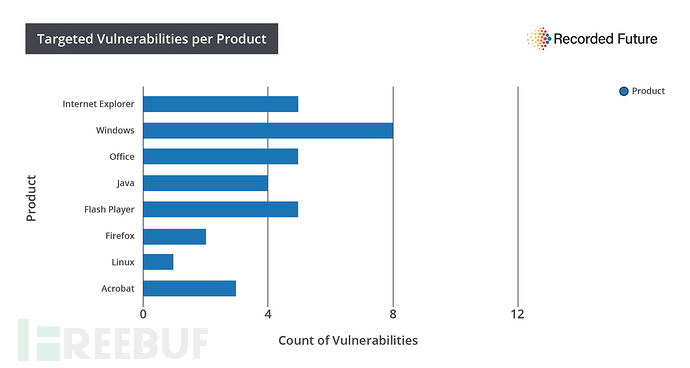

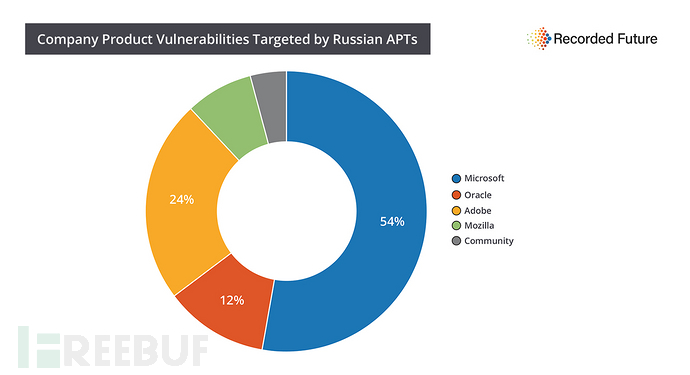

(1) 俄罗斯APT攻击经常以微软系列软件为利用目标,其中对Office、Windows 和IE浏览器漏洞的使用占比为55%。这种对大量通用软件的漏洞利用,也为国家支持的网络攻击提供了便利条件;

(2)俄罗斯APT的鱼叉式邮件中经常利用微软Office系列漏洞,如APT28就大量使用Excel和Word漏洞文档作为诱饵;

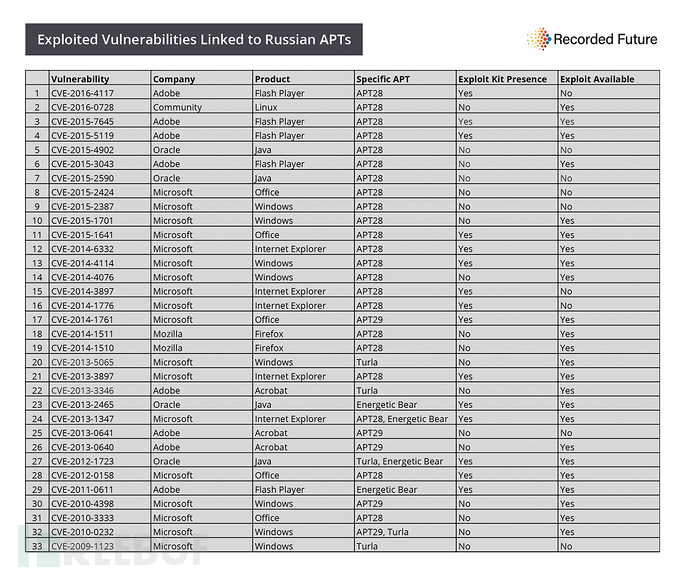

(3) 与俄罗斯军事情报局(GRU)相关的APT28,利用了22个公开漏洞,其中有7个为利用代码未知的漏洞;

(4)与俄罗斯联邦安全局(FSB)相关的APT29,利用了5个与APT28完全不一样的公开漏洞;

(5)俄罗斯APT攻击所利用的漏洞,有73%左右可以在Metasploit、Exploit Database和GitHub等公开网络中找到可用的漏洞利用代码;

(6)俄罗斯APT攻击所利用的漏洞,有46%左右与网络犯罪组织使用的漏洞利用工具包相关。

Recorded Future 通过对俄罗斯APT组织的关注,重点分析了33个被广泛用于信息窃取和渗透入侵的已知漏洞。其中27个漏洞与俄罗斯军事情报局(GRU)和联邦安全局(FSB)的APT28和APT29相关 。

最近在美国总统选举活动中的民主党委员会(DNC)网络攻击和信息泄露事件,让俄罗斯攻击威胁处于风口浪尖。Crowdstrike于2016年6月在DNC电脑系统中先后发现了APT29和APT28的渗透痕迹,APT29和APT28分别于2015年夏季和2016年4月入侵DNC系统获得控制权限。

而同属俄罗斯国家支持黑客参与的Energetic Bear和Turla APT攻击,也大量使用了微软系列软件漏洞。

俄罗斯APT攻击组织对微软Office系列产品公开漏洞的不同利用方式,显示出其独特的技术能力特点。

2. 方法论

本文主要分析与俄罗斯国家支持的相关APT和恶意软件攻击,由于没有原始的APT恶意软件样本作为分析指导,Recorded Future的分析来源包括公开博客、论坛、分享网站、代码及恶意软件库、社交媒体和已发布报告。本文分析重点为俄罗斯APT攻击的总体趋势和利用技术,与近期DNC攻击事件无关。

3. 范围

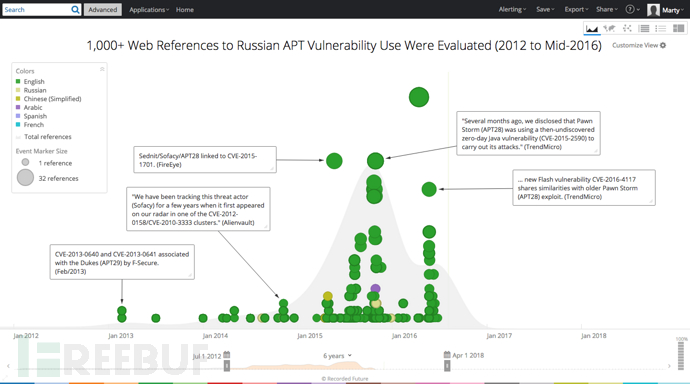

Recorded Future 分析了从2012年1月1日到2016年7月31日期间与俄罗斯APT攻击相关的开源网络信息和漏洞信息。

重点涉及以下 四个与俄罗斯相关的APT和恶意软件攻击:

(1) APT28 又名 Fancy Bear 、 Operation Pawn Storm 、 Strontium 、 Sednit 、 Sofacy 和 Tsar Team ,可能与俄罗斯军事情报局 GRU 相关( ГлавноеРазведывательное Управление )

( 2)APT29 又名 Cozy Bear 、 The Dukes 、 Office Monkeys ,可能与 俄罗斯情报机构联邦安全局 FSB 相关(Федеральная служба безопасности Российской Федерации )

(3) Energetic Bear 又名 Crouching Yeti,Dragonfly、Group 24和 Koala Team,可能与 Havex系列恶意软件攻击相关

(4)Turla又名Epic Turla、Snake、Ouroboros和Carbon,可能与 Agent.BTZ 恶意软件攻击相关

4. 结论

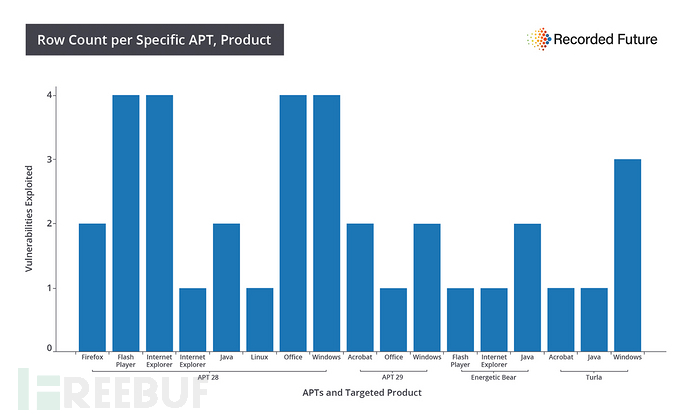

被俄罗斯APT组织经常进行漏洞利用的系列办公软件:

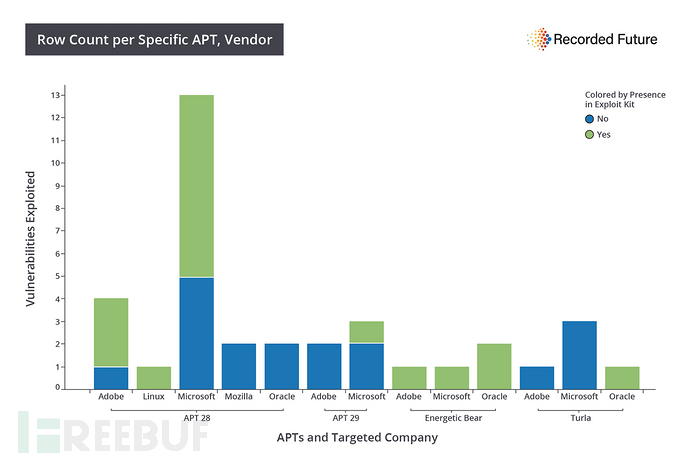

以公司分类:

俄罗斯APT攻击利用的相关漏洞:

5. 对已知漏洞的利用

俄罗斯APT攻击的技术方式与其它APT类似:鱼叉式邮件、虚假域名、网络钓鱼、社会工程、水坑攻击等。其中,对 Office 和 Adobe PDF 漏洞的 大量利用可能与国家支持的网络攻击相关,不同于勒索软件出于钱财的目的,国家支持的攻击对攻击目标和获取信息的针对性更强。

6. 观点

通过对APT28和APT29利用的漏洞分析,印证了之前很多安全专家的结论:这两个APT攻击可能与GRU和FSB两个俄罗斯独立的情报机构相关。有趣的是,据Crowdstrike分析声称,这两个APT攻击都不约而同地窃取了DNC系统中相同的数据信息。

四个APT攻击中使用的软件漏洞情况:

7. 网络犯罪组织漏洞利用工具包 VS 俄罗斯APT利用的漏洞

俄罗斯APT攻击中利用的漏洞,有46%与网络犯罪组织使用的工具包 漏洞 相同,这些工具包被大量用于地下暗网买卖和勒索软件活动中。

俄罗斯APT利用漏洞 与 工具包漏洞重叠度分析:(按照不同软件区分)

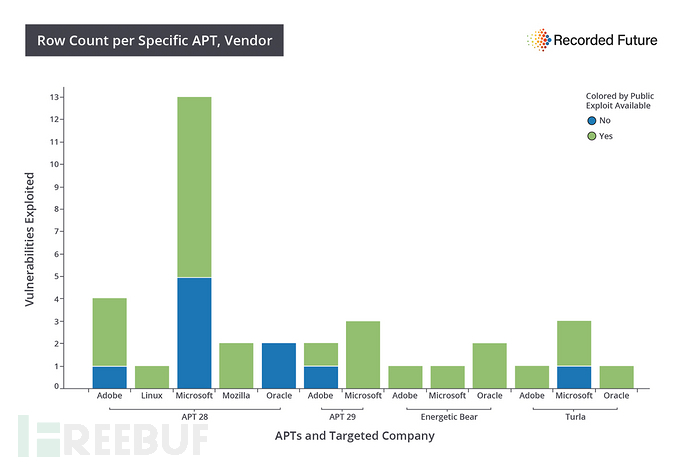

俄罗斯APT攻击中利用的漏洞,有73%为利用代码已知漏洞,虽然很难确定攻击发生和漏洞利用代码公开的具体时间,但总体来说,有几个方面的原因:

( 1 ) 流行软件存在很多漏洞;

( 2 ) 利用流行软件漏洞,可以增加渗透入侵的成功率;

( 3 ) 流行软件漏洞对迷惑归因调查有帮助

俄罗斯 APT漏洞 利用代码的公开程度:

8. 影响

国家支持的网络渗透需要成功的定向植入攻击。 Windows每天有15亿人次的使用量,另外,有12亿人次安装了Office软件,俄罗斯APT“碰运气”的攻击成功率仍然较大。美国的电脑系统中有85%的用户安装有JAVA和Adobe PDF软件,其大量存在的漏洞可被攻击者利用。

9. 建议

1) 更新本文提到的软件漏洞;

2) 指导企业进行网络和电子邮件安全意识培训;

3) 必要时请使用双因素认证和VPN;

4) 强制区分用户权限;

5) 在 Adobe FlashPlayer 中启用“ clickto play ”功能;

6) 考虑替代的PDF阅读器软件;

7) 警惕不明身份电子邮件地址发送的邮件。

*本文译者: clouds, 参考来源: RecordedFuture ,转载须注明来自FreeBuf.COM

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)