Web版勒索软件JapanLocker,PHP源码已上传至GitHub

从经济角度来说,破坏网站是一个既浪费时间,又不尽人意的事情。因此,一个印度尼西亚的黑客转而开始编写基于PHP的勒索软件,并把它们部署到之前入侵过的网站上。

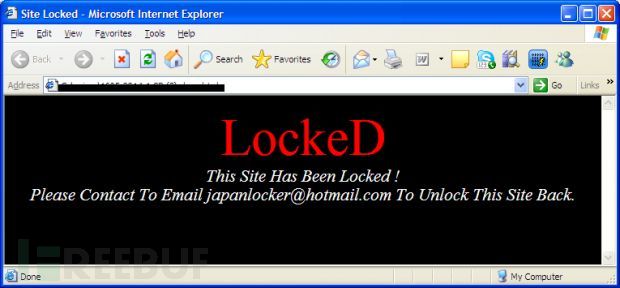

这个叫做ShorTcut(Shor7cut)的黑客是印尼黑客团队Indonesia Defacer Tersakiti的成员之一。该黑客最新活动是Fortinet研究人员在调查一个勒索软件的过程中曝光的。研究人员发现,一个网站被安装了基于PHP开发的勒索软件,他们根据黑客提供的支付地址japanlocker@hotmail.com把这款勒索软件叫做JapanLocker。而令受害者和研究人员疑惑的是,这个攻击来自哪里?难道是日本?

黑客来自哪里?

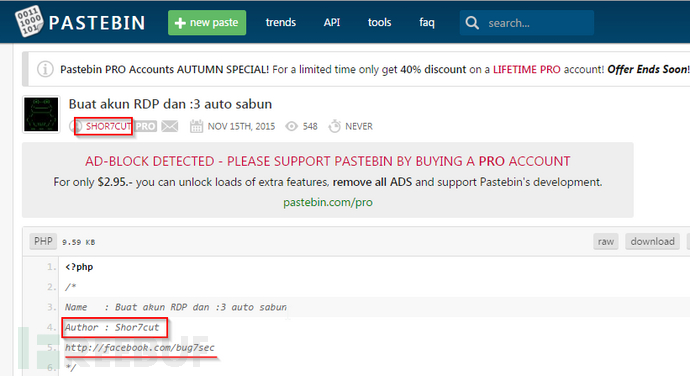

在查找这款新勒索软件的线索时,Fortine研究人员发现了该软件的旧版本。在这其中,作者忘记修改电子邮件地址,所以研究人员获得了shor7cut@localhost这一重要情报。这个地址也帮助Fortine研究人员发现了ShorTcut过去的破坏活动和他在印尼黑客论坛分享的众多漏洞利用和脚本。

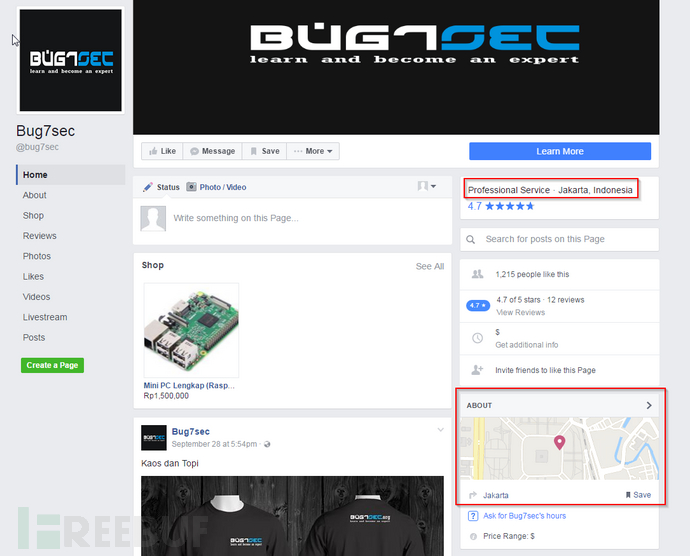

而在其中一个漏洞的代码中,一个URL引起了研究人员的注意,因为这个URL指向名为bug7sec的facebook主页。这个主页后看起来像是一家雅加达IT公司的网上商店(因为他们在里面卖卡片机和提供一些服务)。

链接到facebook的URL

Bug7sec主页

勒索软件源码现身GitHub

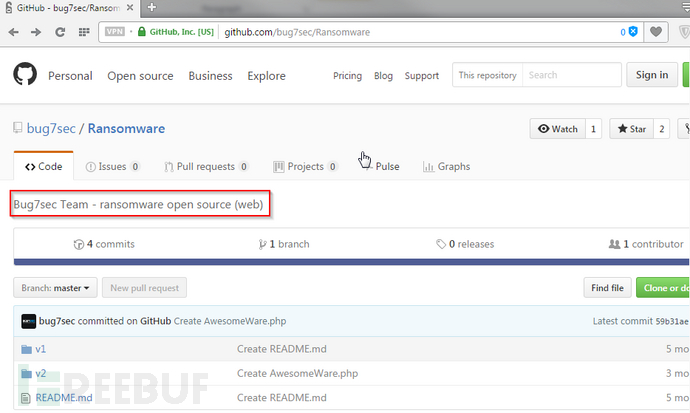

奇怪的是,当你点击“Learn More”按钮的时候,它会将你引导至这个团队的GitHub页面。这个页面包括两个版本的开源勒索软件,分别以“v1”(绰号shc Ramsomware)和“v2”命名,它们 跟JapanLock一样, 都是基于PHP开发。

Bug7Sec的GitHub主页

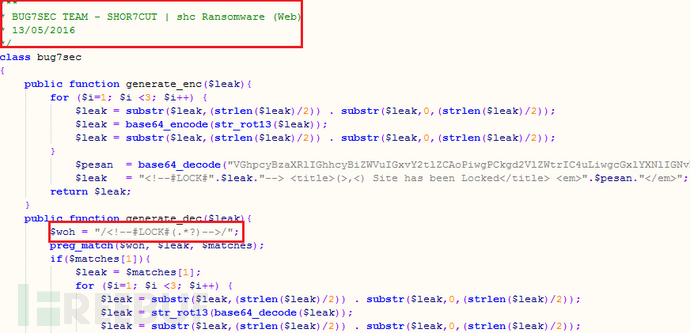

sch勒索软件(v1)的源码

在研究人员研究shc(本质上还是JapanLock)能力时发现,这款软件综合了Base64编码,ROT13加密和自上而下交换的加密方式。为了部署勒索软件,ShorTcut不得不进入服务器并运行安装程序,这个程序实质上是一个简单的单击页面。

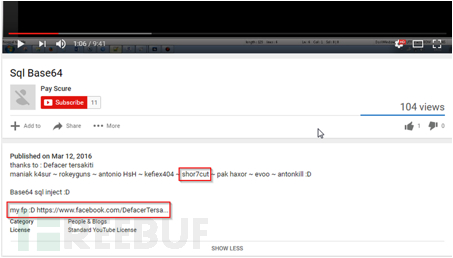

在研究人员进一步的调查中,发现了一些以“Pay Scure”名义发布的视频。其中一条名为“Sql Base64”的视频引起了研究人员的注意,在这条视频中演示了怎么在有漏洞的网站中实施SQL注入。另外,视频描述中的一个链接也引起了研究人员的注意,因为它指向了一个名为“Dfacer Tersakiti”的facebook主页。

包含shor7sec的facebook主页

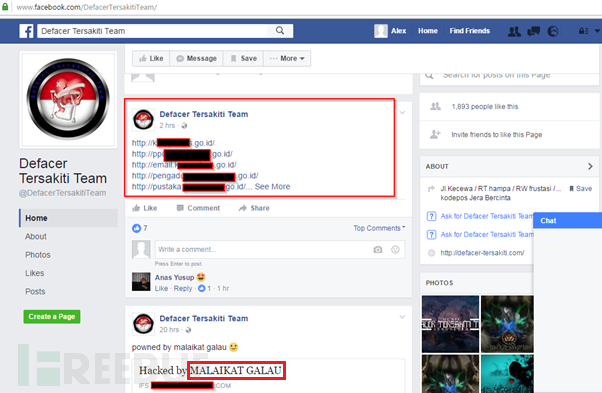

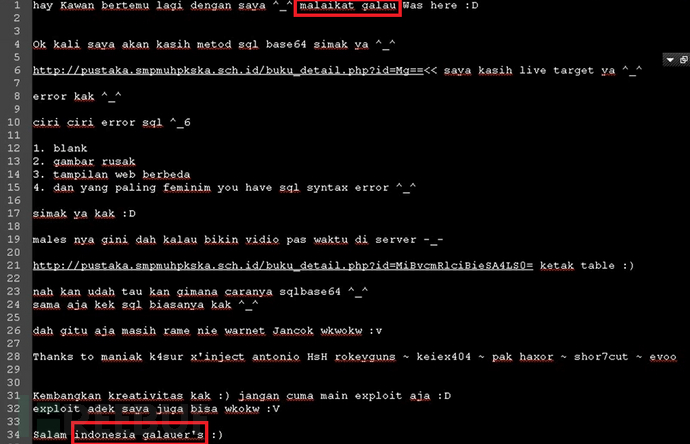

Deface Tersakiti Team在这个facebook上贴出了他们攻击过的网站。而最新的帖子是成员“MALIKAT GALAU”的大作。

“Defacer Tersakiti Team”贴出的最近大作

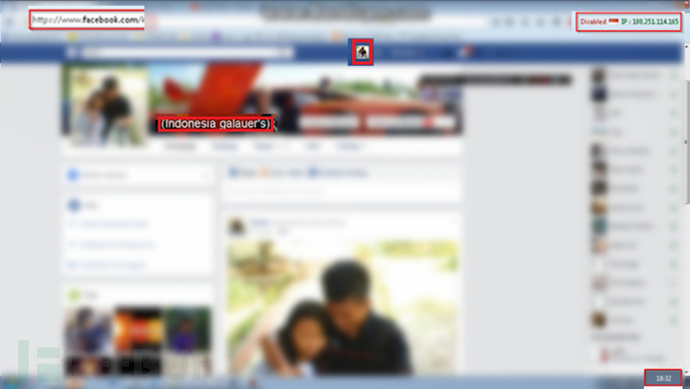

在视频的1分11秒处,研究人员发现一个被暴露的 网页 ,由此断定此页面是一个登录账户,这也表明这就是黑客自己的账户。更加令人意外的是,他们发现真实的IP地址来自印尼。相信,印尼执法机关根据这一线索,会很快将把他们捉拿归案。

1分11秒的截屏

黑客的昵称

免费破解

完全访问源代码后,Fortine研究人员根据加密过程逆向开发,并发布了一个免费的 解密程序 来解锁JapanLock感染。

总的来说,勒索软件是非常简单的工具。但是与针对电脑端的勒索软件相比,基于web系列的就更简单、效率更低。

结语

由于勒索软件有着巨大的利润潜力,在恶意软件时代确立了自己的统治地位。随着开源的恶意软件代码的出现,任何人都可能被低投入高产出的回报引诱,走上歪路。

我们能做的,就是坚决抵制不良行为,维护良好的网络环境。

* 参考来源: softpedia , fortinet ,FB小编latiaojun编译,转载请注明来自FreeBuf.COM

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)