树莓派打造洋葱Tor代理路由

这篇文章将给大家讲讲,如何使用树莓派打造洋葱路由,它可以帮助你构建安全的网络环境。

平时有感觉到别人在监控你么,不用再担心啦,现在只要使用Onion Pi Tor就可以匿名遨游在网络世界里了。下面我们将使用树莓派,无线网卡和网线等几个小玩意儿,打造一个小型低功耗的便携式隐私工具。

这款设备的使用还是很方便的,你只需要在上面插入网线,借助USB线将它连上电源。最后,启动它后会出现一个新的无线热点(Onion Pi)。这时候,我们只需要从电脑连接到热点,就可以借助匿名的Tor在网上冲浪啦。

什么是Tor

Tor是一种洋葱路由服务—每个网络包在到达你指定的目的地前,需要经过3层中继。这会让你所访问的服务器或者探测你的人,更难发现你的源地址和身份。另外,这对于那些被封IP的人来说,倒是一个很好的bypass手段。

根据Tor官网所述:

记者借助Tor能更便捷地沟通告密者和持不同政见的人,非政府组织使用Tor能让自家员工在国外时也能访问自家主页。

如Indymedia这样的组织是推荐使用Tor来维护员工在网上的安全和隐私的。另外,激进组织EFF也建议大家通过使用Tor上网来维护公民的自由。

企业可以采用Tor作为安全手段,防止竞争对手窃听采购方案。他们还用Tor来代替传统的VPN,后者会泄露通信相关的敏感信息。哪些地方有工作很晚的员工,哪些地方有咨询求职网站的员工,哪些研究部门在和专利律师沟通?

某美国海军分部使用了Tor进行开源情报收集,他们其中一个团队最近在中东地区部署的时候也使用了Tor。而对于执法部门,他们使用Tor去浏览网站的时候和信息刺探操作时,也不会因此泄露政府的IP。

在你使用代理之前,需要明白 即使你的IP是随机的, 别人也会有很多办法来识别你。删除并阻止浏览器进行缓存,记录cookie和历史,某些浏览器是允许匿名模式的。尽量不要登入任何可能泄露个人信息的账户(除非这是你本身的目的),阅读 这里 你可能会了解到更多的东西。

下面,我们会用树莓派打造一个小而美的玩意儿,但是我们不能保证它是绝对的匿名和安全,请理性地使用你的Tor。

需要准备的材料

树莓派2代B型

网线

无线网卡(特定型号)

带Raspbian的SD卡(4G以上) –你可以自行拷贝Raspbian镜像上去,或者买个做好的SD卡

电源供给 和 USB线

USB console线 (可选)–能让调试工作变得更轻松一些

树莓派的保护盒

SD或者MicroSD读卡器 (可选)

你需要集齐这些东西,或者在我们上面提供的链接里去购买。

准备工作

下面的教程之前,假设你已经差不多设置好树莓派了。

将系统装入SD卡中 ,如果你买的卡里提前录入了Wheezy,你可以跳过这些步奏。

引导树莓派,进行配置 ,不要忘了更改树莓派默认账号的密码。

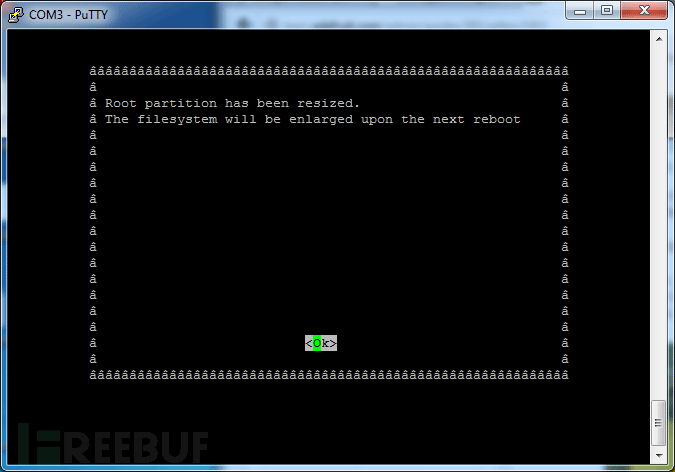

记得把系统装到整个硬盘上,不然空间会不够的哟:

设置并测试网络连接状况

检查树莓派是否能往外ping通,是否能在你输入ifconfig –a时,识别出无线网卡(wlan0)。

采用USB console线 进行连接(可选)

它可以用来调试成为热点的树莓派

现在你就得到了一个跑着Raspbian的树莓派,你可以用USB console线连接它,然后通过命令行登进去。

我们接着看看 把树莓派打造为热点 的教程,把它打造为无线路由热点。

做完下面的工作后,你就能连上树莓派路由热点,开始网上冲浪了。

我们可以通过连上以太网口(或者console口),借助SSH进行下面的配置。

如果你使用了console线,我们建议大家通过电源适配器进行开关,保持黑、白、绿线的连接。

安装洋葱路由Tor代理

下面的设置可以参考Tor“ 匿名代理教程 ”。

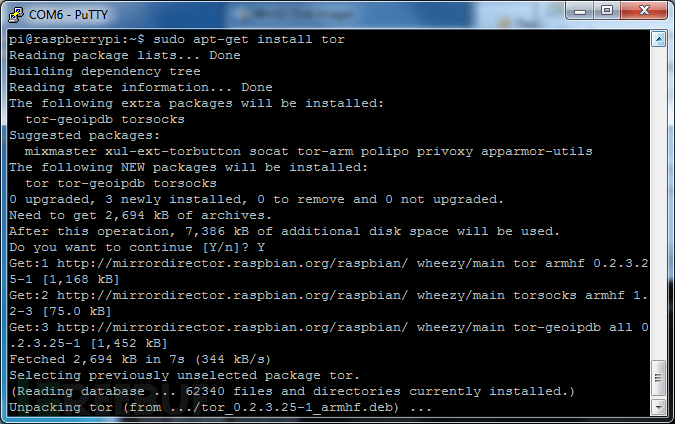

我们下面开始安装tor,也就是洋葱路由软件。

通过以太网口或者console线登入你的树莓派,运行:

sudo apt-get install tor

运行下面的命令编辑配置文件:

sudo nano /etc/tor/torrc

写入内容:

Log notice file /var/log/tor/notices.log VirtualAddrNetwork 10.192.0.0/10 AutomapHostsSuffixes .onion,.exit AutomapHostsOnResolve 1 TransPort 9040 TransListenAddress 192.168.42.1 DNSPort 53 DNSListenAddress 192.168.42.1

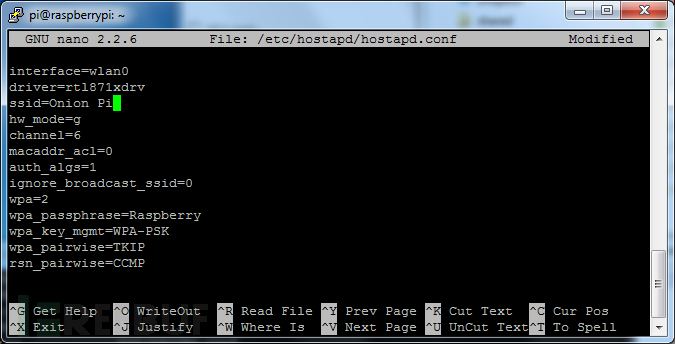

我们接下来DIY下热点的基本信息,改名为Onion Pi之类的,当然别忘了设置强密码。

下面我们要更改ip路由表了,走wlan0(wifi)的流量会被转发到tor。

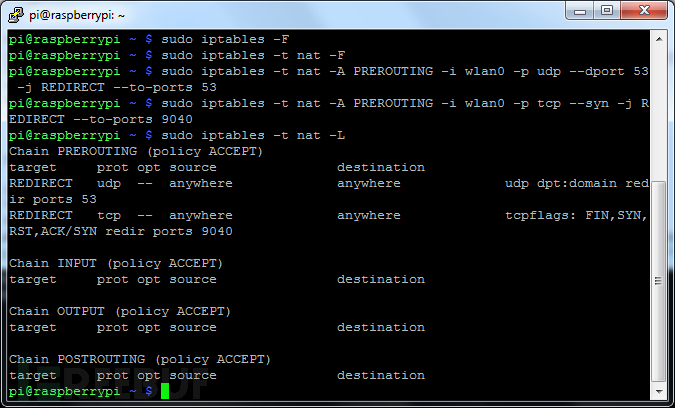

输入下面的命令,刷掉旧的ip NAT表规则:

sudo iptables -F sudo iptables -t nat -F

输入下面的命令,将所有的DNS(udp 53)请求从wlan0接口转发到internal port 53(我们torrc里的DNSPort)

sudo iptables -t nat -A PREROUTING -i wlan0 -p udp --dport 53 -j REDIRECT --to-ports 53

输入下面的命令,将所有的TCP流量从wlan0接口转发到9040端口(torrc里面的TransPort)

sudo iptables -t nat -A PREROUTING -i wlan0 -p tcp --syn -j REDIRECT --to-ports 9040

下面,你就可以用命令来检查ip表了:

sudo iptables -t nat –L

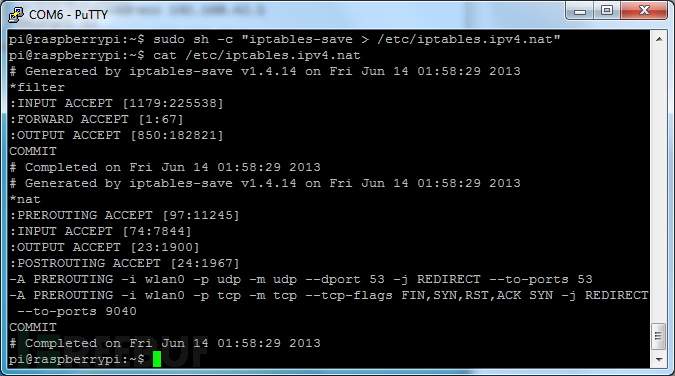

如果一切运行的OK的话,我们将会把它存入老的NAT存储文件:

sudo sh -c "iptables-save > /etc/iptables.ipv4.nat"

在网络设置好重启后,iptables会进行自动加载:

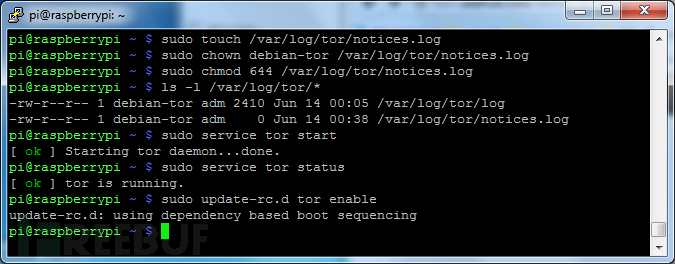

下面我们会创建日志文件(方便调试):

sudo touch /var/log/tor/notices.log sudo chown debian-tor /var/log/tor/notices.log sudo chmod 644 /var/log/tor/notices.log

使用下面的命令进行检查:

ls -l /var/log/tor

手动启动tor服务:

sudo service tor start

检查是否运行(这个命令可以在需要检查时随时运行):

sudo service tor status

最后,让它在引导时启动:

sudo update-rc.d tor enable

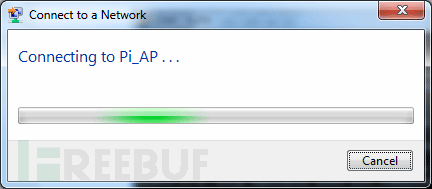

测试Tor WIFI

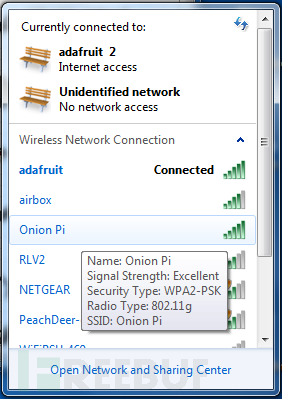

x我们在电脑上,可以看到已经出现了Onion Pi的网络信号:

用设定好的密码连接:

你可以ping下192.168.42.1,检查下树莓派是否能通。注意,你此时是ping不通外网的,因为ping的流量没有走代理。

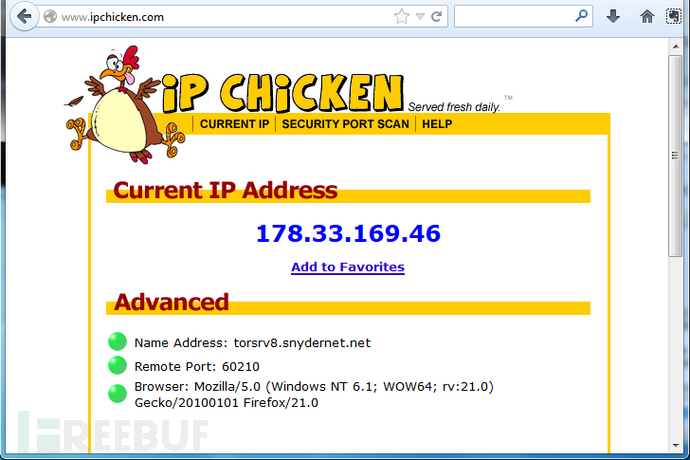

为了检验下代理是否可用,我们可以打开一个测IP的网站,比如 http://www.ipchicken.com ,看看我们的IP是否已经变成了匿名IP。

* 参考来源: n0 ,FB小编dawner编译,转载请注明来自FreeBuf(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)