诈骗网站利用LinkedIn和Baidu进行隐蔽跳转的分析

可疑链接

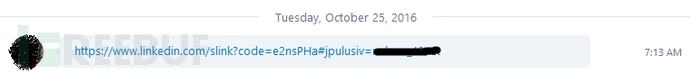

最近,我们监测到了一条在Skype上传播的URL链接,该URL以LinkedIn网站前缀为主体,并以Skype ID为参数结尾。

hxxps:// www.linkedin.com/slink?code=e2nsPHa#jpulusiv=victimskypeid

通常,大多数人对可疑链接会显得非常谨慎,但是,这条以LinkedIn网站开头,并以Skype ID结尾的URL链接非常具有迷惑性,让受害者根本不会引起怀疑,甚至有些接收者还会非常好奇,忙着去点击它!结果是什么呢?!事实是,一旦点击了这条链接,它将会重定向到另一条以baidu网站开头的链接:

hxxp:// www.baidu.com/link? url=6kdJhiuGhlv0r4EfUsqBKW9t86Werul6GdqAieiiPyC

之后,通过这条链接,会重定向到以下诈骗网站:

hxxp://easyfatloss-a.net/

hxxp://vpworldfor.com/

hxxp://hotvqqqhops.com/

最终,利用受害者Skype账户向其它通讯录联系人发送诈骗链接以后,就实现了大范围传播。

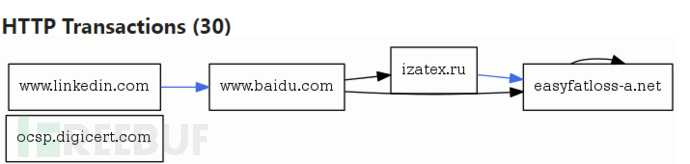

跳转分析

重定向路径:

对其中涉及的两个跳转域名izatex(.)ru、adnanbostan(.)ru分析:

curl -v izatex(.)ru * Rebuilt URL to: izatex(.)ru/ * Hostname was NOT found in DNS cache * Trying 104.28.16.170… * Connected to izatex(.)ru (104.28.16.170) port 80 (#0) > GET / HTTP/1.1 > User-Agent: curl/7.35.0 > Host: izatex(.)ru > Accept: */* > < HTTP/1.1 302 Found < Date: Thu, 17 Nov 2016 21:54:59 GMT < Content-Type: text/html; charset=UTF-8 < Transfer-Encoding: chunked < Connection: keep-alive < Set-Cookie: __cfduid=d43aa46bb692c53416b4774b22908a0c21479419698; expires=Fri, 17-Nov-17 21:54:58 GMT; path=/; domain=.izatex(.)ru; HttpOnly < Location: hxxp://intellectvvv.com/?a=370961&c=brain&s=pahas&27352 * Server cloudflare-nginx is not blacklisted < Server: cloudflare-nginx < CF-RAY: 30366c9de40129cb-SEA < * Connection #0 to host izatex(.)ru left intact ping intellectvvv(.)com PING intellectvvv(.)com (5.149.248.236) 56(84) bytes of data. 64 bytes from marriageagency.in(.)ua (5.149.248.236): icmp_seq=1 ttl=54 time=133 ms

curl -v hxxp://adnanbostan.ru * About to connect() to adnanbostan(.)ru port 80 (#0) * Trying 178.208.80.103… * Connected to adnanbostan(.)ru (178.208.80.103) port 80 (#0) > GET / HTTP/1.1 > User-Agent: curl/7.29.0 > Host: adnanbostan(.)ru > Accept: */* > < HTTP/1.1 302 Found < Server: nginx < Date: Thu, 17 Nov 2016 17:57:15 GMT < Content-Type: text/html; charset=UTF-8 < Content-Length: 1 < Connection: keep-alive < Keep-Alive: timeout=60 < Location: hxxp://intellectzzz.com/?a=373727&c=brain&s=beget&9008 < * Connection #0 to host adnanbostan(.)ru left intact

经分析发现,共有30多个域名和IP涉及该诈骗链接:

178.208.78.89 185.112.157.139 192.99.182.95 46.166.128.136 5.149.248.236 adnanbostan(.)ru cobdurierni(.)com configinfofat(.)com diet-newest(.)info fatlossway(.)net fatLossway-b(.)net fatlossway-c(.)net fatlossway-d(.)net goodfastint(.)com hitdrretrast(.)com easyfatloss-a(.)net hotvqqqhops(.)com vpworldfor(.)com intellectvvv(.)com intellectzzz(.)com izatex(.)ru mindforbig(.)com mindvipshop(.)com safepaymentpage(.)net u2019(.)ru v-hd(.)ru weightuulossu(.)com witsswits(.)com witxxsmind(.)com womensenews(.)ru worldformind(.)com

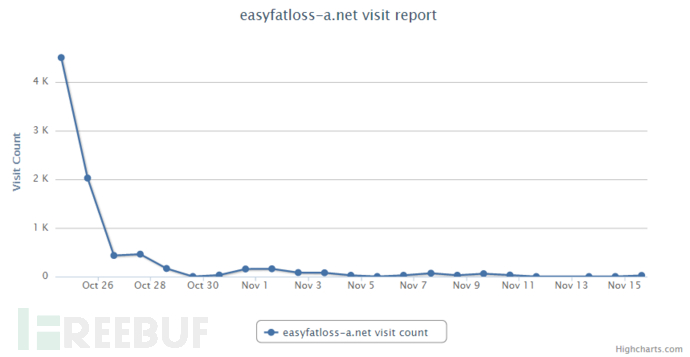

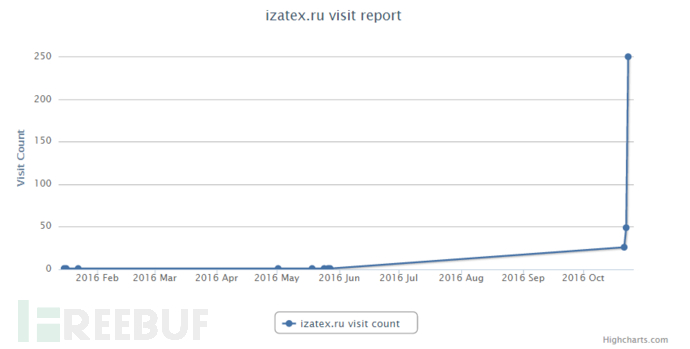

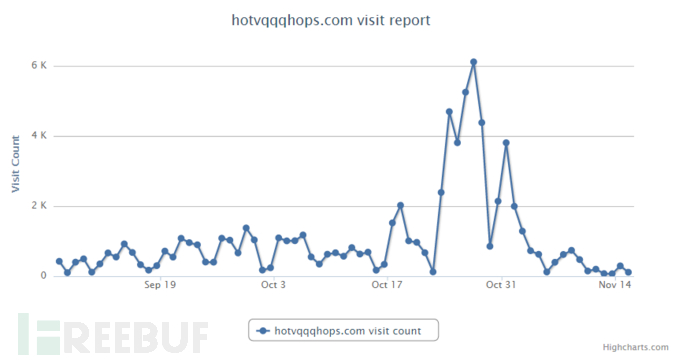

以下是4个诈骗网站最近一段时期的点击访问流量,比较可疑:

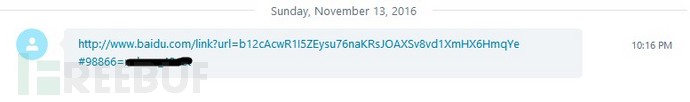

另一个例子

hxxp:// www.baidu.com/link?url=b12cAcwR1I5ZEysu76naKRsJOAXSv8vd1XmHX6HmqYe#98866=victimskypeid

该链接同样以baidu.com为前缀,以Skype用户ID结尾,点击之后,将会跳转到以下诈骗或钓鱼网站链接:

hxxp://goodllwits.com/intl/kmau/inteligen?bhu=2m55FhyMc1UQoxBPpx8a4YyjtumzU4v4

hxxp://mindllwits.com/intl/kmau/inteligen?bhu=2m55FhyMc1UQoxBPpx8jp3v16voCnwG1

hxxp://braininfoxx.com/intl/kmau/inteligen?bhu=2m55FhyMc1UQoxBPpx8jp3v16voEGFew

hxxp://brainvipwit.com/intl/kmau/inteligen?bhu=bHVFxtJVSq1qDzzkWhcNF3xWWuce9v6Djf

hxxp://witzzsmind.com/intl/kmau/inteligen?bhu=bHVFxtJVSq1qDzzkWhcNF3xWWuceq9mY47

以上诈骗或钓鱼网站大多都为2016年11月建立,内容大致相同,且都隐藏了域名注册人信息。你可以通过 这里 查看具体的访问跳转记录。

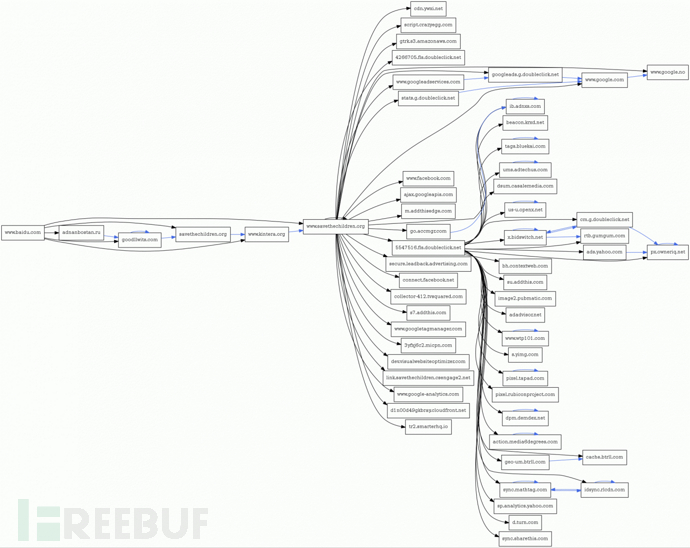

以下是其详细的网站跳转路径:

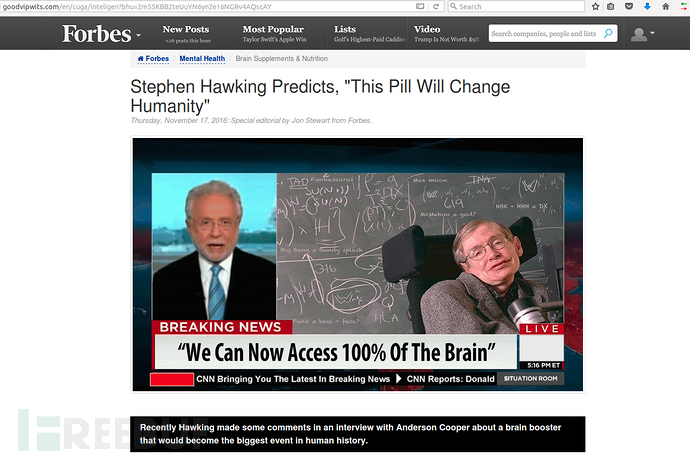

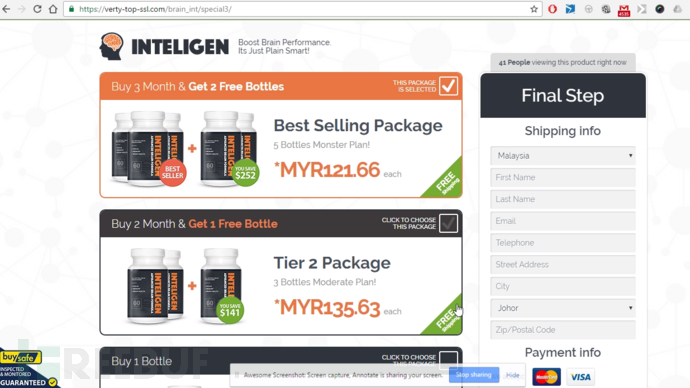

像冒充健脑产品的链接hxxps://verty-top-ssl.com/brain_int/special3/,就是想欺骗一些潜在的受害者迷惑上当,完成支付。

有意思的是,这个支付页面的主站竟然是一个减肥产品诈骗网站:

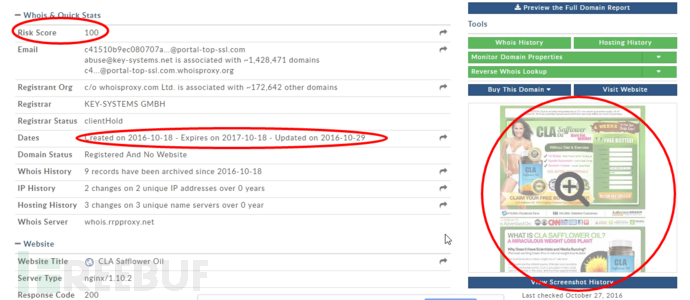

网站verty-top-ssl.com的创建日期为2016年10月19日,另一个有同样内容的网站 portal-top-ssl.com创建于2016年10月18日,在Domaintools上的风险评分为最大值100。

类似的诈骗网站在互联网上非常活跃。他们无处不在,并以流行网站和社交媒体为掩护冒充广告。

对于那些稍微有点互联网常识的人,很容易就能鉴别这些诈骗网站,比如说点击新浪的图标却不是跳转到新浪的相关官方网站,那么这就很可疑了。因为减肥和健脑产品在互联网市场非常流行,所以诈骗者就瞄准了这两个行业,当然他们的目标可能是那些陷入失望、受教育程度较低或毫无电脑常识的群体。

从不同网站跳转记录来看,诈骗者对一个新注册域名的利用时间大多为10天左右,他们通过入侵或窃取受害者Skype账户进行诈骗链接传播,从这一点来看,其背后肯定有一个技术支撑团队来进行操作,毕竟这是能赚大钱的事。当然,除了欺骗受害者钱财之外,这些诈骗者可能还会转手把受害者信用卡信息在暗网售卖。

** 参考来源: fortinet , FB小编clouds编译,转载请注明来自 FreeBuf.COM 。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)