蜜罐揭秘真实的Mirai僵尸网络

*本文原创作者:泰格实验室,本文属FreeBuf原创奖励计划,未经许可禁止转载

关于 Mirai 文章已经很多,基本都是基于 Mirai 公开源码的解读,或者相关 DDOS 事件的分析。我们决定使出洪荒之力,通过构建针对性蜜罐系统,主动探测揭秘当前互联网上真实隐藏着的 Mirai 僵尸网络。

1、僵尸网络探测系统

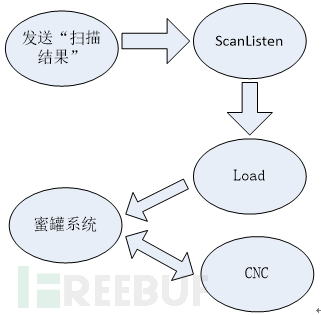

基于 Mirai 感染逻辑,我们研发了一套针对性的 Mirai 僵尸网络探测系统。下边简单介绍一下 Mirai 的组成部分。

—-ScanListen 模块: 主要用于接收 Bot 弱口令扫描得到的设备信息,包括: ip 、端口、用户名、密码。并将其发送给 Load 处理。

—-Load 模块: 接收 ScanListen 发送的目标信息,并针对每个设备植入木马。

—-CNC 模块: 主要用于管理 Bot ,发起 DDOS 攻击。

—-Bot 模块: 运行于网络设备,主要实现网络设备 telnet 弱口令扫描,同时接收 CNC 控制指令对目标发动 DDOS 攻击。

Mirai 的感染逻辑 是: ScanListen 在接受到 Bot 的扫描结果信息后,未对信息发送方进行身份验证,直接把结果传递给 Load ,然后 Load 直接对结果中的目标植入木马。示意图如下:

Mirai 的感染逻辑

我们通过伪造扫描结果信息,把蜜罐系统地址信息与登陆口令发送给疑似 ScanListen ,如果命中真实 ScanListen ,则相应的 Load 服务器会对蜜罐系统植入 Mirai 木马,木马运行后与相应的 CNC 服务器建立连接。示意图如下:

Mirai 僵尸网络探测系统

疑似 ScanListen 的 IP 获取方法: 在全球范围内,扫描端口 48101 打开的服务器 IP 。

真实 ScanListe 命中确认方法: 通过构造大量包极其复杂用户名与密码,在一定时间段内,保证针对一个疑似 ScanListen 发送一个唯一的用户名密码。通过监控与蜜罐系统建立 telnet 连接时使用的用户名与密码,即可确定哪个疑似 ScanListen 是真实的 ScanListen。

2、ScanListen服务器全球分布

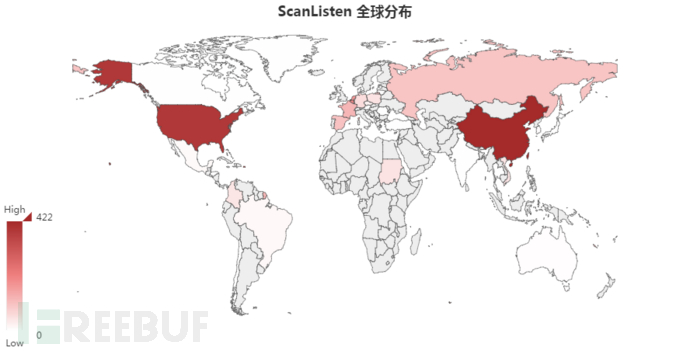

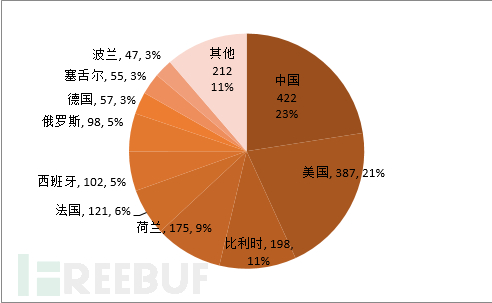

通过近 3 个月的主动探测分析,我们发现有 1874 个 ScanListen 服务器,分布于全球 34 个国家或地区 。

该地图中颜色越深,代表分布数量越多,可以看出分布数量最大的几个国家有中国大陆、美国、比利时、荷兰、法国、西班牙、俄罗斯等

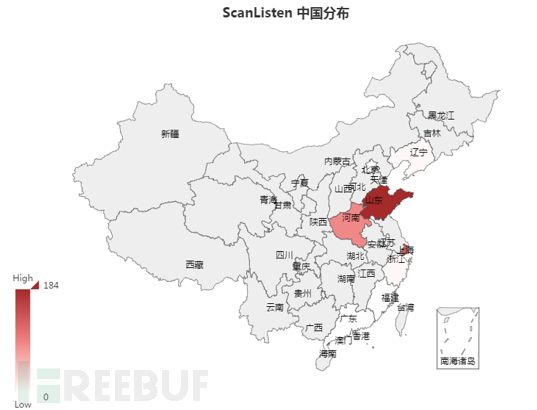

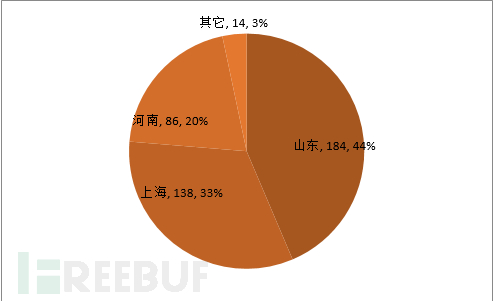

3、ScanListen服务器中国大陆分布

在中国大陆,共发现 422 个,主要分布山东、上海、河南、浙江、辽宁等省份或者直辖市。

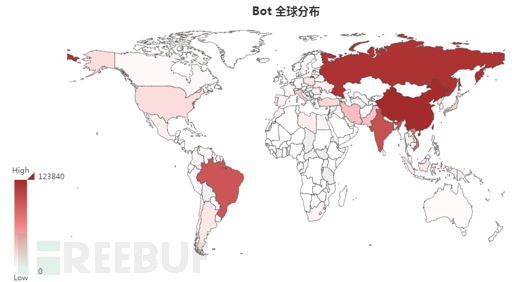

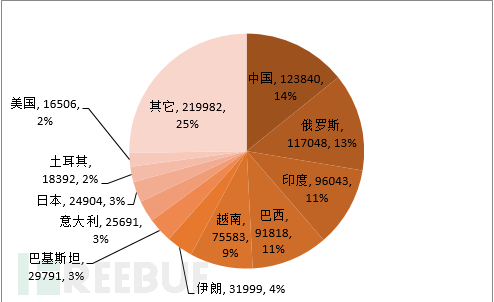

4、BOT全球分布

我们对部分 ScanListen 接收到的 BOT 信息进行了统计,发现近 87 万台 BOT 历史记录信息,分布于 202 个国家或地区。主要分布于中国、俄罗斯、印度、巴西、越南、伊朗、巴基斯坦、意大利、日本、土耳其、美国等国。

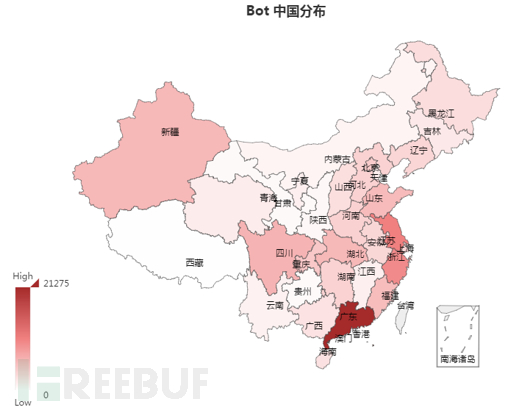

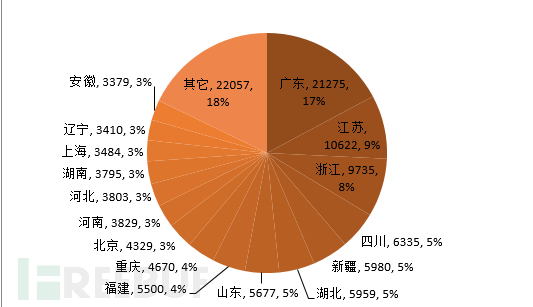

5、BOT中国大陆分布

6、BOT扫描分析

通过蜜罐系统捕获到的 Bot 扫描使用的弱口令,发现已经累计增加到 86 条。 Mirai 原 Bot 扫描利用弱口令为 60 个,如下图所示:

| ID | 用户名 | 密码 | ID | 用户名 | 密码 | ID | 用户名 | 密码 |

|---|---|---|---|---|---|---|---|---|

| 1 | 666666 | 666666 | 21 | mother | fucker | 41 | root | hi3518 |

| 2 | 888888 | 888888 | 22 | root | vizxv | 42 | root | user |

| 3 | admin | admin | 23 | root | xc3511 | 43 | root | dreambox |

| 4 | admin | 1234 | 24 | root | root | 44 | root | klv123 |

| 5 | admin | password | 25 | root | admin | 45 | root | 0 |

| 6 | admin | 7ujMko0admin | 26 | root | default | 46 | root | 7ujMko0admin |

| 7 | admin | smcadmin | 27 | root | 123456 | 47 | root | 7ujMko0vizxv |

| 8 | admin | admin1234 | 28 | root | Zte521 | 48 | root | system |

| 9 | admin | 1111 | 29 | root | juantech | 49 | root | ikwb |

| 10 | admin | 123456 | 30 | root | anko | 50 | root | klv1234 |

| 11 | admin | 12345 | 31 | root | 12345 | 51 | root | realtek |

| 12 | admin | 54321 | 32 | root | xmhdipc | 52 | root | zlxx |

| 13 | admin | 4321 | 33 | root | 54321 | 53 | supervisor | supervisor |

| 14 | admin | 1111111 | 34 | root | 888888 | 54 | support | support |

| 15 | admin | pass | 35 | root | 1234 | 55 | tech | tech |

| 16 | admin | meinsm | 36 | root | password | 56 | ubnt | ubnt |

| 17 | admin1 | password | 37 | root | 1111 | 57 | user | user |

| 18 | administrator | 1234 | 38 | root | pass | 58 | Administrator | admin |

| 19 | guest | 12345 | 39 | root | 666666 | 59 | admin | |

| 20 | guest | guest | 40 | root | jvbzd | 60 | root |

最新Bot新增扫描弱口令26条,详细信息如下图所示:

| ID | 用户名 | 密码 | ID | 用户名 | 密码 | ID | 用户名 | 密码 |

|---|---|---|---|---|---|---|---|---|

| 1 | admin | cat1029 | 10 | default | antslq | 19 | root | telnet |

| 2 | admin | ZmqVfoSIP | 11 | guest | admin | 20 | root | grouter |

| 3 | admin | 888888 | 12 | netgear | netgear | 21 | root | oelinux123 |

| 4 | admin | guest | 13 | realtek | realtek | 22 | root | 88888888 |

| 5 | admin | 666666 | 14 | root | 1001chin | 23 | service | service |

| 6 | Admin | 111111 | 15 | root | cat1029 | 24 | system | system |

| 7 | admin | oelinux123 | 16 | root | tl789 | 25 | telnet | telnet |

| 8 | Administrator | meinsm | 17 | root | GM8182 | 26 | user | qweasdzx |

| 9 | adminlvjh | adminlvjh123 | 18 | root | hunt5759 |

7、悟语

通过对 ScanListen 与 Bot 分布的分析, Bot 主要分布于发展中国家,侧面反映出发展中国家网络安全防御能力普遍较弱。

我国经济发展较强省份或地区在网络安全防御能力方面没有形成明显优势,让我想起某安全人士所说的一句话:中国一流的网络规模却只有四流网络安全防御能力。我们于此事件中就可管中窥豹可见一斑,我国作为世界上拥有最多网民的国家,提高国家网络安全防御能力已经刻不容缓!

*本文原创作者:泰格实验室,本文属FreeBuf原创奖励计划,未经许可禁止转载

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)