威胁告警:大量ubnt设备被植入后门

本文详细阐述了:发现被黑客攻击、入侵行为分析、反攻黑客服务器、成功获取权限并完成取证的全部过程。这样的入侵现在也非常多,特别是针对特定系统的定向(但是“盲扫”)攻击。

近期,安恒安全研究团队监控到大量利用弱口令对22端口进行暴力破解的攻击。经过安全团队详细分析,我们发现网络上大量的ubnt设备的存在弱口令,并且已经被黑客使用自动化工具植入了后门。安恒APT网络预警平台成功的检测这次威胁攻击:

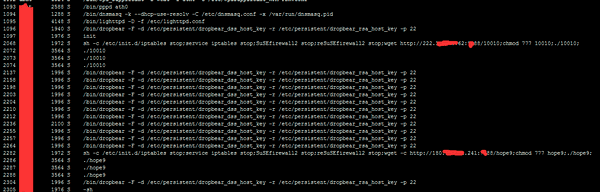

在3月19日,接到某客户网络故障反馈,安恒工程师联系客户后进行远程应急响,在客户的某台设备发现了一些可疑的shell进程.

分析发现这些shell脚本主要的功能是通过wget去下载一些可疑文件并运行,最后还删除下载的文件,造成了后期取证的困难性.

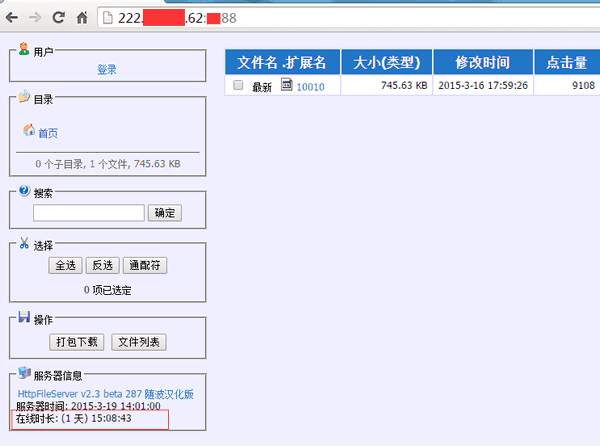

我们尝试打开涉及到的恶意页面如下:

从上图我们可以看出:

可疑 ip:222.*.*.62 的“10010”文件 在一天之内下载了 9108 次

可疑 ip:180.*.*.241 的“hope9”文件 在 48 分钟之内下载了 396 次

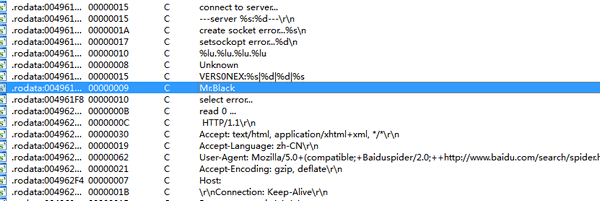

经过分析,我们发现两个可疑文件都是MIPS架构下的DDOS工具,国外研究人员称之为“Mr. Black”

主要的功能就是一些常见的GET_Flood、SYN_Flood、UDP_Flood等DDOS攻击方式.

第二天,我们持续观察发现其中的一台恶意文件的下载量由原来的9108次变成了15171次

[1] [2] [3] 下一页

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)