新晋漏洞攻击套件Sundown Exploit Kits分析

*本文原创作者:亚信安全,本文属FreeBuf原创奖励计划,未经许可禁止转载

2016年是Exploit Kits产业生态变革的一年,许多重量级的漏洞攻击套件退出了历史舞台。Nuclear EK和AnglerEK之前一直占有比较大的市场份额,但今年五月开始Nuclear EK开始逐渐销声匿迹,Angler EK 也几乎在同一时间消失了。这一现象可能与相关的俄罗斯黑客组织被捕有关。

目前网络上最为活跃的是Neutrino,RIG 和Sundown,大规模应用于malvertising和勒索软件传播等黑客行动。

什么是Sundown?

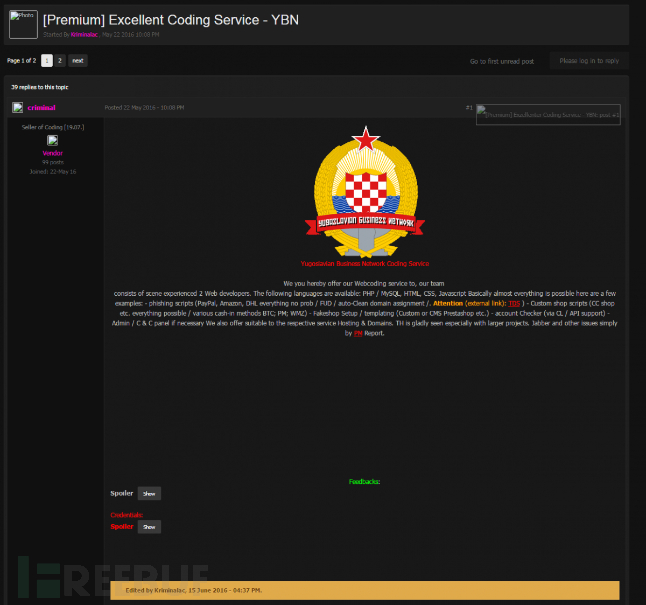

Sundown是最近才异军突起的漏洞利用套件,填补了Angler和Nuclear退出的空缺。一年之前,安全研究者Kaffeine在博客中提到Sundown,当时Sundown还并不是很起眼。现在这个漏洞利用套件仍在作者的持续开发中。为了提高效率他们还将控制面板和DGA算法(Domain Generation Algorithm)部分外包给了一家叫做” Yugoslavian Business Network”的组织,同时他们还移植了大量其他套件里面的漏洞利用代码。直接访问Sundown登陆页(landing page)会得到一个html页面,里面的数据解密后得到上面的图片,YBN组织的标志,而不包含恶意代码。只有请求中包含特定referer才能攻击成功。

Sundown包含了从Angler中移植的CVE-2015-2419代码,RIG的Silverlightexploit CVE-2016-0034,Hacking Team的CVE-2015-5119以及Magnitude 的 CVE-2016-4117 。Landing page会进行简单的浏览器环境检查,不同的环境执行不同的payload。其还曾经利用了以下漏洞,大多数都是Adobe Flash的漏洞。

| CVE | Platform |

|---|---|

| CVE-2015-0311 | Adobe Flash Player through 13.0.0.262 and 14.x, 15.x, and 16.x through 16.0.0.287 on Windows and OS X and through 11.2.202.438 on Linux |

| CVE-2015-0313 | Use-after-free vulnerability in Adobe Flash Player before 13.0.0.269 and 14.x through 16.x before 16.0.0.305 on Windows and OS X and before 11.2.202.442 on Linux |

| CVE-2015-0359 | Double free vulnerability in Adobe Flash Player before 13.0.0.281 and 14.x through 17.x before 17.0.0.169 on Windows and OS X and before 11.2.202.457 on Linux |

| CVE-2014-0556 | Heap-based buffer overflow in Adobe Flash Player before 13.0.0.244 and 14.x and 15.x before 15.0.0.152 on Windows and OS X and before 11.2.202.406 on Linux, Adobe AIR before 15.0.0.249 on Windows and OS X and before 15.0.0.252 on Android, Adobe AIR SDK before 15.0.0.249, and Adobe AIR SDK & Compiler before 15.0.0.249 |

| CVE-2014-6332 | .dll in OLE in Microsoft Windows Server 2003 SP2, Windows Vista SP2, Windows Server 2008 SP2 and R2 SP1, Windows 7 SP1, Windows 8, Windows 8.1, Windows Server 2012 Gold and R2, and Windows RT Gold and 8.1 |

| CVE-2012-1876 | Microsoft Internet Explorer 6 through 9, and 10 Consumer Preview, does not properly handle objects in memory |

隐写术在 Sundown 中的应用

16年的GooNky行动中就已经将部分恶意代码隐藏在图片中来逃避检测。然而这里的隐藏仅仅是把代码附加到文件后边,不是真正意义上的隐写术。

AdGholas行动中的Astrum ExploitKit将一个脚本文件嵌入到了图片的alpha通道 (alpha通道定义了像素的透明度) 中。

而在2016年12月27,我们发现Sundown Exploit Kit开始使用同样的方式,黑客将漏洞利用代码隐写到了PNG文件中。其算法是这样的,两个连续的alpha channel值分别代表字符码的十位和个位。为了使隐写后的图片与原图片差别更小,设置一个大小为32的偏移。比如239, 253, 237, 243, 239, 237, 241, 239, 237, 245, 239, 247, 239,235, 239 ,237。由于全alpha的值是255,有以下的计算方法。

上面数字串代表字符串“function”。而这样的变化几乎是肉眼无法分辨的。

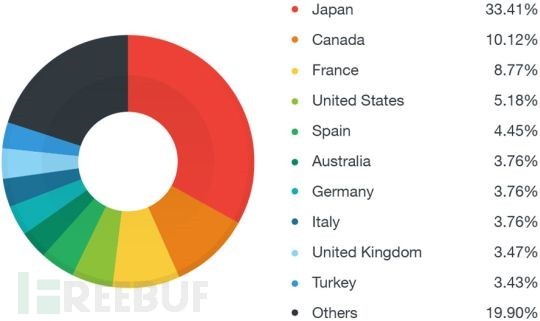

Sundown主要感染国家为日本,加拿大和法国。其中,日本占了整个目标中的30%以上。

以下是其landing page

包含恶意代码的图片,一副“空白”图片:

Flash Exploit

Exploit执行后会下载payloadTerdot.A-Zloader执行,这个文件当前可以检测为TROJ_GEN.R00UC0DLV16。

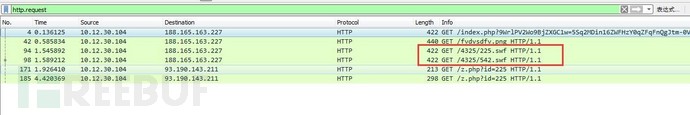

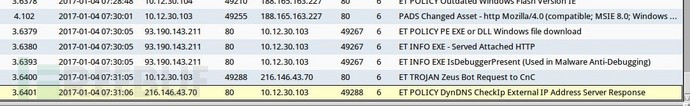

IDS报警:

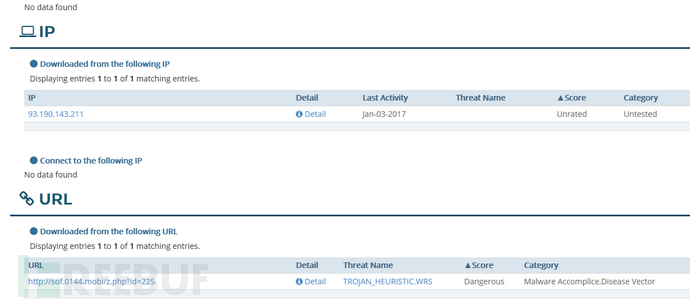

通过查询亚信安全威胁情报数据库可以发现其与sof.0144.mobi这个域名有关。

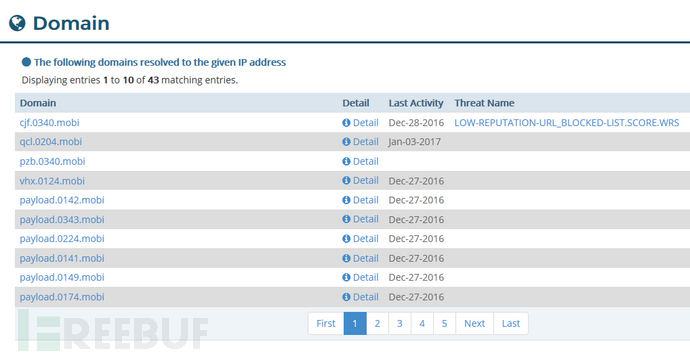

而反查IP得到的结果显示,许多动态生成的域名都会解析到这个IP。地理位置上,exploit kit的landing page host在法国,payload的C&C server位于荷兰。

我们推测在未来会有更多的黑客行动使用到这个Sundown攻击套件。

IOC

File:

Flash exploit SHA1: 736272af5b04c1d74934763974318d63450bd6fd

Payload SHA1: 7552a4fae640b0354dad65b7739b4baea7598d7f

IP:

93.190.143.211

216.146.43.70

35.165.178.149

*本文原创作者:亚信安全,本文属FreeBuf原创奖励计划,未经许可禁止转载

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)