【预警通告】Spring Data Commons远程代码执行漏洞(CVE-2018-1273)

阅读: 7

Pivotal Spring官方发布安全公告,Spring Data Commons组件中存在远程代码执行漏洞(CVE-2018-1273),攻击者可构造包含有恶意代码的SPEL表达式实现远程代码攻击,直接获取服务器控制权限。

Spring Data是一个用于简化数据库访问,并支持云服务的开源框架,包含Commons、Gemfire、JPA、JDBC、MongoDB等模块。此漏洞产生于Spring Data Commons组件,该组件为提供共享的基础框架,适合各个子项目使用,支持跨数据库持久化。请受此漏洞影响用户尽快升级组件。

详情请参考如下链接:

https://pivotal.io/security/cve-2018-1273

文章目录

- CVE-2018-1273 漏洞影响

- CVE-2018-1273 影响排查

- CVE-2018-1273 漏洞防护

CVE-2018-1273 漏洞影响

受影响的版本

- Spring Data Commons 1.13 – 1.13.10 (Ingalls SR10)

- Spring Data REST 2.6 – 2.6.10(Ingalls SR10)

- Spring Data Commons 2.0 – 2.0.5 (Kay SR5)

- Spring Data REST 3.0 – 3.0.5(Kay SR5)

- 官方已经不支持的旧版本

不受影响的版本

- Spring Data Commons ≥ 2.0.6

- Spring Data Commons ≥ 1.13.11

- Spring Data REST 2.6.11 (Ingalls SR11)

- Spring Data REST 3.0.6 (Kay SR6)

- Spring Boot 1.5.11

- Spring Boot 2.0.1

CVE-2018-1273 影响排查

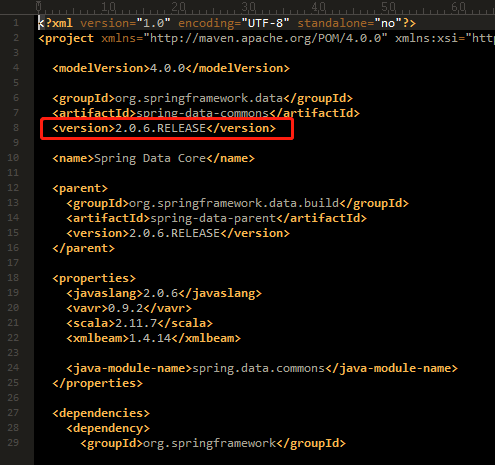

漏洞产生于Spring Data Commons组件,对于使用Spring框架的应用系统,请查看应用中的组件版本是否在受影响范围内。使用文本编辑器打开pom.xml,找到下图红框所示部分查看当前的版本信息。

如果当前版本在受影响范围内,则存在漏洞风险,请受影响的用户及时进行加固。

CVE-2018-1273 漏洞防护

官方已经在最新版本中修复了该漏洞,请受影响的用户尽快升级,以保证长期有效的防护。下载链接请参考下表:

| 组件版本 | 下载链接 |

| Spring Data Commons 2.0.6 | https://github.com/spring-projects/spring-data-commons/archive/2.0.6.RELEASE.zip |

| Spring Data Commons 1.13.11 | https://github.com/spring-projects/spring-data-commons/archive/1.13.11.RELEASE.zip |

| Spring Data REST 3.0.6 | https://github.com/spring-projects/spring-data-rest/archive/3.0.6.RELEASE.zip |

| Spring Data REST 2.6.11 | https://github.com/spring-projects/spring-data-rest/archive/2.6.11.RELEASE.zip |

| Spring Boot 2.0.1 | https://github.com/spring-projects/spring-boot/archive/v2.0.1.RELEASE.zip |

| Spring Boot 1.5.11 | https://github.com/spring-projects/spring-boot/archive/v1.5.11.RELEASE.zip |

正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)