Oracle搞砸了WebLogic高危漏洞补丁!黑客可接管服务器

安全研究人员表示WebLogic补丁可以被人绕过,并发布了概念证明代码。

本月早些时候,Oracle为其WebLogic服务器的一个严重漏洞打上了补丁,阿里巴巴安全研究人员徐元振认为,Oracle搞砸了补丁。

Oracle前阵子刚一口气发布了最近一个季度的补丁,整整254个,它们以Java和Spectre补丁为主,这个安全漏洞当时得到了修复。

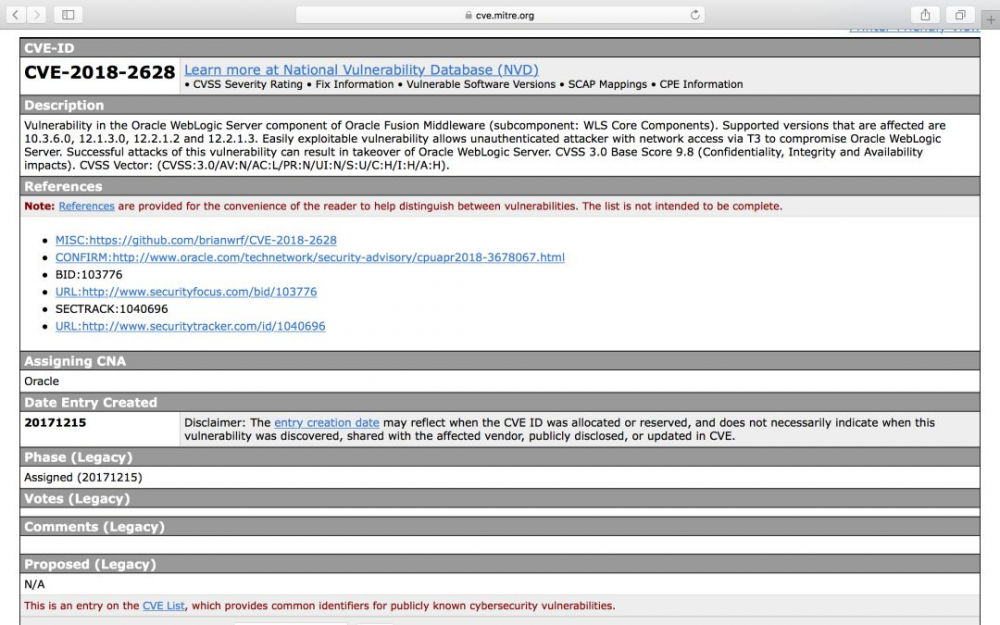

修补列表中就有CVE-2018-2628(https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2018-2628):

这个漏洞“很容易被利用”,因而让不法分子得以全面远程接管WebLogic服务器。

周末,帐号为@pyn3rd(Twitter的简历只显示“阿里云的安全研究人员,正好是云头条微信好友,已核实)的用户发推文称,“2018.4的关键补丁更新版可以轻松绕过”,同时还发布了概念证明(PoC)GIF。

#CVE-2018-2628 Weblogic服务器反序列化远程命令执行。不幸的是,2018.4的重要补丁更新版可以轻松绕过。

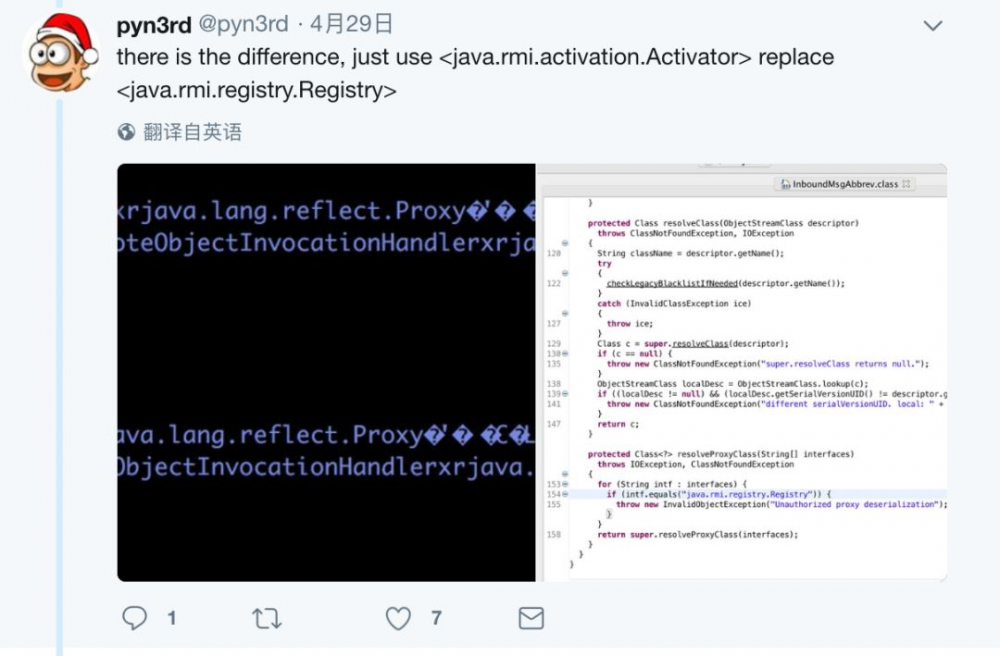

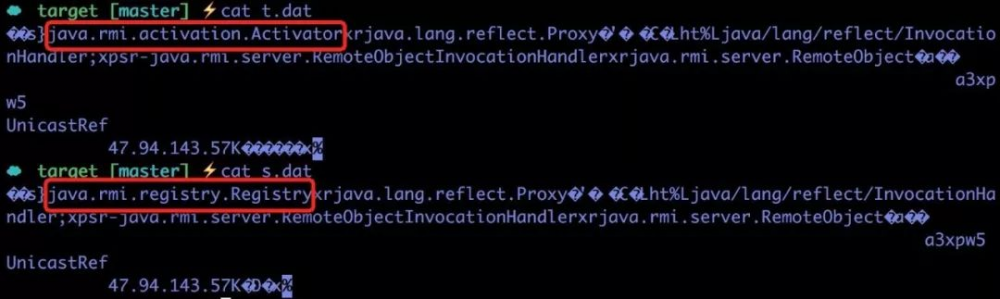

怎么会是这样?同样是来自@pyn3rd的推文:

有区别,就使用

凯文•博蒙特(Kevin Beaumont,帐号为@GossiTheDog)作了进一步的阐述,他写道:“看起来Oracle甚至没有解决这个问题,它只是将一些命令列入黑名单。这种情况下,它没有注意到下一个命令。”

声明:本文来自云头条,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如需转载,请联系原作者获取授权。

原文 https://www.secrss.com/articles/2355正文到此结束

热门推荐

相关文章

Loading...

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)