CVE-2018-11784 Tomcat URL跳转漏洞

一、 如何找到对应补丁

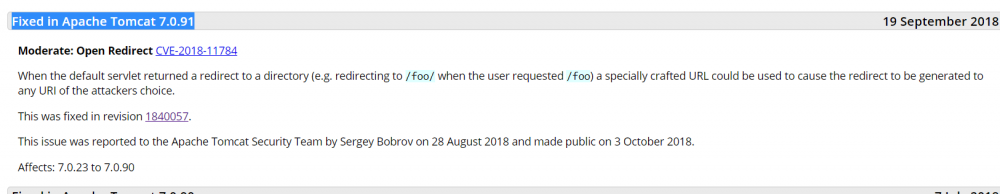

打开 Tomcat官网版本7首页 ,可以看到 Fixed in Apache Tomcat 7.0.91 中修复了该漏洞。  由于 fixed 页面不能打开,所以我们只能在官方github的commit中查看相关代码。

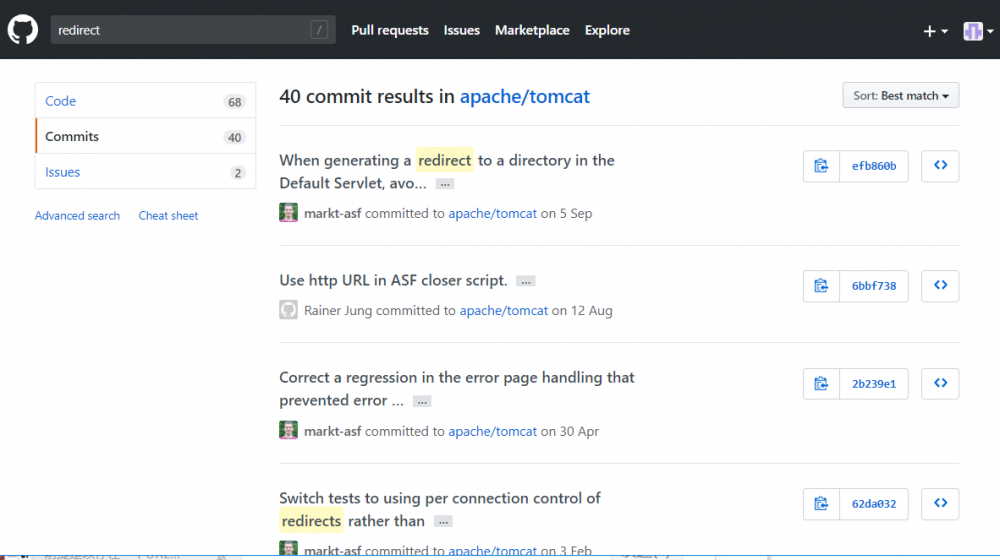

由于 fixed 页面不能打开,所以我们只能在官方github的commit中查看相关代码。  于是找到了 漏洞补丁

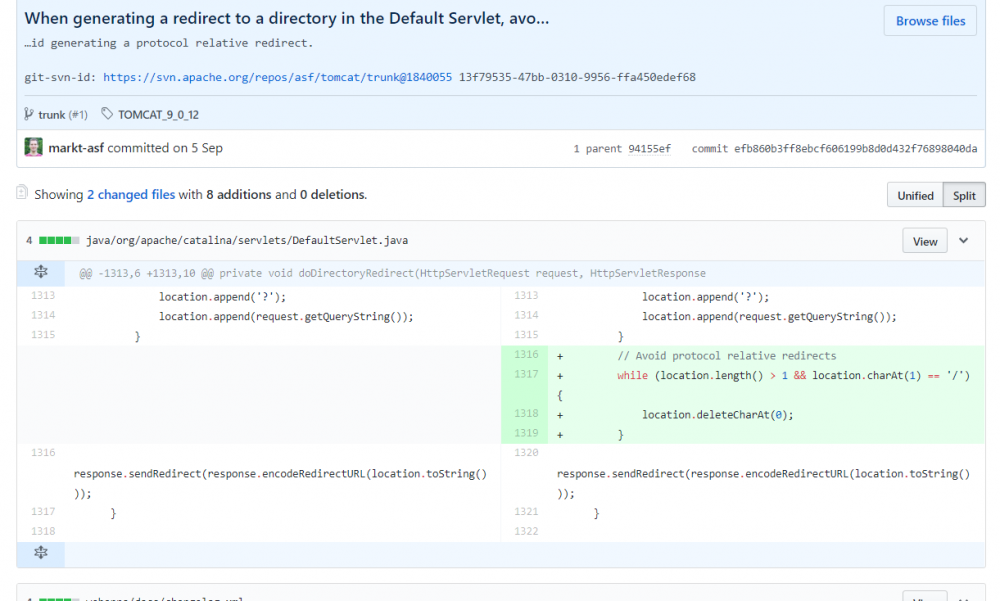

于是找到了 漏洞补丁  通过观察可以看到代码仅修改了

通过观察可以看到代码仅修改了 java/org/apache/catalina/servlets/DefaultServlet.java

private void doDirectoryRedirect(HttpServletRequest request, HttpServletResponse response)

throws IOException {

StringBuilder location = new StringBuilder(request.getRequestURI());

location.append('/');

if (request.getQueryString() != null) {

location.append('?');

location.append(request.getQueryString());

}

// Avoid protocol relative redirects

while (location.length() > 1 && location.charAt(1) == '/') {

location.deleteCharAt(0);

}

response.sendRedirect(response.encodeRedirectURL(location.toString()));

}

在 doDirectoryRedirect 方法中获取URI并在URI后面添加 / 进行跳转。

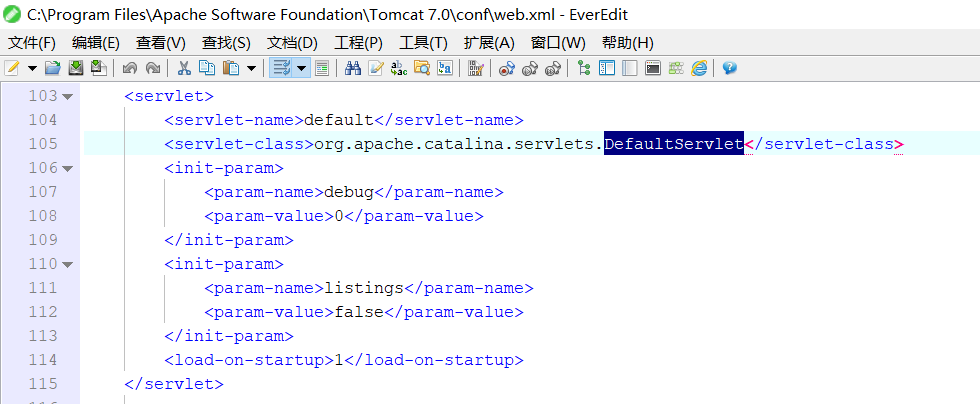

二、DefaultServlet说明

我们都知道Jsp和servlet都需要web容器才能运行,但是实际上呢我们的web应用中可以没有任何servlet或者jsp(至少表面上是这样的)只需要一个web.xml。我们可以通过链接来访问应用内的资源文件。例如.jpg,.html,.js这类的静态文件。这就是DefaultServlet的作用了。

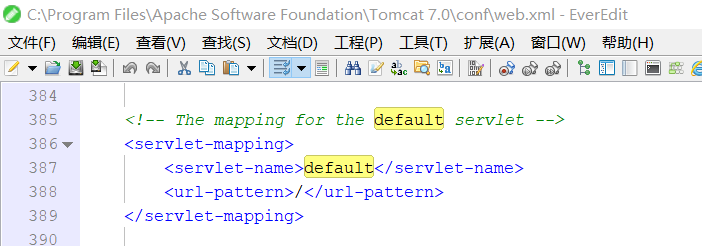

在tomat的安装目录下的conf/web.xml中有定义

DefaultServlet 的 Servlet-Mapping 设置为 / ,即处理一切请求, load-on-startup 设置为1,即自启动。所以当tomcat容器启动时访问静态资源即可进入到 DefaultServlet 方法中。

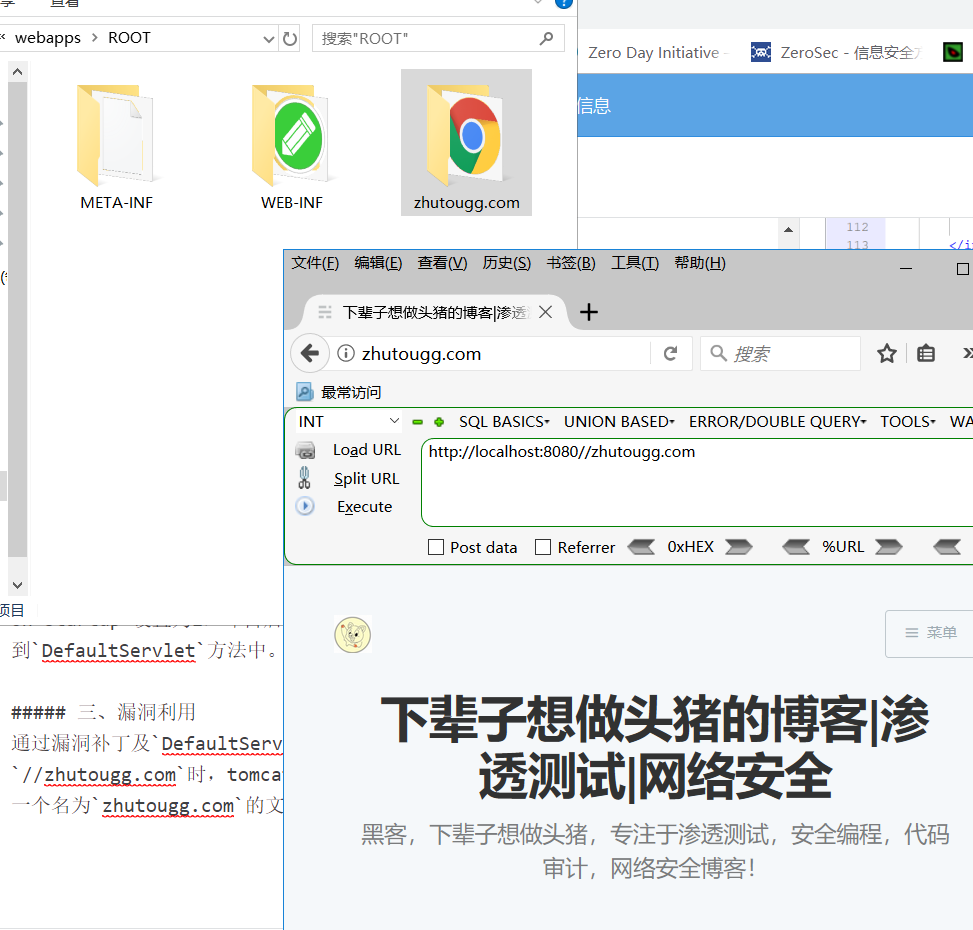

三、漏洞利用

通过漏洞补丁及 DefaultServlet 描述,我们可以知道如果请求为 //zhutougg.com 时,tomcat容器即会发生跳转。但是前题条件是WEB应用中存在一个名为 zhutougg.com 的文件夹

四、漏洞修复

漏洞影响版本为

Apache Tomcat 9.0.0.M1到9.0.11

Apache Tomcat 8.5.0到8.5.33

Apache Tomcat 7.0.23到7.0.90

修复方案:

- 更新Tomcat容器版本至最新版本

- WEB应用了自定义servlet,配置servlet-mapping为/。使其覆盖defaultServlet

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)