点击诈骗的罪魁祸首:技术剖析Zero Access木马

FreeBuf百科:Zero Access Rootkit、木马

Zero Access Rootkit,它也被叫做恶意软件Smiscar或Max++ rootkit,Crimeware。它在世界范围内已经影响到数百万台计算机,它是造成网络点击诈骗方式的罪魁祸首之一。一旦木马进入用户系统中,他就开始下载各种不同类型的病毒。

该木马主要是通过垃圾邮件以及利用工具进行传播,同时它也能够通过P2P分布式文件共享服务进行传播。这个木马的独特之处在于,其连接到一个P2P僵尸网络链之中,这使得拆除整个僵尸网络难度增高。

Zero Access使用先进的隐身机制,在几种杀毒软件下它有能力隐藏自身躲避被查杀的命运,并且它依附于系统文件中所以很难查明。目前还没有证据表明它会泄漏用户数据。通常可执行文件会驻留在%TEMP%目录。

Zero Access一旦进入系统便可执行各种各样的命令,包括:

1.使用受感染的电脑进行点击欺诈和比特币挖掘

2.下载其他类型的病毒对系统进行感染

3.依附在系统中,隐藏自己不被查杀

4.提取受害者信息,包括名称、主机名、计算机名称、账户名称等等

木马分析

Zero Access木马可以在kernelinfo.com进行下载。

在所有的分析中,第一步是隔离受影响的系统。在这之后,便是对整个系统进行恶意软件扫描。初看一眼,没有什么有价值的东西,进一步分析后在%TEMP%目录下发现受感染的文件。同时在%SYSTEM%目录下也发现了一个可疑文件,该文件是一个拥有ACL权限保护的配置文件 。

提取文件并在沙盒中运行,确认网络指针。最终结果表明该文件属于Zero Access的一个组件。

这个文件的名称为fvshis.sav,文件内容进行了加密。

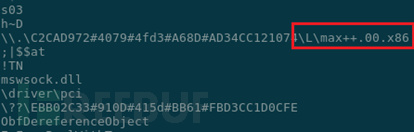

从内存中提取可执行文件中的字符串以及发现的几个构件,证实这是一个32位版本的Max++ dropper病毒组件。

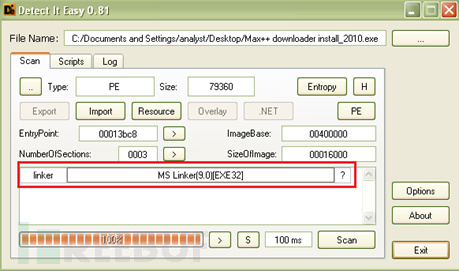

接下来分析木马的dropper组件,咋眼一看这程序竟然没有壳?

然而,在使用一个复杂的自定义脱壳工具还是发现了它的保护壳。同时发现可执行文件还有一个复杂的反汇编机制,这使得我们的分析变得更加有挑战咯。

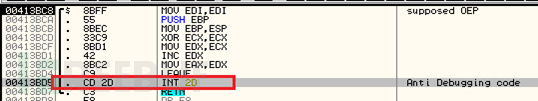

INT 2标志着当程序意识到程序正在被调试,允许系统中断。也就是说这个程序可以检测到自己是否在被调试,如果正在被调试它会结束自己。它的打包机制也使得这个木马变得非常复杂。

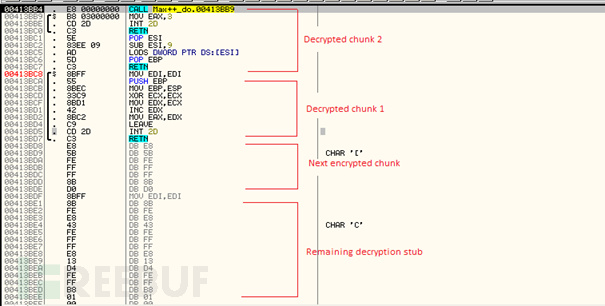

我们发现dropper组件使用了一个复杂的封装机制,拆包是在块中进行且每一个块中都有一行反调试代码。

dropper组件会一直使用这种方法进行解压直到整个文件解压完成。如果分析者使用调试程序强行进入这个周期,这个可执行文件将会导致调试程序崩溃。经过我们的不懈努力,这个样品文件被解开。

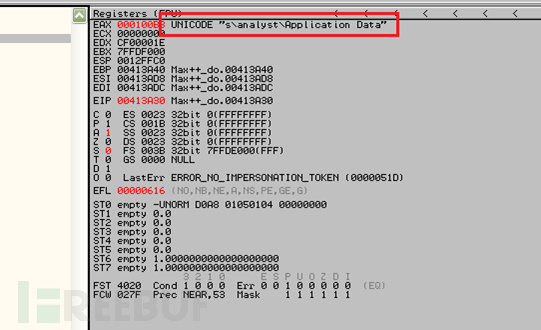

样本文件试图访问计算机中的几个目录:

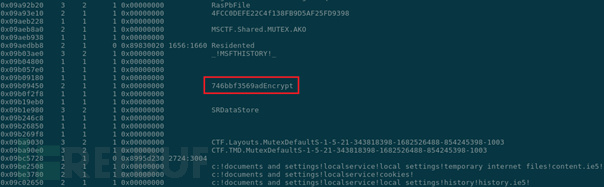

从在代码中使用INT2指令,我们意识到样品文件可能是一个循环Zero rootkit,即它在内核模式中运行。对样品文件内存分析完成之后,发现它在内存中创建了一个互斥锁。恶意软件使用这种互斥,以确保系统不会再感染相同的样本:

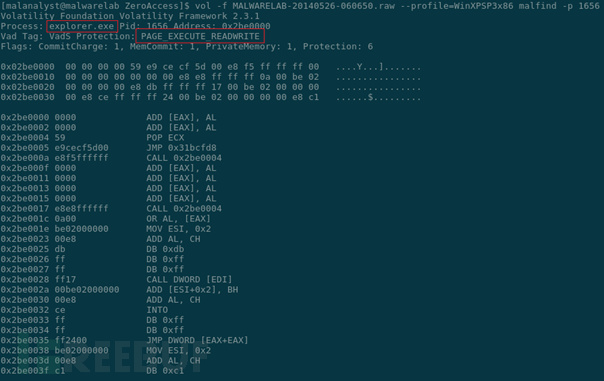

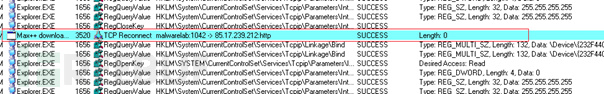

木马将自己注入到一个合法的进程(explorer.exe),并使用这个进程加载自己:

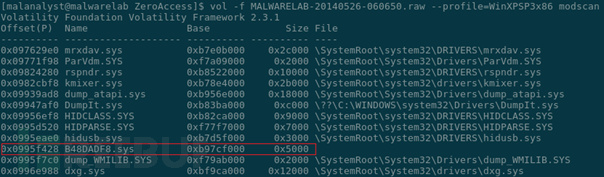

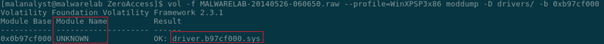

其后,发现样本本身作为一个内核模块隐藏在系统:

在内存中木马伪装为一个设备驱动程序的,该设备名为B48DADF8.sys ,我们对其进行进一步分析:

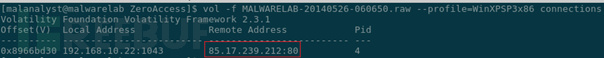

经过初步分析,隔离受感染的系统后可疑流量源头总算是找到了,以下为更详细的分析:

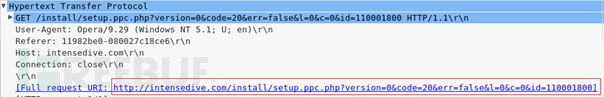

HTTP请求到一个特定的域:

dropper组件显然在尝试连接上面截图中的地址,下载其他类型的病毒。

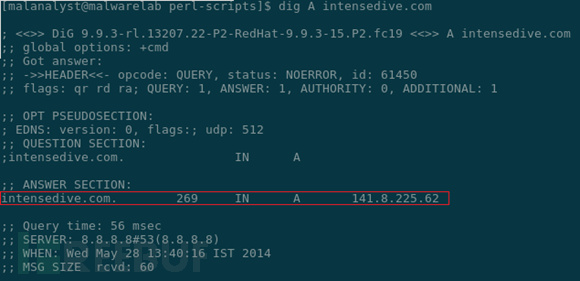

我们对这个域名进行了如下分析:

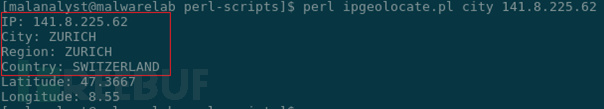

解析IP地址后发现该IP地址位于瑞士苏黎世,瑞士法律对于隐私保护十分到位,这使得瑞士被许多人称赞,同样的犯罪分子也十分热衷瑞士!

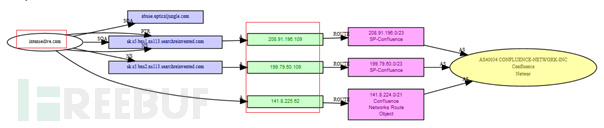

进一步对其域名分析显示此域名有解析有3个IP地址,其中包括了上图给出的那个。所有的IP地址都位于隐私保护极强的地区

我们发现这3个恶意IP地址被列入黑名单:

141.8.225.62 (瑞士)

199.79.60.109 (开曼群岛)

208.91.196.109 (开曼群岛)

尽管这个特别的木马不窃取用户信息,但我们从诈骗点击以及比特币挖掘模块中获取大量的流量。

尾声

请确保你的系统打好最新的补丁,尤其下面的漏洞,因为这木马利用他们感染你的系统:

CVE-2006-0003 CVE-2008-2992 CVE-2009-0927 CVE-2009-1671 CVE-2009-1672 CVE-2009-4324 CVE-2010-1885

* 参考来源 infosecinstitute , 翻译/鸢尾,转载请注明来自FreeBuf黑客与极客(FreeBuf.COM)

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)