Android 反编译指南

我们下载到的 App 安装包是 Apk 文件(Android Application Package) 。通过 Apk 文件,我们也可以得到这个应用的代码和资源文件,对应用进行修改。

那么我们如何获取这些文件呢?这就需要 Android 反编译技术 。

01 所需要的软件

- Apktool

反编译 xml 文件和 dex 文件,并可以将编译后的项目重新打包成 apk。

官方下载地址: Apktool

官方的速度有时候不稳定,也可以从我的网盘中下载: 链接 密码:xkao

- dex2jar

将 classes.dex 转换为「.jar」文件)

官方下载地址: dex2jar

我的网盘: 链接 密码:xkao

- jd-gui

查看「.jar」文件

官方下载地址: jd-gui

我的网盘: 链接 密码:xkao

02 Apktool

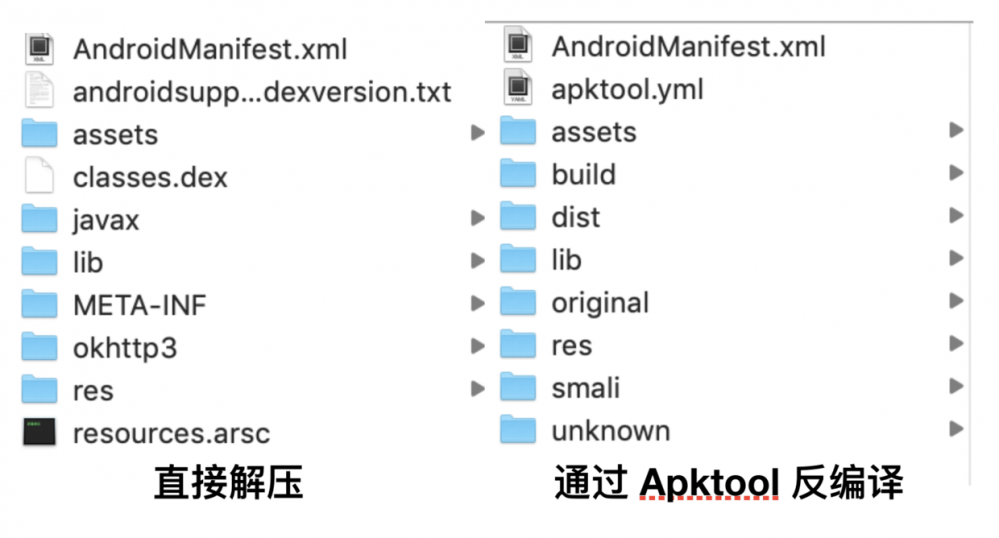

我们可以通过 Apktool 可以将 apk 文件进行反编译,但是直接把 apk 的扩展名改成「.zip」也可以对其进行解压并得到一些资源文件。

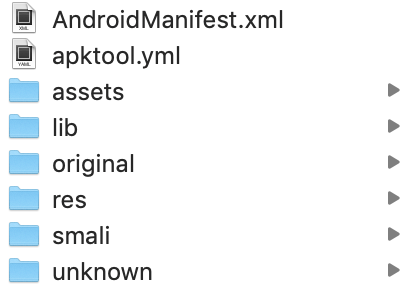

- META-INF 里保存 App 的签名信息

- classes.dex

.dex 是 Dalvik 虚拟机上的可执行文件,需要使用 dex2jar 将其转换为 jar 文件

- AndroidManifest.xml

Android 清单文件,向 Android 系统提供应用的必要信息。

- assets

存放一些资源文件字体,声音等。

- lib

存放第三方库

- original

存放未经过反编译的等 AndroidManifest.xml 文件

- res

存放资源文件,例如图片,颜色,字符等。

- smali

smali 里存放的是 java 编译成的 smali 代码,smali 相当于 Android 虚拟机上运行的语言。

直接解压可以得到一些资源文件,但是 AndroidManifest.xml 和其他的 xml 文件都是乱码,通过 Apktool 进行反编译,可以最大限度的还原这些文件的内容。

02 - 1 安装 Apktool

Windows :

- 到 这里 或者我的 网盘链接 里下载好 script 脚本文件,修改名称 「apktool.bat」 (如果从我的网盘下载,无须修改名称)

- 到 这里 或者我的 网盘链接 下载 apktool ,然后修改名称为 「apktool.jar」

- 将 「apktool.jar」 和 「apktool.bat」 移动到 windows 目录(一般在 C://windwos 下)

- 在命令行中输入

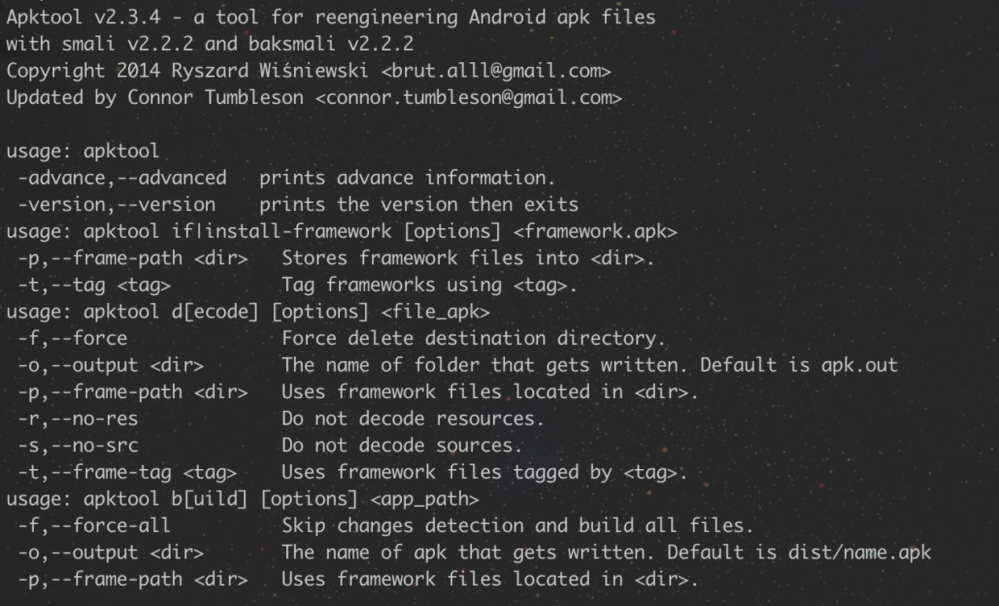

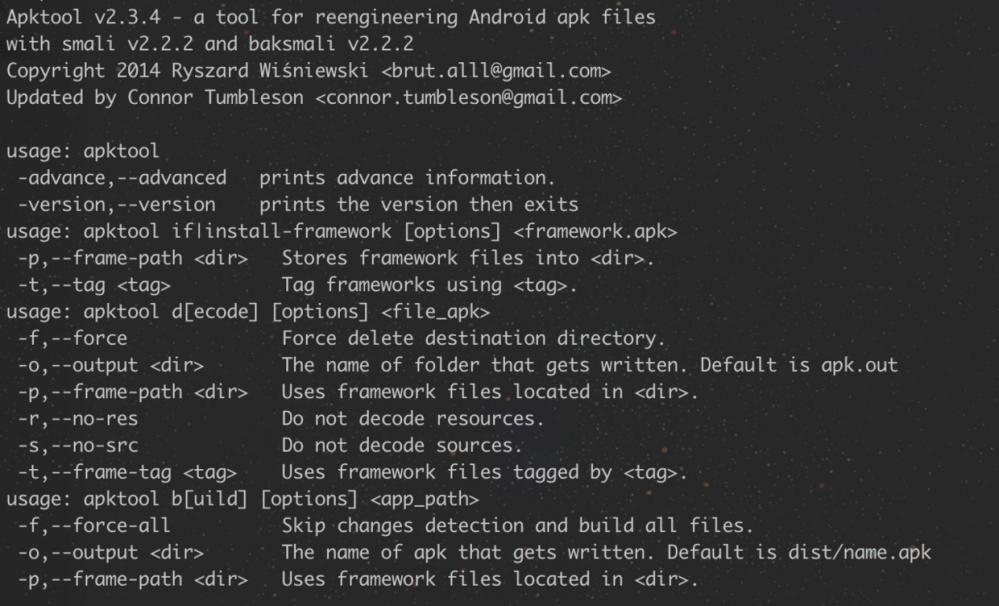

$ apktool

如果出现

则说明安装成功,若没有出现,则需要把「apktool.jar」、「apktool.bat」的路径添加到系统的环境变量中。

Mac OS:

- 到 这里 或者我的 网盘链接 里下载好 script 脚本文件,修改名称 「apktool」 (如果从我的网盘下载,无须修改名称) 。

- 到 这里 或者我的 网盘链接 下载 apktool ,然后修改名称为 「apktool.jar」 。

- 把 「apktool」 、 「apktool.jar」 移动到

/usr/local/bin目录下 - 在命令行中 cd 到

/usr/local/bin中然后分别输入下面两条命令

$ chmod a+x d2j_invoke.sh $ chmod a+x d2j-dex2jar.sh

- 在命令行中输入

$ apktool

出现

则安装成功

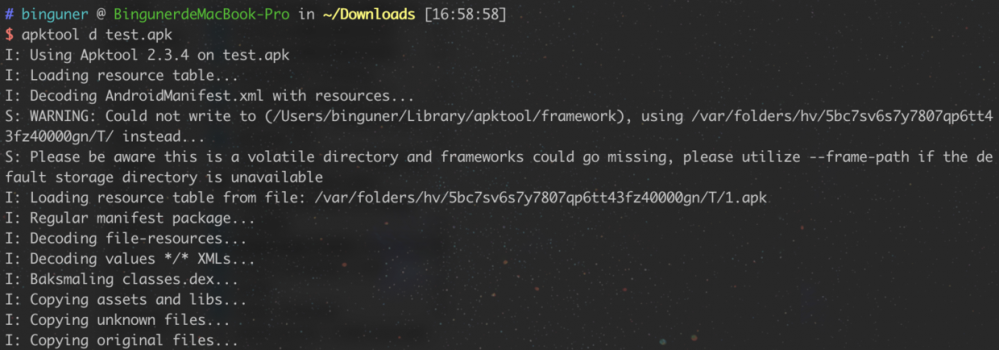

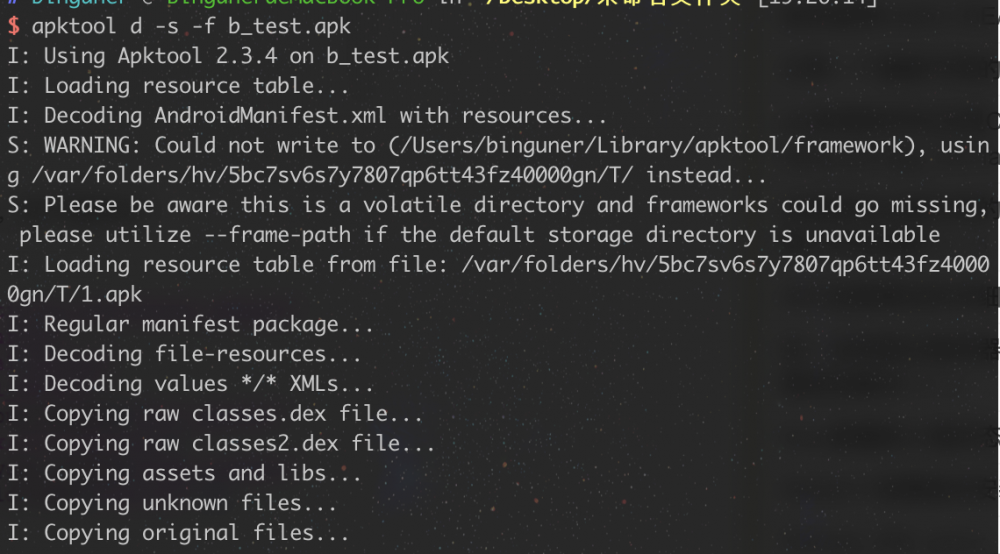

02 - 2 反编译 Apk

- cd 到 apk 的目录下

- 输入

$ apktool d test.apk

运行完成后,得到一个包含资源文件和代码的文件:

注意:

此时 dex 文件直接反编译成了 smali 文件,而我们需要的是 .dex 文件。

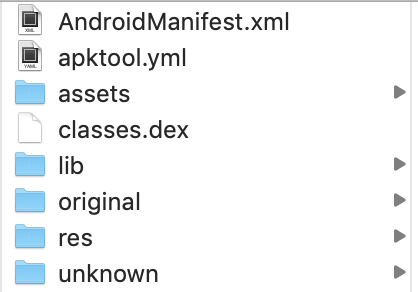

此时再运行:

$ apktool d -s -f test.apk

-d 反编译 apk 文件

-s 不反编译 dex 文件,而是将其保留

-f 如果目标文件夹存在,则删除后重新反编译

此时得到这样的文件夹:

02 - 3 打包、签名新的 Apk

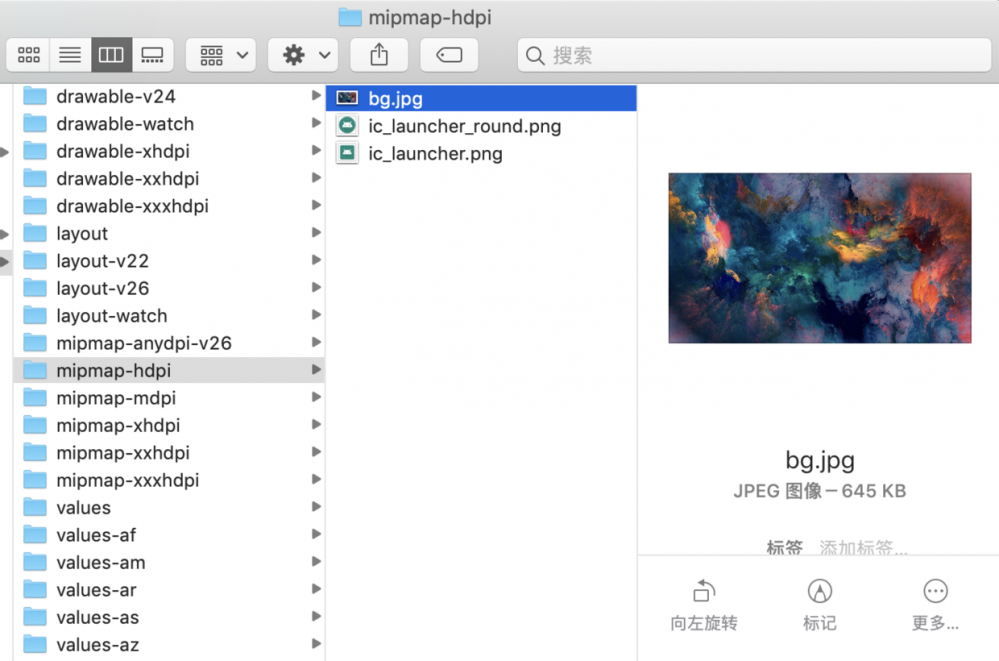

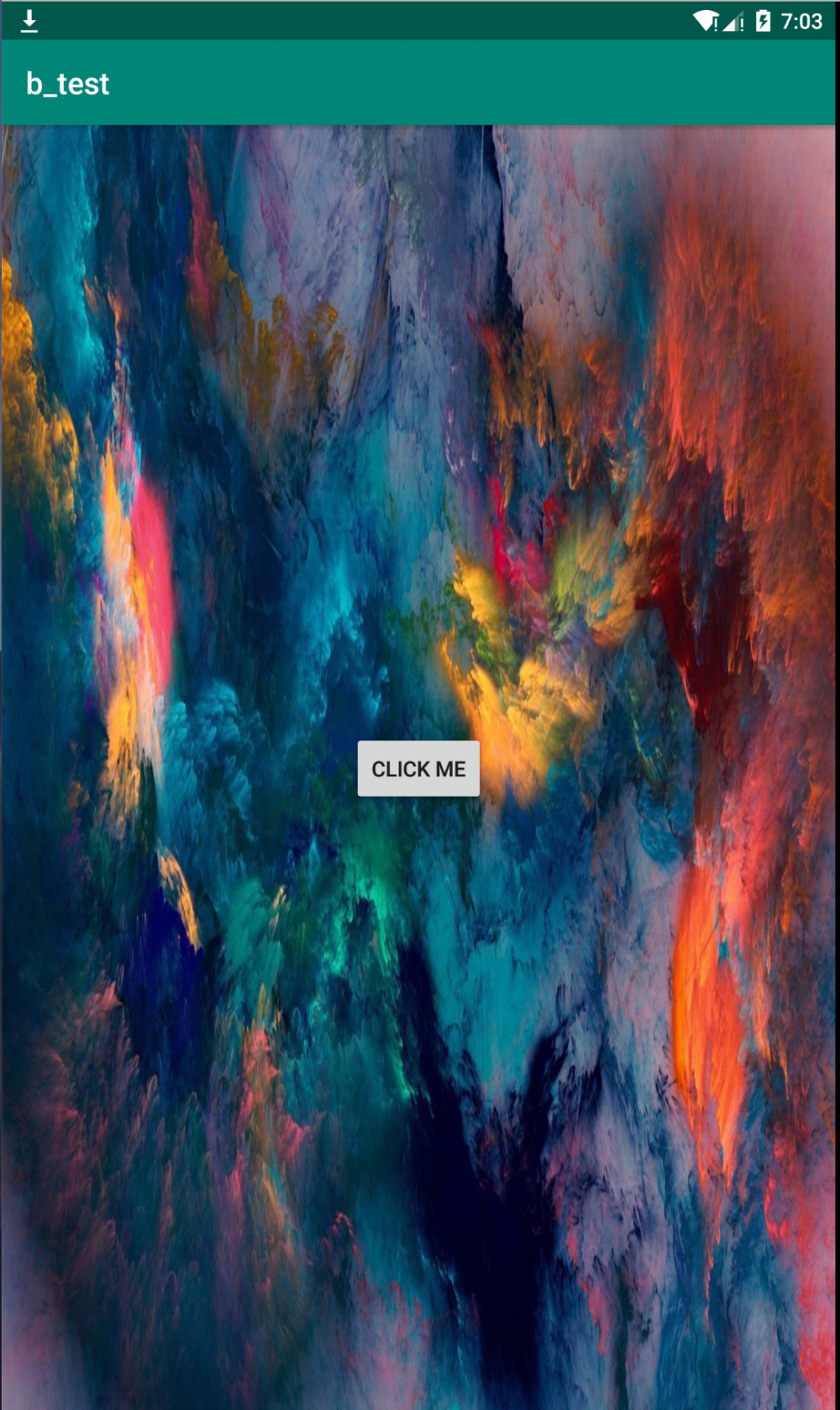

为了演示如何将修改过后的 Apk 文件重新打包签名,我写了一个简单的 Demo:把 Demo 的背景换了之后,进行打包、签名。

这是初始应用程序的运行效果:

- 使用 Apktool 反编译

- 打开生成的目录进行修改

修改 bg.jpg 为另一张准备好的图片(注意前后命名一致)。

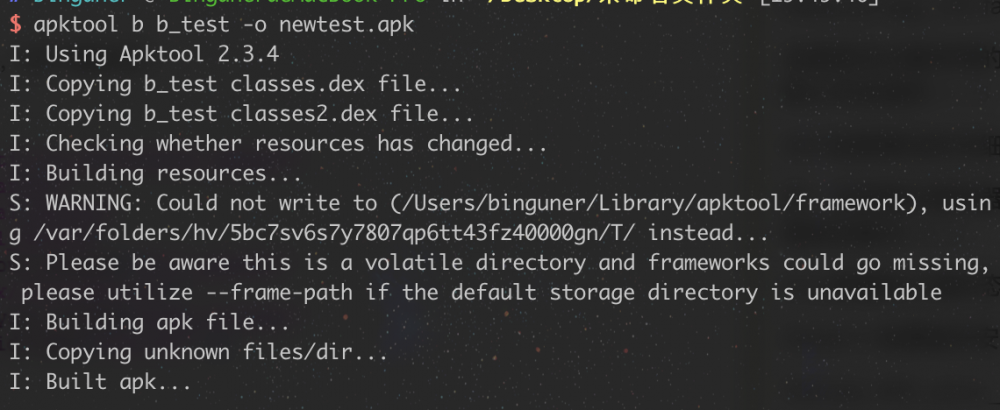

- 重新打包

$ apktool b b_test -o newtest.apk

-b 是指 build

b_test 是刚才反编译出的文件所在的目录

-o 用于指定新的文件名称,这里指定为「newtest.apk」

- 得到新的 apk 文件

注意:

此时的 apk 文件是不能安装的,还需要对其进行签名。

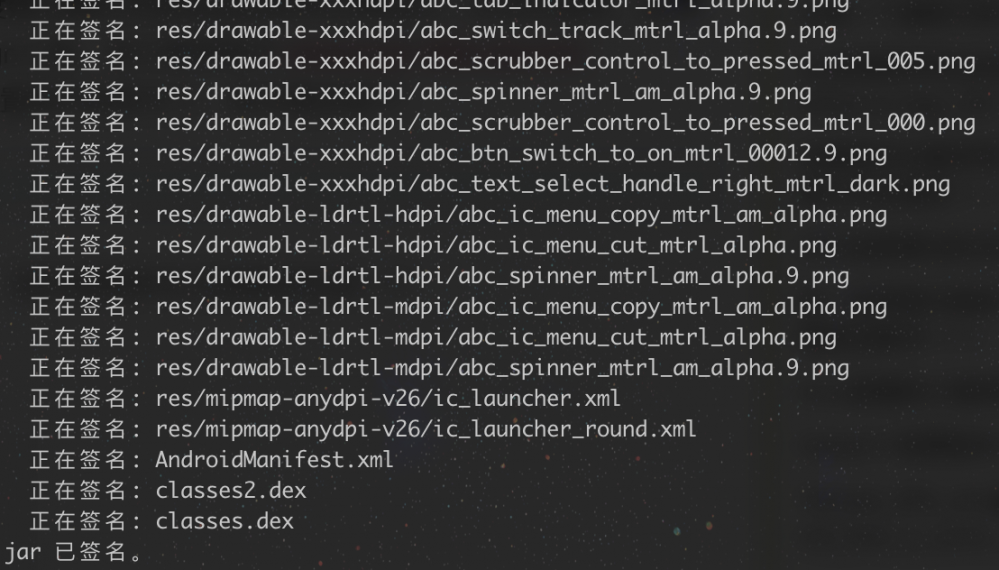

- 对新的 Apk 进行签名:

$ jarsigner -verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore testjks -storepass password newtest.apk aliasName

签名文件是我自己生成的,没有办法使用 Apk 原来的签名进行签名。

现在将 Apk 安装一下试试看:

可以看到,背景资源已经成功替换成我们设置的第二张图片了。

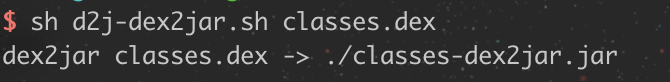

03 dex2jar

下载、解压好 dex2jar

- 将上一步得到的 classes.dex 文件(有时候还有 classes2.dex,说明方法数过多,把它当成 classes.dex 处理就好了)复制到 dex2jar 解压好的目录中。

- 在命令行中运行:

$ sh d2j-dex2jar.sh classes.dex

如果提示:

d2j-dex2jar.sh: line 36: ./d2j_invoke.sh: Permission denied

执行

$ sudo chmod +x d2j_invoke.sh

后再次执行

$ sh d2j-dex2jar.sh classes.dex

运行成功,在当前目录下生成了 classes-dex2jar.jar 文件。

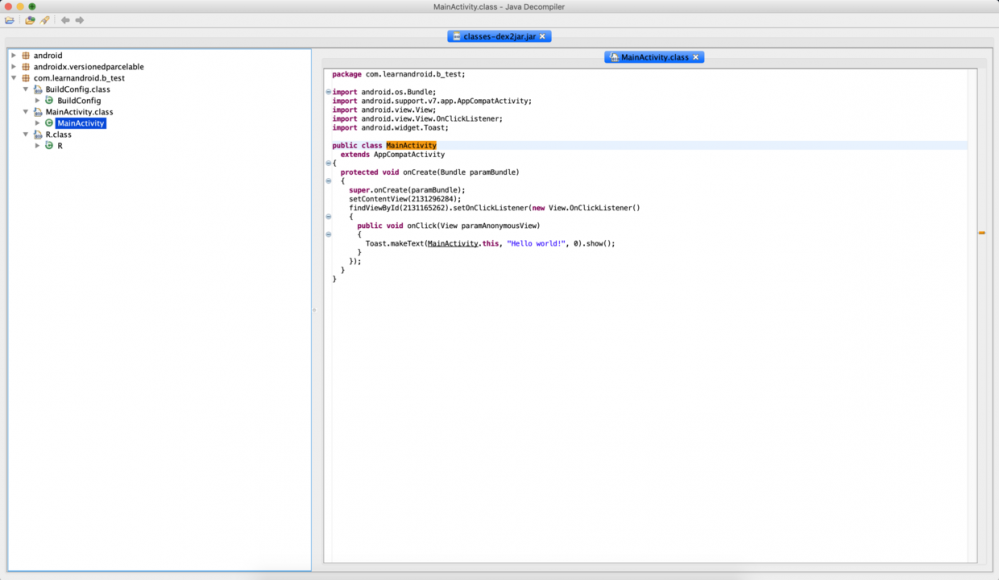

04 jd-gui

安装好 jd-gui 之后,用其将 classes-dex2jar.jar 打开,就可以看到反编译出来的 java 代码了!

这里的代码没有经过混淆,所以命名容易识别,如果是从应用市场下载下来的 apk 文件,反编译出来的代码大部分是混淆过后的代码。

出于对开发者的尊重和为了保持应用的稳定,希望大家不要随意修改别人的应用程序,请仅从技术层面上妥善利用这一技术!

欢迎关注本文作者:

扫码关注并回复「干货」,获取我整理的千G Android、iOS、JavaWeb、大数据、人工智能等学习资源。

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)