周一见 | 如何检查 K8s 集群、K8s 上的 Java 应用优化、在 Mac 上管理 K8s 上下文

作者:bot(才云)

技术校对:星空下的文仔 (才云)

K8s 集群就绪检查表

在 Mac 上管理 K8s 上下文

建立安全的生产就绪型 K8s 集群和容器

K8s 上的 Java 应用优化

扩展 K8s 以管理 Trident 状态

CVPR 最差论文

Cloudflare 引发全球宕机

Kubernetes 资讯

1. K8s 集群就绪检查表

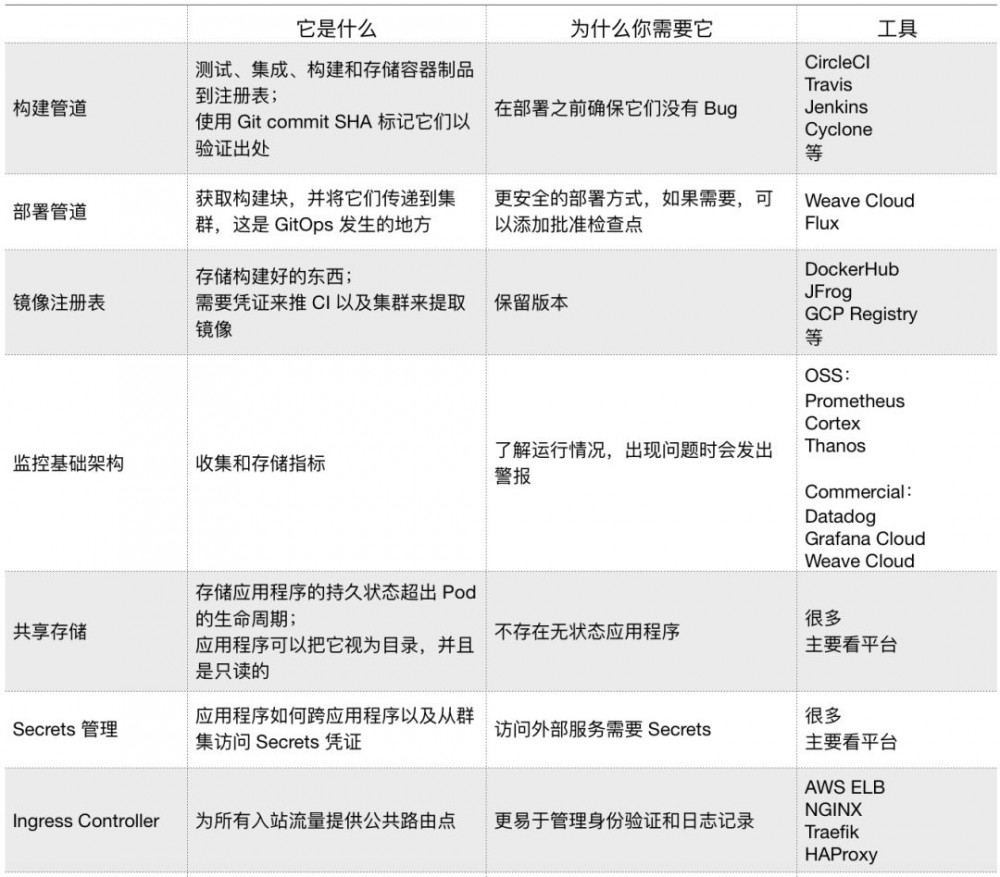

当你准备在生产环境中运行 Kubernetes 集群时,你会提前做哪些检查呢?近日,Weaveworks 工程师 Brice Fernandes 整理了一份生产就绪检查清单,概括了一些值得注意的点:

2. 在 Mac 上管理 K8s 上下文

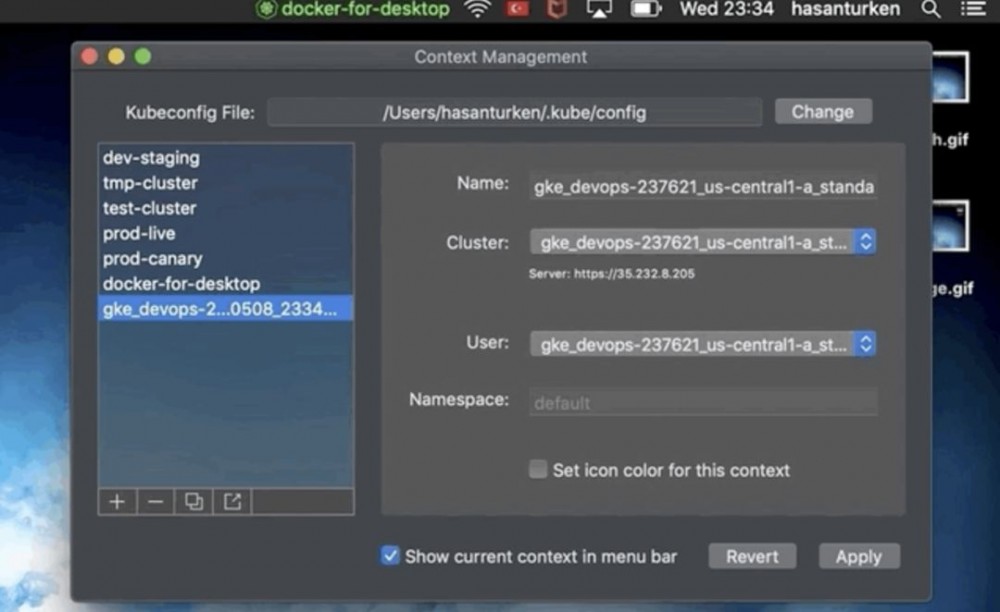

KubeContext 是一个菜单栏应用程序,用于管理 Kubernetes 上下文。 它提供以下功能:

-

轻松切换上下文;

-

导入其他 Kubeconfig 文件;

-

菜单栏中的上下文名称;

-

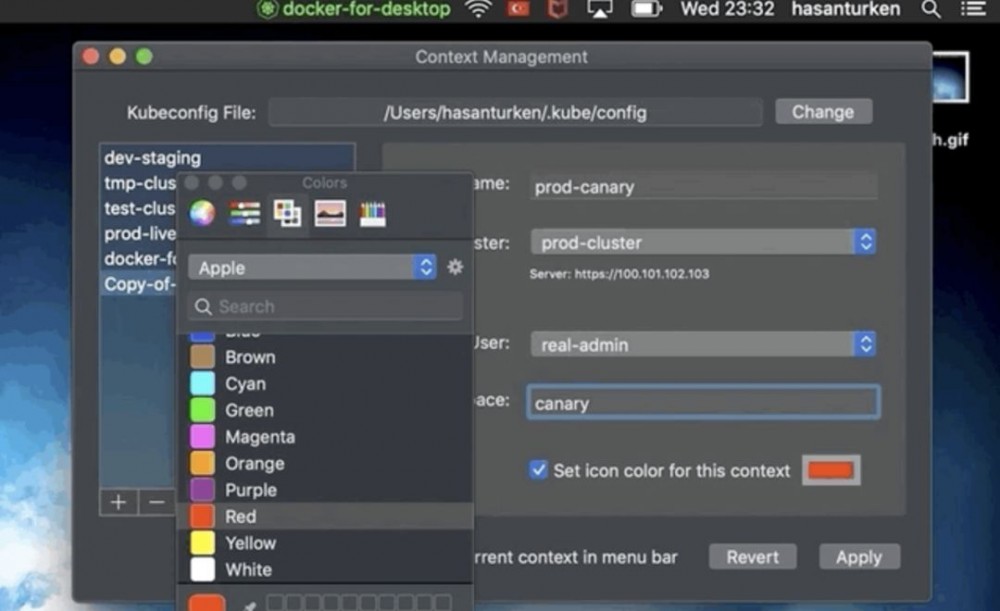

为上下文指定颜色;

-

简单的上下文管理 UI,用于重命名上下文、设置命名空间等。

GitHub:

https://github.com/turkenh/KubeContext?utm_sq=g3i709t2jy

3 . 建立安全的生产就绪型 K8s 集群和容器

Kubernetes 是构建高度可扩展系统的有效工具,因此许多组织已经开始或计划使用 Kubernetes 来协调生产服务,对开发者来说,了解如何正确设置集群和容器以确保安全正变得尤为重要。

在这系列文章中,StackRox 高级软件工程师 Robert Stark 从设置、组织环境的最佳实践和使用可增强稳定性和安全性的高级协议介绍了自己的经验。

详情请见:

https://containerjournal.com/2019/07/01/building-secure-production-ready-kubernetes-clusters-and-containers-part-1/?utm_medium=email&utm_source=topic+optin&utm_campaign=awareness&utm_content=20190708+sysops+nl

4. Kubernetes 上的 Java 应用优化

在 Kubernetes 上部署 微 服务并不容易,它们经常会遭遇内存溢出、启动时间过长等问题。

在这篇博客中,作者以 Spring Boot 为例,分析了启动和运行时 Spring Boot 微服务的 CPU、内存资源消耗,然后分析如何调整资源请求和限制以调整启动并防止 OOM Killer。

详情请见:

https://medium.com/faun/java-application-optimization-on-kubernetes-on-the-example-of-a-spring-boot-microservice-cf3737a2219c

5. 扩展 Kubernetes 以管理 Trident 状态

随着 Trident v19.07 Alpha 发布,作为使用者,开发者们正面临两项重大变化,即 CSI Trident 的引入以及 Trident 引入 Kubernetes 自定义资源定义(CRD)。

在 Trident v19.07 Alpha 发布之前,Trident 将其元数据存储在自己的 etcd 数据库中,使其与 Kubernetes 分开。 而现在,新版本的 Trident 及其后期版本不再需要这个额外的 etcd 数据库/卷,它们均将使用 Kubernetes CRD 存储和管理自己的状态。

开发团队为 Trident 开发并实施了七个 CRD。 它们将在 Trident 19.07 Alpha 安装期间自动创建,包括:

-

tridentbackends.trident.netapp.io: 记录你配置的后端;

-

tridentnodes.trident.netapp.io: 记录集群中的 CSI 节点;

-

tridentstorageclasses.trident.netapp.io: 记录 Trident 使用的存储类;

-

tridenttransactions.trident.netapp.io: 记录临时结构以跟踪卷创建和删除;

-

tridentversions.trident.netapp.io: 记录已安装的 Trident 版本;

-

tridentvolumes.trident.netapp.io: 记录卷;

-

tridentsnapshots.trident.netapp.io: 记录 CSI 快照。

AI 资讯

1. CVPR 最差论文

今年的 CVPR 一共收到 5165 篇有效投递论文,比去年增加了 56%。 其中,被大会接收的论文一共有 1300 篇,接收率为 25.2%。

结果发布后,相比往年几家欢喜几家愁的情况,今年研究人员提出了异议: 他们对接收论文的质量不买账。 随着事件发酵,官方评出了最佳论文,民间则发起了最差论文评选大赛。

-

观点一: 过分夸大研究成果。 有网友指出,不少论文存在过度夸大成果的嫌疑,如一篇研究人脸识别的论文,作者号称进步巨大,但其得分和现有研究几乎不分上下,差距仅精确到小数,几乎可以忽略不计;

-

观点二: 和以往研究成果高度相似。 今年被收录的某篇论文被披露和 ICCV 2017 的一篇文章十分相似,甚至连摘要都“一模一样”;

-

观点三: 伪造研究成果得分。 在学术界,实验数据造假并不少见,但拉低 baseline 得分,某篇收录论文还是头一档。 据网友揭露,该论文将 Mask R-CNN 的 baseline 从超过 80 分改成了不到 70 分,成功“凸显”论文价值;

-

观点四: 拼凑往年优秀论文。 在被收录的论文中,有一篇论文被发现明显拼凑了 ICLR 2018 和 CVPR 2018 关于自监督学习的两篇论文,可谓“缝缝补补又一篇”。

其他

1. Cloudflare 引发全球宕机

美国时间 7 月 2 日,美国 CDN 服务商 Cloudflare 出现故障,故障维持了大约 30 分钟,导致全球各地的网站和网络服务出现大量问题,并引发了“502 Bad Gateway”错误。

虽然网上关于 Cloudflare 遭受 DDoS 攻击的猜想层出不穷,但 John Graham-Cumming 表示,用户看到的“502 Bad Gateway”其实是由飙升的 CPU 利用率导致的,服务器超载使得主系统和辅助系统崩溃。而这种 CPU 峰值则是由软件部署不良造成的。

事实上,这是 Cloudflare 在一周内第二次遇到网络中断。尽管 6 月 24 日发生的 BGP 路由泄漏是由 Verizon 和 Noction 造成的,但鉴于全球有超过 1600 万个网站使用 Cloudflare 的 DDoS 缓解、性能增强和各种其他服务,Cloudflare 中断通常会对整个互联网产生巨大影响。

-End-

推荐阅读:

在看点一下

- 本文标签: 质量 美国 配置 时间 开发 博客 微服务 node 数据库 安装 GitHub DDoS 攻击 删除 工程师 协议 tar 安全 管理 软件 http Spring Boot 服务器 集群 NSA 组织 ask id java CDN 网站 IDE Kubernetes src IO spring https 保安 数据 App build Service 云 git cat 开发者 空间 example Action 2019 mail 互联网 UI 软件工程师 Uber 文章 部署

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)