国家漏洞库CNNVD:2019年7月漏洞月报

本期导读

漏洞态势

根据国家信息安全漏洞库(CNNVD)统计,2019年7月份采集安全漏洞共1670个。

本月接报漏洞共计7982个,其中信息技术产品漏洞(通用型漏洞)96个,网络信息系统漏洞(事件型漏洞)7886个。

重大漏洞预警

1、Fastjson远程代码执行漏洞(CNNVD-201907-699): 攻击者可以通过发送精心构造的请求包在使用Fastjson的服务器上远程执行恶意代码。 。 目前,厂商未发表声明,但可通过升级Fastjson到最新版本修补漏洞带来的危害,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

2、VxWorks多个安全漏洞:包括VxWorks缓冲区错误漏洞(CNNVD-201907-1499、CVE-2019-12256)、VxWorks 安全漏洞(CNNVD-201907-1497、CVE-2019-12255)等多个漏洞。成功利用上述漏洞的攻击者无需用户交互及认证即可实现远程代码攻击。目前,VxWorks官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

漏洞态势

一、公开漏洞情况

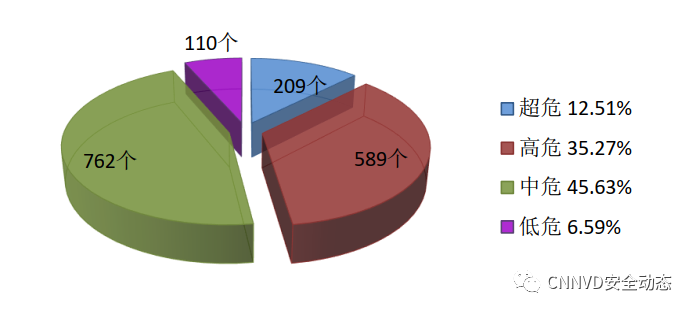

根据国家信息安全漏洞库(CNNVD)统计,2019年7月份新增安全漏洞共1670个,从厂商分布来看,Oracle公司产品的漏洞数量最多,共发布158个;从漏洞类型来看,缓冲区错误类的漏洞占比最大,达到14.19%。本月新增漏洞中,超危漏洞209个、高危漏洞589个、中危漏洞762个、低危漏洞110个,相应修复率分别为66.51%、80.31%、77.56%以及78.18%。合计1289个漏洞已有修复补丁发布,本月整体修复率77.19%。

截至2019年7月31日,CNNVD采集漏洞总量已达129539个。

1.1 漏洞增长概况

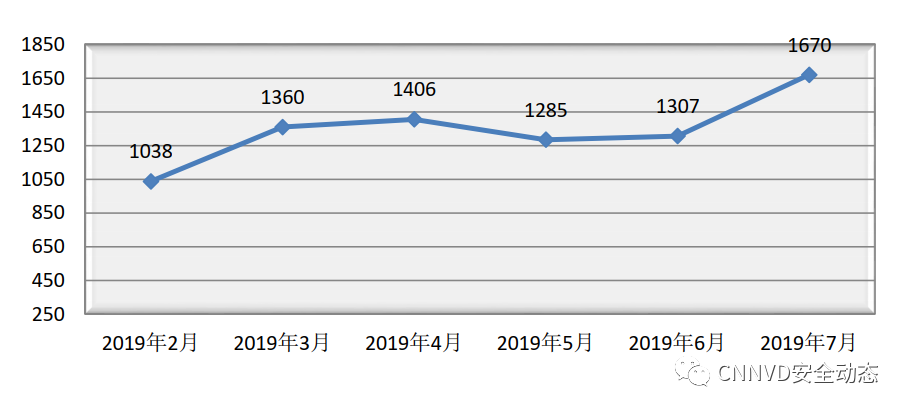

2019年7月新增安全漏洞1670个,与上月(1307个)相比增加了27.78%。根据近6个月来漏洞新增数量统计图,平均每月漏洞数量达到1344个。

图1 2019年2月至2019年7月漏洞新增数量统计图

1.2 漏洞分布情况

1.2.1漏洞厂商分布

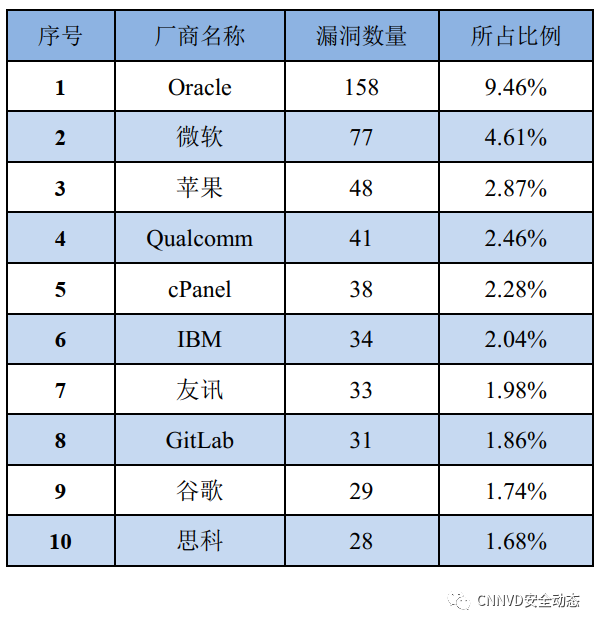

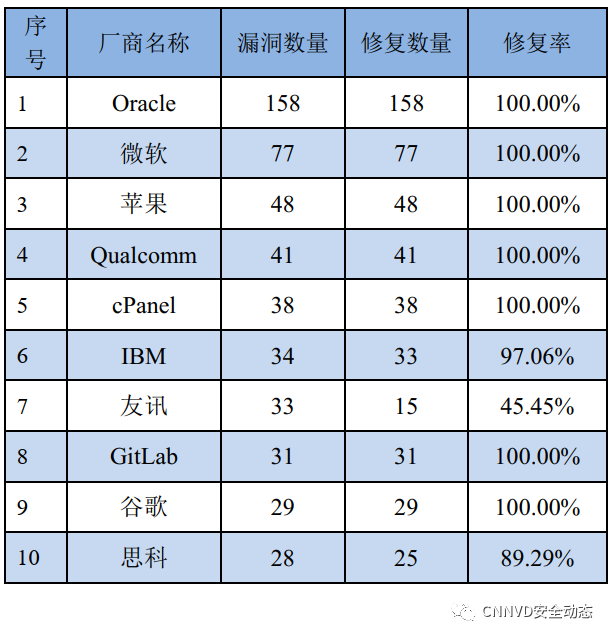

7月厂商漏洞数量分布情况如表1所示,Oracle公司达到158个,占本月漏洞总量的9.46%。本月Oracle、苹果、Qualcomm等公司的漏洞数量均有所上升,HPE、微软等厂商的漏洞数量出现较不同程度的下降。

表1 2019年7月排名前十厂商新增安全漏洞统计表

1.2.2漏洞产品分布

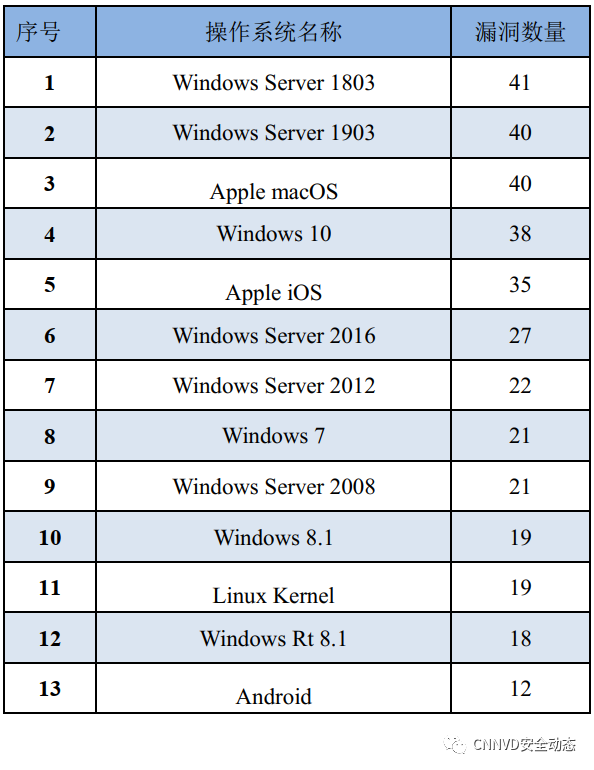

7月主流操作系统的漏洞统计情况如表2所示。本月Windows系列操作系统漏洞数量共48条,其中桌面操作系统44条,服务器操作系统48条。本月Windows Server 1803漏洞数量最多,共41个,占主流操作系统漏洞总量的11.61%,排名第一。

表2 2019年7月主流操作系统漏洞数量统计

*由于Windows整体市占率高达百分之九十以上,所以上表针对不同的Windows版本分别进行统计。

*上表漏洞数量为影响该版本的漏洞数量,由于同一漏洞可能影响多个版本操作系统,计算某一系列操作系统漏洞总量时,不能对该系列所有操作系统漏洞数量进行简单相加。

1.2.3 漏洞类型分布

7月份发布的漏洞类型分布如表3所示,其中缓冲区错误类漏洞所占比例最大,约为14.19%。

表3 2019年7月漏洞类型统计表

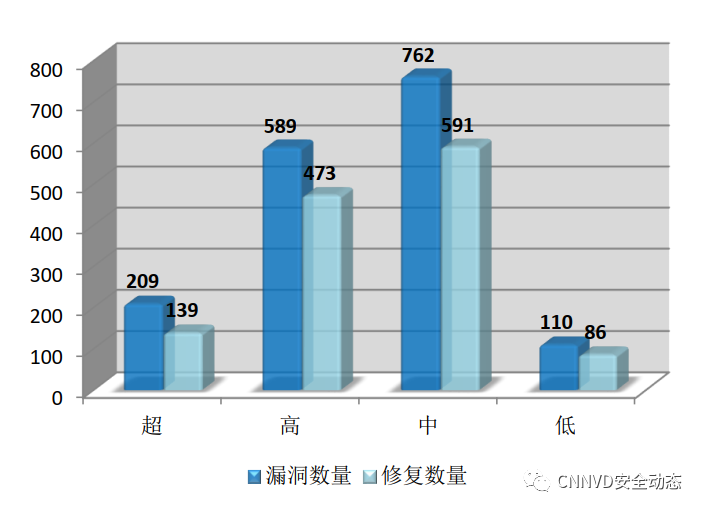

1.2.4 漏洞危害等级分布

根据漏洞的影响范围、利用方式、攻击后果等情况,从高到低可将其分为四个危害等级,即超危、高危、中危和低危级别。7月漏洞危害等级分布如图2所示,其中超危漏洞209条,占本月漏洞总数的12.51%。

图2 2019年7月漏洞危害等级分布

1.3漏洞修复情况

1.3.1 整体修复情况

7月漏洞修复情况按危害等级进行统计见图3。其中高危漏洞修复率最高,达到80.31%,超高危漏洞修复率最低,比例为66.51%。与上月相比,本月中、低危漏洞修复率有所上升,超危、高危漏洞修复率有所下降。总体来看,本月整体修复率上升,由上月的71.92%上升至本月的77.19%。

图3 2019年7月漏洞修复数量统计

1.3.2 厂商修复情况

7月漏洞修复情况按漏洞数量前十厂商进行统计,其中Oracle、微软、IBM等十个厂商共517条漏洞,占本月漏洞总数的30.96%,漏洞修复率为95.74%,详细情况见表4。多数知名厂商对产品安全高度重视,产品漏洞修复比较及时,其中Oracle、微软、苹果、Qualcomm等公司本月漏洞修复率均为100%,共648条漏洞已全部修复。

表4 2019年7月厂商修复情况统计表

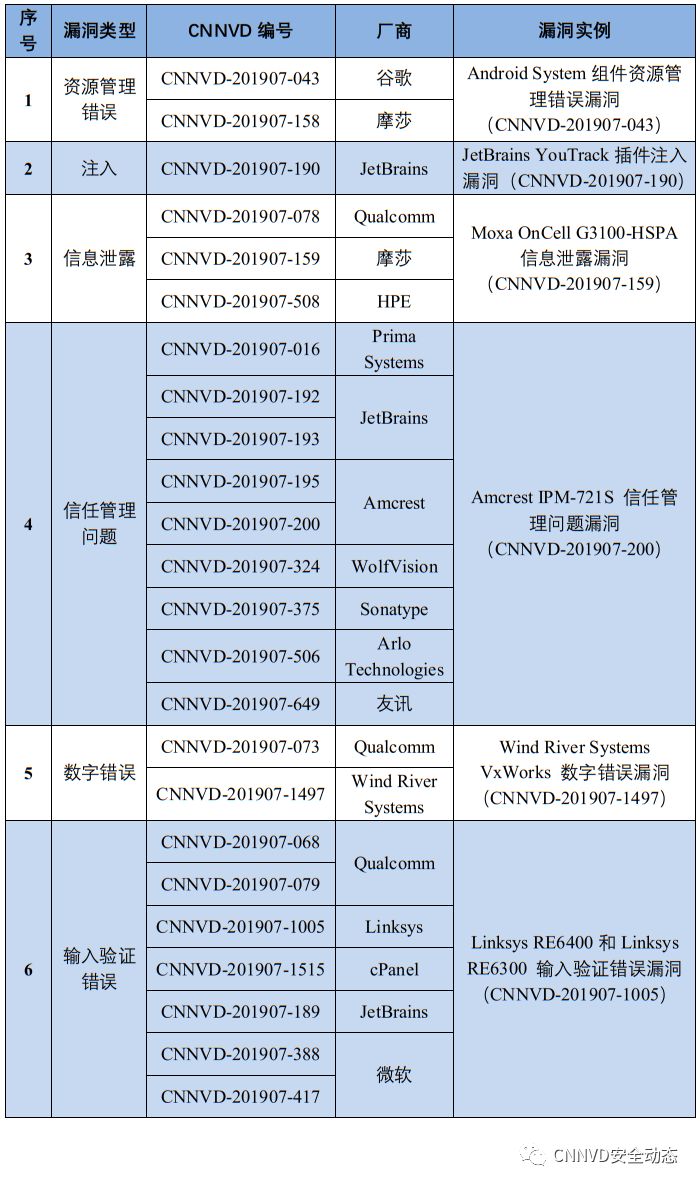

1.4 重要漏洞实例

1.4.1 超危漏洞实例

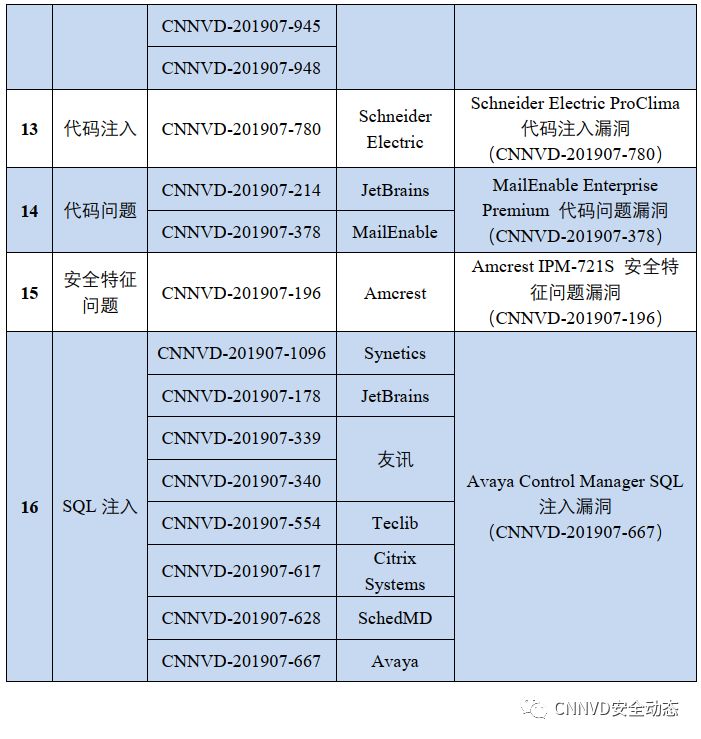

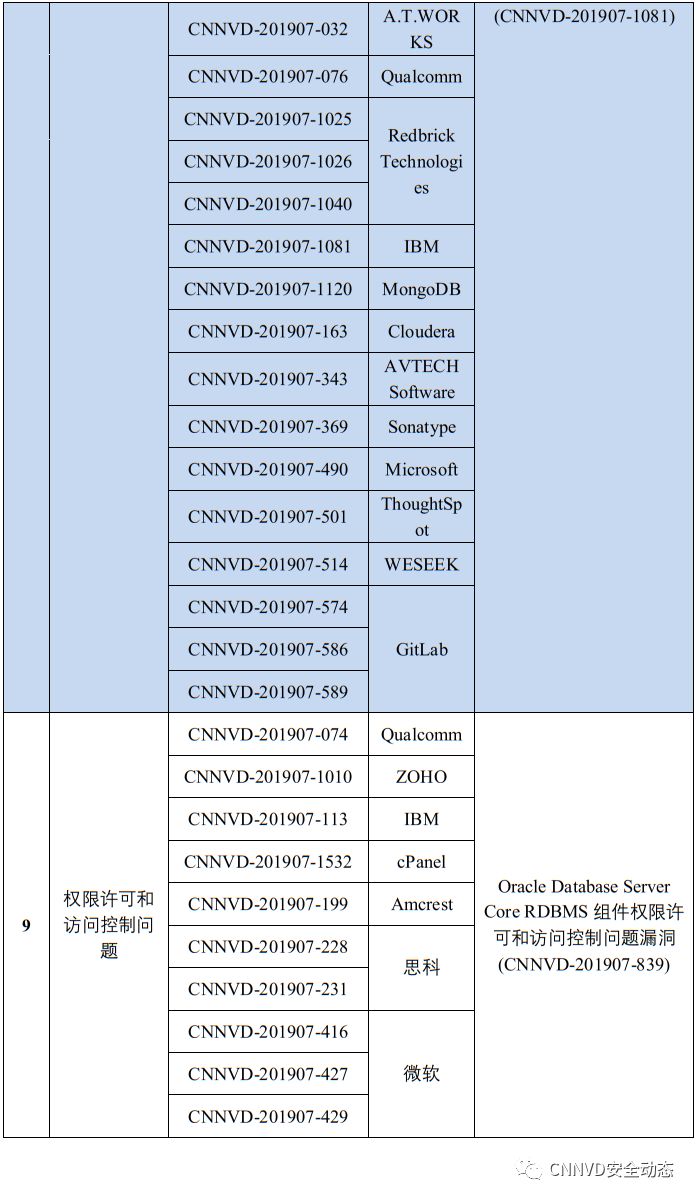

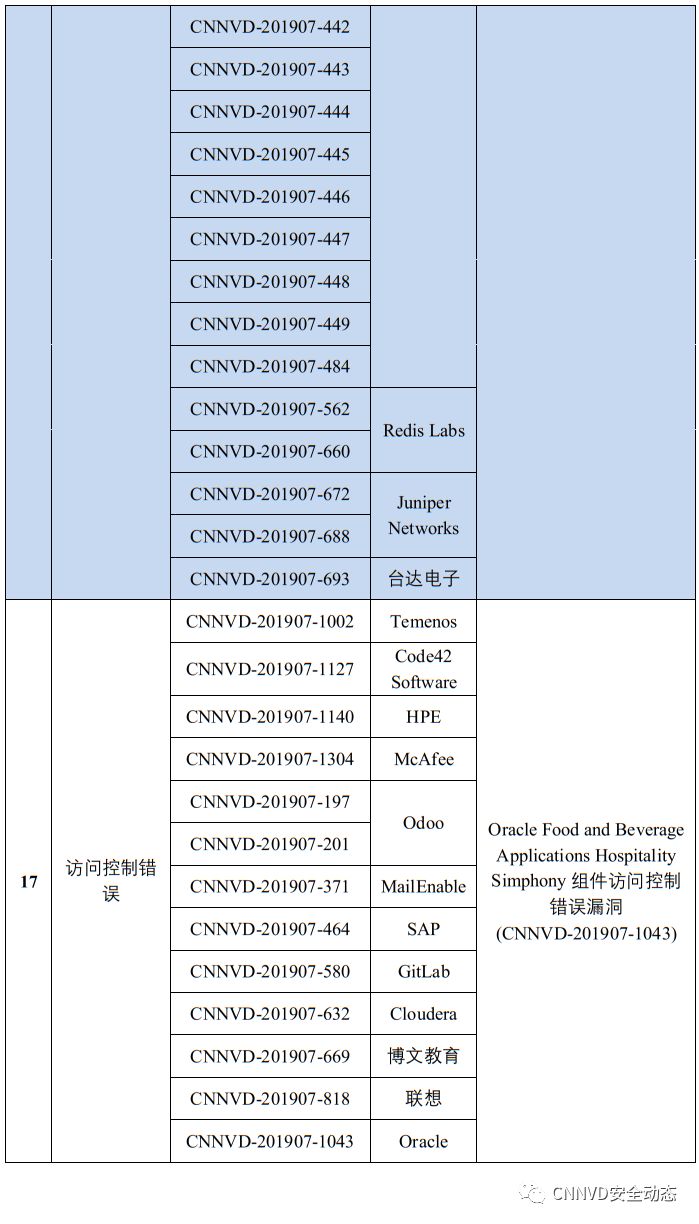

本月超危漏洞共209个,其中重要漏洞实例如表5所示。

表5 2019年7月超危漏洞实例

1. Android System组件资源管理错误漏洞(CNNVD-201907-043)

Android是美国谷歌(Google)和开放手持设备联盟(简称OHA)的一套以Linux为基础的开源操作系统。System是其中的一个系统组件。

Android 9.0版本中的System组件存在资源管理错误漏洞。远程攻击者可利用该漏洞执行任意代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://source.android.com/security/bulletin/2019-07-01

2.JetBrains YouTrack插件注入漏洞(CNNVD-201907-190)

JetBrains YouTrack是捷克JetBrains公司的一套基于浏览器的错误跟踪和项目管理软件。该软件具有错误跟踪、创建工作流程和监控项目进度等功能。

JetBrains YouTrack插件(Confluence)1.8.1.3之前版本中存在注入漏洞。远程攻击者可利用该漏洞执行代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://blog.jetbrains.com/blog/2019/06/19/jetbrains-security-bulletin-q1-2019/

3.Moxa OnCell G3100-HSPA 信息泄露漏洞(CNNVD-201907-159)

Moxa OnCell G3100-HSPA是中国台湾摩莎(Moxa)公司的一款G3100-HSPA系列蜂窝网络网关设备。

Moxa OnCell G3100-HSPA Series 1.6 Build 17100315及之前版本中存在信息泄露漏洞。攻击者可利用该漏洞获取敏感信息(包括管理员密码)并可能检索其他信息,例如发送到该设备的HTTP请求内容或之前使用过的密码。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.moxa.com/

4.Amcrest IPM-721S 信任管理问题漏洞(CNNVD-201907-200)

Amcrest IPM-721S是Amcrest公司的一款无线IP摄像头。

Amcrest IPM-721S V2.420.AC00.16.R.20160909版本中存在信任管理问题漏洞。攻击者可利用该漏洞下载管理凭证。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://amcrest.com/

5.Wind River Systems VxWorks 数字错误漏洞(CNNVD-201907-1497)

Wind River Systems VxWorks是美国风河系统(Wind River Systems)公司的一套嵌入式实时操作系统(RTOS)。

Wind River Systems VxWorks中存在数字错误漏洞。攻击者可利用该漏洞执行代码。以下产品及版本受到影响:

-Wind River Systems VxWorks 6.9版本 -Wind River Systems VxWorks 6.8版本 -Wind River Systems VxWorks 6.7版本 -Wind River Systems VxWorks 6.6版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.windriver.com/security/announcements/tcp-ip-network-stack-ipnet-urgent11/

6.Linksys RE6400和Linksys RE6300 输入验证错误漏洞(CNNVD-201907-1005)

Linksys RE6400和Linksys RE6300都是美国Linksys公司的一款无线网络信号扩展器。

Linksys RE6400 1.2.04.022及之前版本和RE6300 1.2.04.022及之前版本中的Web界面存在输入验证错误漏洞,该漏洞源于程序没有过滤用户输入。攻击者可利用该漏洞访问系统被限制的OS配置及命令。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.linksys.com/

7. Cisco Vision Dynamic Signage Director 授权问题漏洞(CNNVD-201907-1030)

Cisco Vision Dynamic Signage Director是美国思科(Cisco)公司的一套端到端的动态标牌和IPTV解决方案。

Cisco Vision Dynamic Signage Director中的REST API界面存在授权问题漏洞,该漏洞源于程序没有充分验证HTTP请求。远程攻击者可通过发送特制的HTTP请求利用该漏洞绕过身份验证,以管理权限执行任意操作。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190717-cvdsd-wmauth

8.Symantec Messaging Gateway 权限许可和访问控制问题漏洞(CNNVD-201907-608)

Symantec Messaging Gateway是美国赛门铁克(Symantec)公司的一套垃圾邮件过滤器。该产品具有反垃圾邮件、防病毒、高级内容过滤和数据泄露防护等功能。

Symantec Messaging Gateway 10.7.1之前版本中存在权限许可和访问控制问题漏洞。攻击者可利用该漏洞获取提升的权限。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.symantec.com/us/en/article.SYMSA1486.html

9.Cloudera Data Science Workbench 配置错误漏洞(CNNVD-201907-145)

Cloudera Data Science Workbench(CDSW)是Cloudera公司的一套数据科学平台。该平台为企业提供快速、简易且安全的自助式数据科学支持。

Cloudera CDSW 1.3.0及之前版本中存在配置错误漏洞。攻击者可利用该漏洞执行代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.cloudera.com/documentation/other/security-bulletins/topics/Security-Bulletin.html

10.D-Link DIR-655 C 命令注入漏洞(CNNVD-201907-650)

D-Link DIR-655 C是中国台湾友讯(D-Link)公司的一款无线路由器。

D-Link DIR-655 C 3.02B05 BETA03之前版本中存在命令注入漏洞。远程攻击者可借助‘check_fw_url’参数中的shell元字符利用该漏洞执行任意命令。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.dlink.com/

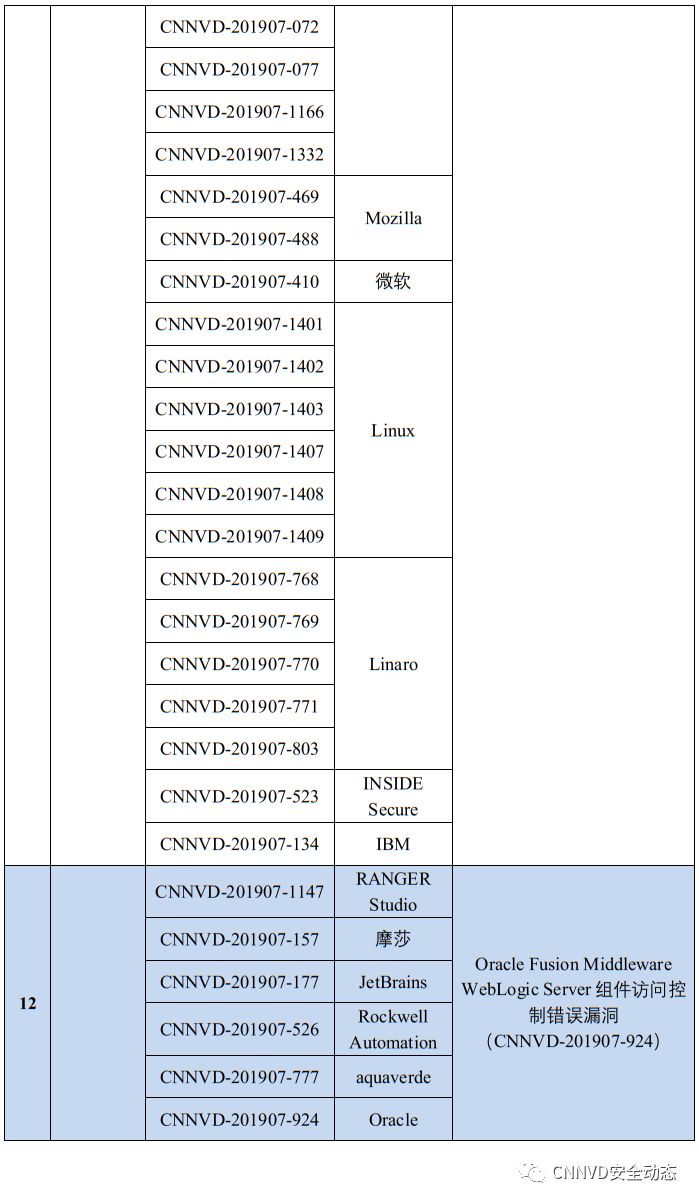

11. Microsoft Windows Server 缓冲区错误漏洞(CNNVD-201907-410)

Microsoft Windows Server是美国微软(Microsoft)公司的一套服务器操作系统。

Microsoft Windows Server中的DHCP服务存在缓冲区错误漏洞。攻击者可利用该漏洞在DHCP故障转移服务器上运行任意代码或者导致DHCP服务无法响应。以下产品及版本受到影响:

-Microsoft Windows Server 2012版本 -Microsoft Windows Server 2012 R2版本 -Microsoft Windows Server 2016版本 -Microsoft Windows Server 2019版本 -Microsoft Windows Server版本1803 -Microsoft Windows Server版本1903

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2019-0785

12.Oracle Fusion Middleware WebLogic Server组件访问控制错误漏洞(CNNVD-201907-924)

Oracle Fusion Middleware(Oracle融合中间件)是美国甲骨文(Oracle)公司的一套面向企业和云环境的业务创新平台。该平台提供了中间件、软件集合等功能。WebLogic Server是其中的一个适用于云环境和传统环境的应用服务器组件。

Oracle Fusion Middleware中的WebLogic Server组件12.2.1.3.0版本的Application Container - JavaEE子组件存在访问控制错误漏洞。攻击者可利用该漏洞控制组件,影响数据的保密性、可用性和完整性。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.oracle.com/technetwork/security-advisory/cpujul2019-5072835.html

13.Schneider Electric ProClima 代码注入漏洞(CNNVD-201907-780)

Schneider Electric ProClima是法国施耐德电气(Schneider Electric)公司的一套热量计算软件。该软件通过分析指定的热量数据,为控制面板内安装的环境和电气/电子设备提供热量管理功能。 Schneider Electric ProClima 8.0.0之前版本中存在代码注入漏洞。远程攻击者可利用该漏洞在目标系统上执行任意代码。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.schneider-electric.com/en/download/document/SEVD-2019-162-01/

14.MailEnable Enterprise Premium 代码问题漏洞(CNNVD-201907-378)

MailEnable Enterprise Premium是澳大利亚MailEnable公司的一套POP3和SMTP邮件服务器。

MailEnable Enterprise Premium 10.23版本中存在代码问题漏洞。攻击者可利用该漏洞读取主机系统上的任意文件,包括全部用户的凭证。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://www.mailenable.com/Premium-ReleaseNotes.txt

15.Amcrest IPM-721S 安全特征问题漏洞(CNNVD-201907-196)

Amcrest IPM-721S是Amcrest公司的一款无线IP摄像头。

Amcrest IPM-721S V2.420.AC00.16.R.20160909版本中存在安全特征问题漏洞。攻击者可利用该漏洞绕过账户保护机制并暴力破解凭证。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://amcrest.com/

16.Avaya Control Manager SQL注入漏洞(CNNVD-201907-667)

Avaya Control Manager是美国Avaya公司的一套运营管理解决方案。该产品能够对Avaya产品进行统一管理。

Avaya Control Manager 7.x版本和8.0.4.0之前的8.0.x版本中的报告组件存在SQL注入漏洞。远程攻击者可利用该漏洞执行任意的SQL命令并检索有关其他用户的敏感数据。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://downloads.avaya.com/css/P8/documents/101059368

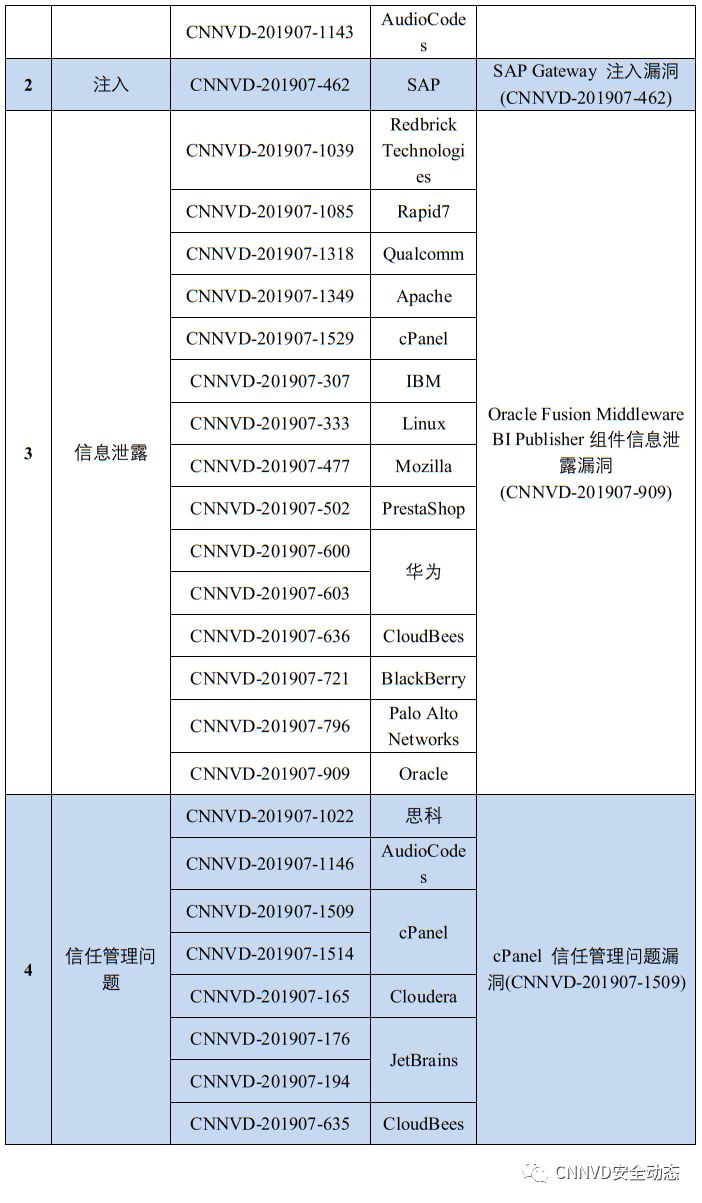

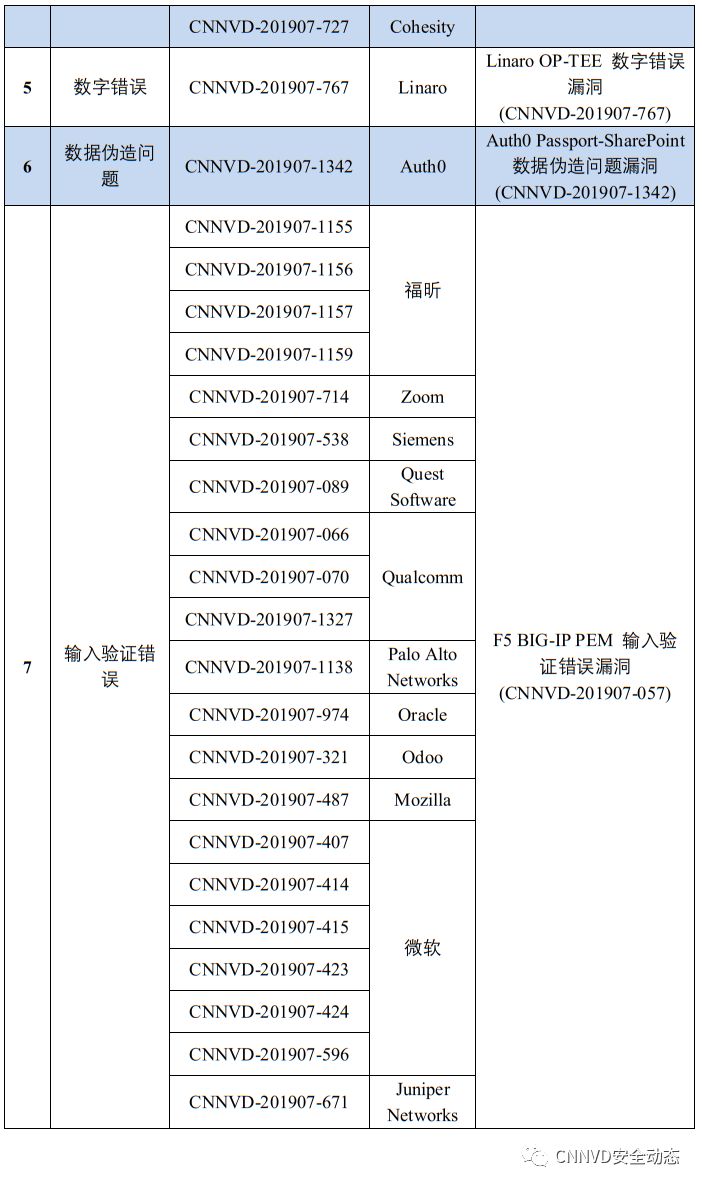

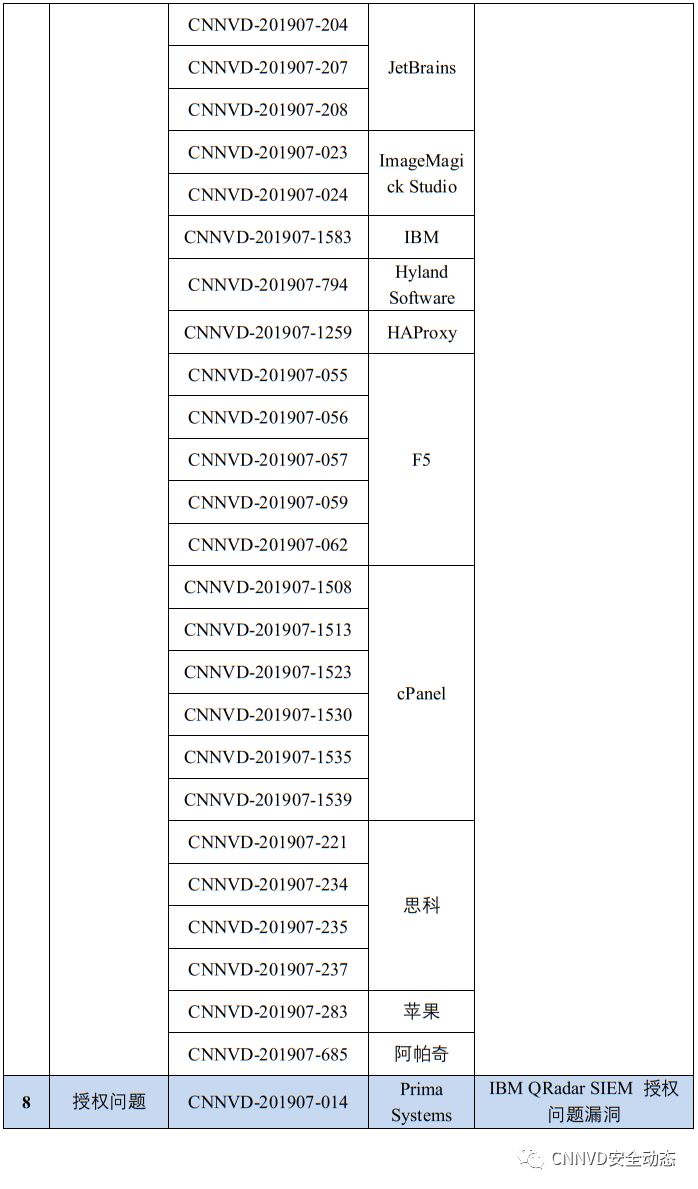

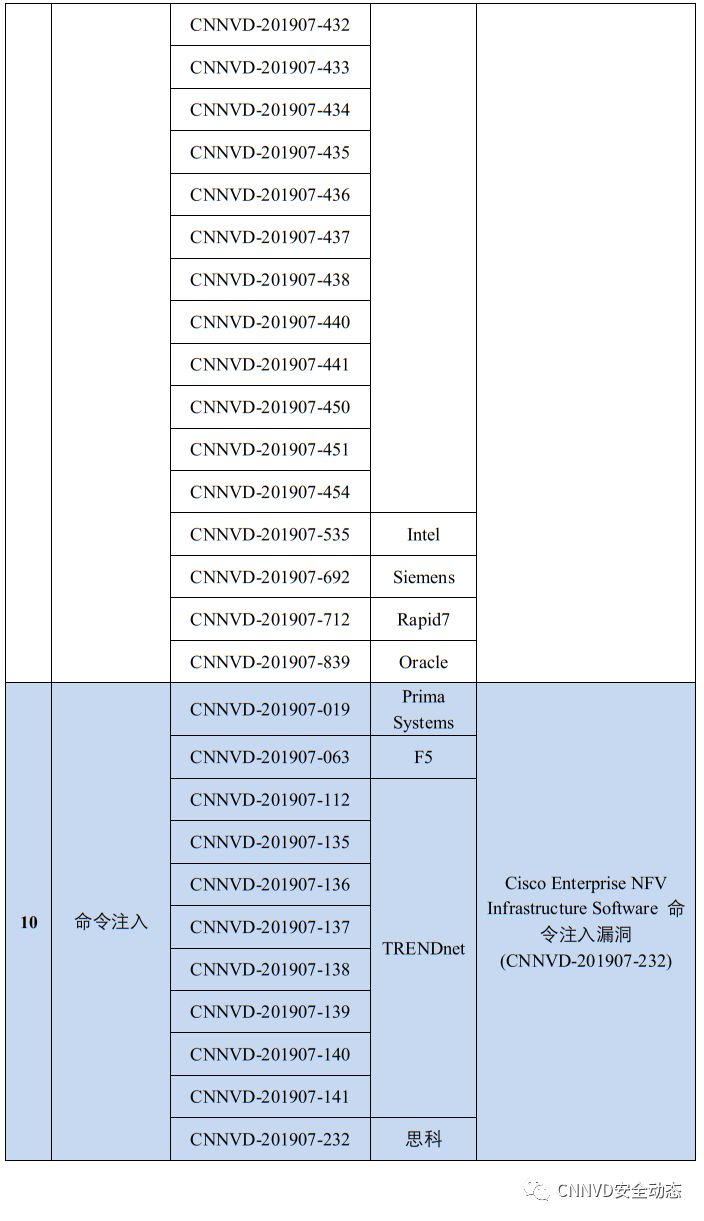

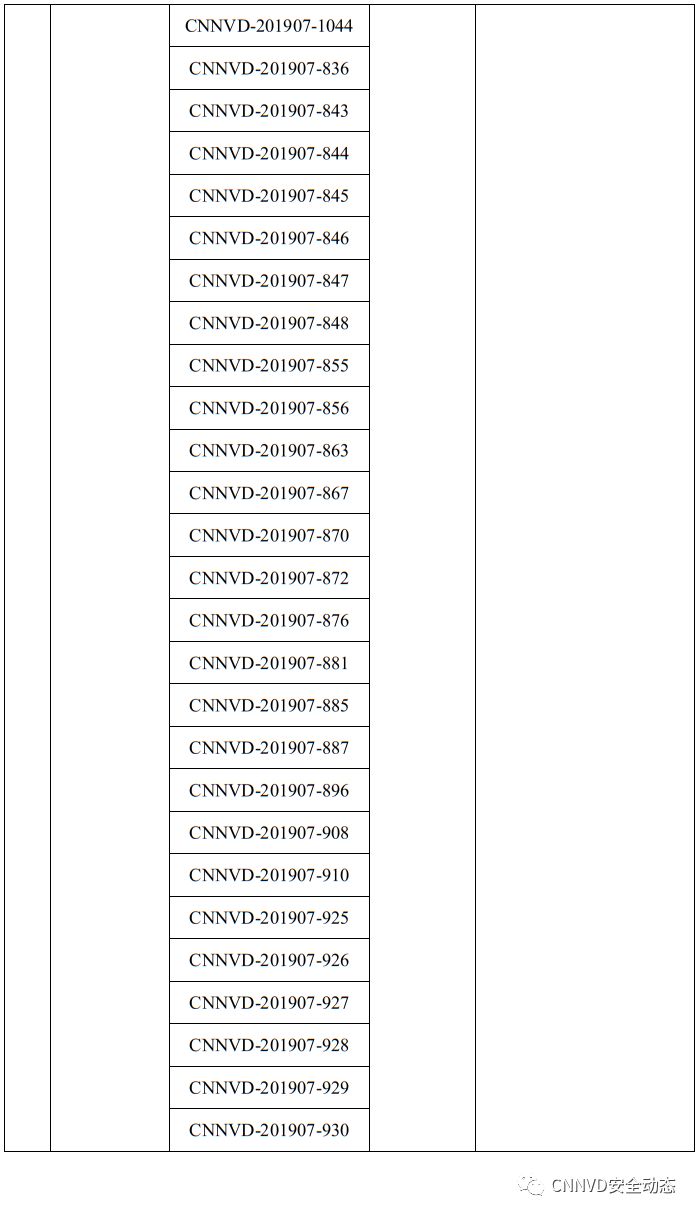

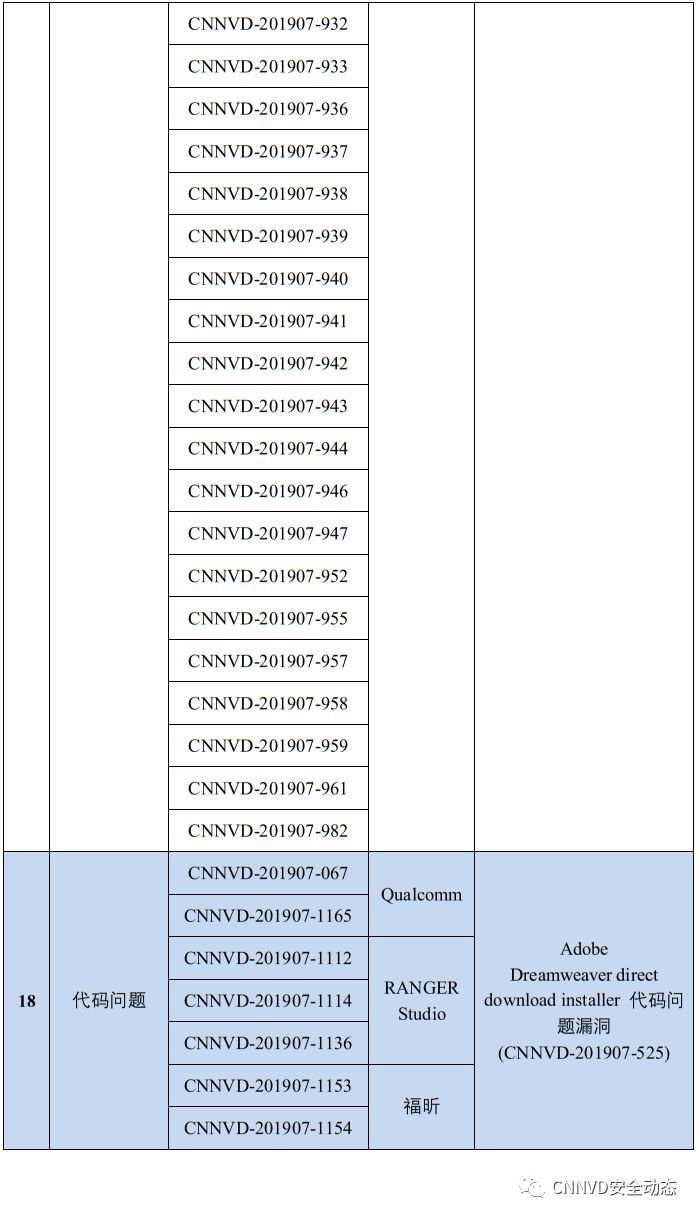

1.4.2 高危漏洞实例

本月高危漏洞共589个,其中重要漏洞实例如表6所示。

表6 2019年7月高危漏洞

1.Mozilla Firefox和Firefox ESR 资源管理错误漏洞(CNNVD-201907-481)

Mozilla Firefox和Mozilla Firefox ESR都是美国Mozilla基金会的产品。Mozilla Firefox是一款开源Web浏览器。Mozilla Firefox ESR是Firefox(Web浏览器)的一个延长支持版本。

Mozilla Firefox 68之前版本和Firefox ESR 60.8之前版本中存在资源管理错误漏洞。攻击者可利用该漏洞造成拒绝服务(浏览器崩溃)。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.mozilla.org/en-US/security/advisories/mfsa2019-21/

https://www.mozilla.org/en-US/security/advisories/mfsa2019-22/

2.SAP Gateway 注入漏洞(CNNVD-201907-462)

SAP Gateway是德国思爱普(SAP)公司的一款基于开放标准的框架。该产品支持非SAP应用程序连接到SAP应用程序,还可连接和访问移动设备上的SAP应用程序。

SAP Gateway中存在注入漏洞,该漏洞源于程序没有正确过滤用户提交的输入。攻击者可利用该漏洞注入内容,进而使用户相信该内容来自合法服务。以下产品及版本受到影响:

-SAP Gateway 7.5版本 -SAP Gateway 7.51版本 -SAP Gateway 7.52版本 -SAP Gateway 7.53版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=523994575

3.Oracle Fusion Middleware BI Publisher组件信息泄露漏洞(CNNVD-201907-909)

Oracle Fusion Middleware(Oracle融合中间件)是美国甲骨文(Oracle)公司的一套面向企业和云环境的业务创新平台。该平台提供了中间件、软件集合等功能。BI Publisher(前称XML Publisher)是其中的一个报表组件。

Oracle Fusion Middleware中的BI Publisher (formerly XML Publisher)组件11.1.1.9.0版本的BI Publisher Security子组件存在信息泄露漏洞。攻击者可利用该漏洞未授权访问数据,影响数据的保密性。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.oracle.com/technetwork/security-advisory/cpujul2019-5072835.html

4.cPanel 信任管理问题漏洞(CNNVD-201907-1509)

cPanel是美国cPanel公司的一套基于Web的自动化主机托管平台。该平台主要用于自动化管理网站和服务器。

cPanel 82.0.2之前版本中存在信任管理问题漏洞。本地攻击者可利用该漏洞获取敏感信息。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://documentation.cpanel.net/display/CL/82+Change+Log

5.Linaro OP-TEE 数字错误漏洞(CNNVD-201907-767)

Linaro OP-TEE是英国Linaro公司的一套开源的可信任执行环境。

Linaro OP-TEE 3.3.0及之前版本中的optee_os存在数字错误漏洞。攻击者可利用该漏洞泄露之前Trusted Application中的密码和/或数据。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://github.com/OP-TEE/optee_os/commit/7e768f8a473409215fe3fff8f6e31f8a3a0103c6

6.Auth0 Passport-SharePoint 数据伪造问题漏洞(CNNVD-201907-1342)

Auth0 Passport-SharePoint是美国Auth0公司的一款使用SharePoint帐户对用户进行身份验证软件包。

Auth0 Passport-SharePoint 0.4.0之前版本中存在数据伪造问漏洞,该漏洞源于程序在处理访问令牌之前没有验证JWT签名。攻击者可利用该漏洞伪造令牌并绕过身份验证及授权机制。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://auth0.com/docs/security/bulletins/cve-2019-13483

7.F5 BIG-IP PEM 输入验证错误漏洞(CNNVD-201907-057)

F5 BIG-IP PEM是美国F5公司的使用在BIG-IP中的一款策略执行器。

F5 BIG-IP PEM 14.1.0版本至14.1.0.5版本和14.0.0版本至14.0.0.4版本中存在输入验证错误漏洞。攻击者可利用该漏洞造成TMM进程终止并重启。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.f5.com/csp/article/K04730051

8.IBM QRadar SIEM 授权问题漏洞(CNNVD-201907-1081)

IBM QRadar SIEM是美国IBM公司的一套利用安全智能保护资产和信息远离高级威胁的解决方案。该方案提供对整个IT架构范围进行监督、生成详细的数据访问和用户活动报告等功能。

IBM QRadar SIEM 7.2版本和7.3版本中的日志文件协议存在授权问题漏洞。攻击者可利用该漏洞读取或修改资源。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www-01.ibm.com/support/docview.wss?uid=ibm10958889

9.Oracle Database Server Core RDBMS组件权限许可和访问控制问题漏洞(CNNVD-201907-839)

Oracle Database Server是美国甲骨文(Oracle)公司的一套关系数据库管理系统。该数据库管理系统提供数据管理、分布式处理等功能。Core RDBMS是其中的一个关系型数据库核心组件。

Oracle Database Server中的Core RDBMS组件存在权限许可和访问控制问题漏洞。攻击者可利用该漏洞未授权访问、更新、插入或删除数据,影响数据的保密性和完整性。以下产品及版本受到影响:

-Oracle Database Server 12.1.0.2版本 -Oracle Database Server 12.2.0.1版本 -Oracle Database Server 18c版本 -Oracle Database Server 19c版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.oracle.com/technetwork/security-advisory/cpujul2019-5072835.html

10.Cisco Enterprise NFV Infrastructure Software 命令注入漏洞(CNNVD-201907-232)

Cisco Enterprise NFV Infrastructure Software(NFVIS)是美国思科(Cisco)公司的一套NVF基础架构软件平台。该平台可以通过中央协调器和控制器实现虚拟化服务的全生命周期管理。

Cisco Enterprise NFVIS 3.10.1之前版本中存在命令注入漏洞,该漏洞源于程序没有进行充分的输入验证。本地攻击者可借助恶意的输入利用该漏洞在底层操作系统上执行任意命令。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20190703-nfvis-commandinj

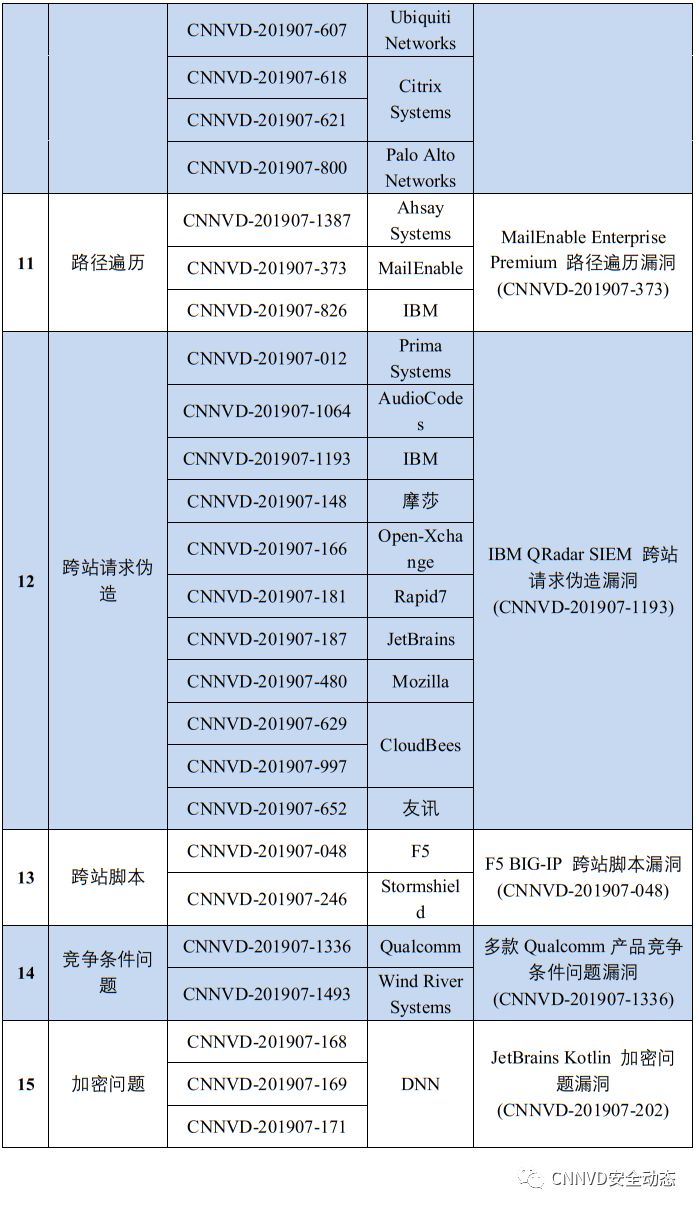

11.MailEnable Enterprise Premium 路径遍历漏洞(CNNVD-201907-373)

MailEnable Enterprise Premium是澳大利亚MailEnable公司的一套POP3和SMTP邮件服务器。

MailEnable Enterprise Premium 10.23版本中存在路径遍历漏洞。攻击者可利用该漏洞添加、移除或读取IIS用户可访问的任意文件夹中的文件,读取其他用户的凭证(包括SYSADMIN账户),读取其他用户的邮件或向其他用户账户添加邮件或文件。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

http://www.mailenable.com/Premium-ReleaseNotes.txt

12.IBM QRadar SIEM 跨站请求伪造漏洞(CNNVD-201907-1193)

IBM QRadar SIEM是美国IBM公司的一套利用安全智能保护资产和信息远离高级威胁的解决方案。该方案提供对整个IT架构范围进行监督、生成详细的数据访问和用户活动报告等功能。

IBM QRadar SIEM中存在跨站请求伪造漏洞。远程攻击者可利用该漏洞执行恶意的操作。以下产品及版本受到影响:

-IBM QRadar 7.3版本至7.3.2 Patch 1 -IBM QRadar 7.2版本至7.2.8 Patch 15版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www-01.ibm.com/support/docview.wss?uid=ibm10959463

13.F5 BIG-IP 跨站脚本漏洞(CNNVD-201907-048)

F5 BIG-IP是美国F5公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。

F5 BIG-IP(AFM和ASM)中的AFM feed列表存在跨站脚本漏洞,该漏洞源于程序没有充分过滤用户提交的输入。远程攻击者可利用该漏洞在受影响网站的上下文中执行HTML或JavaScript代码。以下产品及版本受到影响:

-F5 BIG-IP 14.1.0版本至14.1.0.5版本 -F5 BIG-IP 14.0.0版本至14.0.0.4版本 -F5 BIG-IP 13.0.0版本至13.1.1.4版本 -F5 BIG-IP 12.1.0版本至12.1.4版本 -F5 BIG-IP 11.5.1版本至11.6.4版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://support.f5.com/csp/article/K68151373

14.多款Qualcomm产品竞争条件问题漏洞(CNNVD-201907-1336)

Qualcomm MSM8996AU等都是美国高通(Qualcomm)公司的产品。MSM8996AU是一款中央处理器(CPU)产品。SD 712是一款中央处理器(CPU)产品。SDX24是一款调制解调器。

多款Qualcomm产品中的Camera库存在竞争条件问题漏洞,该漏洞源于网络系统或产品在运行过程中,并发代码需要互斥地访问共享资源时,对于并发访问的处理不当。以下产品及版本受到影响:

-Qualcomm MSM8909W -Qualcomm MSM8996AU -Qualcomm QCS605 -Qualcomm SD 425 -Qualcomm SD 427 -Qualcomm SD 430 -Qualcomm SD 435 -Qualcomm SD 450 -Qualcomm SD 625 -Qualcomm SD 636 -Qualcomm SD 712 -Qualcomm SD 710 -Qualcomm SD 670 -Qualcomm SD 820 -Qualcomm SD 820A -Qualcomm SD 835 -Qualcomm SD 845 -Qualcomm SD 850 -Qualcomm SDA660 -Qualcomm SDM660 -Qualcomm SDX20 -Qualcomm SDX24

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.qualcomm.com/

15.JetBrains Kotlin 加密问题漏洞(CNNVD-201907-202)

JetBrains Kotlin是捷克JetBrains公司的一款在Java虚拟机上运行的静态类型编程语言。

JetBrains Kotlin 1.3.30之前版本中存在加密问题漏洞。攻击者可利用该漏洞实施中间人攻击。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://blog.jetbrains.com/blog/2019/06/19/jetbrains-security-bulletin-q1-2019/

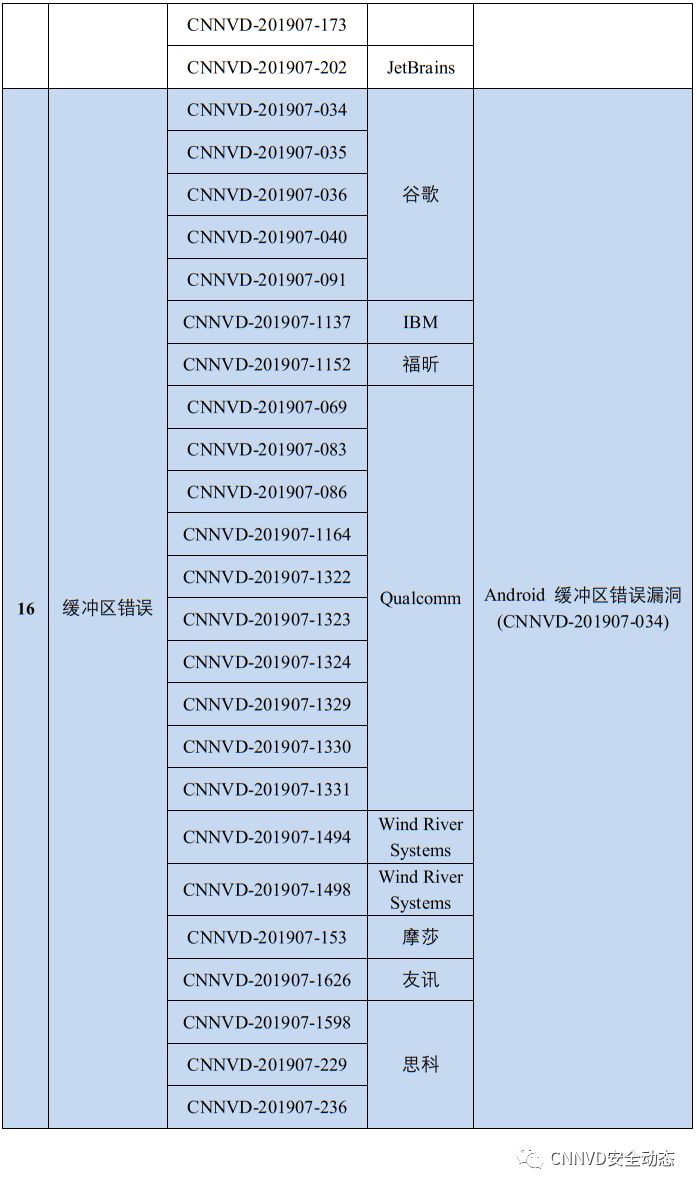

16.Android 缓冲区错误漏洞(CNNVD-201907-034)

Android是美国谷歌(Google)和开放手持设备联盟(简称OHA)的一套以Linux为基础的开源操作系统。

Android中的AVIExtractor.cpp文件的MakeMPEG4VideoCodecSpecificData存在缓冲区错误漏洞。远程攻击者可利用该漏洞执行任意代码。以下产品及版本受到影响:

-Android 7.0版本 -Android 7.1.1版本 -Android 7.1.2版本 -Android 8.0版本 -Android 8.1版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://source.android.com/security/bulletin/2019-07-01

17.Oracle Food and Beverage Applications Hospitality Simphony组件访问控制错误漏洞(CNNVD-201907-1043)

Oracle Food and Beverage Applications是美国甲骨文(Oracle)公司的一套餐饮销售管理解决方案。Hospitality Simphony是其中的一个基于云的移动餐饮销售组件。

Oracle Food and Beverage Applications中的Hospitality Simphony组件18.2.1版本存在访问控制错误漏洞。攻击者可利用该漏洞未授权访问数据,影响数据的保密性。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.oracle.com/technetwork/security-advisory/cpujul2019-5072835.html

18.Adobe Dreamweaver direct download installer 代码问题漏洞(CNNVD-201907-525)

Adobe Dreamweaver是美国奥多比(Adobe)公司的一款支持可视化HTML编辑和代码编辑的软件。Adobe Dreamweaver direct download installer是一款Adobe Dreamweaver的安装程序。。

基于Windows平台的Adobe Dreamweaver direct download installer 18.0及之前版本和19.0及之前版本中存在代码问题漏洞。攻击者可利用该漏洞提升权限。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://helpx.adobe.com/security/products/dreamweaver/apsb19-40.html

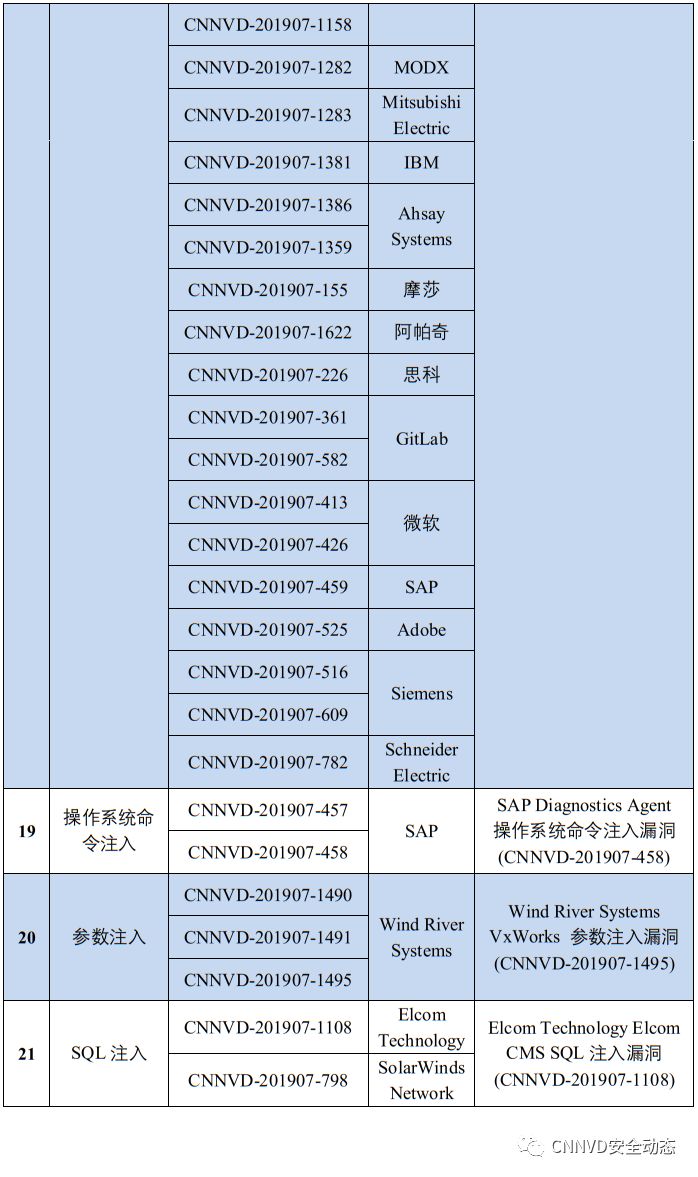

19.SAP Diagnostics Agent 操作系统命令注入漏洞(CNNVD-201907-458)

SAP Diagnostics Agent是德国思爱普(SAP)公司的一款系统诊断代理程序。

SAP Diagnostic Agent (LM-Service) 7.2版本中存在操作系统命令注入漏洞。攻击者可利用该漏洞注入代码,控制应用程序的运行。

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://wiki.scn.sap.com/wiki/pages/viewpage.action?pageId=523994575

20.Wind River Systems VxWorks 参数注入漏洞(CNNVD-201907-1495)

Wind River Systems VxWorks是美国风河系统(Wind River Systems)公司的一套嵌入式实时操作系统(RTOS)。

Wind River Systems VxWorks中存在参数注入漏洞。攻击者可借助畸形的TCP选项利用该漏洞造成拒绝服务。以下产品及版本受到影响:

-Wind River Systems VxWorks 7版本 -Wind River Systems VxWorks 6.9版本 -Wind River Systems VxWorks 6.8版本 -Wind River Systems VxWorks 6.7版本 -Wind River Systems VxWorks 6.6版本

目前厂商已发布升级补丁以修复漏洞,补丁获取链接:

https://www.windriver.com/security/announcements/tcp-ip-network-stack-ipnet-urgent11/

21.Elcom Technology Elcom CMS SQL注入漏洞(CNNVD-201907-1108)

Elcom Technology Elcom CMS是澳大利亚Elcom Technology公司的一套基于ASP.NET和SQL Server的Web内容管理系统(CMS)。

Elcom Technology Elcom CMS 10.7之前版本中存在SQL注入漏洞。远程攻击者可利用该漏洞获取敏感信息。

目前厂商已发布升级补丁以修复漏洞,详情请关注厂商主页:

https://www.elcom.com.au/

二、接报漏洞情况

本月接报漏洞共计7982个,其中信息技术产品漏洞(通用型漏洞)96个,网络信息系统漏洞(事件型漏洞)7886个

表7 2019年7月漏洞接报情况

三、重大漏洞预警

3.1 CNNVD 关于Fastjson 远程代码执行漏洞情况的通报

本月,国家信息安全漏洞库(CNNVD)收到关于Fastjson远程代码执行漏洞(CNNVD-201907-699)情况的报送,此漏洞为2017年Fastjson 1.2.24 版本反序列化漏洞的延伸利用。攻击者可以通过发送精心构造的请求包在使用Fastjson的服务器上远程执行恶意代码。Fastjson1.2.51以下版本均受漏洞影响。目前,厂商未发表声明,但可通过升级Fastjson到最新版本修补漏洞带来的危害,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

.漏洞简介

Fastjson是一个Java语言编写的JSON库。Fastjson 存在远程代码执行漏洞(CNNVD-201907-699),当应用或系统使用 Fastjson 对由用户可控的 JSON 字符串数据进行解析时,可触发远程代码执行漏洞。该漏洞为2017 年Fastjson 1.2.24版本反序列化漏洞的延伸利用。攻击者可以通过发送精心构造的请求包在使用Fastjson的服务器上远程执行恶意代码。

.漏洞危害

成功利用该漏洞的攻击者在使用Fastjson的服务器上远程执行恶意代码。Fastjson 1.2.51以下版本均受漏洞影响。

.修复措施

目前,厂商未发表声明,但可通过升级Fastjson到最新版本1.2.58修补漏洞带来的危害,具体方法如下:

https://github.com/alibaba/fastjson/wiki/update_faq_20190722

3.2 CNNVD 关于VxWorks多个远程代码执行漏洞的通报

本月,VxWorks官方发布了多个安全漏洞公告,包括VxWorks 缓冲区错误漏洞(CNNVD-201907-1499、CVE-2019-12256)、VxWorks 安全漏洞(CNNVD-201907-1497、CVE-2019-12255)等多个漏洞。VxWorks 7、VxWorks 6.5-6.9及使用Interpeak独立网络堆栈的VxWorks版本均受漏洞影响。成功利用上述漏洞的攻击者无需用户交互及认证即可实现远程代码攻击,最终完全控制相关设备。目前,VxWorks官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,尽快采取修补措施。

.漏洞简介

VxWorks是一种在嵌入式系统中部署的实时操作系统,是由美国WindRiver公司(简称风河公司,即WRS 公司)于1983年设计开发的,VxWorks被超过20亿台设备使用,包括关键基础设施、网络设备、医疗设备、工业系统、甚至航天器。该系统从PLC到MRI机器、防火墙、打印机、再到飞机和火车等都有广泛应用。

1、VxWorks 缓冲区错误漏洞(CNNVD-201907-1499、CVE-2019-12256)

当攻击者向受此漏洞影响的VxWorks设备发送包含多个Source RecordRoute(SRR)option的畸形IP数据包时,目标设备将会生成ICMP错误数据包作为响应,并且在不经安全验证的情况下将攻击者的畸形IP数据包复制到响应数据包的IP选项中,最终导致出现堆栈溢出。

2、VxWorks 安全漏洞(CNNVD-201907-1497、CVE-2019-12255)(CNNVD-201907-1496、CVE-2019-12260)(CNNVD-201907-1494、CVE-2019-12261)(CNNVD-201907-1493、CVE-2019-12263)TCP有一种机制来传输名为“紧急数据”的越界数据。通过利用这种机制,攻击者可以使传入recv()系统调用的length变量下溢,这将导致传入recv()系统调用的缓冲区出现攻击者可控的溢出,最终导致远程代码执行。 3、VxWorksDHCP客户端堆溢出漏洞(CNNVD-201907-1498、CVE-2019-12257)

VxWorks DHCP 客户端在解析 DHCP 服务器发回的 DHCP Offer与ACK 数据包时存在堆溢出漏洞。当攻击者与目标设备处于同一网络时,且当目标设备发送了 DHCPDiscovery 数据包后,攻击者可通过向目标设备发送一个精心构造的DHCP Offer 数据包来触发此堆溢出漏洞。攻击者可通过此漏洞在目标设备执行任意代码。

.漏洞危害

成功利用上述漏洞的攻击者无需用户交互及认证即可实现远程代码攻击,最终完全控制相关设备。VxWorks 7、VxWorks 6.5-6.9及使用Interpeak独立网络堆栈的VxWorks版本均受漏洞影响。具体如下:

|

漏洞编号 |

影响范围 |

|

|

1 |

VxWorks 安全漏洞(CNNVD-201907-1497、CVE-2019-12255)(CNNVD-201907-1496、CVE-2019-12260)(CNNVD-201907-1494、CVE-2019-12261)(CNNVD-201907-1493、CVE-2019-12263) |

VxWorks 6.6、VxWorks 6.7、VxWorks 6.8、VxWorks 6.9、VxWorks 7 |

|

2 |

VxWorks 缓冲区错误漏洞(CNNVD-201907-1499、CVE-2019-12256) |

VxWorks 6.9、VxWorks 7 |

|

3 |

VxWorksDHCP 客户端堆溢出漏洞(CNNVD-201907-1498、CVE-2019-12257) |

VxWorks 6.6、VxWorks 6.7、VxWorks 6.8、VxWorks 6.9 |

.安全建议

目前,VxWorks官方已经发布漏洞修复补丁,建议用户及时确认是否受到漏洞影响,采取修补措施。官方链接如下:

https://www.windriver.com/security/announcements/tcp-ip-network-stack-ipnet-urgent11/

声明:本文来自CNNVD安全动态,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。

- 本文标签: 安全 CSS GitHub 解析 数据泄露 SQL Server 运营 项目管理 linux 数据科学 协议 分布式 shell confluence 网站 IDE NFV Android 插件 开源 DDL SharePoint Dreamweaver 服务器 id mail 2019 cat 数据 Google HTML 谷歌 苹果 统计 生命 JavaScript 邮件服务器 IO 自动化 部署 负载均衡 产品 UI API App XML 开发 core 排名 Security web 高通 db tk js 进程 基金 管理 智能 json 操作系统 src 删除 FAQ update ORM windows 加密 https 配置 移动设备 CTO 实例 参数 lib http 下载 java Service IBM 并发 git 美国 安装 漏洞 TCP Document REST build ECS 文章 云 Action tab Agent struct 数据库 sql 微软 代码 遍历 软件 企业 主机 Enterprise 虚拟化 处理器 认证 病毒 ip Oracle

- 版权声明: 本文为互联网转载文章,出处已在文章中说明(部分除外)。如果侵权,请联系本站长删除,谢谢。

- 本文海报: 生成海报一 生成海报二

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)