Spring Security 技术栈开发企业级认证授权(3)

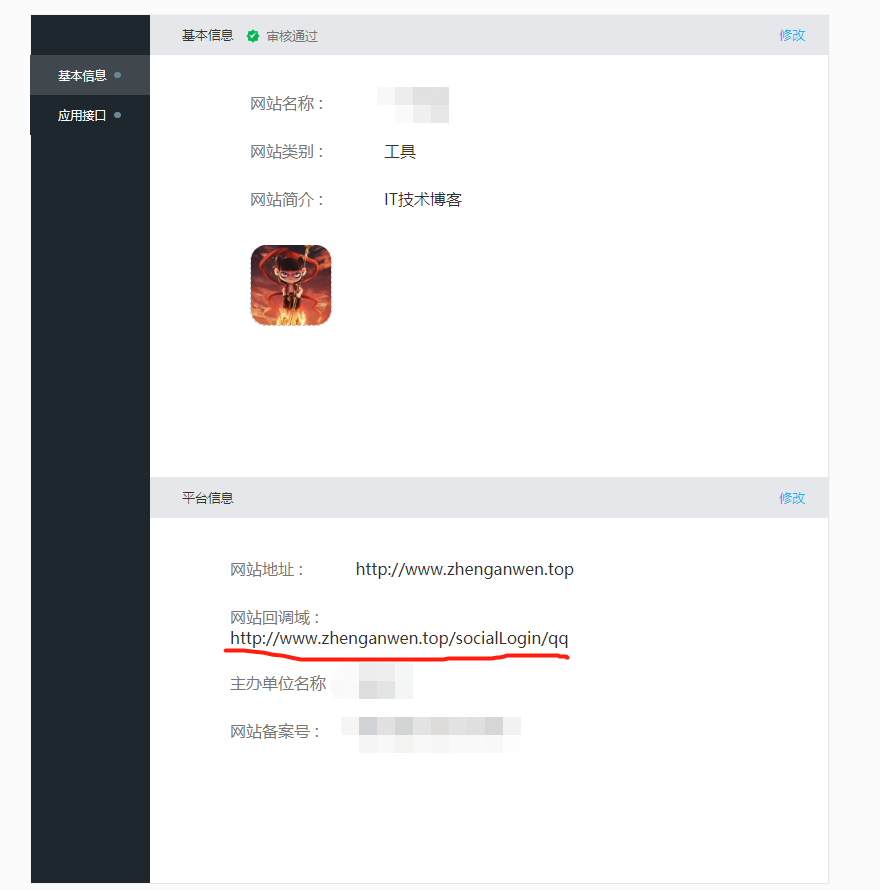

准备工作:申请appId和appSecret,详见准备工作_oauth2-0

回调域: www.zhenganwen.top/socialLogin…

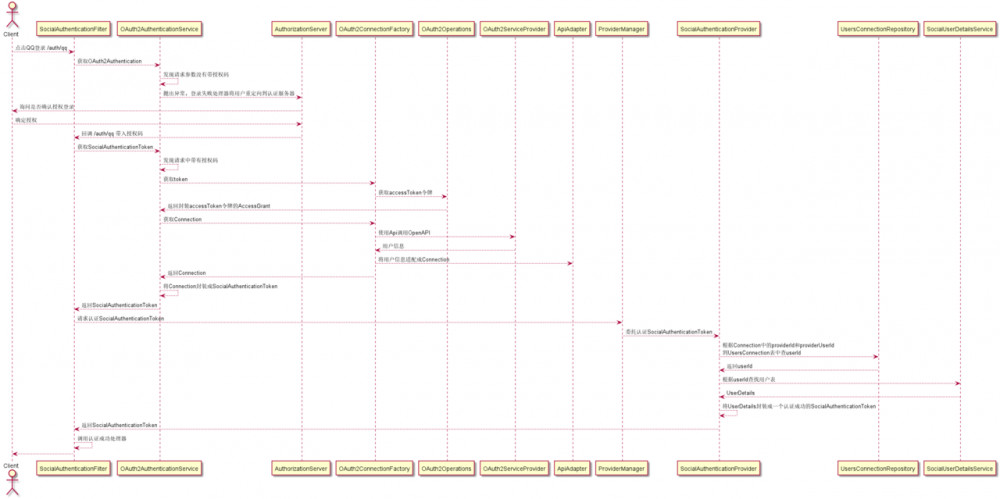

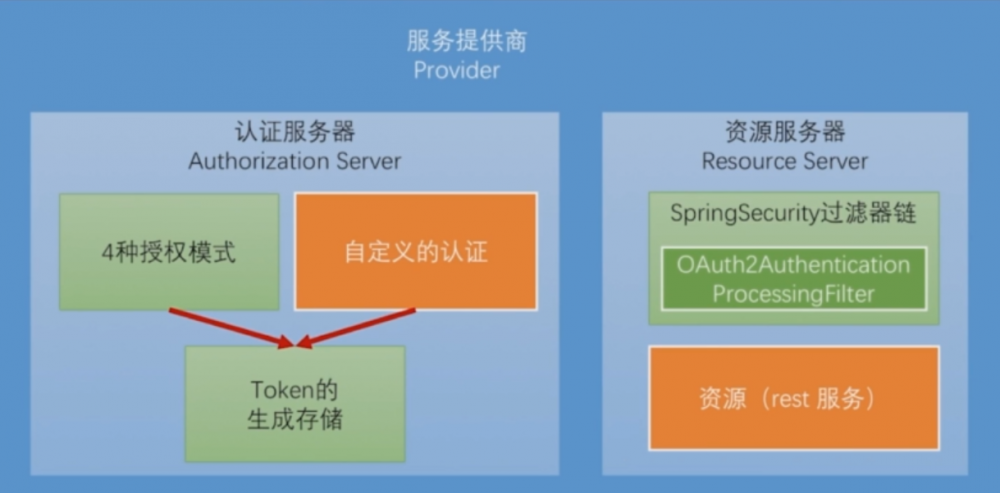

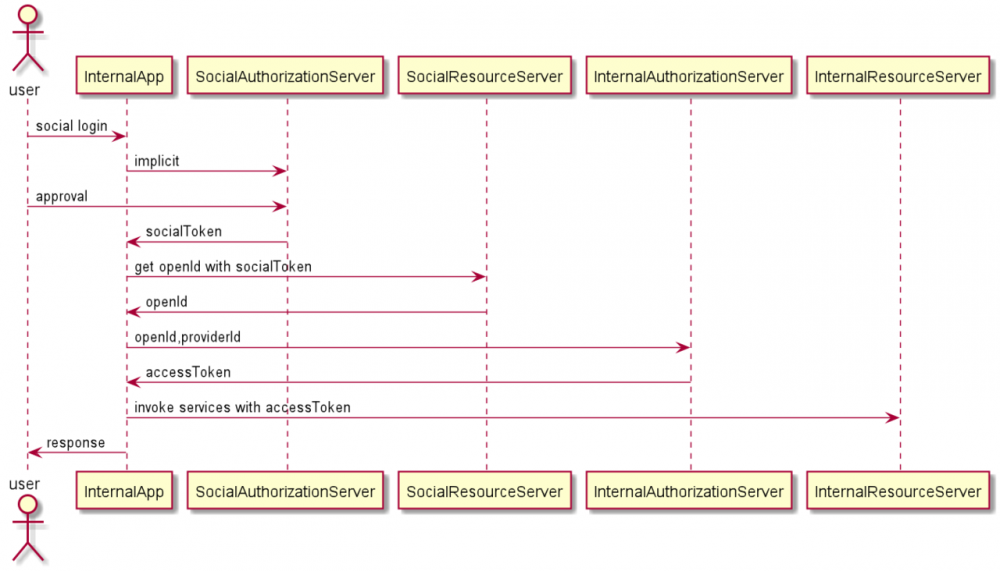

要开发一个第三方接入功能其实就是对上图一套组件逐个进行实现一下,本节我们将开发QQ登录功能,首先从上图的左半部分开始实现。

ServiceProvider

Api ,声明一个对应OpenAPI的方法,用来调用该API并将响应结果转成POJO返回,对应授权码模式时序图中的第7步

package top.zhenganwen.security.core.social.qq.api;

import top.zhenganwen.security.core.social.qq.QQUserInfo;

/**

* @author zhenganwen

* @date 2019/9/4

* @desc QQApi 封装对QQ开放平台接口的调用

*/

public interface QQApi {

QQUserInfo getUserInfo();

}

复制代码

package top.zhenganwen.security.core.social.qq.api;

import lombok.Data;

import org.apache.commons.lang.StringUtils;

import org.slf4j.Logger;

import org.slf4j.LoggerFactory;

import org.springframework.social.oauth2.AbstractOAuth2ApiBinding;

import org.springframework.social.oauth2.TokenStrategy;

import top.zhenganwen.security.core.social.qq.QQUserInfo;

/**

* @author zhenganwen

* @date 2019/9/3

* @desc QQApiImpl 拿token调用开放接口获取用户信息

* 1.首先要根据 https://graph.qq.com/oauth2.0/me/{token} 获取用户在社交平台上的id => {@code openId}

* 2.调用QQ OpenAPI https://graph.qq.com/user/get_user_info?access_token=YOUR_ACCESS_TOKEN&oauth_consumer_key=YOUR_APP_ID&openid=YOUR_OPENID

* 获取用户在社交平台上的信息 => {@link QQApiImpl#getUserInfo()}

* <p>

* {@link AbstractOAuth2ApiBinding}

* 帮我们完成了调用OpenAPI时附带{@code token}参数, 见其成员变量{@code accessToken}

* 帮我们完成了HTTP调用, 见其成员变量{@code restTemplate}

* <p>

* 注意:该组件应是多例的,因为每个用户对应有不同的OpenAPI,每次不同的用户进行QQ联合登录都应该创建一个新的 {@link QQApiImpl}

*/

@Data

public class QQApiImpl extends AbstractOAuth2ApiBinding implements QQApi {

private static final String URL_TO_GET_OPEN_ID = "https://graph.qq.com/oauth2.0/me?access_token=%s";

// 因为父类会帮我们附带token参数,因此这里URL忽略了token参数

private static final String URL_TO_GET_USER_INFO = "https://graph.qq.com/user/get_user_info?oauth_consumer_key=%s&openid=%s";

private String openId;

private String appId;

private Logger logger = LoggerFactory.getLogger(getClass());

public QQApiImpl(String accessToken,String appId) {

// 调用OpenAPI时将需要传递的参数附在URL路径上

super(accessToken, TokenStrategy.ACCESS_TOKEN_PARAMETER);

this.appId = appId;

// 获取用户openId, 响应结果格式:callback( {"client_id":"YOUR_APPID","openid":"YOUR_OPENID"} );

String responseForGetOpenId = getRestTemplate().getForObject(String.format(URL_TO_GET_OPEN_ID, accessToken), String.class);

logger.info("获取用户对应的openId:{}", responseForGetOpenId);

this.openId = StringUtils.substringBetween(responseForGetOpenId, "/"openid/":/"", "/"}");

}

@Override

public QQUserInfo getUserInfo() {

QQUserInfo qqUserInfo = getRestTemplate().getForObject(String.format(URL_TO_GET_USER_INFO, appId, openId), QQUserInfo.class);

logger.info("调用QQ OpenAPI获取用户信息: {}", qqUserInfo);

return qqUserInfo;

}

}

复制代码

然后是 OAuth2Operations ,用来封装将用户导入授权页面、获取用户授权后传入的授权码、获取访问OpenAPI的token,对应授权码模式时序图中的第2~6步。由于这几步模式是固定的,所以 Spring Social 帮我们做了强封装,即 OAuth2Template ,因此无需我们自己实现,后面直接使用该组件即可

ServiceProvider ,集成 OAuth2Operations 和 Api ,使用前者来完成授权获取token,使用后者携带token调用OpenAPI获取用户信息

package top.zhenganwen.security.core.social.qq.connect;

import org.springframework.social.oauth2.AbstractOAuth2ServiceProvider;

import org.springframework.social.oauth2.OAuth2Operations;

import top.zhenganwen.security.core.social.qq.api.QQApiImpl;

/**

* @author zhenganwen

* @date 2019/9/4

* @desc QQServiceProvider 对接服务提供商,封装一整套授权登录流程, 从用户点击第三方登录按钮到掉第三方应用OpenAPI获取Connection(用户信息)

* 委托 {@link OAuth2Operations} 和 {@link org.springframework.social.oauth2.AbstractOAuth2ApiBinding}来完成整个流程

*/

public class QQServiceProvider extends AbstractOAuth2ServiceProvider<QQApiImpl> {

/**

* 当前应用在服务提供商注册的应用id

*/

private String appId;

/**

* @param oauth2Operations 封装逻辑: 跳转到认证服务器、用户授权、获取授权码、获取token

* @param appId 当前应用的appId

*/

public QQServiceProvider(OAuth2Operations oauth2Operations, String appId) {

super(oauth2Operations);

this.appId = appId;

}

@Override

public QQApiImpl getApi(String accessToken) {

return new QQApiImpl(accessToken,appId);

}

}

复制代码

ConnectionFactory

UserInfo ,封装OpenAPI返回的用户信息

package top.zhenganwen.security.core.social.qq;

import lombok.Data;

import java.io.Serializable;

/**

* @author zhenganwen

* @date 2019/9/4

* @desc QQUserInfo 用户在QQ应用注册的信息

*/

@Data

public class QQUserInfo implements Serializable {

/**

* 返回码

*/

private String ret;

/**

* 如果ret<0,会有相应的错误信息提示,返回数据全部用UTF-8编码。

*/

private String msg;

/**

*

*/

private String openId;

/**

* 不知道什么东西,文档上没写,但是实际api返回里有。

*/

private String is_lost;

/**

* 省(直辖市)

*/

private String province;

/**

* 市(直辖市区)

*/

private String city;

/**

* 出生年月

*/

private String year;

/**

* 用户在QQ空间的昵称。

*/

private String nickname;

/**

* 大小为30×30像素的QQ空间头像URL。

*/

private String figureurl;

/**

* 大小为50×50像素的QQ空间头像URL。

*/

private String figureurl_1;

/**

* 大小为100×100像素的QQ空间头像URL。

*/

private String figureurl_2;

/**

* 大小为40×40像素的QQ头像URL。

*/

private String figureurl_qq_1;

/**

* 大小为100×100像素的QQ头像URL。需要注意,不是所有的用户都拥有QQ的100×100的头像,但40×40像素则是一定会有。

*/

private String figureurl_qq_2;

/**

* 性别。 如果获取不到则默认返回”男”

*/

private String gender;

/**

* 标识用户是否为黄钻用户(0:不是;1:是)。

*/

private String is_yellow_vip;

/**

* 标识用户是否为黄钻用户(0:不是;1:是)

*/

private String vip;

/**

* 黄钻等级

*/

private String yellow_vip_level;

/**

* 黄钻等级

*/

private String level;

/**

* 标识是否为年费黄钻用户(0:不是; 1:是)

*/

private String is_yellow_year_vip;

}

复制代码

ApiAdapter ,将不同的第三方应用返回的不同用户信息数据格式转换成统一的用户视图

package top.zhenganwen.security.core.social.qq.connect;

import org.springframework.social.connect.ApiAdapter;

import org.springframework.social.connect.ConnectionValues;

import org.springframework.social.connect.UserProfile;

import org.springframework.stereotype.Component;

import top.zhenganwen.security.core.social.qq.QQUserInfo;

import top.zhenganwen.security.core.social.qq.api.QQApiImpl;

/**

* @author zhenganwen

* @date 2019/9/4

* @desc QQConnectionAdapter 从不同第三方应用返回的不同用户信息到统一用户视图{@link org.springframework.social.connect.Connection}的适配

*/

@Component

public class QQConnectionAdapter implements ApiAdapter<QQApiImpl> {

// 测试OpenAPI接口是否可用

@Override

public boolean test(QQApiImpl api) {

return true;

}

/**

* 调用OpenAPI获取用户信息并适配成{@link org.springframework.social.connect.Connection}

* 注意: 不是所有的社交应用都对应有{@link org.springframework.social.connect.Connection}中的属性,例如QQ就不像微博那样有个人主页

* @param api

* @param values

*/

@Override

public void setConnectionValues(QQApiImpl api, ConnectionValues values) {

QQUserInfo userInfo = api.getUserInfo();

// 用户昵称

values.setDisplayName(userInfo.getNickname());

// 用户头像

values.setImageUrl(userInfo.getFigureurl_2());

// 用户个人主页

values.setProfileUrl(null);

// 用户在社交平台上的id

values.setProviderUserId(userInfo.getOpenId());

}

// 此方法作用和 setConnectionValues 类似,在后续开发社交账号绑定、解绑时再说

@Override

public UserProfile fetchUserProfile(QQApiImpl api) {

return null;

}

/**

* 调用OpenAPI更新用户动态

* 由于QQ OpenAPI没有此功能,因此不用管(如果接入微博则可能需要重写此方法)

* @param api

* @param message

*/

@Override

public void updateStatus(QQApiImpl api, String message) {

}

}

复制代码

ConnectionFactory

package top.zhenganwen.security.core.social.qq.connect;

import org.springframework.social.connect.ApiAdapter;

import org.springframework.social.connect.support.OAuth2ConnectionFactory;

import org.springframework.social.oauth2.OAuth2ServiceProvider;

import top.zhenganwen.security.core.social.qq.api.QQApiImpl;

public class QQConnectionFactory extends OAuth2ConnectionFactory<QQApiImpl> {

public QQConnectionFactory(String providerId,OAuth2ServiceProvider<QQApiImpl> serviceProvider, ApiAdapter<QQApiImpl> apiAdapter) {

super(providerId, serviceProvider, apiAdapter);

}

}

复制代码

createConnectionFactory

我们需要重写 SocialAutoConfigurerAdapter 中的 createConnectionFactory 方法注入我们自定义的 ConnectionFacory ,SpringSoical将使用它来完成授权码模式的第2~7步

package top.zhenganwen.security.core.social.qq.connect;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.boot.autoconfigure.condition.ConditionalOnProperty;

import org.springframework.boot.autoconfigure.social.SocialAutoConfigurerAdapter;

import org.springframework.context.annotation.Bean;

import org.springframework.social.connect.ConnectionFactory;

import org.springframework.social.oauth2.OAuth2Operations;

import org.springframework.social.oauth2.OAuth2Template;

import org.springframework.stereotype.Component;

import top.zhenganwen.security.core.properties.SecurityProperties;

@Component

@ConditionalOnProperty(prefix = "demo.security.qq",name = "appId")

public class QQLoginAutoConfig extends SocialAutoConfigurerAdapter {

public static final String URL_TO_GET_AUTHORIZATION_CODE = "https://graph.qq.com/oauth2.0/authorize";

public static final String URL_TO_GET_TOKEN = "https://graph.qq.com/oauth2.0/token";

@Autowired

private SecurityProperties securityProperties;

@Autowired

private QQConnectionAdapter qqConnectionAdapter;

@Override

protected ConnectionFactory<?> createConnectionFactory() {

return new QQConnectionFactory(

securityProperties.getQq().getProviderId(),

new QQServiceProvider(oAuth2Operations(), securityProperties.getQq().getAppId()),

qqConnectionAdapter);

}

@Bean

public OAuth2Operations oAuth2Operations() {

return new OAuth2Template(

securityProperties.getQq().getAppId(),

securityProperties.getQq().getAppSecret(),

URL_TO_GET_AUTHORIZATION_CODE,

URL_TO_GET_TOKEN);

}

}

复制代码

QQSecurityProperties ,QQ登录相关配置项

package top.zhenganwen.security.core.social.qq.connect;

import lombok.Data;

@Data

public class QQSecurityPropertie {

private String appId;

private String appSecret;

private String providerId = "qq";

}

复制代码

package top.zhenganwen.security.core.properties;

@Data

@ConfigurationProperties(prefix = "demo.security")

public class SecurityProperties {

private BrowserProperties browser = new BrowserProperties();

private VerifyCodeProperties code = new VerifyCodeProperties();

private QQSecurityPropertie qq = new QQSecurityPropertie();

}

复制代码

UsersConnectionRepository

我们需要一张表来维护当前系统用户表与用户在第三方应用注册的信息之间的对应关系,SpringSocial为我们提供了该表(在 JdbcUsersConnectionRepository.java 文件同一目录下)

CREATE TABLE UserConnection ( userId VARCHAR (255) NOT NULL, providerId VARCHAR (255) NOT NULL, providerUserId VARCHAR (255), rank INT NOT NULL, displayName VARCHAR (255), profileUrl VARCHAR (512), imageUrl VARCHAR (512), accessToken VARCHAR (512) NOT NULL, secret VARCHAR (512), refreshToken VARCHAR (512), expireTime BIGINT, PRIMARY KEY ( userId, providerId, providerUserId ) ); CREATE UNIQUE INDEX UserConnectionRank ON UserConnection (userId, providerId, rank); 复制代码

其中 userId 为当前系统用户的唯一标识(不一定是用户表主键,也可以是用户名,只要是用户表中能唯一标识用户的字段就行), providerId 用来标识第三方应用, providerUserId 是用户在该第三方应用中的用户标识。这三个字段能够标识第三方应用(providerId)用户(providerUserId)在当前系统中对应的用户(userId)。我们将此SQL在Datasource对应的数据库中执行以下。

SpringSocial为我们提供了 JdbcUsersConnectionRepository 作为该张表的DAO,我们需要将当前系统的数据源注入给它,并继承 SocialConfigurerAdapter 和添加 @EnableSocial 来启用SpringSocial的一些自动化配置

package top.zhenganwen.security.core.social.qq;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.crypto.encrypt.Encryptors;

import org.springframework.social.config.annotation.EnableSocial;

import org.springframework.social.config.annotation.SocialConfigurerAdapter;

import org.springframework.social.connect.ConnectionFactoryLocator;

import org.springframework.social.connect.jdbc.JdbcUsersConnectionRepository;

import org.springframework.social.security.SpringSocialConfigurer;

import javax.sql.DataSource;

@Configuration

@EnableSocial

public class SocialConfig extends SocialConfigurerAdapter {

@Autowired

private DataSource dataSource;

@Bean

@Primary // 父类会默认使用InMemoryUsersConnectionRepository作为实现,我们要使用@Primary告诉容器只使用我们这个

@Override

public JdbcUsersConnectionRepository getUsersConnectionRepository(ConnectionFactoryLocator connectionFactoryLocator) {

// 使用第三个参数可以对 token 进行加密存储

return new JdbcUsersConnectionRepository(dataSource, connectionFactoryLocator, Encryptors.noOpText());

}

}

复制代码

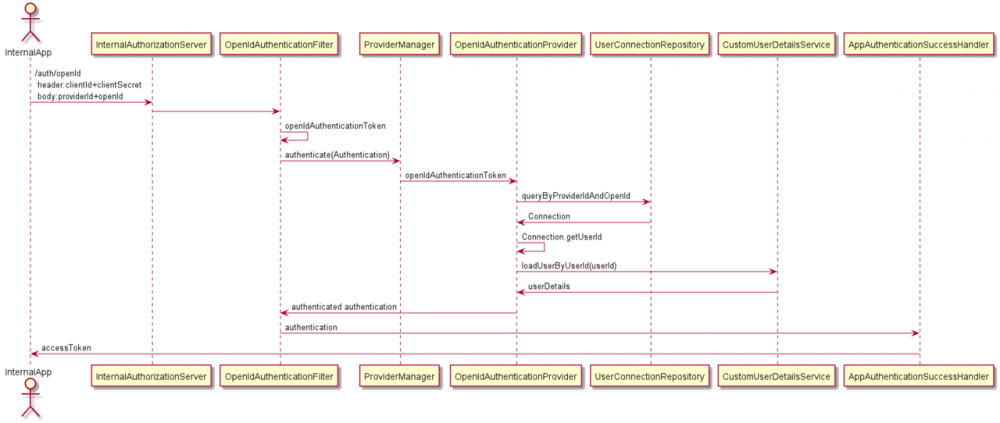

SocialAuthenticationFilter

万变不离其中,使用第三方登录的流程和用户名密码的认证流程其实是一样的。只不过后者是根据用户输入的用户名到用户表中查找用户;而前者是先走OAtuh流程拿到用户在第三方应用中的 providerUserId ,再根据 providerId 和 providerUserId 到 UserConnection 表中查询对应的 userId ,最后根据 userId 到用户表中查询用户

因此我们还需要启用 SocialAuthenticationFilter :

package top.zhenganwen.security.core.social.qq;

@Configuration

@EnableSocial

public class SocialConfig extends SocialConfigurerAdapter {

@Autowired

private DataSource dataSource;

@Override

public JdbcUsersConnectionRepository getUsersConnectionRepository(ConnectionFactoryLocator connectionFactoryLocator) {

// 使用第三个参数可以对 token 进行加密存储

return new JdbcUsersConnectionRepository(dataSource, connectionFactoryLocator, Encryptors.noOpText());

}

// 该bean是联合登录配置类,和我们之前所写的SmsLoginConfig和VerifyCodeValidatorConfig的

// 的作用是一样的,只不过它是增加一个SocialAuthenticationFilter到过滤器链中

@Bean

public SpringSocialConfigurer springSocialConfigurer() {

return new SpringSocialConfigurer();

}

}

复制代码

SecurityBrowserConfig

@Override

protected void configure(HttpSecurity http) throws Exception {

// 启用验证码校验过滤器

http.apply(verifyCodeValidatorConfig);

// 启用短信登录过滤器

http.apply(smsLoginConfig);

// 启用QQ登录(将SocialAuthenticationFilter加入到Security过滤器链中)

http.apply(springSocialConfigurer);

...

复制代码

appId & appSecret & providerId

由于每个系统申请的 appId 和 appSecret 都不同,所以我们将其抽取到了配置文件中

demo.security.qq.appId=YOUR_APP_ID #替换成你的appId demo.security.qq.appSecret=YOUR_APP_SECRET #替换成你的appSecret demo.security.qq.providerId=qq 复制代码

联合登录URL设置规则

我们需要在登录页提供一个QQ联合登录的链接,请求为 /auth/qq

<a href="/auth/qq">qq登录</a> 复制代码

第一个路径 /auth 是应为 SocialAuthenticationFilter 默认拦截 /auth 开头的请求

SocialAuthenticationFilter

private static final String DEFAULT_FILTER_PROCESSES_URL = "/auth"; 复制代码

第二个路径需要和 providerId 保持一致,而我们配置的 demo.security.qq.provider-id 为 qq

SocialAuthenticationFilter

@Deprecated

protected boolean requiresAuthentication(HttpServletRequest request, HttpServletResponse response) {

String providerId = getRequestedProviderId(request);

if (providerId != null){

Set<String> authProviders = authServiceLocator.registeredAuthenticationProviderIds();

return authProviders.contains(providerId);

}

return false;

}

复制代码

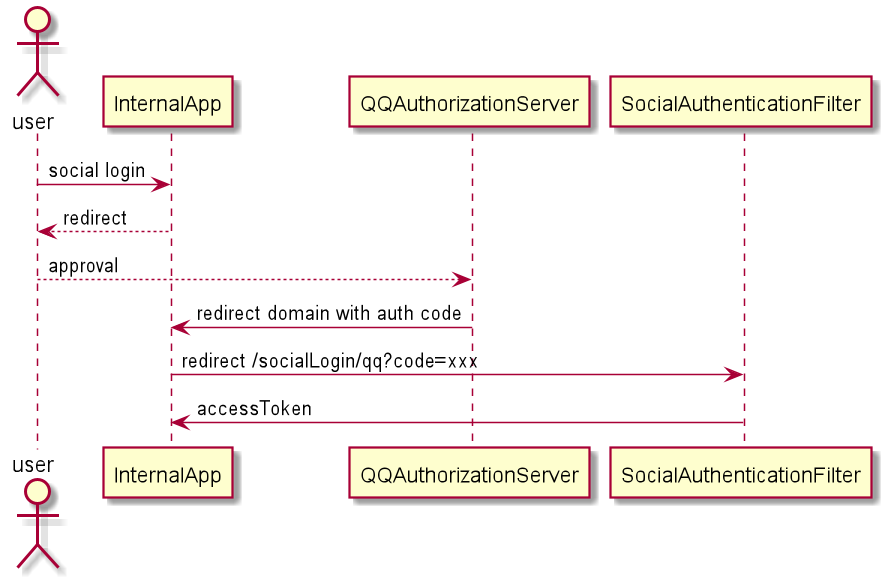

联合登录URL需和回调域保持一致

现在SpringSocial的各个组件我们算是实现了,但是能否串起来走通整个流程,我们可以来试一下,并在逐步排错的过程中进一步理解Social认证的流程

访问 /login.html ,点击 qq登录 后响应如下

提示我们回调地址是非法的,我们可以看一下地址栏中的 redirect_url 参数

转码后其实就是 http://localhost:8080/auth/qq ,也就是说如果用户同意授权那么浏览器将会重定向到联合登录的URL上。

而我在QQ互联中申请时填写的回调域是 www.zhenganwen.top/socialLogin/qq (如下图),QQ联合登录要求用户同意授权之后重定向到的URL必须和申请appId时填写的回调域保持一致,也就是说页面上联合登录的URL必须和回调域保持一致。

首先域名和端口需要保持一致:

由于是本地服务器,因此我们需要修改本地 hosts 文件,让浏览器解析 www.zhenganwen.top 时解析到 172.0.0.1 :

127.0.0.1 www.zhenganwen.top 复制代码

并且将服务端口改为 80

server.port=80 复制代码

这样域名和端口能对应上了,能够通过 www.zhenganwen.top/login.html 访问登录页。

其次,还需要将联合登录URI和我们在设置的回调域对应上, /auth 改为 /socialLogin ,需要自定义 SocialAuthenticationFilter 的 filterProcessesUrl 属性值:

新增 SocialProperties

package top.zhenganwen.security.core.properties;

import lombok.Data;

import top.zhenganwen.security.core.social.qq.connect.QQSecurityPropertie;

@Data

public class SocialProperties {

public static final String DEFAULT_FILTER_PROCESSING_URL = "/socialLogin";

private QQSecurityPropertie qq = new QQSecurityPropertie();

private String filterProcessingUrl = DEFAULT_FILTER_PROCESSING_URL;

}

复制代码

修改 SecurityProperties

@Data

@ConfigurationProperties(prefix = "demo.security")

public class SecurityProperties {

private BrowserProperties browser = new BrowserProperties();

private VerifyCodeProperties code = new VerifyCodeProperties();

// private QQSecurityPropertie qq = new QQSecurityPropertie();

private SocialProperties social = new SocialProperties();

}

复制代码

application.properties 同步修改:

#demo.security.qq.appId=*** #demo.security.qq.appSecret=*** #demo.security.qq.providerId=qq demo.security.social.qq.appId=*** demo.security.social.qq.appSecret=*** demo.security.social.qq.providerId=qq 复制代码

QQLoginAutoConfig 同步修改

@Component

//@ConditionalOnProperty(prefix = "demo.security.qq",name = "appId")

@ConditionalOnProperty(prefix = "demo.security.social.qq",name = "appId")

public class QQLoginAutoConfig extends SocialAutoConfigurerAdapter {

复制代码

扩展 SpringSocialConfigurer ,通过钩子函数 postProcess 来实现对 SocialAuthenticationFilter 的一些自定义配置,如 filterProcessingUrl

package top.zhenganwen.security.core.social.qq.connect;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.social.security.SocialAuthenticationFilter;

import org.springframework.social.security.SpringSocialConfigurer;

import top.zhenganwen.security.core.properties.SecurityProperties;

public class QQSpringSocialConfigurer extends SpringSocialConfigurer {

@Autowired

private SecurityProperties securityProperties;

@Override

protected <T> T postProcess(T object) {

SocialAuthenticationFilter filter = (SocialAuthenticationFilter) object;

filter.setFilterProcessesUrl(securityProperties.getSocial().getFilterProcessingUrl());

return (T) filter;

}

}

复制代码

在 SocialConfig 注入扩展后的 SpringSocialConfigurer

@Configuration

@EnableSocial

public class SocialConfig extends SocialConfigurerAdapter {

@Autowired

private DataSource dataSource;

@Override

public JdbcUsersConnectionRepository getUsersConnectionRepository(ConnectionFactoryLocator connectionFactoryLocator) {

// 使用第三个参数可以对 token 进行加密存储

return new JdbcUsersConnectionRepository(dataSource, connectionFactoryLocator, Encryptors.noOpText());

}

// @Bean

// public SpringSocialConfigurer springSocialConfigurer() {

// return new SpringSocialConfigurer();

// }

@Bean

public SpringSocialConfigurer qqSpringSocialConfigurer() {

QQSpringSocialConfigurer qqSpringSocialConfigurer = new QQSpringSocialConfigurer();

return qqSpringSocialConfigurer;

}

}

复制代码

这样做的原因是 postProcess() 是一个钩子函数,在 SecurityConfigurerAdapter 的 config 方法中,在将 SocialAuthenticationFilter 加入到过滤器链中时会调用 postProcess ,允许子类重写该方法从而对 SocialAuthenticationFilter 进行一些自定义配置:

public class SpringSocialConfigurer extends SecurityConfigurerAdapter<DefaultSecurityFilterChain, HttpSecurity> {

@Override

public void configure(HttpSecurity http) throws Exception {

ApplicationContext applicationContext = http.getSharedObject(ApplicationContext.class);

UsersConnectionRepository usersConnectionRepository = getDependency(applicationContext, UsersConnectionRepository.class);

SocialAuthenticationServiceLocator authServiceLocator = getDependency(applicationContext, SocialAuthenticationServiceLocator.class);

SocialUserDetailsService socialUsersDetailsService = getDependency(applicationContext, SocialUserDetailsService.class);

SocialAuthenticationFilter filter = new SocialAuthenticationFilter(

http.getSharedObject(AuthenticationManager.class),

userIdSource != null ? userIdSource : new AuthenticationNameUserIdSource(),

usersConnectionRepository,

authServiceLocator);

...

http.authenticationProvider(

new SocialAuthenticationProvider(usersConnectionRepository, socialUsersDetailsService))

.addFilterBefore(postProcess(filter), AbstractPreAuthenticatedProcessingFilter.class);

}

protected <T> T postProcess(T object) {

return (T) this.objectPostProcessor.postProcess(object);

}

}

复制代码

同步修改登录页

<a href="/socialLogin/qq">qq登录</a> 复制代码

同时要在联合登录配置类中将该联合登录URL的拦截放开

public class QQSpringSocialConfigurer extends SpringSocialConfigurer {

@Autowired

private SecurityProperties securityProperties;

@Override

protected <T> T postProcess(T object) {

SocialAuthenticationFilter filter = (SocialAuthenticationFilter) object;

filter.setFilterProcessesUrl(securityProperties.getSocial().getFilterProcessingUrl());

return (T) filter;

}

@Override

public void configure(HttpSecurity http) throws Exception {

super.configure(http);

http.authorizeRequests()

.mvcMatchers(securityProperties.getSocial().getFilterProcessingUrl() +

securityProperties.getSocial().getQq().getProviderId())

.permitAll();

}

}

复制代码

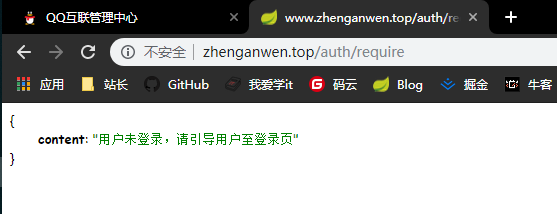

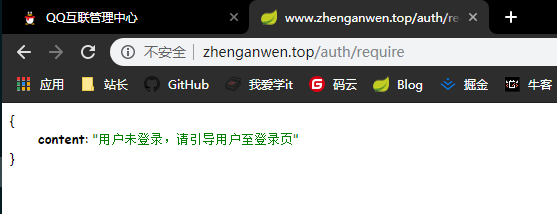

访问 www.zhenganwen.top/login.html ,点击 qq登录 发现跳转如下

授权跳转逻辑走通!该阶段代码可参见: gitee.com/zhenganwen/…

阶段性小结

回调域解析

你是在本地80端口跑的服务,为什么认证服务器能够解析回调域 www.zhenganwen.top/socialLogin/qq 中的域名从而跳转到你的本地

注意上面授权登录页面的地址栏,URL附带了 redirect_url 这一参数,因此当你同意授权登陆后,跳转到 redirect_url 参数值这一操作是在你浏览器中进行的,而你在 hosts 中配置了 127.0.0.1 www.zhenganwen.top ,因此浏览器没有进行域名解析直接将请求 /socialLogin/qq 发送到了 127.0.0.1:80 上,也就是我们正在运行的 security-demo 服务

SpringSoicalConfigure的作用是什么?

直接上源码:

public class SpringSocialConfigurer extends SecurityConfigurerAdapter<DefaultSecurityFilterChain, HttpSecurity> {

@Override

public void configure(HttpSecurity http) throws Exception {

ApplicationContext applicationContext = http.getSharedObject(ApplicationContext.class);

UsersConnectionRepository usersConnectionRepository = getDependency(applicationContext, UsersConnectionRepository.class);

SocialAuthenticationServiceLocator authServiceLocator = getDependency(applicationContext, SocialAuthenticationServiceLocator.class);

SocialUserDetailsService socialUsersDetailsService = getDependency(applicationContext, SocialUserDetailsService.class);

SocialAuthenticationFilter filter = new SocialAuthenticationFilter(

http.getSharedObject(AuthenticationManager.class),

userIdSource != null ? userIdSource : new AuthenticationNameUserIdSource(),

usersConnectionRepository,

authServiceLocator);

...

http.authenticationProvider(

new SocialAuthenticationProvider(usersConnectionRepository, socialUsersDetailsService))

.addFilterBefore(postProcess(filter), AbstractPreAuthenticatedProcessingFilter.class);

}

}

复制代码

如果我们想将之前所写的SpringSoical组件都应用上,那就要遵循SpringSecurity的认证机制,即添加一个新的认证方式就需要添加一个 XxxAuthenticationFilter ,而SpringSoical已经帮我们实现了 SocialAuthenticationFilter ,因此我们只需要在过滤器中添加它就行。与我们之前将短信登录封装到 SmsLoginConfig 中一样,SpringSocial帮我们将社交登录封装到了 SpringSocialConfigure 中,这样只要业务系统(即依赖SpringSocial的应用)只需调用 httpSecurity.apply(springSocialConfigure) 即可启用社交登录功能。

并且除了将 SoicalAuthenticationFilter 添加到过滤器链中之外, SpringSocialConfigure 还会将容器中的 UsersConnectionRepository 和 SocialAuthenticationServiceLocator 关联到 SoicalAuthenticationFilter 中, SoicalAuthenticationFilter 通过前者能够根据OAuth流程获取的社交信息( providerId 和 providerUserId )查询到 userId ,通过后者能够根据 providerId 获取对应的 SocialAuthenticationService 并从中获取到 ConnectionFactory 进行获取授权码、获取 accessToken 、获取用户社交信息等操作

public interface UsersConnectionRepository {

List<String> findUserIdsWithConnection(Connection<?> connection);

}

复制代码

public interface SocialAuthenticationServiceLocator extends ConnectionFactoryLocator {

SocialAuthenticationService<?> getAuthenticationService(String providerId);

}

复制代码

public interface SocialAuthenticationService<S> {

ConnectionFactory<S> getConnectionFactory();

SocialAuthenticationToken getAuthToken(HttpServletRequest request, HttpServletResponse response) throws SocialAuthenticationRedirectException;

}

复制代码

为什么要有SocialAuthenticationService,是在什么时候产生的?

SocialAuthenticationService 是对 ConnectionFactory 的一个封装,对 SocialAuthenticationFilter 隐藏OAuth以及OpenAPI调用细节

因为我们在 SocialConfig 中添加了 @EnableSocial ,所以在系统启动时会根据 SocialAutoConfigurerAdapter 实现类中的 createConnectionFactory 创建对应不同社交系统的 ConnectionFactory 并将其包装成 SocialAuthenticationService ,然后将所有的 SocialAuthenticationService 以 providerId 为 key 缓存在 SocialAuthenticationLocator 中

@Component

//@ConditionalOnProperty(prefix = "demo.security.qq",name = "appId")

@ConditionalOnProperty(prefix = "demo.security.social.qq",name = "appId")

public class QQLoginAutoConfig extends SocialAutoConfigurerAdapter {

public static final String URL_TO_GET_AUTHORIZATION_CODE = "https://graph.qq.com/oauth2.0/authorize";

public static final String URL_TO_GET_TOKEN = "https://graph.qq.com/oauth2.0/token";

@Autowired

private SecurityProperties securityProperties;

@Autowired

private QQConnectionAdapter qqConnectionAdapter;

@Override

protected ConnectionFactory<?> createConnectionFactory() {

return new QQConnectionFactory(

securityProperties.getSocial().getQq().getProviderId(),

new QQServiceProvider(oAuth2Operations(), securityProperties.getSocial().getQq().getAppId()),

qqConnectionAdapter);

}

@Bean

public OAuth2Operations oAuth2Operations() {

return new OAuth2Template(

securityProperties.getSocial().getQq().getAppId(),

securityProperties.getSocial().getQq().getAppSecret(),

URL_TO_GET_AUTHORIZATION_CODE,

URL_TO_GET_TOKEN);

}

}

复制代码

class SecurityEnabledConnectionFactoryConfigurer implements ConnectionFactoryConfigurer {

private SocialAuthenticationServiceRegistry registry;

public SecurityEnabledConnectionFactoryConfigurer() {

registry = new SocialAuthenticationServiceRegistry();

}

public void addConnectionFactory(ConnectionFactory<?> connectionFactory) {

registry.addAuthenticationService(wrapAsSocialAuthenticationService(connectionFactory));

}

public ConnectionFactoryRegistry getConnectionFactoryLocator() {

return registry;

}

private <A> SocialAuthenticationService<A> wrapAsSocialAuthenticationService(ConnectionFactory<A> cf) {

if (cf instanceof OAuth1ConnectionFactory) {

return new OAuth1AuthenticationService<A>((OAuth1ConnectionFactory<A>) cf);

} else if (cf instanceof OAuth2ConnectionFactory) {

final OAuth2AuthenticationService<A> authService = new OAuth2AuthenticationService<A>((OAuth2ConnectionFactory<A>) cf);

authService.setDefaultScope(((OAuth2ConnectionFactory<A>) cf).getScope());

return authService;

}

throw new IllegalArgumentException("The connection factory must be one of OAuth1ConnectionFactory or OAuth2ConnectionFactory");

}

}

复制代码

public class SocialAuthenticationServiceRegistry extends ConnectionFactoryRegistry implements SocialAuthenticationServiceLocator {

private Map<String, SocialAuthenticationService<?>> authenticationServices = new HashMap<String, SocialAuthenticationService<?>>();

public SocialAuthenticationService<?> getAuthenticationService(String providerId) {

SocialAuthenticationService<?> authenticationService = authenticationServices.get(providerId);

if (authenticationService == null) {

throw new IllegalArgumentException("No authentication service for service provider '" + providerId + "' is registered");

}

return authenticationService;

}

public void addAuthenticationService(SocialAuthenticationService<?> authenticationService) {

addConnectionFactory(authenticationService.getConnectionFactory());

authenticationServices.put(authenticationService.getConnectionFactory().getProviderId(), authenticationService);

}

public void setAuthenticationServices(Iterable<SocialAuthenticationService<?>> authenticationServices) {

for (SocialAuthenticationService<?> authenticationService : authenticationServices) {

addAuthenticationService(authenticationService);

}

}

public Set<String> registeredAuthenticationProviderIds() {

return authenticationServices.keySet();

}

}

复制代码

所以当 SocialAuthenticationFilter 拦截到 /{filterProcessingUrl}/{providerId} 之后,会根据出URL路径中的 providerId 到 SocialAuthenticationLocator 中查找对应的 SocialAuthenticationService 获取 authRequest

public class SocialAuthenticationFilter extends AbstractAuthenticationProcessingFilter {

@Deprecated

protected boolean requiresAuthentication(HttpServletRequest request, HttpServletResponse response) {

String providerId = getRequestedProviderId(request);

if (providerId != null){

Set<String> authProviders = authServiceLocator.registeredAuthenticationProviderIds();

return authProviders.contains(providerId);

}

return false;

}

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response) throws AuthenticationException {

if (detectRejection(request)) {

if (logger.isDebugEnabled()) {

logger.debug("A rejection was detected. Failing authentication.");

}

throw new SocialAuthenticationException("Authentication failed because user rejected authorization.");

}

Authentication auth = null;

Set<String> authProviders = authServiceLocator.registeredAuthenticationProviderIds();

String authProviderId = getRequestedProviderId(request);

if (!authProviders.isEmpty() && authProviderId != null && authProviders.contains(authProviderId)) {

SocialAuthenticationService<?> authService = authServiceLocator.getAuthenticationService(authProviderId);

auth = attemptAuthService(authService, request, response);

if (auth == null) {

throw new AuthenticationServiceException("authentication failed");

}

}

return auth;

}

}

复制代码

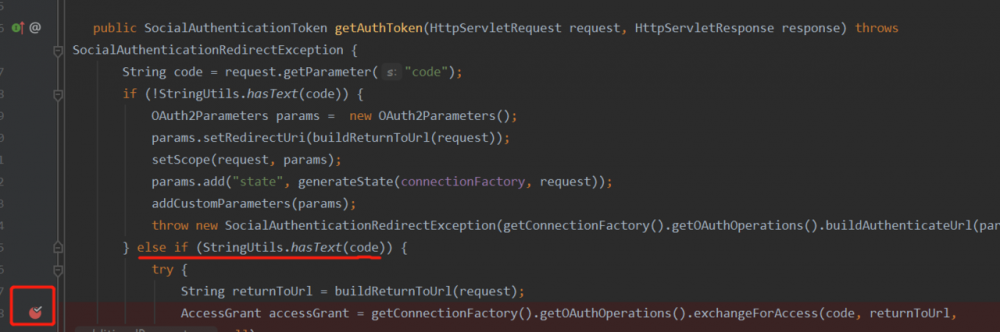

为什么社交登录URL和回调域要保持一致

SocialAuthenticationFilter#attemptAuthService

private Authentication attemptAuthService(final SocialAuthenticationService<?> authService, final HttpServletRequest request, HttpServletResponse response)

throws SocialAuthenticationRedirectException, AuthenticationException {

final SocialAuthenticationToken token = authService.getAuthToken(request, response);

if (token == null) return null;

Assert.notNull(token.getConnection());

Authentication auth = getAuthentication();

if (auth == null || !auth.isAuthenticated()) {

return doAuthentication(authService, request, token);

} else {

addConnection(authService, request, token, auth);

return null;

}

}

复制代码

OAuth2AuthenticationService#getAuthToken

public SocialAuthenticationToken getAuthToken(HttpServletRequest request, HttpServletResponse response) throws SocialAuthenticationRedirectException {

String code = request.getParameter("code");

if (!StringUtils.hasText(code)) {

OAuth2Parameters params = new OAuth2Parameters();

params.setRedirectUri(buildReturnToUrl(request));

setScope(request, params);

params.add("state", generateState(connectionFactory, request));

addCustomParameters(params);

throw new SocialAuthenticationRedirectException(getConnectionFactory().getOAuthOperations().buildAuthenticateUrl(params));

} else if (StringUtils.hasText(code)) {

try {

String returnToUrl = buildReturnToUrl(request);

AccessGrant accessGrant = getConnectionFactory().getOAuthOperations().exchangeForAccess(code, returnToUrl, null);

// TODO avoid API call if possible (auth using token would be fine)

Connection<S> connection = getConnectionFactory().createConnection(accessGrant);

return new SocialAuthenticationToken(connection, null);

} catch (RestClientException e) {

logger.debug("failed to exchange for access", e);

return null;

}

} else {

return null;

}

}

复制代码

可以发现,用户在登录也上点击 qq 登录时被 SocialAuthenticationFilter 拦截,进入到上述的 getAuthToken 方法,请求参数是不带授权码的,因此第 9 行会抛出异常,该异常会被认证失败处理器截获并将用户导向社交系统认证服务器

public class SocialAuthenticationFailureHandler implements AuthenticationFailureHandler {

private AuthenticationFailureHandler delegate;

public SocialAuthenticationFailureHandler(AuthenticationFailureHandler delegate) {

this.delegate = delegate;

}

public void onAuthenticationFailure(HttpServletRequest request, HttpServletResponse response, AuthenticationException failed) throws IOException, ServletException {

if (failed instanceof SocialAuthenticationRedirectException) {

response.sendRedirect(((SocialAuthenticationRedirectException)failed).getRedirectUrl());

} else {

this.delegate.onAuthenticationFailure(request, response, failed);

}

}

}

复制代码

在用户同意授权后,认证服务器跳转到回调域并带入授权码,这时就会进入 getAuthToken 的第 11 行,拿授权码获取 accessToken ( AccessGrant )、调用OpenAPI获取用户信息并适配成 Connection

为什么同意授权后响应如下

我们扫描二维码同意授权,浏览器重定向到 /socialLogin/qq 之后,发生了什么

public SocialAuthenticationToken getAuthToken(HttpServletRequest request, HttpServletResponse response) throws SocialAuthenticationRedirectException {

String code = request.getParameter("code");

if (!StringUtils.hasText(code)) {

OAuth2Parameters params = new OAuth2Parameters();

params.setRedirectUri(buildReturnToUrl(request));

setScope(request, params);

params.add("state", generateState(connectionFactory, request));

addCustomParameters(params);

throw new SocialAuthenticationRedirectException(getConnectionFactory().getOAuthOperations().buildAuthenticateUrl(params));

} else if (StringUtils.hasText(code)) {

try {

String returnToUrl = buildReturnToUrl(request);

AccessGrant accessGrant = getConnectionFactory().getOAuthOperations().exchangeForAccess(code, returnToUrl, null);

// TODO avoid API call if possible (auth using token would be fine)

Connection<S> connection = getConnectionFactory().createConnection(accessGrant);

return new SocialAuthenticationToken(connection, null);

} catch (RestClientException e) {

logger.debug("failed to exchange for access", e);

return null;

}

} else {

return null;

}

}

复制代码

在上述带啊的第 12 行打断点进行跟踪一下,发现执行 13 行时抛出异常跳转到了 18 行,异常信息如下:

org.springframework.web.client.RestClientException: Could not extract response: no suitable HttpMessageConverter found for response type [interface java.util.Map] and content type [text/html] 复制代码

说明是在调用我们的 OAuth2Template 的 exchangeForAccess 拿授权码获取 accessToken 时报错了,错误原因是在转换响应结果为 AccessGrant 时没有处理 text/html 的转换器。

首先我们看一下响应结果是什么:

发现响应结果是一个字符串,以 & 分割三个键值对,而 OAuth2Template 默认提供的转换器如下:

OAuth2Template

protected RestTemplate createRestTemplate() {

ClientHttpRequestFactory requestFactory = ClientHttpRequestFactorySelector.getRequestFactory();

RestTemplate restTemplate = new RestTemplate(requestFactory);

List<HttpMessageConverter<?>> converters = new ArrayList<HttpMessageConverter<?>>(2);

converters.add(new FormHttpMessageConverter());

converters.add(new FormMapHttpMessageConverter());

converters.add(new MappingJackson2HttpMessageConverter());

restTemplate.setMessageConverters(converters);

restTemplate.setErrorHandler(new LoggingErrorHandler());

if (!useParametersForClientAuthentication) {

List<ClientHttpRequestInterceptor> interceptors = restTemplate.getInterceptors();

if (interceptors == null) { // defensively initialize list if it is null. (See SOCIAL-430)

interceptors = new ArrayList<ClientHttpRequestInterceptor>();

restTemplate.setInterceptors(interceptors);

}

interceptors.add(new PreemptiveBasicAuthClientHttpRequestInterceptor(clientId, clientSecret));

}

return restTemplate;

}

复制代码

查看上述 5~7 行的3个转换器, FormHttpMessageConverter 、 FormMapHttpMessageConverter 、 MappingJackson2HttpMessageConverter 分别对应解析 Content-Type 为 application/x-www-form-urlencoded 、 multipart/form-data 、 application/json 的响应体,因此报错提示

no suitable HttpMessageConverter found for response type [interface java.util.Map] and content type [text/html] 复制代码

这时我们需要在原有的 OAuth2Template 的基础上在增加一个处理 text/html 的转换器:

public class QQOAuth2Template extends OAuth2Template {

public QQOAuth2Template(String clientId, String clientSecret, String authorizeUrl, String accessTokenUrl) {

super(clientId, clientSecret, authorizeUrl, accessTokenUrl);

setUseParametersForClientAuthentication(true);

}

/**

* 添加消息转换器以使能够解析 Content-Type 为 text/html 的响应体

* StringHttpMessageConverter 可解析任何 Content-Type的响应体,见其构造函数

* @return

*/

@Override

protected RestTemplate createRestTemplate() {

RestTemplate restTemplate = super.createRestTemplate();

restTemplate.getMessageConverters().add(new StringHttpMessageConverter(Charset.forName("UTF-8")));

return restTemplate;

}

/**

* 如果响应体是json,OAuth2Template会帮我们构建, 但QQ互联的OpenAPI返回包都是 text/html 字符串

* 响应体 : "access_token=FE04***********CCE2&expires_in=7776000&refresh_token=88E4********BE14"

* 使用 StringHttpMessageConverter 将请求的响应体转成 String ,并手动构建 AccessGrant

* @param accessTokenUrl 拿授权码获取accessToken的URL

* @param parameters 请求 accessToken 需要附带的参数

* @return

*/

@Override

protected AccessGrant postForAccessGrant(String accessTokenUrl, MultiValueMap<String, String> parameters) {

String responseStr = getRestTemplate().postForObject(accessTokenUrl, parameters,String.class);

if (StringUtils.isEmpty(responseStr)) {

return null;

}

// 0 -> access_token=FE04***********CCE

// 1 -> expires_in=7776000

// 2 -> refresh_token=88E4********BE14

String[] strings = StringUtils.splitByWholeSeparatorPreserveAllTokens(responseStr, "&");

// accessToken scope refreshToken expiresIn

AccessGrant accessGrant = new AccessGrant(

StringUtils.substringAfterLast(strings[0], "="),

null,

StringUtils.substringAfterLast(strings[2], "="),

Long.valueOf(StringUtils.substringAfterLast(strings[1], "=")));

return accessGrant;

}

}

复制代码

使用该 QQOAuth2Template 替换之前注入的 OAuth2Template

@Component

//@ConditionalOnProperty(prefix = "demo.security.qq",name = "appId")

@ConditionalOnProperty(prefix = "demo.security.social.qq",name = "appId")

public class QQLoginAutoConfig extends SocialAutoConfigurerAdapter {

public static final String URL_TO_GET_AUTHORIZATION_CODE = "https://graph.qq.com/oauth2.0/authorize";

public static final String URL_TO_GET_TOKEN = "https://graph.qq.com/oauth2.0/token";

@Autowired

private SecurityProperties securityProperties;

@Autowired

private QQConnectionAdapter qqConnectionAdapter;

@Override

protected ConnectionFactory<?> createConnectionFactory() {

return new QQConnectionFactory(

securityProperties.getSocial().getQq().getProviderId(),

new QQServiceProvider(oAuth2Operations(), securityProperties.getSocial().getQq().getAppId()),

qqConnectionAdapter);

}

// @Bean

// public OAuth2Operations oAuth2Operations() {

// return new OAuth2Template(

// securityProperties.getSocial().getQq().getAppId(),

// securityProperties.getSocial().getQq().getAppSecret(),

// URL_TO_GET_AUTHORIZATION_CODE,

// URL_TO_GET_TOKEN);

// }

@Bean

public OAuth2Operations oAuth2Operations() {

return new QQOAuth2Template(

securityProperties.getSocial().getQq().getAppId(),

securityProperties.getSocial().getQq().getAppSecret(),

URL_TO_GET_AUTHORIZATION_CODE,

URL_TO_GET_TOKEN);

}

}

复制代码

现在我们能够拿到封装 accessToken 的 AccessGrant 了,再继续端点调试 Connection 的获取(下述第 15 行)

OAuth2AuthenticationService

public SocialAuthenticationToken getAuthToken(HttpServletRequest request, HttpServletResponse response) throws SocialAuthenticationRedirectException {

String code = request.getParameter("code");

if (!StringUtils.hasText(code)) {

OAuth2Parameters params = new OAuth2Parameters();

params.setRedirectUri(buildReturnToUrl(request));

setScope(request, params);

params.add("state", generateState(connectionFactory, request));

addCustomParameters(params);

throw new SocialAuthenticationRedirectException(getConnectionFactory().getOAuthOperations().buildAuthenticateUrl(params));

} else if (StringUtils.hasText(code)) {

try {

String returnToUrl = buildReturnToUrl(request);

AccessGrant accessGrant = getConnectionFactory().getOAuthOperations().exchangeForAccess(code, returnToUrl, null);

// TODO avoid API call if possible (auth using token would be fine)

Connection<S> connection = getConnectionFactory().createConnection(accessGrant);

return new SocialAuthenticationToken(connection, null);

} catch (RestClientException e) {

logger.debug("failed to exchange for access", e);

return null;

}

} else {

return null;

}

}

复制代码

发现 QQApiImpl 的 getUserInfo 存在同一的问题,调用QQ互联API响应类型都是 text/html ,因此我们不能直接转成POJO,而要先获取响应串,在通过JSON转换工具类 ObjectMapper 来转换:

QQApiImpl

@Override

public QQUserInfo getUserInfo() {

// QQ互联的响应 Content-Type 都是 text/html,因此不能直接转为 QQUserInfo

// QQUserInfo qqUserInfo = getRestTemplate().getForObject(String.format(URL_TO_GET_USER_INFO, appId, openId), QQUserInfo.class);

String responseStr = getRestTemplate().getForObject(String.format(URL_TO_GET_USER_INFO, appId, openId), String.class);

logger.info("调用QQ OpenAPI获取用户信息: {}", responseStr);

try {

QQUserInfo qqUserInfo = objectMapper.readValue(responseStr, QQUserInfo.class);

qqUserInfo.setOpenId(openId);

return qqUserInfo;

} catch (Exception e) {

logger.error("获取用户信息转成 QQUserInfo 失败,响应信息:{}", responseStr);

return null;

}

}

复制代码

再次扫码登录进行断点调试,发现 Connection 也能成功拿到了,并且封装成 SocialAuthenticationToken 返回,于是 getAuthToken 终于成功返回了,走到了 doAuthentication

SocialAuthenticationFilter

private Authentication attemptAuthService(final SocialAuthenticationService<?> authService, final HttpServletRequest request, HttpServletResponse response)

throws SocialAuthenticationRedirectException, AuthenticationException {

final SocialAuthenticationToken token = authService.getAuthToken(request, response);

if (token == null) return null;

Assert.notNull(token.getConnection());

Authentication auth = getAuthentication();

if (auth == null || !auth.isAuthenticated()) {

return doAuthentication(authService, request, token);

} else {

addConnection(authService, request, token, auth);

return null;

}

}

private Authentication doAuthentication(SocialAuthenticationService<?> authService, HttpServletRequest request, SocialAuthenticationToken token) {

try {

if (!authService.getConnectionCardinality().isAuthenticatePossible()) return null;

token.setDetails(authenticationDetailsSource.buildDetails(request));

Authentication success = getAuthenticationManager().authenticate(token);

Assert.isInstanceOf(SocialUserDetails.class, success.getPrincipal(), "unexpected principal type");

updateConnections(authService, token, success);

return success;

} catch (BadCredentialsException e) {

// connection unknown, register new user?

if (signupUrl != null) {

// store ConnectionData in session and redirect to register page

sessionStrategy.setAttribute(new ServletWebRequest(request), ProviderSignInAttempt.SESSION_ATTRIBUTE, new ProviderSignInAttempt(token.getConnection()));

throw new SocialAuthenticationRedirectException(buildSignupUrl(request));

}

throw e;

}

}

复制代码

这时会调用 ProviderManager 的 authenticate 对 SocialAuthenticationToken 进行校验, ProviderManager 又会委托 SocialAuthenticationProvider

SocialAuthenticationProvider 会调用我们注入的 JdbcUsersConnectionRepository 到 UserConnection 表中根据 Connection 的 providerId 和 providerUserId 查找 userId

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

Assert.isInstanceOf(SocialAuthenticationToken.class, authentication, "unsupported authentication type");

Assert.isTrue(!authentication.isAuthenticated(), "already authenticated");

SocialAuthenticationToken authToken = (SocialAuthenticationToken) authentication;

String providerId = authToken.getProviderId();

Connection<?> connection = authToken.getConnection();

String userId = toUserId(connection);

if (userId == null) {

throw new BadCredentialsException("Unknown access token");

}

UserDetails userDetails = userDetailsService.loadUserByUserId(userId);

if (userDetails == null) {

throw new UsernameNotFoundException("Unknown connected account id");

}

return new SocialAuthenticationToken(connection, userDetails, authToken.getProviderAccountData(), getAuthorities(providerId, userDetails));

}

protected String toUserId(Connection<?> connection) {

List<String> userIds = usersConnectionRepository.findUserIdsWithConnection(connection);

// only if a single userId is connected to this providerUserId

return (userIds.size() == 1) ? userIds.iterator().next() : null;

}

复制代码

JdbcUsersConnectionRepository

public List<String> findUserIdsWithConnection(Connection<?> connection) {

ConnectionKey key = connection.getKey();

List<String> localUserIds = jdbcTemplate.queryForList("select userId from " + tablePrefix + "UserConnection where providerId = ? and providerUserId = ?", String.class, key.getProviderId(), key.getProviderUserId());

if (localUserIds.size() == 0 && connectionSignUp != null) {

String newUserId = connectionSignUp.execute(connection);

if (newUserId != null)

{

createConnectionRepository(newUserId).addConnection(connection);

return Arrays.asList(newUserId);

}

}

return localUserIds;

}

复制代码

由于找不到(因为这时我们的 UserConnection 表压根就没数据), toUserId 会返回 null ,接着抛出 BadCredentialsException("Unknown access token") ,该异常会被 SocialAuthenticationFilter 捕获,并根据其 signupUrl 属性进行重定向(SpringSocial认为该用户在本系统没有注册,或者注册了但没有将本地用户和QQ登录关联,因此跳转到注册页)

private Authentication doAuthentication(SocialAuthenticationService<?> authService, HttpServletRequest request, SocialAuthenticationToken token) {

try {

if (!authService.getConnectionCardinality().isAuthenticatePossible()) return null;

token.setDetails(authenticationDetailsSource.buildDetails(request));

Authentication success = getAuthenticationManager().authenticate(token);

Assert.isInstanceOf(SocialUserDetails.class, success.getPrincipal(), "unexpected principal type");

updateConnections(authService, token, success);

return success;

} catch (BadCredentialsException e) {

// connection unknown, register new user?

if (signupUrl != null) {

// store ConnectionData in session and redirect to register page

sessionStrategy.setAttribute(new ServletWebRequest(request), ProviderSignInAttempt.SESSION_ATTRIBUTE, new ProviderSignInAttempt(token.getConnection()));

throw new SocialAuthenticationRedirectException(buildSignupUrl(request));

}

throw e;

}

}

复制代码

而 SocialAuthenticationFilter 的 signupUrl 默认为 /signup

public class SocialAuthenticationFilter extends AbstractAuthenticationProcessingFilter {

private String signupUrl = "/signup";

}

复制代码

跳转到 /signup 时,被SpringSecurity拦截,并重定向到 loginPage() ,最后到了 BrowserSecurityController

SecurityBrowserConfig

.formLogin() .loginPage(SecurityConstants.FORWARD_TO_LOGIN_PAGE_URL) 复制代码

SecurityConstants

/** * 未登录访问受保护URL则跳转路径到 此 */ String FORWARD_TO_LOGIN_PAGE_URL = "/auth/require"; 复制代码

BrowserSecurityController

@RestController

public class BrowserSecurityController {

private Logger logger = LoggerFactory.getLogger(getClass());

// security会将跳转前的请求存储在session中

private RequestCache requestCache = new HttpSessionRequestCache();

private RedirectStrategy redirectStrategy = new DefaultRedirectStrategy();

@Autowired

SecurityProperties securityProperties;

@RequestMapping("/auth/require")

@ResponseStatus(code = HttpStatus.UNAUTHORIZED)

public SimpleResponseResult requireAuthentication(HttpServletRequest request, HttpServletResponse response) throws IOException {

SavedRequest savedRequest = requestCache.getRequest(request, response);

if (savedRequest != null) {

String redirectUrl = savedRequest.getRedirectUrl();

logger.info("引发跳转到/auth/login的请求是: {}", redirectUrl);

if (StringUtils.endsWithIgnoreCase(redirectUrl, ".html")) {

// 如果用户是访问html页面被FilterSecurityInterceptor拦截从而跳转到了/auth/login,那么就重定向到登录页面

redirectStrategy.sendRedirect(request, response, securityProperties.getBrowser().getLoginPage());

}

}

// 如果不是访问html而被拦截跳转到了/auth/login,则返回JSON提示

return new SimpleResponseResult("用户未登录,请引导用户至登录页");

}

}

复制代码

于是最终得到了如下响应:

@EnableSocial做了些什么

它会加载一个配置类 SocialConfiguration ,该类会读取容器中 SocialConfigure 实例,如我们所写的扩展 SocialAutoConfigureAdapter 的 QQLoginAutoConfig 和扩展了 SocialConfigureAdapter 的 SocialConfig ,将我们实现的 ConnectionFactory 和 UsersConnectionRepository 与 SpringSecurity 的认证流程串起来

/**

* Configuration class imported by {@link EnableSocial}.

* @author Craig Walls

*/

@Configuration

public class SocialConfiguration {

private static boolean securityEnabled = isSocialSecurityAvailable();

@Autowired

private Environment environment;

private List<SocialConfigurer> socialConfigurers;

@Autowired

public void setSocialConfigurers(List<SocialConfigurer> socialConfigurers) {

Assert.notNull(socialConfigurers, "At least one configuration class must implement SocialConfigurer (or subclass SocialConfigurerAdapter)");

Assert.notEmpty(socialConfigurers, "At least one configuration class must implement SocialConfigurer (or subclass SocialConfigurerAdapter)");

this.socialConfigurers = socialConfigurers;

}

@Bean

public ConnectionFactoryLocator connectionFactoryLocator() {

if (securityEnabled) {

SecurityEnabledConnectionFactoryConfigurer cfConfig = new SecurityEnabledConnectionFactoryConfigurer();

for (SocialConfigurer socialConfigurer : socialConfigurers) {

socialConfigurer.addConnectionFactories(cfConfig, environment);

}

return cfConfig.getConnectionFactoryLocator();

} else {

DefaultConnectionFactoryConfigurer cfConfig = new DefaultConnectionFactoryConfigurer();

for (SocialConfigurer socialConfigurer : socialConfigurers) {

socialConfigurer.addConnectionFactories(cfConfig, environment);

}

return cfConfig.getConnectionFactoryLocator();

}

}

@Bean

public UsersConnectionRepository usersConnectionRepository(ConnectionFactoryLocator connectionFactoryLocator) {

UsersConnectionRepository usersConnectionRepository = null;

for (SocialConfigurer socialConfigurer : socialConfigurers) {

UsersConnectionRepository ucrCandidate = socialConfigurer.getUsersConnectionRepository(connectionFactoryLocator);

if (ucrCandidate != null) {

usersConnectionRepository = ucrCandidate;

break;

}

}

Assert.notNull(usersConnectionRepository, "One configuration class must implement getUsersConnectionRepository from SocialConfigurer.");

return usersConnectionRepository;

}

}

复制代码

注册页 & 关联社交账号

首先将注册页的URL可配置化,默认设为 /sign-up.html ,以及处理注册的服务接口 /user/register

@Data

public class SocialProperties {

private QQSecurityPropertie qq = new QQSecurityPropertie();

public static final String DEFAULT_FILTER_PROCESSING_URL = "/socialLogin";

private String filterProcessingUrl = DEFAULT_FILTER_PROCESSING_URL;

public static final String DEFAULT_SIGN_UP_URL = "/sign-up.html";

private String signUpUrl = DEFAULT_SIGN_UP_URL;

public static final String DEFAULT_SING_UP_PROCESSING_URL = "/user/register";

private String signUpProcessingUrl = DEFAULT_SING_UP_PROCESSING_URL;

}

复制代码

然后在浏览器配置类中将此路径放开:

@Autowired

private SpringSocialConfigurer qqSpringSocialConfigurer;

@Override

protected void configure(HttpSecurity http) throws Exception {

// 启用验证码校验过滤器

http.apply(verifyCodeValidatorConfig).and()

// 启用短信登录过滤器

.apply(smsLoginConfig).and()

// 启用QQ登录

.apply(qqSpringSocialConfigurer).and()

// 启用表单密码登录过滤器

.formLogin()

.loginPage(SecurityConstants.FORWARD_TO_LOGIN_PAGE_URL)

.loginProcessingUrl(SecurityConstants.DEFAULT_FORM_LOGIN_URL)

.successHandler(customAuthenticationSuccessHandler)

.failureHandler(customAuthenticationFailureHandler)

.and()

// 浏览器应用特有的配置,将登录后生成的token保存在cookie中

.rememberMe()

.tokenRepository(persistentTokenRepository())

.tokenValiditySeconds(3600)

.userDetailsService(customUserDetailsService)

.and()

// 浏览器应用特有的配置

.authorizeRequests()

.antMatchers(

SecurityConstants.FORWARD_TO_LOGIN_PAGE_URL,

securityProperties.getBrowser().getLoginPage(),

SecurityConstants.VERIFY_CODE_SEND_URL,

securityProperties.getSocial().getFilterProcessingUrl() + securityProperties.getSocial().getQq().getProviderId(),

securityProperties.getSocial().getSignUpUrl(),

securityProperties.getSocial().getSignUpProcessingUrl()).permitAll()

.anyRequest().authenticated().and()

.csrf().disable();

}

复制代码

最后编写注册页:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<h1>标准注册页</h1>

<a href="/social">QQ账号信息</a>

<form action="/user/register" method="post">

用户名: <input type="text" name="username" value="admin">

密码: <input type="password" name="password" value="123">

<button type="submit" name="type" value="register">注册并关联QQ登录</button>

<button type="submit" name="type" value="binding">已有账号关联QQ登录</button>

</form>

</body>

</html>

复制代码

ProviderSignInUtils

注册服务:虽然因为在 UserConnection 表中没有和本地用户关联的记录而跳转到了注册页,但是获取的 Connection 或保存在 Session 中,如果你想在用户点击注册本地账号时自动为其关联QQ账号或用户已有本地账号自己手动关联QQ账号,那么可以使用 ProviderSignInUtils 这个工具类,你只需要告诉其需要关联的本地账户 userId ,它会自动取出 Session 中保存的 Connection ,并将 userId 、 Connection.getProviderId 、 Connection.getProviderUserId 作为一条记录插入到数据库中,这样该用户下次再进行QQ登录时就不会跳转到本地账号注册页了

@RestController

@RequestMapping("/user")

public class UserController {

private Logger logger = LoggerFactory.getLogger(getClass());

@Autowired

private UserService userService;

@Autowired

private ProviderSignInUtils providerSignInUtils;

@PostMapping("/register")

public String register(String username, String password, String type, HttpServletRequest request) {

if ("register".equalsIgnoreCase(type)) {

logger.info("新增用户并关联QQ登录, 用户名:{}", username);

userService.insertUser();

} else if ("binding".equalsIgnoreCase(type)) {

logger.info("给用户关联QQ登录, 用户名:{}", username);

}

providerSignInUtils.doPostSignUp(username, new ServletWebRequest(request));

return "success";

}

}

复制代码

绑定/解绑场景支持

有时我们的系统的账号管理模块需要允许用户关联或取消关联一些社交账号,SpringSocial对这一场景也提供了支持(见 ConnectController )。你只需自定义相关的视图组件(可扩展 AbstractView )便可实现“绑定/解绑”功能。

Session管理

单机Session管理

事实上,我们所自定义的登录流程只会在登录时被执行一次,登录成功后会生成一个封装认证信息的 Authentication 保存在本地线程保险箱中,而在后续的用户访问受保护URL等操作时就不会在涉及到这些登录流程中的组件了。

让我们再回想一下Spring Security的过滤器链,位于首位的是 SecurityContextPersistenceFilter ,它用于在收到请求时试图从Session中读取登录成功后生成的认证信息放入当前线程保险箱中,在响应请求时再取出来放入Session中,而位于过滤器链末尾的 FilterSecurityInterceptor 会在访问 Controller 服务之前校验线程保险箱中的认证信息,因此Session的管理会直接影响到用户此刻能否继续访问受保护URL。

在SpringBoot中,我们可以通过配置项 server.session.timeout (单位秒)来设置Session的有效时长,从而实现用户登录一段时间之后如果还在访问受保护URL则需要重新登陆。

相关代码位于 TomcatEmbeddedServletContainerFactory

private void configureSession(Context context) {

long sessionTimeout = getSessionTimeoutInMinutes();

context.setSessionTimeout((int) sessionTimeout);

if (isPersistSession()) {

Manager manager = context.getManager();

if (manager == null) {

manager = new StandardManager();

context.setManager(manager);

}

configurePersistSession(manager);

}

else {

context.addLifecycleListener(new DisablePersistSessionListener());

}

}

private long getSessionTimeoutInMinutes() {

long sessionTimeout = getSessionTimeout();

if (sessionTimeout > 0) {

sessionTimeout = Math.max(TimeUnit.SECONDS.toMinutes(sessionTimeout), 1L);

}

return sessionTimeout;

}

复制代码

SpringBoot会将你配置的秒数转为分钟数,因此你会发现设置了 server.session.timeout=10 却发现1分钟后Session才失效导致需要重新登陆的情况。

application.properties

server.session.timeout=10 #设置Session 10秒后过期 复制代码

不过我们一般设置为几个小时

与未登陆而访问受保护URL不同,Session失效导致无法访问受保护URL应该有不一样的提示(例如:因为长时间没有操作,您登陆的会话已过期,请重新登陆;而不应该提示您还未登录,请先登录),这时我们可以配置 http.sessionManage().invalidSessionUrl() 来指定用户登录时间超过 server.session.timeout 设定的时长之后用户再访问受保护URL会跳转到的URL,你可以为其配置一个页面或者 Controller 来提示用户并引导用户到登录页

SecurityBrowserConfig

protected void configure(HttpSecurity http) throws Exception {

// 启用验证码校验过滤器

http.apply(verifyCodeValidatorConfig).and()

// 启用短信登录过滤器

.apply(smsLoginConfig).and()

// 启用QQ登录

.apply(qqSpringSocialConfigurer).and()

// 启用表单密码登录过滤器

.formLogin()

.loginPage(SecurityConstants.FORWARD_TO_LOGIN_PAGE_URL)

.loginProcessingUrl(SecurityConstants.DEFAULT_FORM_LOGIN_URL)

.successHandler(customAuthenticationSuccessHandler)

.failureHandler(customAuthenticationFailureHandler)

.and()

// 浏览器应用特有的配置,将登录后生成的token保存在cookie中

.rememberMe()

.tokenRepository(persistentTokenRepository())

.tokenValiditySeconds(3600)

.userDetailsService(customUserDetailsService)

.and()

.sessionManagement()

.invalidSessionUrl("/session-invalid.html")

.and()

// 浏览器应用特有的配置

.authorizeRequests()

.antMatchers(

SecurityConstants.FORWARD_TO_LOGIN_PAGE_URL,

securityProperties.getBrowser().getLoginPage(),

SecurityConstants.VERIFY_CODE_SEND_URL,

securityProperties.getSocial().getFilterProcessingUrl() + securityProperties.getSocial().getQq().getProviderId(),

securityProperties.getSocial().getSignUpUrl(),

securityProperties.getSocial().getSignUpProcessingUrl(),

"/session-invalid.html").permitAll()

.anyRequest().authenticated().and()

.csrf().disable();

}

复制代码

在 .sessionManagement() 配置下:

通过 .maximumSessions 可以控制一个用户同时可登录的会话数,如果设置为1则可实现后一个登录的人会踢掉前一个登录的人。,通过 expiredSessionStrategy 可以为该事件设置一个回调方法(前一个人被挤掉后再访问受保护URL时调用),可通过回调参数获取 request 和 response

通过 .maxSessionsPreventsLogin(true) 可设置若用户已登录,则在其他会话无法再次登录,Session由于 timeout 的设置失效或二次登录被阻止,都可以通过 .invalidSessionStrategy() 配置一个处理策略

集群Session管理

为了实现高可用和高并发,企业级应用通常会采用集群的方式部署服务,通过网关或代理将请求根据轮询算法转发的到特定的服务,这时如果每个服务单独管理自己的Session,那么就会出现重复要求用户登录的情况。我们可以将Session的管理抽离出来存储到一个单独的系统中, spring-session 项目可以帮我们完成这份工作,我们只需告诉它用什么存储系统来存储Session即可。

通常我们使用 Redis 来存储Session而不使用 Mysql ,原因如下:

-

SpringSecurity针对每次请求都会从Session中读取认证信息,因此读取比较频繁,使用缓存系统速度较快 -

Session是有有效时间的,如果存储在Mysql中自己还需定时清理,而Redis本身就自带缓存数据时效性

安装Redis

官网,下载编译

$ wget http://download.redis.io/releases/redis-5.0.5.tar.gz $ tar xzf redis-5.0.5.tar.gz $ cd redis-5.0.5 $ make MALLOC=libc 复制代码

如果提示找不到相关命令则需安装相关依赖, yum install -y gcc g++ gcc-c++ make

启动服务:

./src/redis-server

由于我是在虚拟机 CentOS6.5 中安装的,而 Redis 默认的保护机制只允许本地访问,要想宿主机或外网访问则需配置 ./redis.conf ,新增 bind 192.168.102.2 (我的宿主机局域网IP)可让宿主机访问IP,这相当于增加一个IP白名单,如果想所有主机都能访问该服务,则可配置 bind 0.0.0.0

修改配置后,需要再启动时指定读取该配置文件以使配置项生效: ./src/redis-server ./redis.conf &

SpringBoot配置文件

在 application.properties 中新增 spring.redis.host=192.168.102.101 ,可指定 SpringBoot 启动时连接该主机的 Redis (默认端口6379),并将之前的排除 Redis 自动集成注解去掉

//@SpringBootApplication(exclude = {RedisAutoConfiguration.class,RedisRepositoriesAutoConfiguration.class})

@SpringBootApplication

@RestController

@EnableSwagger2

public class SecurityDemoApplication {

public static void main(String[] args) {

SpringApplication.run(SecurityDemoApplication.class, args);

}

@RequestMapping("/hello")

public String hello() {

return "hello spring security";

}

}

复制代码

在配置文件总指定将 Session 托管给 Redis

spring.session.store-type=redis spring.redis.host=192.168.102.101 复制代码

可支持的托管类型封装在了 org.springframework.boot.autoconfigure.session.StoreType 中。

使用集群模式后,之前配置的 timeout 和 http.sessionManagement() 依然生效。

注意:将Session托管给存储系统之后,要确保写入Session中的Bean是可序列化的,即实现了 Serializable 接口,如果Bean中的属性无法序列化,例如 ImageCode 中的 BufferedImage image ,如果不需要存储到Session中,则可以在写入Session时将该属性置为 null

@Override

public void save(ServletWebRequest request, ImageCode imageCode) {

ImageCode ic = new ImageCode(imageCode.getCode(), null, imageCode.getExpireTime());

sessionStrategy.setAttribute(request, SecurityConstants.IMAGE_CODE_SESSION_KEY, ic);

}

复制代码

退出登录

如何退出登录

Security 为我们提供了一个默认注销当前用户的服务 /logout ,默认会做如下3件事:

Session remember-me SecurityContext

我们可以通过 http.logout() 来自定义注销登录逻辑

-

logoutUrl(),指定注销操作请求的URL -

logoutSuccessUrl(),注销完成后跳转到的URL -

logoutSuccessHandler(),注销完成后调用的处理器,可根据用户请求类型动态响应页面或JSON -

deleteCookies(),根据key删除Cookie中的item

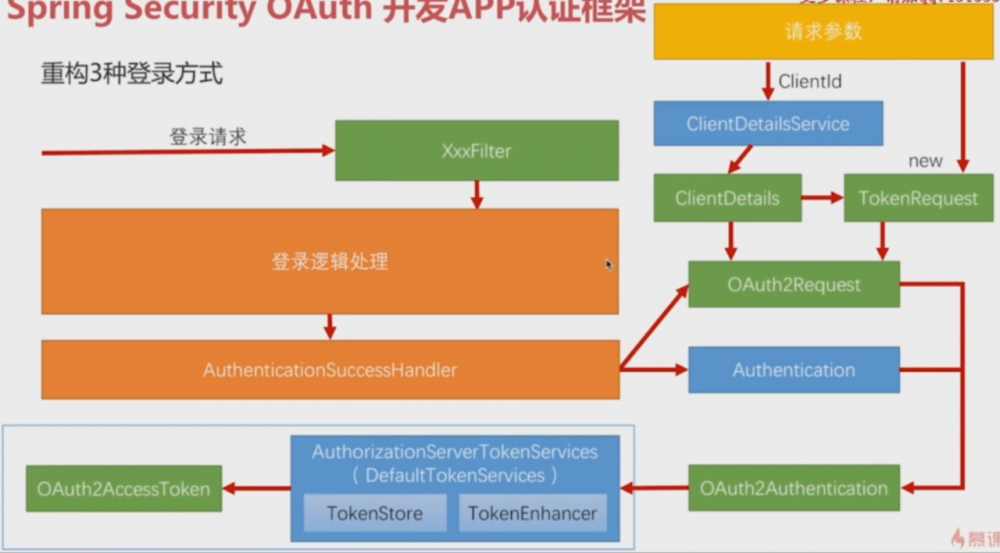

Spring Security OAuth开发APP认证框架

我们之前所讲的一切都是基于 B/S 架构的,即用户通过浏览器直接访问我们的服务,是基于 Session/Cookie 的。但是现在前后端分离架构愈发流行,用户可能是直接访问APP或WebServer(如 nodejs ),而APP和WebServer再通过 ajax 调用后端的服务,这一场景下 Session/Cookie 模式会有很多缺点

- 开发繁琐,需要频繁针对

Session/Cookie进行读写操作,请求从浏览器发出会附带存储在Cookie中的JSESSIONID,后端根据这个能够找到对应的Session,响应时又会将JSESSIONID写入Cookie。如果浏览器禁用Cookie则需在每次的URL上附带JSESSIONID参数 - 安全性和客户体验差,敏感数据保存在客户端的

Cookie中不太安全,Session时效管理、分布式管理等设置不当会导致用户的频繁重新登陆,造成不好的用户体验 - 有些前端技术根本就不支持

Cookie,如App、小程序

如此而言, Spring Security OAuth 提供了一种基于 token 的认证机制,认证不再是每次请求读取存储在Session中的认证信息,而是对授权的用户发放一个 token ,访问服务时只需带上 token 参数即可。相比较于基于 Session 的方式, token 更加灵活和安全,不会向 Session 一样 SESSIONID 的分配以及参数附带都是固化了的, token 以怎样的形式呈现以及包含哪些信息以及可通过 token 刷新机制透明地延长授权时长(用户感知不到)来避免重复登录等,都是可以被我们自定义的。

提到 OAuth ,可能很容易联想到之前所开发的第三方登录功能,其实 Spring Social 是封装了 OAuth 客户端所要走的流程,而 Spring Security OAuth 则是封装了 OAuth 认证服务器的相关功能。

就我们自己开发的系统而言,后端就是认证服务器和资源服务器,而前端APP以及WebServer等就相当于 OAuth 客户端。

认证服务器需要做的事就是提供4中授权模式以及 token 的生成和存储,资源服务器就是保护 REST 服务,通过过滤器的方式在调用服务前校验请求中的 token 。而我们需要做的就是将我们自定义的认证逻辑(用户名密码登录、短信验证码登录、第三方登录)集成到认证服务器中,并对接生成和存储 token 。

从本章开始,我们将采用 Spring Security OAuth 开发 security-app 项目,基于纯 OAuth 的认证方式,而不依赖于 Session/Cookie

准备工作

首先我们在 security-demo 中将引入的 security-browser 依赖注释掉,并引入 security-app ,忘掉之前基于 Session/Cookie 开发的认证代码,从头开始基于 OAuth 来开发认证授权。

由于在 security-core 中的验证码校验过滤器 VerifyCodeValidateFilter 需要注入认证成功/失败处理器,所以我们将 security-demo 中的复制一份到 security-app 中,并将处理结果以JSON的方式响应( security-browser 的处理结果可以是一个页面,但 security-app 只能响应JSON),并将 SimpleResponseResult 移入 security-core 中。

package top.zhenganwen.securitydemo.app.handler;

@Component("appAuthenticationFailureHandler")

public class AppAuthenticationFailureHandler extends SimpleUrlAuthenticationFailureHandler {

private Logger logger = LoggerFactory.getLogger(getClass());

@Autowired

private ObjectMapper objectMapper;

// @Autowired

// private SecurityProperties securityProperties;

@Override

public void onAuthenticationFailure(HttpServletRequest request, HttpServletResponse response, AuthenticationException exception) throws IOException, ServletException {

// if (securityProperties.getBrowser().getLoginProcessType() == LoginProcessTypeEnum.REDIRECT) {

// super.onAuthenticationFailure(request, response, exception);

// return;

// }

logger.info("登录失败=>{}", exception.getMessage());

response.setContentType("application/json;charset=utf-8");

response.getWriter().write(objectMapper.writeValueAsString(new SimpleResponseResult(exception.getMessage())));

response.getWriter().flush();

}

}

复制代码

package top.zhenganwen.securitydemo.app.handler;

@Component("appAuthenticationSuccessHandler")

public class AppAuthenticationSuccessHandler extends SavedRequestAwareAuthenticationSuccessHandler {

private Logger logger = LoggerFactory.getLogger(getClass());

@Autowired

private ObjectMapper objectMapper;

// @Autowired

// private SecurityProperties securityProperties;

@Override

public void onAuthenticationSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication) throws IOException

, ServletException {

// if (securityProperties.getBrowser().getLoginProcessType() == LoginProcessTypeEnum.REDIRECT) {

// // 重定向到缓存在session中的登录前请求的URL

// super.onAuthenticationSuccess(request, response, authentication);

// }

logger.info("用户{}登录成功", authentication.getName());

response.setContentType("application/json;charset=utf-8");

response.getWriter().write(objectMapper.writeValueAsString(authentication));

response.getWriter().flush();

}

}

复制代码

重启服务,查看在去掉 security-browser 而引入 security-app 之后项目是否能正常跑起来。

启用认证服务器

只需使用一个注解 @EnableAuthorizationServer 即可使当前服务成为一个认证服务器, starter-oauth2 已经帮我们封装好了认证服务器需要提供的4种授权模式和 token 的管理。

package top.zhenganwen.securitydemo.app.config;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableAuthorizationServer;

/**

* @author zhenganwen

* @date 2019/9/11

* @desc AuthorizationServerConfig

*/

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig {

}

复制代码

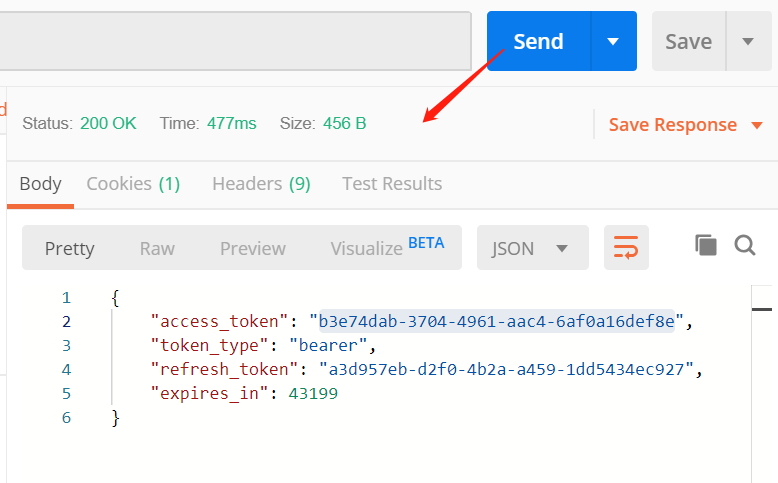

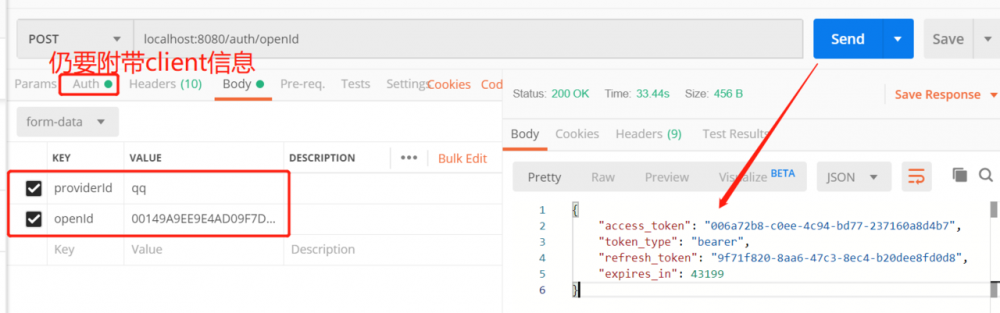

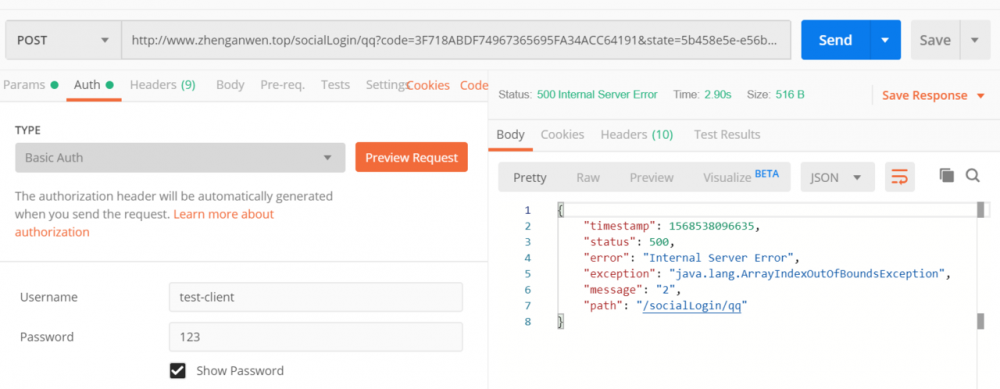

现在我们可以来测试一下4中授权模式中的 授权码 模式和 密码 模式

首先认证服务器端要有用户,为了方便这里就不再编写 DAO 和 UserDetailsService 了,我们可以通过配置添加一个用户:

security.user.name=test security.user.password=test security.user.role=user # 要使用OAuth,用户需要有user角色,数据库中需存储为ROLE_USER 复制代码

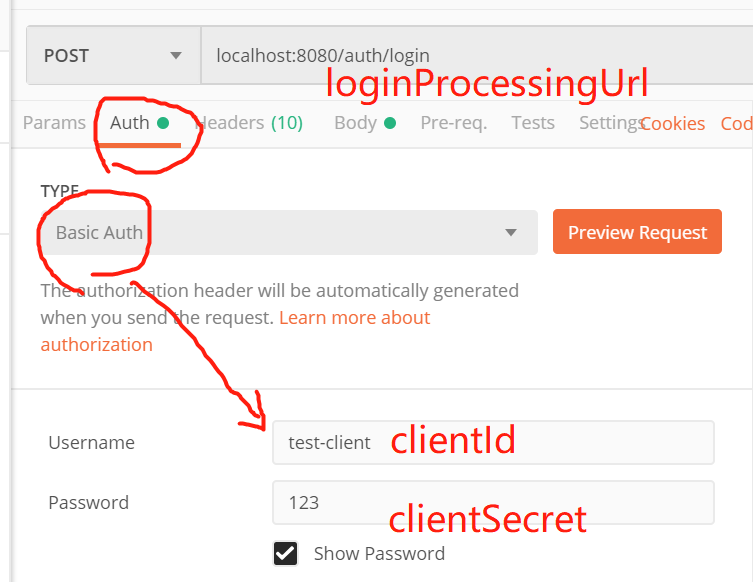

然后配置一个 clientId/clientSecret ,这相当于别的应用调用 security-demo 进行第三方登录之前需要在 security-demo 的互联开发平台上申请注册的 appId/appSecret 。例如现在有一个应用在 security-demo 的开发平台上注册审核通过了, security-demo 会为其分配一个 appId:test-client 和 appSecret:123 。现在我们的 security-demo 也成为了认证服务器,任何调用 security-demo API获取 token 的其他应用可视为第三方应用或客户端了。

security.oauth2.client.client-id=test-client security.oauth2.client.client-secret=123 复制代码

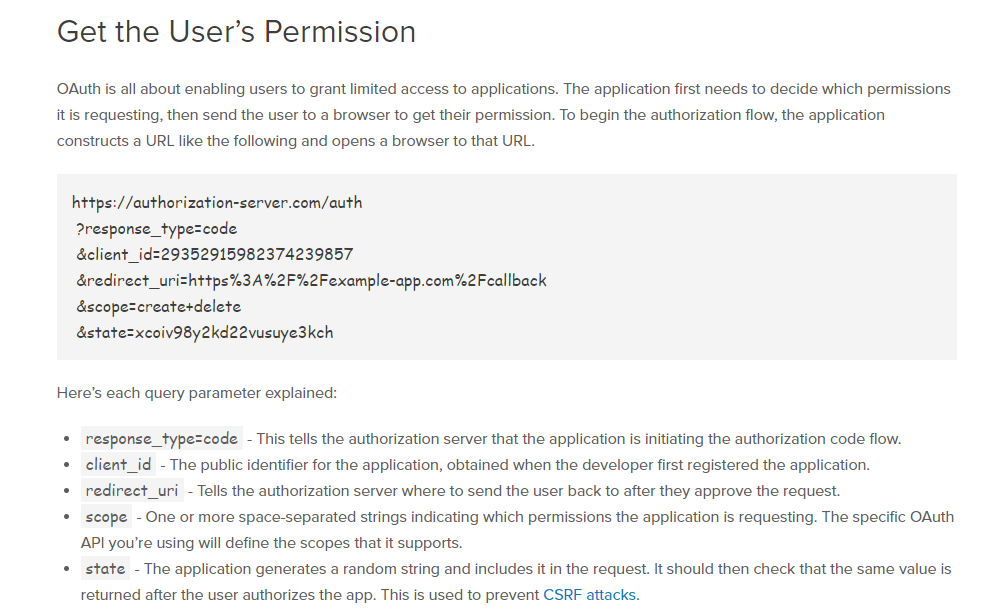

接下来我们可以对照 OAuth2 的官网上的参考文档来验证 @EnableAuthorizationServer 提供的4种授权模式并获取 token

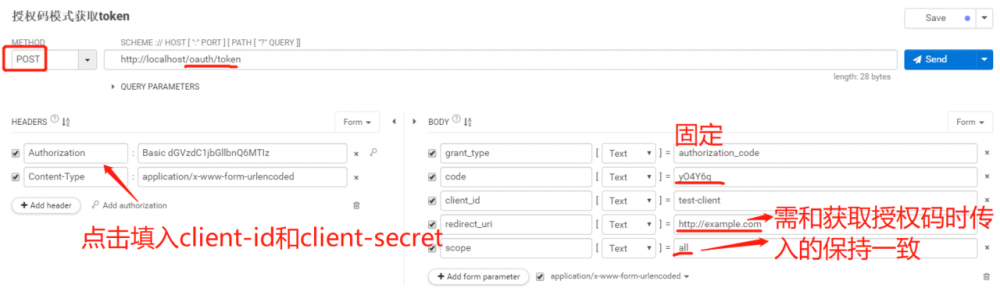

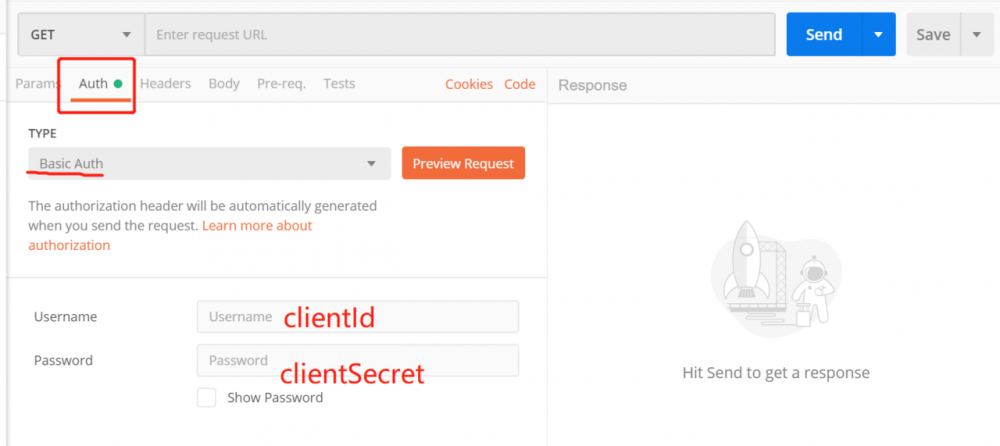

测试授权码模式

参见请求标准

授权码模式有两步:

-

获取授权码

观察boot启动日志,发现框架为我们添加若干接口,其中就包含了

/oauth/authorize,这个就是授权码获取的接口。我们对照OAuth2中获取授权码的请求标准来尝试获取授权码

http://localhost/oauth/authorize? response_type=code &client_id=test-client &redirect_uri=http://example.com &scope=all 复制代码

其中

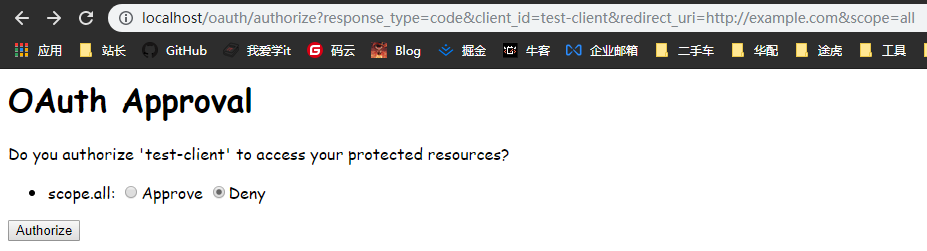

response_type固定为code表示获取授权码,client_id为客户端的appId,redirect_uri为客户端接收授权码从而进一步获取token的回调URL(这里我们暂且随便写一个,到时候授权成功跳转到的URL上会附带授权码),scope表示此次授权需要获取的权限范围(键值和键值的意义应由认证服务器来定,这里我们暂且随便写一个)。访问该URL后,会弹出一个basic认证的登录框,我们输入用户名test密码test登录之后跳转到授权页,询问我们是否授予all权限(实际开发中我们可以将权限按操作类型分为create、delete、update、read,也可按角色划分为user、admin、guest等):

我们点击同意

Approve后点击授权Authorize,然后跳转到回调URL并附带了授权码

记下该授权码

yO4Y6q用于后续的token获取 -

获取

token

我们可以通过

Chrome插件Restlet Client来完成此次请求- 点击

Add authorization输入client-id和client-secret,工具会帮我们自动加密并附在请求头Authorizatin中 - 填写请求参数

如果使用

Postman则Authorization设置如下:

点击

Send发送请求,响应如下:

- 点击

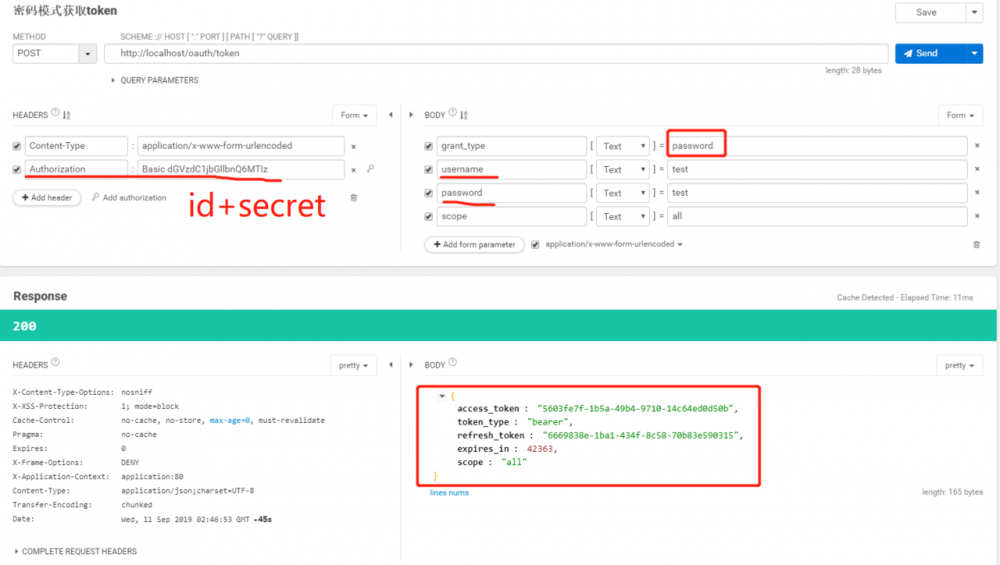

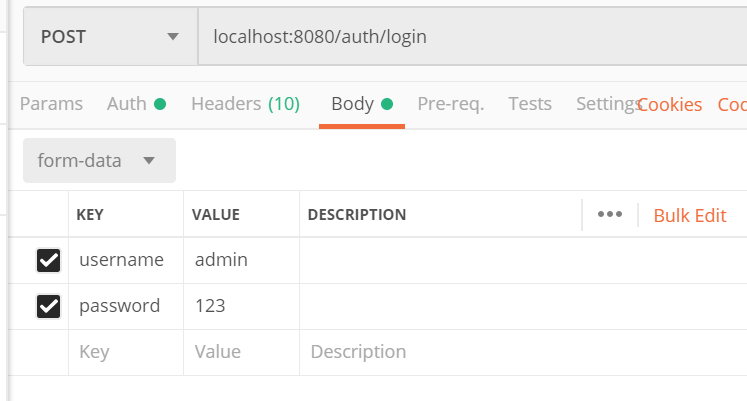

密码模式

密码模式只需一步,无需授权码,可以直接获取 token

使用密码模式相当于用户告诉了客户端 test-client 用户在 security-demo 上注册用户名密码,客户端直接拿这个去获取 token ,认证服务器并不知道客户端是经用户授权同意后请求 token 还是偷偷拿已知的用户名密码 来获取 token ,但是如果这个客户端应用是公司内部应用,可无需担心这一点

这里还有一个细节:因为之前通过授权码模式发放了一个对应该用户的 token ,所以这里再通过密码模式获取 token 时返回的仍是之前生成的 token ,并且过期时间 expire_in 在逐渐缩短

目前没有指定 token 的存储方式,因此默认是存储在内存中的,如果你重启了服务,那么就需要重新申请 token

启用资源服务器

同样的,使用一个 @EnableResourceServer 注解就可以使服务成为资源服务器(在调用服务前校验 token )

package top.zhenganwen.securitydemo.app.config;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableResourceServer;

/**

* @author zhenganwen

* @date 2019/9/11

* @desc ResourceServerConfig

*/

@Configuration

@EnableResourceServer

public class ResourceServerConfig {

}

复制代码

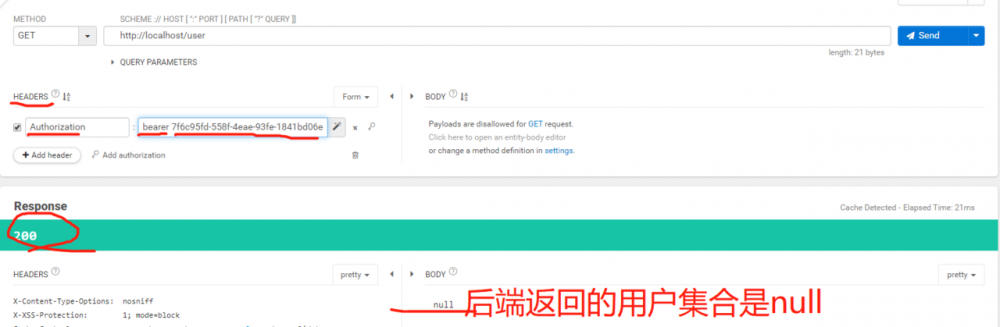

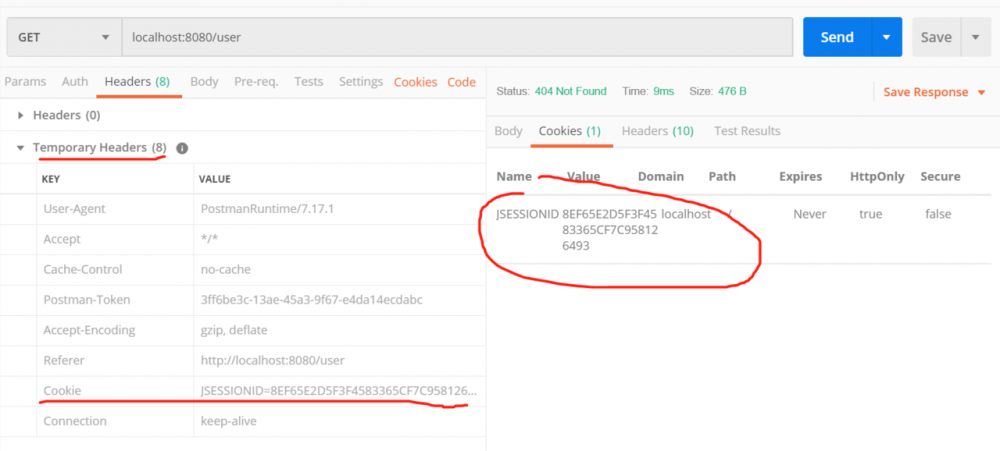

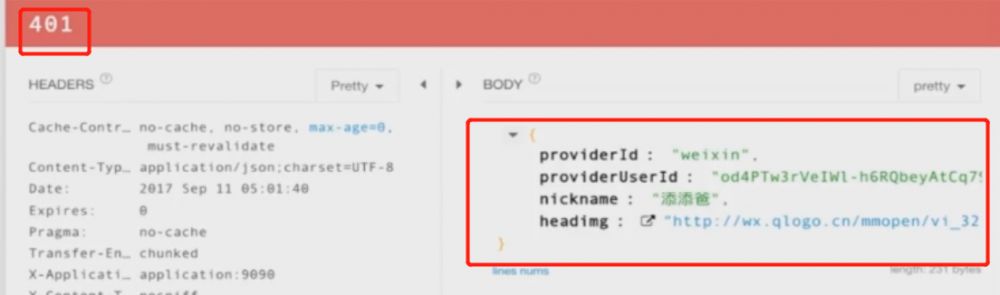

重启服务服务后直接访问查询用户接口 /user 响应 401 说明资源服务器起作用了(没有附带 token 访问受保护服务会被拦截),这也不是 security 默认的 basic 认证在起作用,因为如果是 basic 拦截它会弹出登录框,而这里并没有

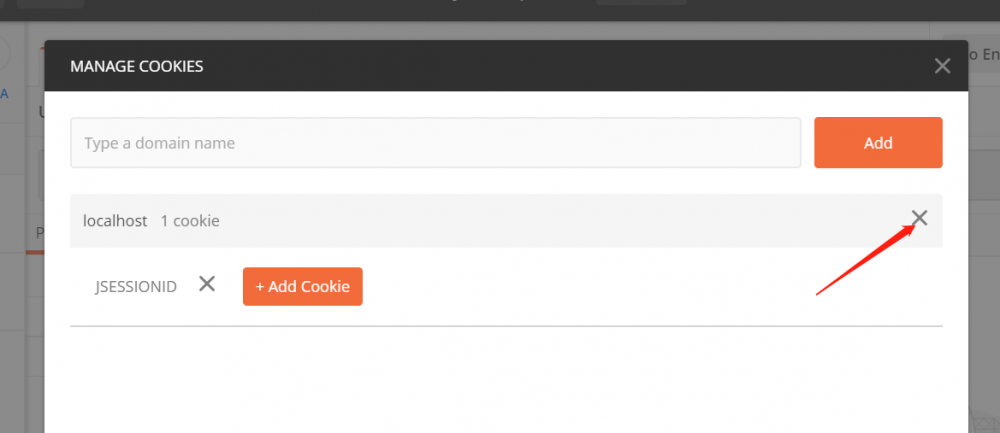

然后我们使用密码模式重新生成一次 token:7f6c95fd-558f-4eae-93fe-1841bd06ea5c ,并在访问接口时附带 token (添加请求头 Authorization 值为 token_type access_token )

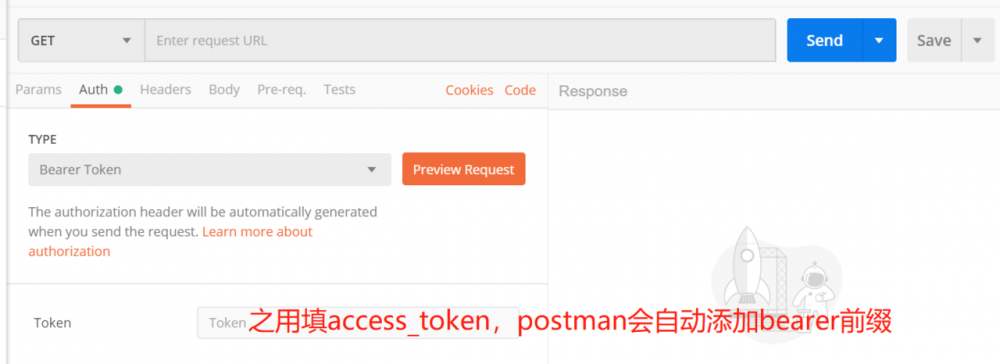

使用 Postman 更加方便:

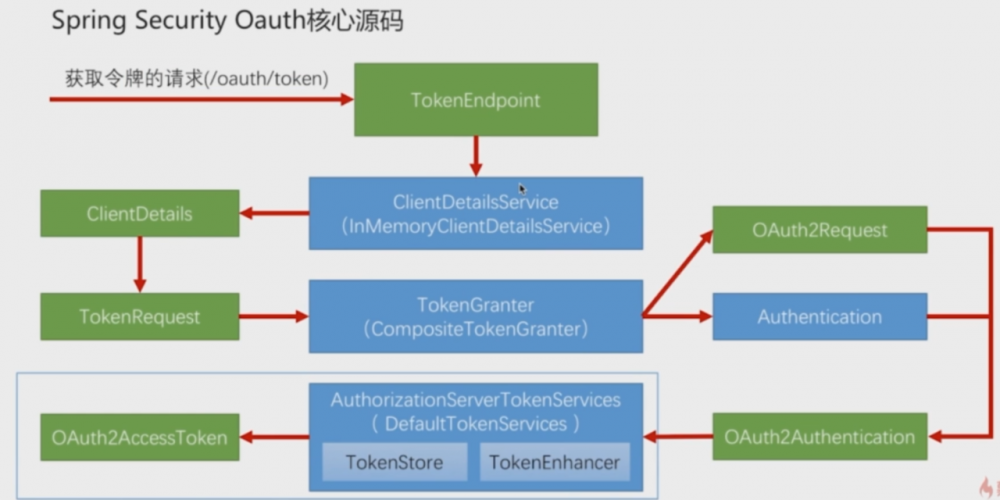

Spring Security Oauth核心源码剖析

框架核心组件如下,方框为绿色表示是具体类,为蓝色则表示是接口/抽象,括号中的类为运行时实际调用的类。下面我们将以 密码模式 为例来对源码进行剖析,你也可以打断点逐步进行验证。

令牌颁发服务——TokenEndpoint

TokenEndpoint 可以看做是一个 Controller ,它会受理我们申请 token 的请求,见 postAccessToken 方法:

@RequestMapping(value = "/oauth/token", method=RequestMethod.POST)

public ResponseEntity<OAuth2AccessToken> postAccessToken(Principal principal, @RequestParam

Map<String, String> parameters) throws HttpRequestMethodNotSupportedException {

if (!(principal instanceof Authentication)) {

throw new InsufficientAuthenticationException(

"There is no client authentication. Try adding an appropriate authentication filter.");

}

String clientId = getClientId(principal);

ClientDetails authenticatedClient = getClientDetailsService().loadClientByClientId(clientId);

TokenRequest tokenRequest = getOAuth2RequestFactory().createTokenRequest(parameters, authenticatedClient);

if (clientId != null && !clientId.equals("")) {

// Only validate the client details if a client authenticated during this

// request.

if (!clientId.equals(tokenRequest.getClientId())) {

// double check to make sure that the client ID in the token request is the same as that in the

// authenticated client

throw new InvalidClientException("Given client ID does not match authenticated client");

}

}

if (authenticatedClient != null) {

oAuth2RequestValidator.validateScope(tokenRequest, authenticatedClient);

}

if (!StringUtils.hasText(tokenRequest.getGrantType())) {

throw new InvalidRequestException("Missing grant type");

}

if (tokenRequest.getGrantType().equals("implicit")) {

throw new InvalidGrantException("Implicit grant type not supported from token endpoint");

}

if (isAuthCodeRequest(parameters)) {

// The scope was requested or determined during the authorization step

if (!tokenRequest.getScope().isEmpty()) {

logger.debug("Clearing scope of incoming token request");

tokenRequest.setScope(Collections.<String> emptySet());

}

}

if (isRefreshTokenRequest(parameters)) {

// A refresh token has its own default scopes, so we should ignore any added by the factory here.

tokenRequest.setScope(OAuth2Utils.parseParameterList(parameters.get(OAuth2Utils.SCOPE)));

}

OAuth2AccessToken token = getTokenGranter().grant(tokenRequest.getGrantType(), tokenRequest);

if (token == null) {

throw new UnsupportedGrantTypeException("Unsupported grant type: " + tokenRequest.getGrantType());

}

return getResponse(token);

}

复制代码

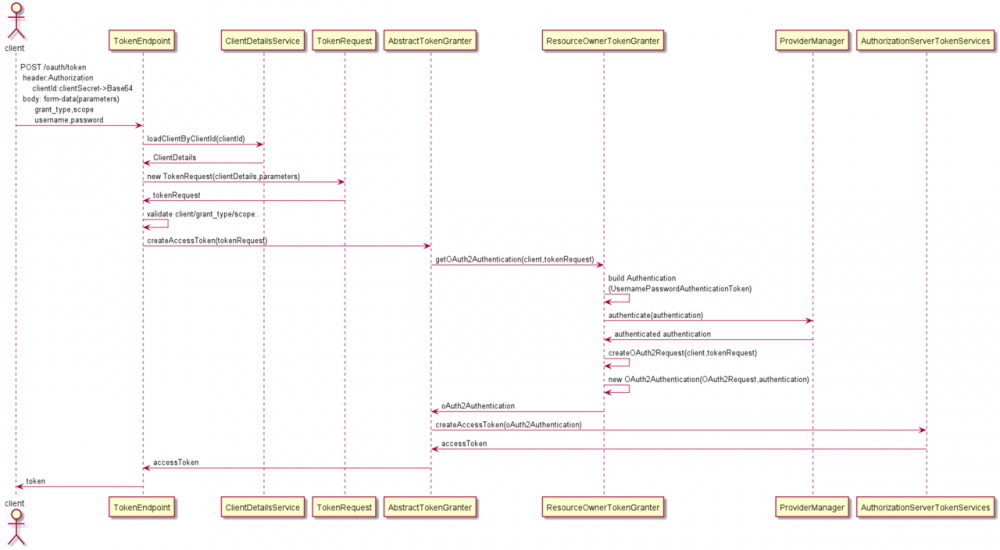

首先入参包含了两个部分: principal 和 parameters ,对应我们密码模式请求参数的两个部分:请求头 Authorization 和请求体( grant_type 、 username 、 password 、 scope )。

String clientId = getClientId(principal);

principal 传入的实际上是一个 UsernamePasswordToken ,对应逻辑在 BasicAuthenticationFilter 的 doFilterInternal 方法中:

@Override

protected void doFilterInternal(HttpServletRequest request,

HttpServletResponse response, FilterChain chain)

throws IOException, ServletException {

final boolean debug = this.logger.isDebugEnabled();

String header = request.getHeader("Authorization");

if (header == null || !header.startsWith("Basic ")) {

chain.doFilter(request, response);

return;

}

try {

String[] tokens = extractAndDecodeHeader(header, request);

assert tokens.length == 2;

String username = tokens[0];

if (authenticationIsRequired(username)) {

UsernamePasswordAuthenticationToken authRequest = new UsernamePasswordAuthenticationToken(

username, tokens[1]);

}

}

catch (AuthenticationException failed) {

}

chain.doFilter(request, response);

}

private String[] extractAndDecodeHeader(String header, HttpServletRequest request)

throws IOException {

byte[] base64Token = header.substring(6).getBytes("UTF-8");

byte[] decoded;

try {

decoded = Base64.decode(base64Token);

}

catch (IllegalArgumentException e) {

throw new BadCredentialsException(

"Failed to decode basic authentication token");

}

String token = new String(decoded, getCredentialsCharset(request));

int delim = token.indexOf(":");

if (delim == -1) {

throw new BadCredentialsException("Invalid basic authentication token");

}

return new String[] { token.substring(0, delim), token.substring(delim + 1) };

}

复制代码

BasicAuthenticationFilter 会拦截 /oauth/token 并尝试解析请求头 Authorization ,拿到对应的 Basic xxx 字符串,去掉前6个字符 Basic ,获取 xxx ,这实际上是我们传入的 clientId 和 clientSecret 使用冒号连接在一起之后再用 base64 加密算法得到的,因此在 extractAndDecodeHeader 方法中会对 xxx 进行 base64 解密得到由冒号分隔的 clientId 和 clientSecret 组成的密文(借用之前的 clientId=test-client 和 clientSecret=123 的例子,这里得到的密文就是 test-client:123 ),最后将 client-id 作为 username 、 clientSecret 作为 password 构建了一个 UsernamePasswordToken 并返回,因此在 postAccessToken 中的 principal 能够得到请求头中的 clientId 。

ClientDetails authenticatedClient = getClientDetailsService().loadClientByClientId(clientId);

接着调用 ClientDetailsService 根据 clientId 查询已注册的客户端详情,即 ClientDetails ,这是外部应用在注册 security-demo 这个开放平台时填写并经过审核的信息,包含若干项,我们这里只有 clientId 和 clientSecret 两项。( authenticatedClient 表示这个 client 是经我们审核过的允许接入我们开放平台的 client )

TokenRequest tokenRequest = getOAuth2RequestFactory().createTokenRequest(parameters, authenticatedClient);

接着根据请求体参数 parameters 和客户端详情 clientDetails 构建了一个 TokenRequest ,这个 tokenRequest 表明当前这个获取 token 的请求是哪个客户端( clientDetails )要获取哪个用户( parameters.username )的访问权限、授权模式是什么( parameters.grant_type )、要获取哪些权限( parameters.scope )。

if (clientId != null && !clientId.equals(""))

接着对传入的 clientId 和 authenticatedClient 的 clientId 进行校验。也许你会问, authenticatedClient 不就是根据传入的 clientId 查出来的吗,再校验岂不是多此一举。其实不然,虽然查询的方法叫做 loadClientByClientId ,但是只能理解为是根据 client 唯一标识查询审核过的 client ,也许这个唯一标识是我们数据库中 client 表的无关主键 id ,也可能是 clientId 字段的值。也就是说我们要从宏观上理解方法名 loadClientByClientId 。因此这里对 clientId 进行校验是无可厚非的。

if (authenticatedClient != null)

接着判断如果 authenticatedClient 不为空则校验请求的权限范围 scope :

private void validateScope(Set<String> requestScopes, Set<String> clientScopes) {

if (clientScopes != null && !clientScopes.isEmpty()) {

for (String scope : requestScopes) {

if (!clientScopes.contains(scope)) {

throw new InvalidScopeException("Invalid scope: " + scope, clientScopes);

}

}

}

if (requestScopes.isEmpty()) {

throw new InvalidScopeException("Empty scope (either the client or the user is not allowed the requested scopes)");

}

}

复制代码

可以联想这样一个场景:外部应用请求接入我们的开放平台以读取我们平台的用户信息,那么就对应 clientScopes 为 ["read"] ,通过审核后该客户端请求获取 token ( token 能够表明:1.你是谁;2.你能干些什么;3.访问时效)时请求参数 scope 就只能为 ["read"] ,而不能为 ["read","write"] 等。这里就是校验请求 token 时传入的 scope 是否都包含在该客户端注册的 scopes 中。

if (!StringUtils.hasText(tokenRequest.getGrantType()))

接着校验 grant_type 参数不能为空,这也是 oauth 协议所规定的。

if (tokenRequest.getGrantType().equals("implicit"))

接着判断传入的 grant_type 是否为 implicit ,也就是说客户端是否是采用 简易模式 获取 token ,因为 简易模式 在用户同意授权后就直接获取 token 了,因此不应该再调用获取 token 接口。

if (isAuthCodeRequest(parameters))

接着根据请求参数判断客户端是否是采用授权码模式,如果是,就将 tokenRequest 中的 scope 置为空,因为客户端的权限有哪些不应该是它自己传入的 scope 来决定,而是由其注册时我们审核通过的 scopes 来决定,该属性后续会被从客户端详情中读取的 scope 覆盖。

if (isRefreshTokenRequest(parameters))

private boolean isRefreshTokenRequest(Map<String, String> parameters) {

return "refresh_token".equals(parameters.get("grant_type")) && parameters.get("refresh_token") != null;

}

复制代码

判断是否是刷新 token 的请求。其实能够请求 token 的 grant_type 除了 oauth 标准中的4中授权模式 authorization_code 、 implicit 、 password 、 client_credential ,还有一个 refresh_token ,为了改善用户体验(传统登录方式一段时间后需要重新登陆), token 刷新机制能够在用户感知不到的情况下实现 token 时效的延长。如果是刷新 token 的请求,一如注释所写, refresh_token 方式也有它自己默认的 scopes ,因此不应该使用请求中附带的。

OAuth2AccessToken token = getTokenGranter().grant(tokenRequest.getGrantType(), tokenRequest);

这才是最重要的一步,前面都是对请求参数的封装和校验。这一步会调用 TokenGranter 令牌授与者生成 token ,后面的 getResponse(token) 就是将生成的 token 直接响应了。根据传入的授权类型 grant_type 及其对应的需要传入的参数,会调不同的 TokenGranter 实现类进行 token 的构建,这一逻辑在 CompositeTokenGranter 中: