WebLogic 任意文件上传复现(CVE-2018-2894)

简介

Weblogic存在存在两处任意文件上传, 两个页面分别为 /ws_utc/begin.do , /ws_utc/config.do

漏洞影响版本:10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3

环境搭建

服务器采用CentOS7的系统,使用vulhub进行环境搭建( https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2017-10271 ),服务器端开放的端口为7001,访问后出现如下404页面说明weblogic正常搭建。

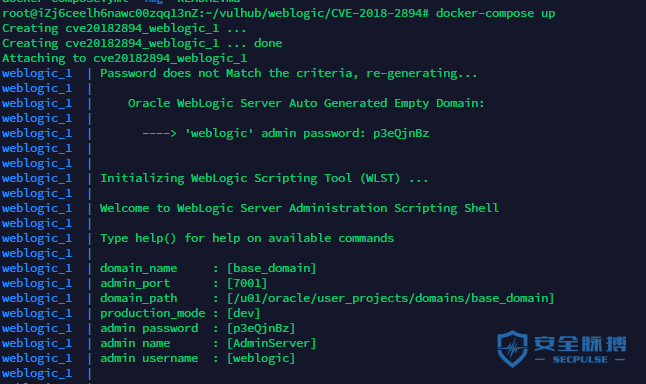

找到服务器在安装时候给的密码

根据vulhub的说明进行配置:

环境启动后,访问 http://your-ip:7001/console ,即可看到后台登录页面。

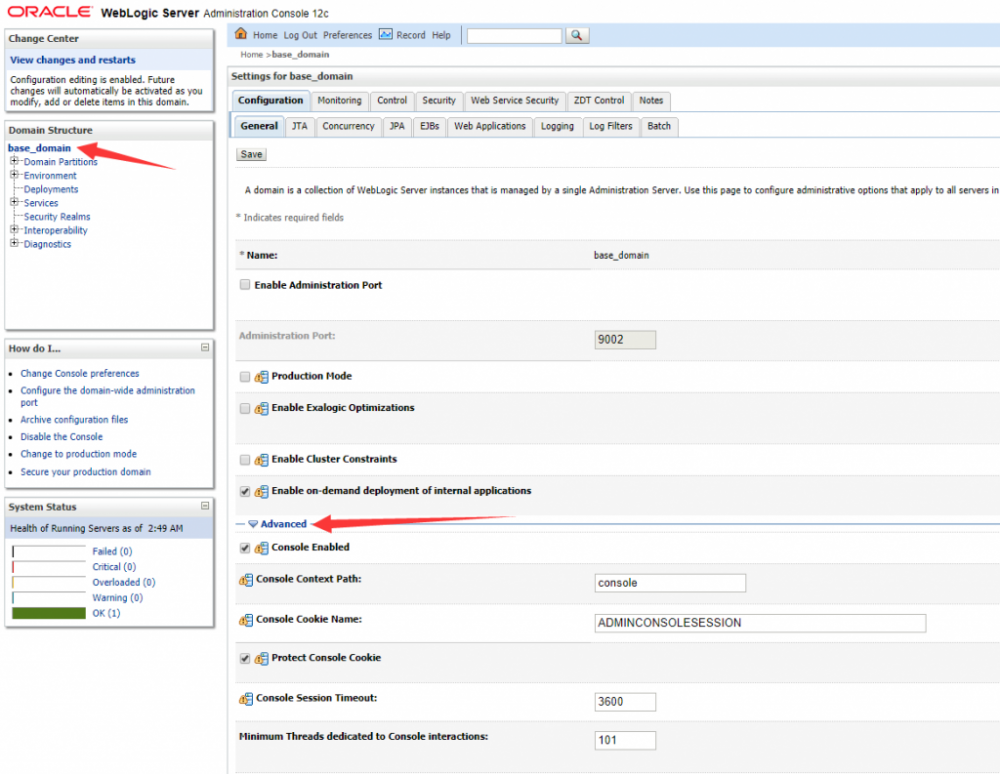

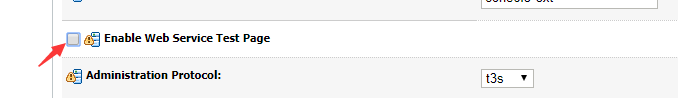

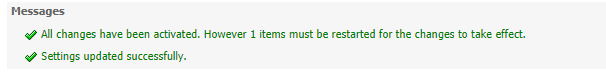

登录后台页面,点击 base_domain 的配置,在“高级”中开启“启用 Web 服务测试页”选项:

根据提示重启环境

漏洞复现

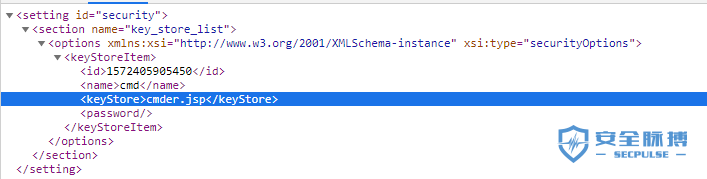

进入漏洞页面: /ws_utc/config.do,将Work Home Dir修改成目标目录,/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war,点击左边的Security,在此处上传jsp文件,此处的jsp文件使用 chybeta 制作的小型cmd马,上传后在返回包中找到回传的信息

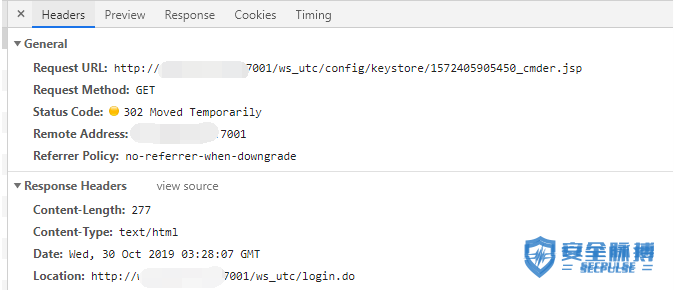

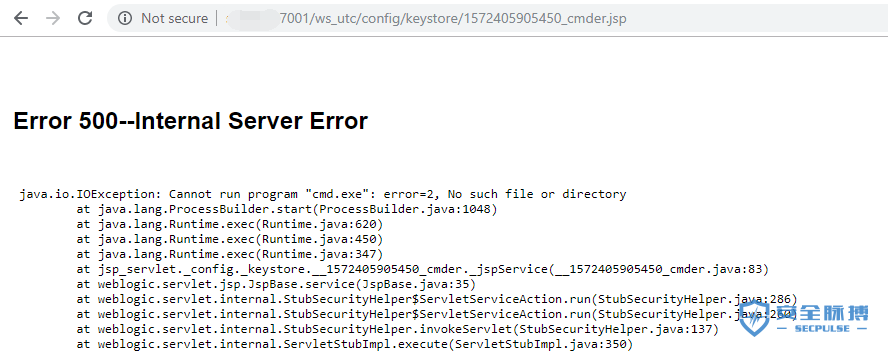

文件的路径即为config/keystore/1572405905450_cmder.jsp

访问 /ws_utc/config/keystore/1572405905450_cmder.jsp,复现失败

跳转到了登录页面,最后发现重新登录一下就可以了

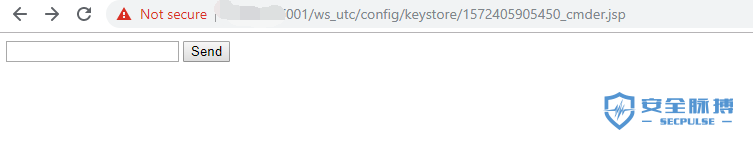

输入echo hello,发现是调用的cmd.exe,我这是Linux环境,但是根据报错信息,(假装)已经是复测成功了,就不进一步测试了。

及时打上官方补丁,晚一步服务器就是别人的肉鸡了,在复现的准备过程中将Weblogic服务开了一天,然后就被挂上挖矿的了。

参考资料

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2018-2894

https://paper.seebug.org/647/

https://xz.aliyun.com/t/2458

https://www.oracle.com/security-alerts/cpujul2018.html

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)