Apache Flink 任意Jar包上传导致远程代码执行漏洞预警

近日 , 深信服安全团队获取到了 Apache Flink 任意Jar包上传导致远程代码执行漏洞的攻击数据 ,攻击者可利用该漏洞在 Apache Flink Dashboard页面中上传任意Jar包,利用Metasploit在Apache Flink服务器中执行任意代码,获取服务器最高权限,所以危害性较大。

Apache Flink 组件 介绍

Apache Flink 是由 Apache 软件基金会开发的开源流处理框架,其核心是用 Java 和 Scala 编写的分布式流数据流引擎。 Flink 以数据并行和流水线方式执行任意流数据程序, Flink 的流水线运行时系统可以执行批处理和流处理程序。此外, Flink 的运行时本身也支持迭代算法的执行。

Apache Flink 的数据流编程模型在有限和无限数据集上提供单次事件( event-at-a-time )处理。在基础层面, Flink 程序由流和转换组成。

Apache Flink 的 API :有界或无界数据流的数据流 API 、用于有界数据集的数据集 API 、表 API 。

漏洞描述

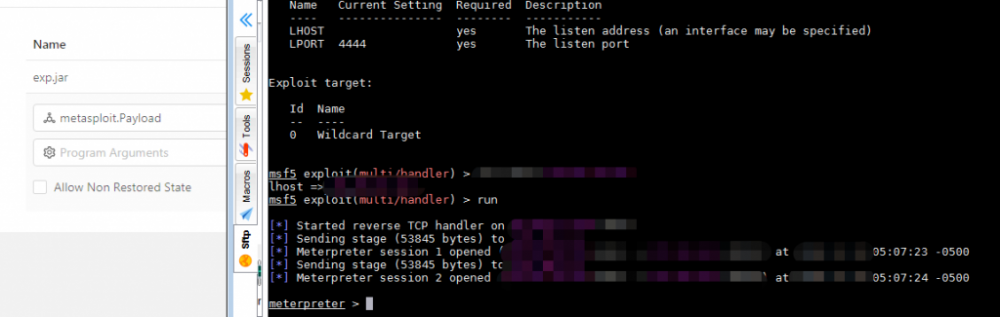

攻击者可利用该漏洞在 Apache Flink Dashboard 页面中上传任意 Jar 包,然后利用 Metasploit 在 Apache Flink 服务器中执行任意代码,获取服务器最高权限,所以危害性较大。

漏洞 复现

我们搭建 Apache Flink 1.9.1 版本来复现该漏洞:

影响范围

经测试,该漏洞影响 Apache Flink 的最新版本,预计 Apache Flink 所有版本均存在该漏洞。

目前公网数据中共有 1636 台机器受到影响,其中国内受影响的机器近 787 台机器。

注:数据源于 FOFA

修复建议

该漏洞官方尚未发布安全更新以及解决方法,请受影响的用户实时关注 Apache Flink 官网,获取该漏洞最新补丁, 深信服将持续跟踪该漏洞的最新动态。

https://flink.apache.org/downloads.html

本文作者: 深信服千里目安全实验室

![[HBLOG]公众号](https://www.liuhaihua.cn/img/qrcode_gzh.jpg)